webshell劫持工具【全站劫持】

演示视频下载地址:https://share.weiyun.com/53hPGYj

需要联系QQ:1743685523

----------------------------------------------------------------------------------------

本程序可批量对shell进行首页劫持,很对朋友手动用菜刀去一个一个手动修改劫持,麻不麻烦就先不说了,主要是带后门。

我们的批量劫持可日劫持上万无压力,全程软件全自动操作。

自动检测是否存在站群shell,如果一个shell是站群里面有几百个站点,您手动劫持的 过来吗?我们程序可自动判断,全自动劫持站群,自动进行转码,自动检测是否被劫持,如果以及被人劫持,那么软件会在自动进行反劫持,如果无html的标识符,那么软件还可以自动保存这些shell,然后进行页面替换劫持,或动态代码插入等。

----------------------------------------------------------------------------------------

/data/js.txt 【这里是输入跳转的js代码】

/data/标题.txt 【这里是输入标题一行一个】

/data/关键词.txt 【这里是输入关键词一行一个】

/data/描述.txt 【这里是输入描述】

/data/文件插入.txt 【这里是插入到文件头部或底部的代码】

/data/站群替换页面.txt 【这里是输入替换的代码】

/data/站群文件插入.txt 【这里是插入到站群文件头部或底部的代码】

/data/asp.txt 【这里输入你的asp劫持代码,底部加上js】

/data/php.txt 【这里输入你的php劫持代码,底部加上js】

----------------------------------------------------------------------------------------

/结果/shell.txt 【保存不是站群的shell】

/结果/成功结果.txt 【成功劫持后的地址可直接替换更新快照】

/结果/可替换页面的shell.txt 【自动保存无首页文件或代码可用来替换的shell】

/结果/替换页面结果.txt 【保存上面可替换页面的shell的劫持结果】

/结果/文件插入结果.txt 【保存不是站群shell的插入头部或底部的成功结果】

----------------------------------------------------------------------------------------

/站群结果/站群shell.txt 【保存存在站群的shell】

/站群结果/站群劫持结果.txt 【站群成功劫持的结果】

/站群结果/站群可替换页面的shell.txt 【无修改文件或内容可用来替换的shell】

/站群结果/站群替换页面结果.txt 【保存可替换站群shell的成功结果】

/站群结果/站群文件插入结果.txt 【保存插入到站群头部或底部的结果】

----------------------------------------------------------------------------------------

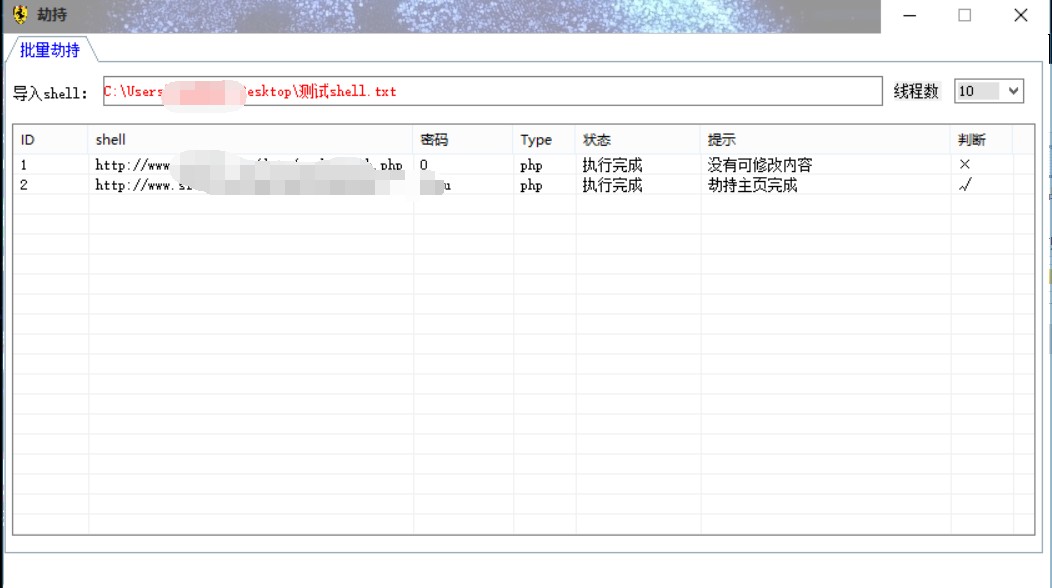

使用方法如下:

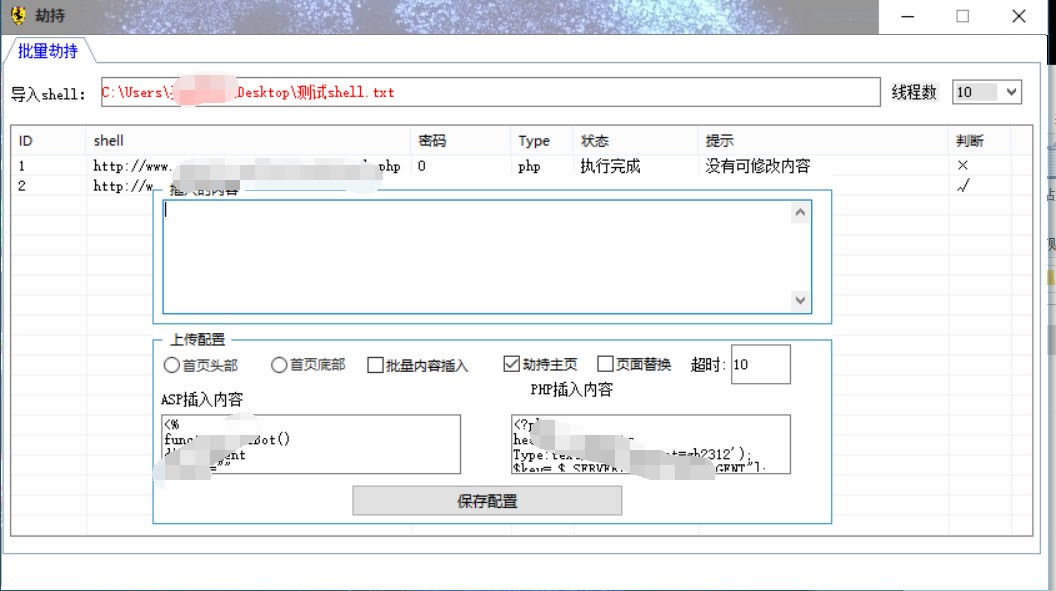

1丶首先导入准备好的webshell,然后配置页面进行配置,可自定义设置关键词,标题,描述,js地址,覆盖页面的代码等。

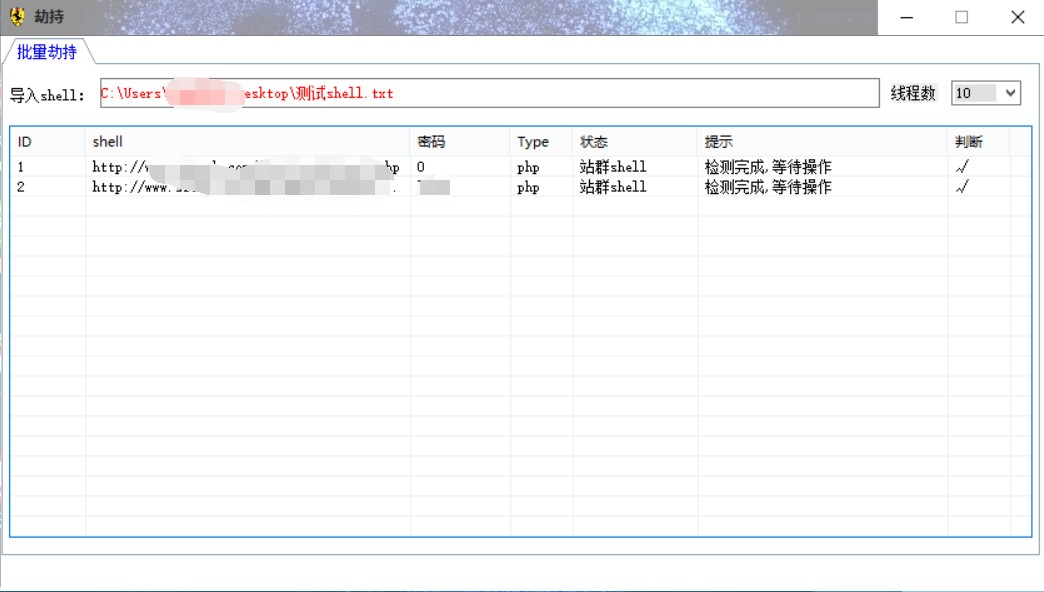

2丶配置好后,可以选择站群检测,软件会自动检测这些shell是否存在站群,并且自动保存站群的shell。

3丶保存好站群shell后可以点击开始劫持,这个开始劫持可以进行普通劫持,跳过站群shell。

4丶普通劫持完毕后可导入保存好的站群shell,点击站群劫持,程序会自动保存劫持成功的地址。

5丶劫持成功后均自动保存劫持成功的地址,直接提交更新快照即可。

6丶批量插入功能,可自定义内容插入到首页的头部或底部。

————————————————

版权声明:本文为CSDN博主「游人阿k」的原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/c2289206/article/details/100769150

webshell劫持工具【全站劫持】的更多相关文章

- 关于全站https必要性http流量劫持、dns劫持等相关技术

关于全站https必要性http流量劫持.dns劫持等相关技术 微信已经要求微信支付,申请退款功能必须12月7号之前必须使用https证书了(其他目前为建议使用https),IOS也是2017年1月1 ...

- HTTP劫持和DNS劫持

HTTP劫持和DNS劫持 首先对运营商的劫持行为做一些分析,他们的目的无非就是赚钱,而赚钱的方式有两种: 1.对正常网站加入额外的广告,这包括网页内浮层或弹出广告窗口: 2.针对一些广告联盟或带推广链 ...

- 【HTTP劫持和DNS劫持】腾讯的实际业务分析

简单介绍一下HTTP劫持和DNS劫持的概念,也就是运营商通过某些方式篡改了用户正常访问的网页,插入广告或者其他一些杂七杂八的东西. 首先对运营商的劫持行为做一些分析,他们的目的无非 ...

- 开源Webshell利用工具——Altman

开源Webshell利用工具--Altman keepwn @ 工具 2014-06-04 共 6114 人围观,发现 43 个不明物体收藏该文 Altman,the webshell tool,自己 ...

- DNS 劫持、HTTP 劫持与 DNS 污染

本文为本人的学习笔记,不保证正确. DNS 劫持 指DNS服务器被控制,查询DNS时,服务器直接返回给你它想让你看的信息.这种问题常为 ISP 所为. 由于一般的的电脑的 DNS 服务器 的配置都为自 ...

- 什么是PR劫持和权重劫持

http://www.wocaoseo.com/thread-265-1-1.html PR劫持OR网站权重劫持虽然概念不一样,但是其原理是一样的,同样属于seo中的灰色手段,是我们抵制和反对的seo ...

- Assassin暗杀者-自用短小精悍的webshell管理工具分享

Assassin Assassin是一款精简的基于命令行的webshell管理工具,它有着多种payload发送方式和编码方式,以及精简的payload代码,使得它成为隐蔽的暗杀者,难以被很好的防御. ...

- 内网安全工具之cain劫持工具

满足arp的条件为:目标IP为动态IP(arp -a查看) 下载地址:cain4.9.zip 官网:http://www.oxid.it/cain.html 08专版:cain08安装版 把cain下 ...

- 【HTTP劫持和DNS劫持】实际JS对抗

1.对于DIV注入的,可以初始化时检查全部html代码. 检测是否被劫持比较简单,但对抗就略麻烦,这个在说完第2点之后再解释. 2.对于js注入,可以在window监听DOMNodeInserted事 ...

随机推荐

- 11 canvas 画布 - 基础

一.概述 canvas它和其它的HTML5标签的使用基本一致,但是它相当于在浏览器中建立一个画布,可以再这个画布上画图.创建动画甚至是3D游戏.由于canvas要适配不同终端的分辨率,所以尽可能的在标 ...

- vue 多层组件相互嵌套的时候 数据源更新 dom没更新 彻底清除组件缓存

当项目中存在多层组件相互嵌套 组件存在严重缓存时 this.$nextTick(() => { ..... }); 不管用 this.$forceUpdate(); 不管用 只能通过深拷贝浅拷 ...

- 【SaltStack官方版】—— returners——返回器

ETURNERS 返回器 By default the return values of the commands sent to the Salt minions are returned to t ...

- 如何在Google Maps 添加多个标记

JS如下: (function() { window.onload = function() { // Creating an object literal containin ...

- 洛谷【P2257】 YY的GCD

出处:http://www.cnblogs.com/peng-ym/p/8652288.html ( 直接去出处那看就好了 ) 题目描述 神犇YY虐完数论后给傻×kAc出了一题 给定N, M,求 ...

- IntelliJ IDEA利用Maven下载所需的JAR包到项目中

直接复制JetBrains/../conf/settings.xml后修改镜像出现问题,然后用了这里的settings.xml配置文件.

- 2.RabbitMq-持久化

RabbitMq-消息持久化 问题:怎样保证消息不因生产者gg而丢失我们知道了如何在消费者的角度保证消息不丢失,但如果生产者gg了呢,消息同样会丢失,生产者gg后会默认丢弃所有的消息,除非告诉它某些消 ...

- koa 项目实战(十)使用 validator 验证表单

1.安装模块 npm install validator -D 2.验证注册参数 根目录/validation/register.js const Validator = require('valid ...

- 1.Json的学习--JSON.stringfy()

1.JSON.parse() JSON.parse() JSON 通常用于与服务端交换数据. 在接收服务器数据时一般是字符串. 我们可以使用 JSON.parse() 方法将数据转换为 JavaScr ...

- 前端知识点回顾——Javascript篇(四)

Symbol 为什么需要symbol ES5里面对象的属性名都是字符串,如果你需要使用一个别人提供的对象,你对这个对象有哪些属性也不是很清楚,但又想为这个对象新增一些属性,那么你新增的属性名就很可能和 ...