Web安全(白帽子讲)之第二篇

第二章:浏览器安全

2.1、同源策略

是一种约定,它是浏览器最核心也是最基本的安全功能。

web是构建在同源策略的基础之上,浏览器只是针对同源策略的一种实现

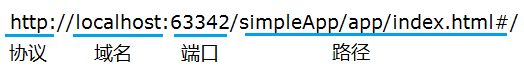

影响“源” 的因素有:host(域名或IP地址,如果是IP地址则看做一个根域名)、子域名、端口、协议

在浏览器中<script>、<img>、<iframe>、<link>等标签都可以跨域加载资源,而不受同源策略的限制。这些带“src”属性的标签每次加载时,实际上是由浏览器发起一次GET请求。不同于XMLHttpRequest的是,通过src属性加载的资源,浏览器限制了JavaScript的权限,使其不能读、写返回的内容。

注:XMLHttpRequest受到同源策略的约束,不能跨越访问资源。

XSS分类:

反射型:只是简单地把用户输入的数据“反射”给浏览器,也叫“非持久型XSS”

存储型:把用户输入的数据“存储”在服务器端,也叫“持久型XSS”

DOM Based XSS:通过修改页面的DOM节点形成的XSS

3.2 XSS攻击进阶

XSS Payload

用以完成各种具体功能的恶意脚本。一个常见的XSS Payload就是通过读取浏览器的Cookie对象,从而发起“Cookie劫持”攻击。XSS Payload还包括构造GET与POST请求、XSS钓鱼、识别用户浏览器、识别用户安装的软件、CSS History Hack、获取用户的真实IP地址。

XSS漏洞利用:

窃取Cookie信息,造成会话劫持

构造GET和POST请求,如get执行删除操作,gost,构造form表单或者通过XMLHttpRequest

XSS钓鱼,利用JavaScript在页面上画一个伪造的登录框

识别用户的浏览器版本,通过UserAgent

识别用户安全的软件,classid,通过软件漏洞,进行攻击

识别用户访问过的网站; 利用CSS中的style的visited属性

获取用户真实的ip

XSS攻击平台:AttactAPI

XSS Worm :存储型Xss发起

XSS构造技巧

(1)利用字符编码

要求数据库,web服务器,系统,使用相同的字符编码,一般为UTF-8

服务器使用GB2312编码,浏览器使用utf-8编码。导致后台的“\”会被构造的字符吃掉变为一个新的UTF字符,导致注释失效

(2)绕过长度限制:

a)利用事件来缩短所需的字节数

b)把XSS Payload写到别处,再通过简短的代码加载,location.hash就是常用的方式

c)利用住注释符绕过长度限制

(3)使用<base>标签

把本页面的所有相对路径,都附上base指向的恶意网址。然后在恶意网址的服务器中构造相应的路径。

(4)使用window.name实现跨域、跨页面传递数据。

通过TRACE请求可以绕过这个,它的responseBody里面会返回cookie.

一个Cookie的使用过程

Step1:浏览器向服务器发起请求,这是没有Cookie

Step2:服务器返回时发送Set-Cookie头,向客户端浏览器写入Cookie

Step3:在该Cookie到期前,浏览器访问该域下的所有页面,都将发送该Cookie

HttpOnly是在Set-Cookie时标记的

不同语言中,Cookie添加HttpOnly的例子:

Java EE

response.setHeader("Set-Cookie","cookiename=value; Path=/;Domain=domainvalue;Max-Age=seconds;HTTPOnly");

C#

HttpCookie cookie = new HttpCookie("myCookie");

cookie.HttpOnly = true;

Response.AppendCookie(cookie);

PHP

header("Set-Cookie: hidden=value; httpOnly"); PHP

setcookie("cookiename","value",NULL,NULL,NULL,NULL,TRUE)

3.2.2 输入检查 (转义或过滤)

常见的web漏洞注入类问题,都要求攻击者构造一些特殊字符,这些特殊字符是正常用户用不到的,所以输入检查就有必要了

输入检查的逻辑,必须放在服务器端代码中实现,一般考虑到性能的要求是浏览器和服务器中双实现

.白名单的思想,被用户白名单的检查,如邮件,电话等格式

.检查用户输入数据中包含的特殊字符,如`“<” “>” “、”等

.XSS Filter:比较智能的“输入检查”,可能匹配XSS特征。

比如查找用户数据中是否包含了“<script>”、“javascript”等敏感字符

XSS Filter在用户提交数据时获取变量,并进行检查;但此时用户数据并

没有结合渲染页面的HTML代码,因此XSS Filter对于语境的理解并不完整

- HtmlEncode:针对HTML代码的编码方式

- JavascriptEncode:Jacascrpt的编码方式

- PHP-----htmlentitles()和htmlspecialchars()两个函数

- XMLEcode(其实现与HtmlEncode类似);JSONEncode(与JavascriptEncode累次)

HtmlEncode

HtmlEncode是一种函数实现,他的作用是讲字符转换为HTMLEntities,对应的标准为ISO--

为对抗XSS,在HTMLEncode中要求至少转换一下字符

& -->;<–>;>–>;"–>;’–>;/ -->

Javascript

.JavaScript与htmlencode方式不同,他需要使用“\”对特使字符进行转义

.要求输出的变量必须在引号的内部

例如:var y = '"'+escapeJavascipt($evil) + '"'

攻击者想要逃逸出信号的范围,会有困难

- 使用输入检查的思路,使用白名单,避免使用黑名单

- 在过滤富文本时,“事件”应该被严格禁止;一些危险的标签被禁止,如

<script> 、<iframe>、<base>、<form>等 - 只允许一些比较安全的标签如:

<a > <img> <div>

在button的onclick事件中,调用了test()函数,将HTML代码写入DOM节点,最后导致了XSS的发生。test()函数中获取用户输入的变量,

变量输出在Script脚本中,最后又被.innerHTML输出到HTML页面中

下面是javascript输出到HTML页面的必经之路:

- xxx.innerHTML=

- xxx.outerHTML=

- document.write()

- document.writeIn()

防御:

- 首先在变量输出到Scritp中时,应该执行一次JavascritpEncode

- 其次在.innerHTML输出到HTML中,分情况执行HTMLEncode或者JavascritpEncode

- 当恶意代码值被作为某一标签的内容显示:在不需要html输入的地方对html 标签及一些特殊字符( ” < > & 等等 )做过滤,将其转化为不被浏览器解释执行的字符。

- 当恶意代码被作为某一标签的属性显示,通过用 “将属性截断来开辟新的属性或恶意方法:属性本身存在的 单引号和双引号都需要进行转码;对用户输入的html 标签及标签属性做白名单过滤,也可以对一些存在漏洞的标签和属性进行专门过滤。

Web安全(白帽子讲)之第二篇的更多相关文章

- 读>>>>白帽子讲Web安全<<<<摘要→我推荐的一本书→1

<白帽子讲Web安全>吴翰清著 刚开始看这本书就被这本书吸引,感觉挺不错,给大家推荐下,最近读这本书,感觉不错的精华就记录下, 俗话说>>>好脑袋不如一个烂笔头< ...

- 白帽子讲web安全——认证与会话管理

在看白帽子讲web安全,刚好看到认证与会话管理:也就是我们在平常渗透测试中遇到最多的登录页面,也即是用户名和密码认证方式,这是最常见的认证方式. 了解两个概念:认证和授权 1):认证的目的是为了认出用 ...

- 《白帽子讲Web安全》- 学习笔记

一.为何要了解Web安全 最近加入新公司后,公司的官网突然被Google标记为了不安全的诈骗网站,一时间我们信息技术部门成为了众矢之的,虽然老官网并不是我们开发的(因为开发老官网的前辈们全都跑路了). ...

- 白帽子讲web安全读后感

又是厚厚的一本书,为了不弄虚做假,只得变更计划,这一次调整为读前三章,安全世界观,浏览器安全和xss.其它待用到时再专门深入学习. 吴翰清是本书作者,icon是一个刺字,圈内人称道哥.曾供职于阿里,后 ...

- 读书笔记——吴翰清《白帽子讲Web安全》

目录 第一篇 世界观安全 一 我的安全世界观 第二篇 客户端脚本安全 一 浏览器安全二 跨站脚本攻击(XSS)三 跨站点请求伪造(CSRF)四 点击劫持(ClickJacking)五 HTML5 安全 ...

- 白帽子讲web安全——一个安全解决方案的诞生细节

1.白帽子:做安全的人.主要做的事,防御,是制定一套解决攻击的方案.而不是只是解决某个漏洞. 2.黑帽子:现在说的黑客.让web变的不安全的人.利用漏洞获取特权.主要做的事,攻击,组合各种方法利用漏洞 ...

- 白帽子讲Web安全1.pdf

第一章 我的安全世界观 安全是一个持续过程 6种威胁:Spoofing(伪装).Tampering(篡改).Repudiation(抵赖).InformationDisclosure(信息泄漏).De ...

- 白帽子讲Web安全2.pdf

XSS构造技巧 利用字符编码: var redirectUrl="\";alert(/XSS/);"; 本身没有XSS漏洞,但由于返回页面是GBK/GB2312编码的“% ...

- 《白帽子讲web安全》——吴瀚清 阅读笔记

浏览器安全 同源策略:浏览器的同源策略限制了不同来源的“document”或脚本,对当前的“document”读取或设置某些属性.是浏览器安全的基础,即限制不同域的网址脚本交互 <scr ...

随机推荐

- 研究旧项目, 常用 sql 语句

1. select all table select TABLE_NAME from CodingSystem.INFORMATION_SCHEMA.TABLES where TABLE_TYPE = ...

- 图数据库-Neo4j-常用算法

本次主要学习图数据库中常用到的一些算法,以及如何在Neo4j中调用,所以这一篇偏实战,每个算法的原理就简单的提一下. 1. 图数据库中常用的算法 PathFinding & Search 一般 ...

- [转载]PyTorch上的contiguous

[转载]PyTorch上的contiguous 来源:https://zhuanlan.zhihu.com/p/64551412 这篇文章写的非常好,我这里就不复制粘贴了,有兴趣的同学可以去看原文,我 ...

- arcgis js之点击获取featureLayer中的点

arcgis js之点击获取featureLayer中的点 代码: this.view.on('click', (evt) => { let layer = this.map.findLayer ...

- CentOS开机启动进度条卡死问题

centos为例 一, 如下: 如果这个地方卡住了的话也许是你上次改了passwd文件,这个是其中一个情况. 如果刚刚开机就卡住了或者怎么卡住了的话在开机的读条时候摁esc显示读取的进程,根据显示的错 ...

- 第三章、前端之JavaScript

目录 第三章.前端之JavaScript 一.javaScript的引入方式 二.JavaScript语言的规范 三.语言基础 变量声明 四.数据类型 五.流程控制 六.函数 函数的argument ...

- python笔记:学习设置Python虚拟环境+配置 virtualenvwarpper+创建Python3.6的虚拟环境+安装numpy

虚拟环境它是一个虚拟化,从电脑独立开辟出来的环境.就是借助虚拟机docker来把一部分内容独立出来,我们把这部分独立出来的东西称作“容器”,在这个容器中,我们可以只安装我们需要的依赖包,各个容器之间互 ...

- 三:MVC之Lambda表达式

Lambda表达式 Lambda表达式是一个匿名方法,即没有方法名的方法. C#中的Lambda表达式使用Lambda运算符“=>”,该运算符读为“goes to”. 语法: 形参列表=> ...

- web开发:javascript之dom与bom

一.节点认知 二.文档结构 三.文档节点操作 四.事件target 五.BOM操作 一.节点认知 - dom与dom属性 <!DOCTYPE html> <html> < ...

- Java&Selenium处理页面Table以及Table中随机位置的数据

一.摘要 前一段时间公司小伙伴刚刚接触自动化,遇到的一个问题,页面新创建的数据保存后,出现在table中的某个位置,并不一定是第一行还是第几行,这种情况下如何去操控它 本篇博文将介绍处理这个问题的一种 ...