【安全】漏洞复现及修复——CVE-2023-24055 keepass触发器注入获取明文密码

write by homelander 如要转载请注明出处谢谢:https://www.cnblogs.com/vitalemontea/p/17104168.html

1、前言

【仅供学习使用,切勿用在非法用途】

虽说官方认为这是低危,或者利用有较多前提,但有大神POC出来以后,复现觉得这玩意利用的其实有很多哈,危害性远不止官方认为那么少

①钓鱼 ②投放木马 ③社工

2、环境

keepass 安装版 2.53 (不一定只有安装版才能有效)

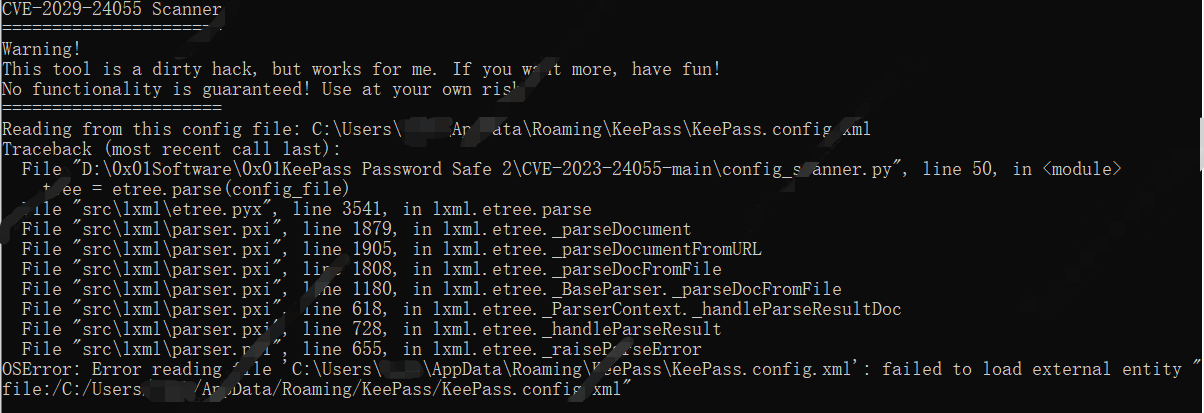

绿色免安装版,用该poc就会出现这种情况,这是因为免安装版的xml路径不一定在默认位置,但如果代码写了全盘查的也还是能找到

3、复现

用deetl大神的poc进行的复现,来源:https://github.com/deetl/CVE-2023-24055

内里有两个py文件,

config_scanner.py #个人理解是读取keepass特征ID的

poc.py #个人理解是注入xml代码到keepass的xml文件的

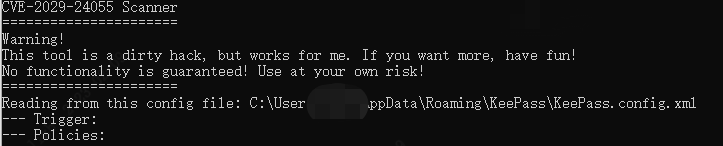

执行读取特征py

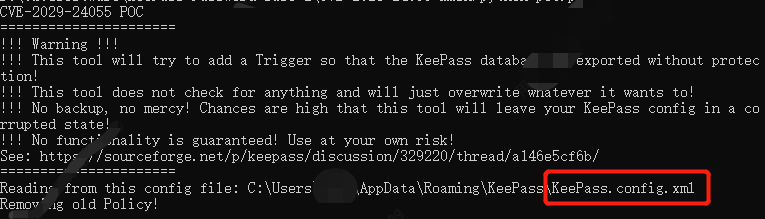

执行注入xml代码

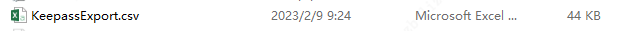

登录keepass,就会自动触发导出密码,并且是明文存放,连隐藏密码都能解密并导出,只有中文是乱码而已

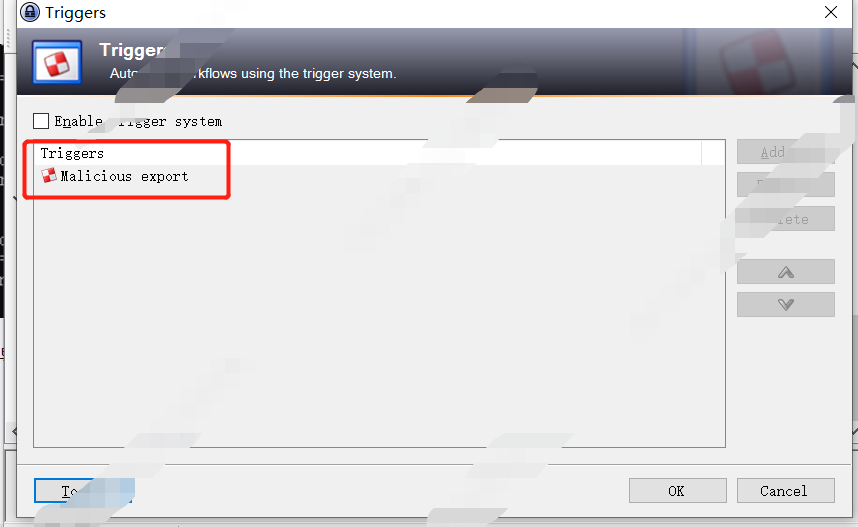

在tool-trigger里已经看到被添加了一个“触发器”,就是这玩意导致的

4、修复方法

tool-triggers,取消enable trigger system即可(默认是开启的)

5、头脑风暴

其实这属于是软件自带的功能,方便大型管理和脚本使用的,算是权限上的管理不善吧。

xml文件除非限制得非常死,才能保证不被写入修改。

但假如我采用社工的方式让管理员自行打开呢?做成一个可执行文件,执行后写入触发器,并且在管理员登录keepass后post该csv,岂不美滋滋(笑)(这个思路来源于最初找到的一个poc,但执行失败了,不过通过ps来外传的想法很好,来源:https://github.com/alt3kx/CVE-2023-24055_PoC)

总而言之风险的评估还是得自己来,被害妄想症越重安全做的越好(笑)

2023.2.9

【安全】漏洞复现及修复——CVE-2023-24055 keepass触发器注入获取明文密码的更多相关文章

- [Shell]CVE-2019-0708漏洞复现及修复补丁

0x01 漏洞原理 Windows系列服务器于2019年5月15号,被爆出高危漏洞,该漏洞影响范围较广,windows2003.windows2008.windows2008 R2.windows 7 ...

- CVE 2019-0708漏洞复现防御修复

CVE-2019-0708 Windows再次被曝出一个破坏力巨大的高危远程漏洞CVE-2019-0708.攻击者一旦成功利用该漏洞,便可以在目标系统上执行任意代码,包括获取敏感信息.执行远程代码.发 ...

- Redis未授权访问漏洞复现及修复方案

首先,第一个复现Redis未授权访问这个漏洞是有原因的,在 2019-07-24 的某一天,我同学的服务器突然特别卡,卡到连不上的那种,通过 top,free,netstat 等命令查看后发现,CPU ...

- ThinkPhp3.2.3缓存漏洞复现以及修复建议

小编作为一个php(拍黄片)的程序员,今天早上无意间看到thinkphp的缓存漏洞,小编在实际开发过程中用thinkphp3.2.3挺多的. 我们这里来复现一下漏洞 后面我会提出修复建议 首先我们下载 ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- CVE-2018-15982漏洞复现

作者:欧根 漏洞信息:CVE-2018-15982 Adobe已发布适用于Windows,macOS,Linux和Chrome OS的Adobe Flash Player安全更新.这些更新解决一个 ...

- tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现

tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现 一.漏洞前言 2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017 ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

随机推荐

- Git 分支管理策略汇总

原文链接: Git 分支管理策略 最近,团队新入职了一些小伙伴,在开发过程中,他们问我 Git 分支是如何管理的,以及应该怎么提交代码? 我大概说了一些规则,但仔细想来,好像也并没有形成一个清晰规范的 ...

- 强连通分量与tarjan算法初步运用

模板题:B3609 [图论与代数结构 701] 强连通分量 题目描述 给定一张 n 个点 m 条边的有向图,求出其所有的强连通分量. 注意,本题可能存在重边和自环. 输入格式 第一行两个正整数 n , ...

- 打不开 github 的方法与推荐基于Vue3与Element plus的后台管理系统

一.打不开 github 的方法 1.打开本机 hosts 文件(C:\Windows\System32\drivers\etc) 2.然后在 hosts 文件里的末尾放入一下两个 IP 地址: # ...

- 强软弱引用,ThreadLocal和内存泄漏

强引用 写法:Object obj=new Object() 引用强度:最强 只要被引用着,就不会被gc(垃圾回收)回收掉. 软引用 写法:SoftReference<String> sr ...

- <二>自己实现简单的string

我们结合运算符重载知识实现string 类 在自己实现的String类中可以参考C++中string的方法 例如构造,加法,大小比较,长度,[] 等操作. 当前的MyString 类中,暂时不加入迭代 ...

- 各类数据库写入Webhsell总结

1.MySQL写入WebShell 1.1写入条件 数据库的当前用户为ROOT或拥有FILE权限: 知道网站目录的绝对路径: PHP的GPC参数为off状态: MySQL中的secure_file_p ...

- 【Scala】上:学习文档、文章、思维导图

〇.可查阅资料 1.文档 英文文档:https://tool.oschina.net/apidocs/apidoc?api=scala-docs-2.9.2 与java:https://docs.sc ...

- mac连接mysql出现Access denied for user ‘root‘@‘localhost‘

处理方法:1.关闭mysql的服务,点击最左上的苹果图标在系统偏好设置中,找到mysql,点击,stop 确认关闭后进入终端 输入(cd /usr/local/mysql/bin/)回车 输入(sud ...

- gulp4.0构建任务

执行default任务时,依次执行以下任务 gulp.task('default', ['htmlmin', 'cssmin', 'jsmin', 'copy']); 报错:Task function ...

- python @property的介绍与使用

python @property的介绍与使用 python的@property是python的一种装饰器,是用来修饰方法的. 作用: 我们可以使用@property装饰器来创建只读属性,@proper ...