了解JWT认证

JWT介绍

JWT的全称为Json web token,是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519).该token被设计为紧凑且安全的,特别适用于分布式站点的单点登录(SSO)场景。

JWT的声明一般被用来在身份提供者和服务提供者间传递被认证的用户身份信息,以便于从资源服务器获取资源,也可以增加一些额外的其它业务逻辑所必须的声明信息,该token也可直接被用于认证,也可被加密。

基本构成

JWT的本质就是token,它主要有三部分组成,分别是头部(header)、荷载(payload)主题部、以及签证(signature)。

前两部分都是由base64进行编码(可反接的加密),后一部分是不可反解的加密,由前两部分base64的结果加密(hash256)后组成。

各部分之间用.进行分割,如下所示:

eyJ0eXBlIjogIkpXVCIsICJhbGciOiAiSEFTSDI1NiJ9.7B226964223A202231303031222C20226E616D65223A202279756E7961222C2022616765223A20223138227D.3495bb47139c954ba17c3081262c55d2b436346e0d58990202cc668b7bca54ac

header

header中一般都具有两种信息:

声明类型,这里是jwt

声明加密的算法 通常直接使用 HMAC SHA256

当然你也可以添加上其他信息,如公司名称等。这都是允许的

下面进行自定义头部,JSON格式:

{

"type":"JWT",

"alg":"HASH256"

}

然后使用base64对其进行编码,得到JWT中的header部分:

eyJ0eXBlIjogIkpXVCIsICJhbGciOiAiSEFTSDI1NiJ9

payload

荷载部作为JWT三部分中的第二部分,都是存放有效信息。它可以存放三种类型的有效信息:

标准中注册的声明

公共的声明

私有的声明

标准中注册的声明(建议但不强制使用):

| 荷载部位的key | 描述 |

|---|---|

| iss | JWT签发者(服务端) |

| sub | JWT所面向的用户 |

| aud | 接收JWT的一方 |

| exp | JWT的过期时间,该时间必须大于签发时间 |

| nbf | 再某一时间段之前,该JWT不可用 |

| jti | JWT的唯一身份标识,主要用作一次性token,回避时序攻击 |

公共的声明:

公共的声明可以添加任何的信息,一般添加用户的相关信息或其他业务需要的必要信息,但不建议添加敏感信息,因为该部分在客户端可解密。

私有的声明:

私有声明是提供者和消费者所共同定义的声明,一般不建议存放敏感信息,因为base64是对称解密的,意味着该部分信息可以归类为明文信息。

如下,定义一个payload:

{

"id":"1001",

"name":"yunya",

"age":"12",

}

然后将其进行base64加密,得到JWT的第二部分。

7B226964223A202231303031222C20226E616D65223A202279756E7961222C2022616765223A20223138227D

signature

JWT的第三部分是一个签证信息,这个签证信息由三部分组成

header (base64后的)

payload (base64后的)

secret

这个部分需要base64加密后的header和base64加密后的payload使用.连接组成的字符串,然后通过header中声明的加密方式进行加盐secret组合加密,然后就构成了JWT的第三部分。

signature = hashlib.sha256()

signature.update(header_payload_result)

signature.update("salt".encode("utf-8")) # 加盐

signature_result = signature.hexdigest() # 获得结果

JWT第三部分结果:

3495bb47139c954ba17c3081262c55d2b436346e0d58990202cc668b7bca54ac

最终的JWT

下面将用Python进行演示,如何创建一个JWT:

import base64

import hashlib

import json

# 第一步:进行头部声明

header = {

"type":"JWT",

"alg":"HASH256"

}

header_result = base64.b64encode(json.dumps(header).encode("utf-8"))

# 第二步:进行荷载声明,不要存放密码等敏感信息,因为可通过反解出来(你也可以存放过期时间等,都是OK的)

payload = {

"id":"1001",

"name":"yunya",

"age":"18",

}

payload_result = base64.b16encode(json.dumps(payload).encode("utf-8"))

# 第三步:将头部与荷载进行 . 拼接

header_payload_result = header_result + b"." + payload_result

# 第四步:将头部与荷载的信息与盐进行hash256加密(通常加密方式都是再alg中声明的),得到签证

signature = hashlib.sha256()

signature.update(header_payload_result)

signature.update("salt".encode("utf-8")) # 加盐

signature_result = signature.hexdigest() # 获得结果

# 第五步:通过 . 拼接出jwt

jwt = header_payload_result + b"." + signature_result.encode("utf-8")

print(jwt)

# b'eyJ0eXBlIjogIkpXVCIsICJhbGciOiAiSEFTSDI1NiJ9.7B226964223A202231303031222C20226E616D65223A202279756E7961222C2022616765223A20223138227D.3495bb47139c954ba17c3081262c55d2b436346e0d58990202cc668b7bca54ac'

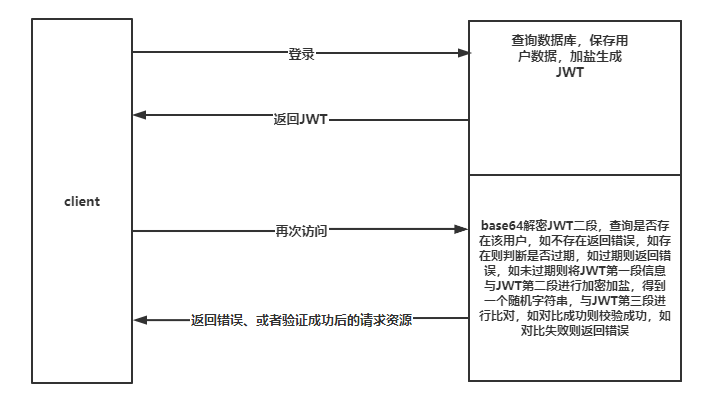

验证流程

下面是JWT的验证流程:

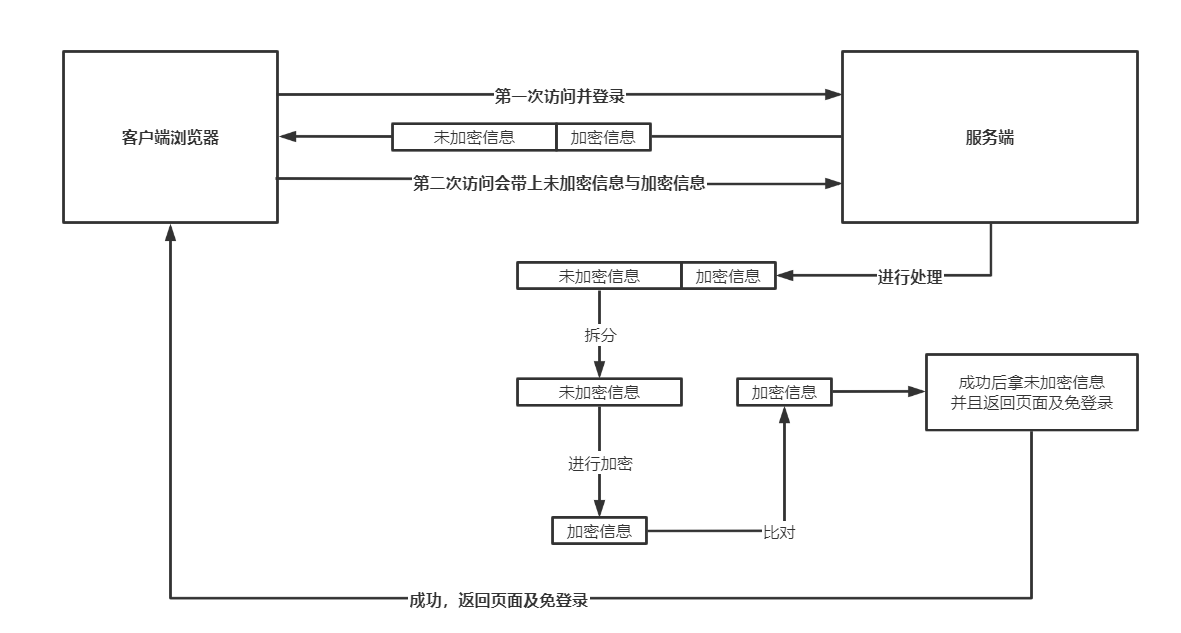

再附上一张原生token验证的流程:

优势所在

要想了解JWT的优势,则需要与cookie以及session做对比。

cookie的劣势主要是存储时不安全,所有数据存放只用户本地,一旦被窃取就可以伪造登录。

session的劣势主要有三点:①.数据存放至服务器,占用服务器资源。②.每次用户登录成功后,都需要向数据库中写入session,速度缓慢。③.对于集群式的部署,如果存储session的数据库不一致,则会是个大麻烦,因为用户如果接入了不同的服务器,则意味着写入的session也在不同的数据库中。这会导致用户的session在不同数据库中会存在多次写入的问题。

了解了cookie以及session的劣势后,jwt的优势就显而易见。

用户数据存放至本地,但必须要与服务端存储的盐进行对比一致后才认证成功。

不需要有数据库写入的操作。

集群式部署时也没有任何问题,前提是每个服务器的盐都一样。

了解JWT认证的更多相关文章

- 使用python实现后台系统的JWT认证(转)

今天的文章介绍一种适用于restful+json的API认证方法,这个方法是基于jwt,并且加入了一些从oauth2.0借鉴的改良. 1. 常见的几种实现认证的方法 首先要明白,认证和鉴权是不同的.认 ...

- sau交流学习社区--songEagle开发系列:Vue.js + Koa.js项目中使用JWT认证

一.前言 JWT(JSON Web Token),是为了在网络环境间传递声明而执行的一种基于JSON的开放标准(RFC 7519). JWT不是一个新鲜的东西,网上相关的介绍已经非常多了.不是很了解的 ...

- Asp.Net Core基于JWT认证的数据接口网关Demo

近日,应一位朋友的邀请写了个Asp.Net Core基于JWT认证的数据接口网关Demo.朋友自己开了个公司,接到的一个升级项目,客户要求用Aps.Net Core做数据网关服务且基于JWT认证实现对 ...

- Laravel 中使用 JWT 认证的 Restful API

Laravel 中使用 JWT 认证的 Restful API 5天前/ 678 / 3 / 更新于 3天前 在此文章中,我们将学习如何使用 JWT 身份验证在 Laravel 中构建 r ...

- JWT 认证 以及Django 中的应用

jwt 认证 私钥.公钥.CA认证 用一套加密规则 加密和解密 RSA加密 (非对称的加密) 摘要算法:MD5 FTP/互联网下载软件校验MD5 私钥 --RSA算法-->公钥 RSA原理 加密 ...

- asp.net core 自定义401和异常显示内容(JWT认证、Cookie Base认证失败显示内容)

asp.net core 2.0使用JWT认证园子里已经有挺多帖子了,但开发中发现认证未授权情况下返回的401状态码是没有任何信息的,业务中可能有需要返回一串错误的Json信息.在这里我分享一个自定义 ...

- Asp.net Core认证和授权:JWT认证和授权

JWT验证一般用户移动端,因为它不像cookie验证那样,没有授权跳转到登陆页面 JWT是json web token的简称,在 jwt.io 网址可以看到 新建一个API项目,通过postman ...

- 如何简单的在 ASP.NET Core 中集成 JWT 认证?

前情提要:ASP.NET Core 使用 JWT 搭建分布式无状态身份验证系统 文章超长预警(1万字以上),不想看全部实现过程的同学可以直接跳转到末尾查看成果或者一键安装相关的 nuget 包 自上一 ...

- 把旧系统迁移到.Net Core 2.0 日记 (18) --JWT 认证(Json Web Token)

我们最常用的认证系统是Cookie认证,通常用一般需要人工登录的系统,用户访问授权范围的url时,会自动Redirect到Account/Login,登录后把认证结果存在cookie里. 系统只要找到 ...

- WebApi使用JWT认证(一)

这是第一部:先实现NetFramework上的WebApi使用JWT认证 1.VS新建一个WebApi项目 2.项目右键----管理Nuget程序包----找到JWT,然后安装 3.Model文件夹下 ...

随机推荐

- PageObject课程培训记录

前言 昨晚的培训课程讲了PO设计模式,对于PO模式我们需要去了解关于为什么要使用PO,而不使用PO是什么情况?什么是PO模式?PO怎么去使用? 第一,为什么要使用PO,而不使用PO是什么情况? 我们先 ...

- 【奇淫巧技】sqlmap绕过过滤的tamper脚本分类汇总

sqlmap绕过过滤的tamper脚本分类汇总

- LiteOS-任务篇

目录 前言 链接 参考 笔录草稿 基本概念 任务相关概念 LiteOS 任务运作机制 内核初始化 创建任务 创建任务有两种方案 任务相关函数 任务开发流程 创建创建任务 部分源码 例子 创建任务的任务 ...

- js日志输出还是只会console.log么,那你就out了

几乎所有的javascript开发者最常使用的日志打印调试api都是console.log(),其实还有很多的选项供我们选择,笔者下面就为大家一一介绍. 一.console.table() conso ...

- Django ORM 引发的数据库 N+1 性能问题

背景描述 最近在使用 Django 时,发现当调用 api 后,在数据库同一个进程下的事务中,出现了大量的数据库查询语句.调查后发现,是由于 Django ORM 的机制所引起. Django Obj ...

- firewalld和iptables区别

在RHEL7里有几种防火墙共存:firewalld.iptables.ebtables,默认是使用firewalld来管理netfilter子系统,不过底层调用的命令仍然是iptables等. fir ...

- docker-compose应用

docker-compose应用 需求编写compose模板文件,实现同时启动tomcat.mysql.redis容器. 1.编写模板文件 #新建文件夹mkdir -p /tzh/compose_te ...

- java安全编码指南之:锁的双重检测

目录 简介 单例模式的延迟加载 double check模式 静态域的实现 ThreadLocal版本 简介 双重检测锁定模式是一种设计模式,我们通过首次检测锁定条件而不是实际获得锁从而减少获取锁的开 ...

- 多测师讲解rf--定位元素--高级讲师肖sir

注意点: 注意点: rfbug:rf 点击勾选一个运行就运行两个出现用例执行 注释快捷键: 改字体大小: 快捷键:显示关键字信息 (ctrl+鼠标悬浮) 注解不能空格在注解 未保存提示 定位方法 : ...

- JS学习之路一

1.准备 ①安装vscode 地址:https://vscode.en.softonic.com/ ②安装node.js node -v npm -v 地址:https://nodejs.org/zh ...