20145219 gdb调试汇编堆栈分析

20145219 gdb调试汇编堆栈分析

代码gdbdemo.c

int g(int x)

{

return x+19;

}

int f(int x)

{

return g(x);

}

int main(void)

{

return f(19)+19;

}

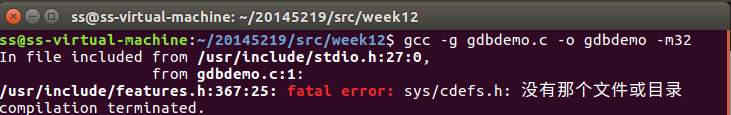

gcc编译gdbdemo.c

使用

gcc -g gdbdemo.c -o gdbdemo -m32命令在64位的机器上产生32位汇编代码在产生32位汇编代码时可能会出现如下错误:

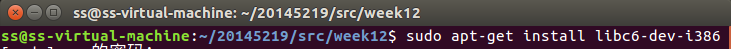

解决方法是在终端输入如下命令:

sudo apt-get install libc6-dev-i386,安装一个库

安装成功后再次执行

gcc -g gdbdemo.c -o gdbdemo -m32命令就可以顺利进行下一步了

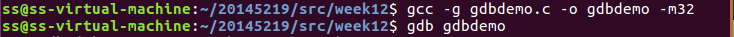

gdb调试可执行文件gdbdemo

使用

gdb gdbdemo指令打开gdb调试器

使用

break main指令在main函数处设置断点(可以使用l指令在屏幕上打印代码),然后,使用r指令运行代码,可以看到运行时在main函数位置停了下来

使用

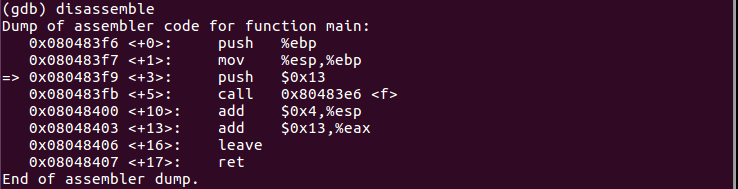

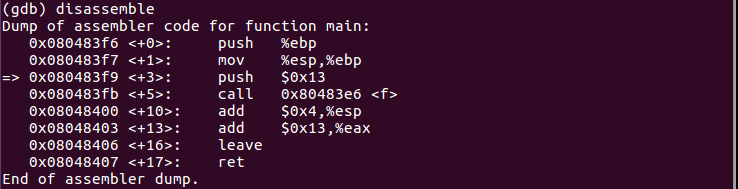

disassemble指令获取汇编代码(因为之前执行的命令中有-m32,所以此处显示的是32位汇编代码)

用

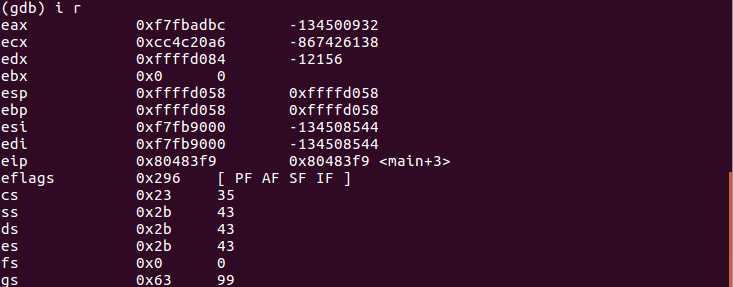

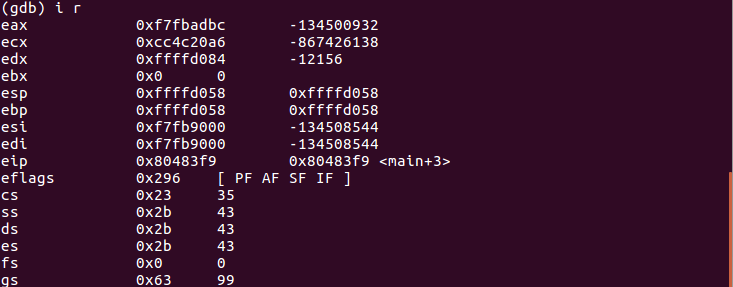

i r指令查看各寄存器的值

可见此时主函数的栈基址为0xffffd058,用

x 0xffffd058指令查看内存地址中的值:

因此,目前%esp所指堆栈内容为0,%ebp所指内容也为0

,使用

display /i $pc(结合display命令和寄存器/pc内部变量)指令进行设置

这使得在每次执行下一条汇编语句时,都会显示出当前执行的语句,方便查看。

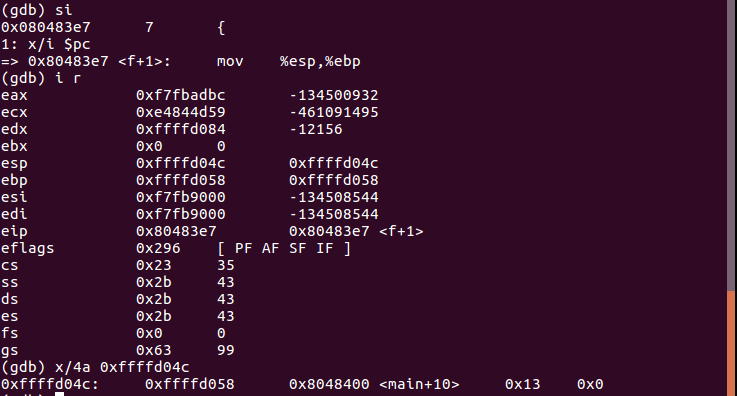

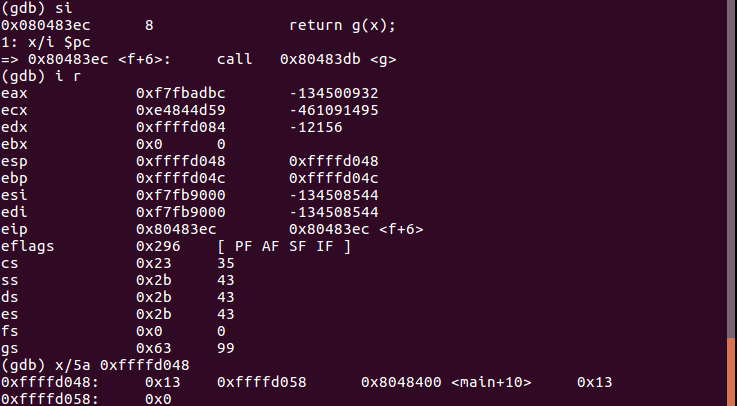

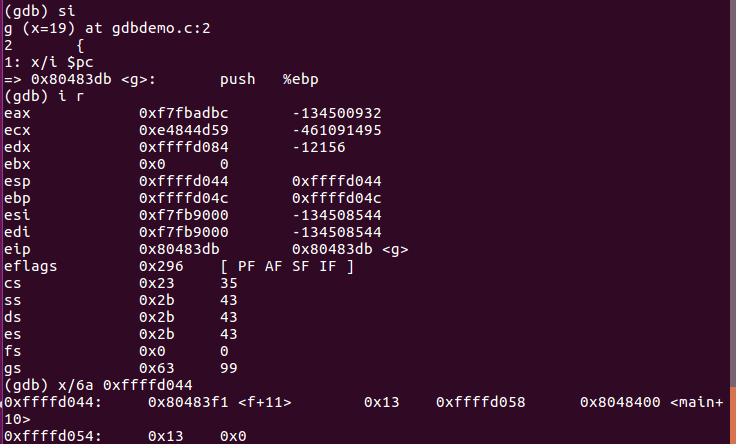

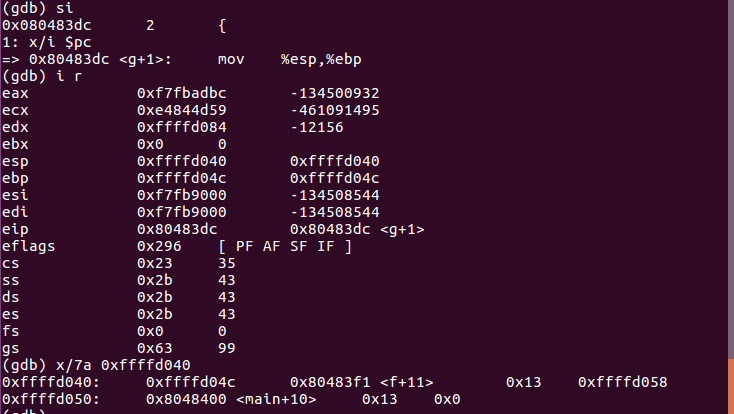

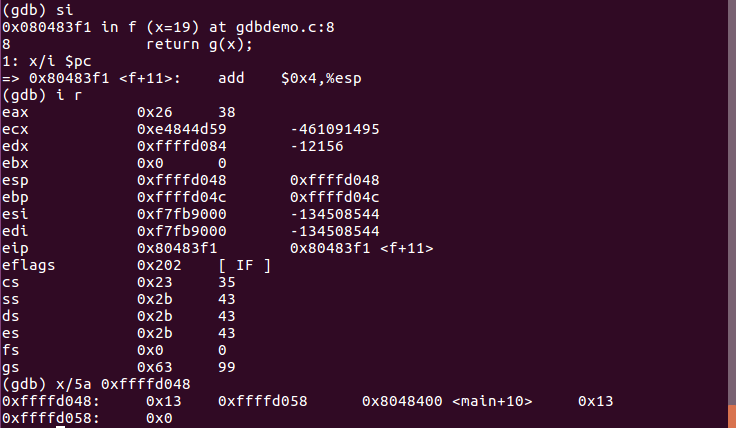

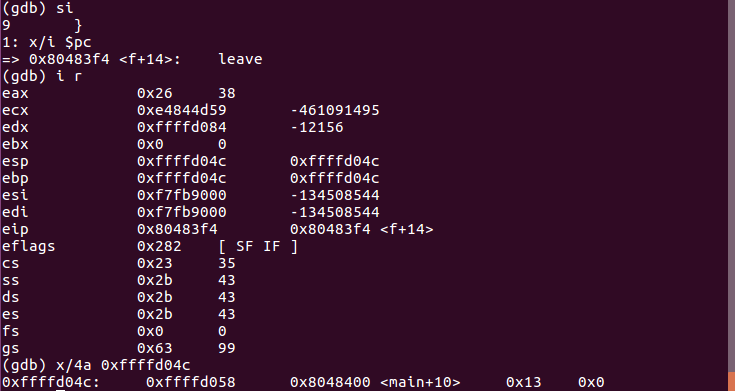

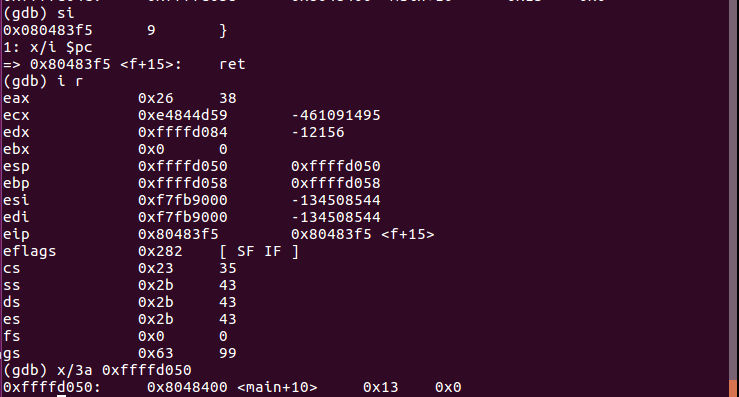

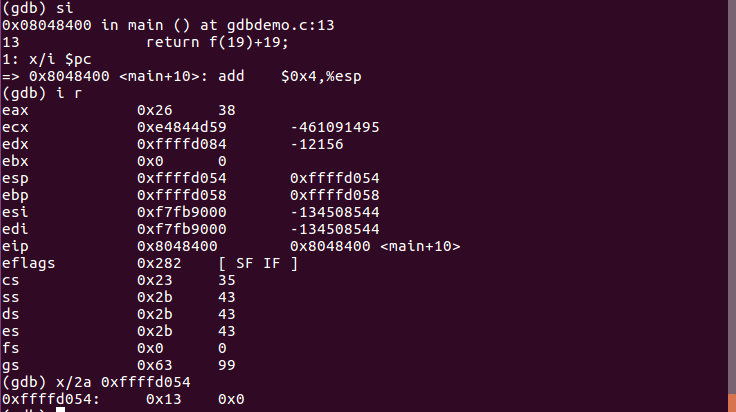

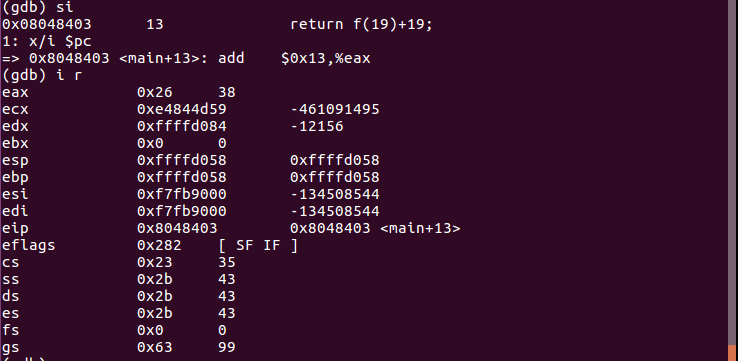

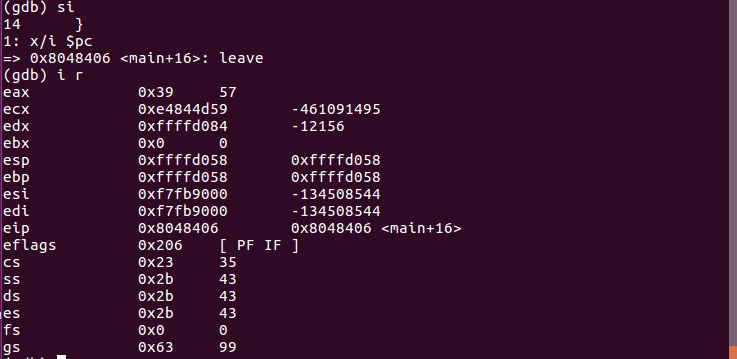

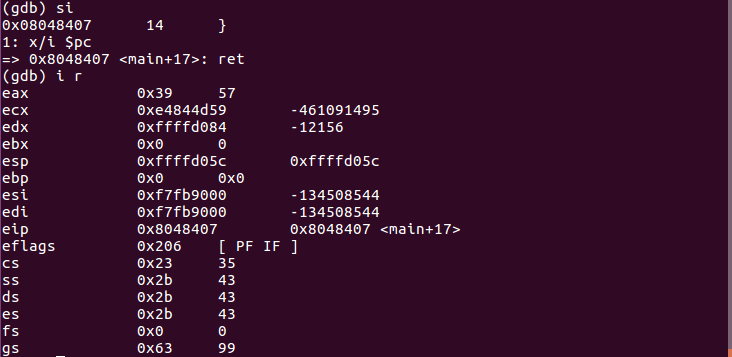

依次如下指令调试汇编代码,并查看%esp、%ebp和堆栈内容:

- 1、使用

si指令单步跟踪一条机器指令 - 2、使用

i r指令查看各寄存器的值(在这里要看%eip、%eax、%esp和%ebp) - 3、使用

x/na %esp对应的值指令查看堆栈变化

之后一直重复执行上述三步,直至结束

- 1、使用

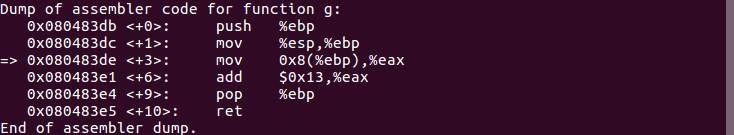

main函数汇编代码

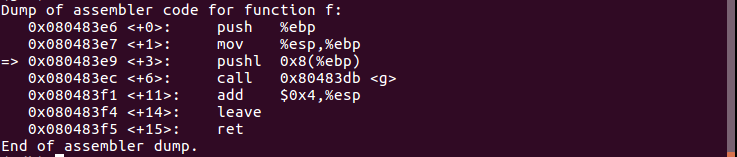

f函数汇编代码

g函数汇编代码

从main函数开始,

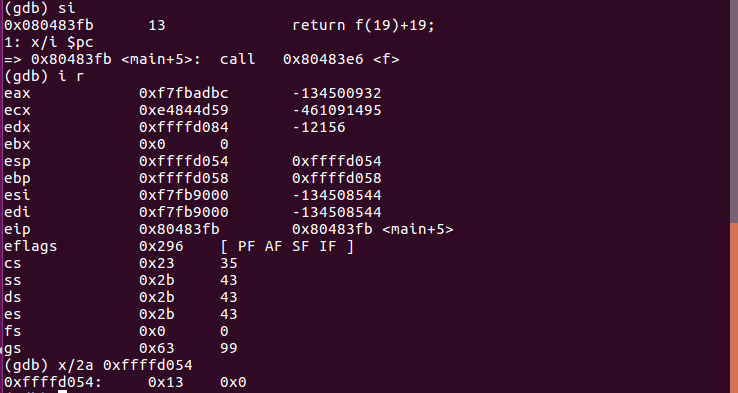

push $0x13分配4字节的栈空间,并且设置arg1=19

call调用f(0x80483e6)

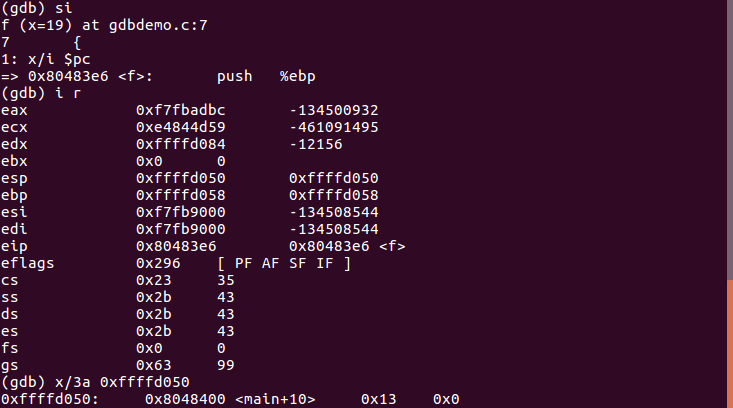

执行f函数,f初始化帧指针,将上一个函数的基址入栈,将当前%esp作为新基址

f分配栈空间,为传参做准备

pushl 0x8(%ebp)将%esp中的8存入栈中

call调用g(0x80483db)

执行g函数,g初始化栈指针

g分配栈空间

pushl 0x8(%ebp)将%esp中的8存入栈中

将 %eax 与立即数 19 相加

pop %ebp在g结束前弹栈

ret返回g中call的调用位置,结束g函数

将 %esp 与立即数 4 相加

leave返回准备栈

ret返回f中call的调用位置,结束f函数

进入main函数,将 %esp 与立即数 4 相加

将 %eax 与立即数 19 相加

leave返回准备栈

ret结束main函数

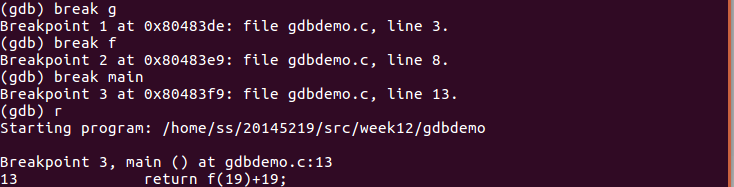

gdb调试分析汇总表

| 指令 | %eip | %ebp | %esp | %eax | 堆栈 |

|---|---|---|---|---|---|

| push $0x13 | 0x80483f9 | 0xffffd058 | 0xffffd058 | 0xf7fbadbc | 0x00000000 |

| call 0x80483e6 | 0x80483fb | 0xffffd058 | 0xffffd054 | 0xf7fbadbc | 0x13 0x0 |

| push %ebp | 0x80483e6 | 0xffffd058 | 0xffffd050 | 0xf7fbadbc | 0x8048400 0x13 0x0 |

| mov %esp,%ebp | 0x80483e7 | 0xffffd058 | 0xffffd04c | 0xf7fbadbc | 0xffffd058 0x8048400 0x13 0x0 |

| pushl 0x8(%ebp) | 0x80483e9 | 0xffffd04c | 0xffffd04c | 0xf7fbadbc | 0xffffd058 0x8048400 0x13 0x0 |

| call 0x80483db | 0x80483ec | 0xffffd04c | 0xffffd048 | 0xf7fbadbc | 0x13 0xffffd058 0x8048400 0x13 0x0 |

| push %ebp | 0x80483db | 0xffffd04c | 0xffffd044 | 0xf7fbadbc | 0x80483f1 0x13 0xffffd058 0x8048400 0x13 0x0 |

| mov %esp,%ebp | 0x80483dc | 0xffffd04c | 0xffffd040 | 0xf7fbadbc | 0xffffd04c 0x80483f1 0x13 0xffffd058 0x8048400 0x13 0x0 |

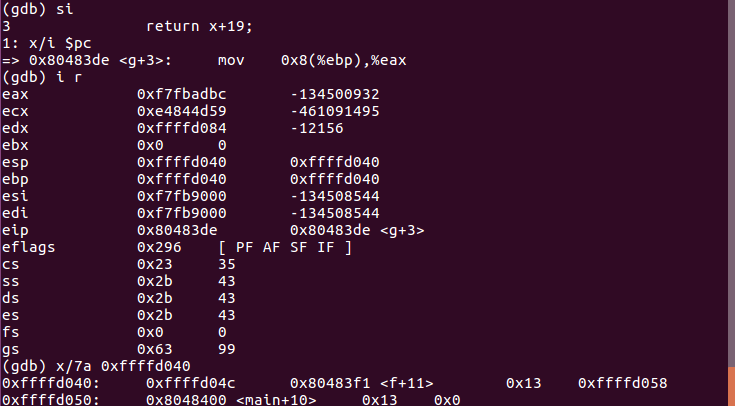

| mov 0x8(%ebp),%eax | 0x80483de | 0xffffd040 | 0xffffd040 | 0xf7fbadbc | 0xffffd04c 0x80483f1 0x13 0xffffd058 0x8048400 0x13 0x0 |

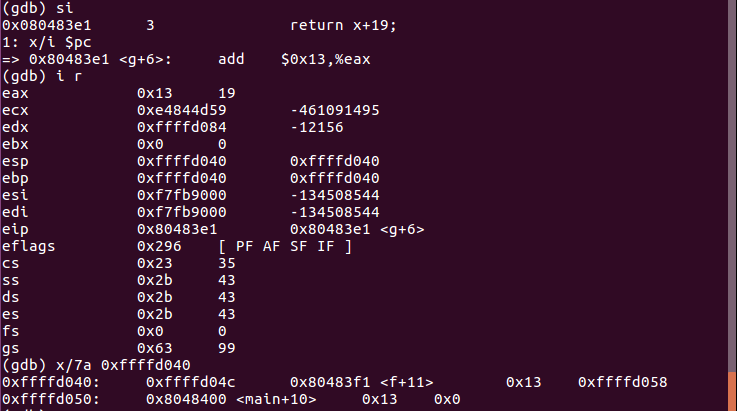

| add $0x13,%eax | 0x80483e1 | 0xffffd040 | 0xffffd040 | 0x13 | 0xffffd04c 0x80483f1 0x13 0xffffd058 0x8048400 0x13 0x0 |

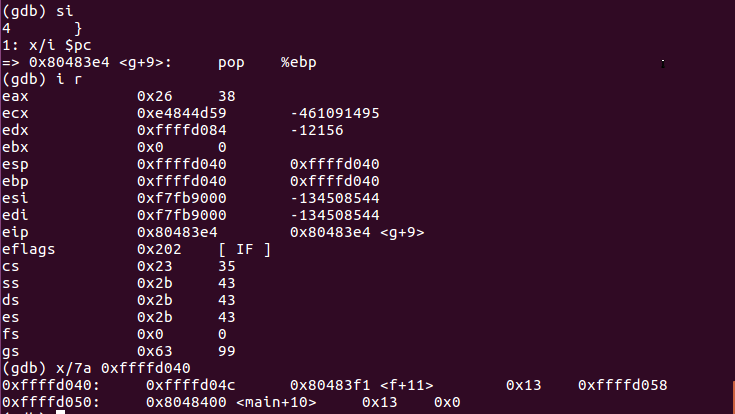

| pop %ebp | 0x80483e4 | 0xffffd040 | 0xffffd040 | 0x26 | 0xffffd04c 0x80483f1 0x13 0xffffd058 0x8048400 0x13 0x0 |

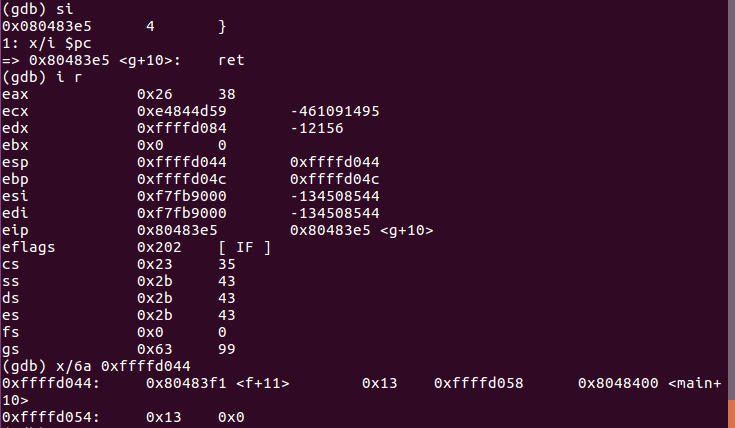

| ret | 0x80483e5 | 0xffffd04c | 0xffffd044 | 0x26 | 0x80483f1 0x13 0xffffd058 0x8048400 0x13 0x0 |

| add $0x4,%esp | 0x80483f1 | 0xffffd04c | 0xffffd048 | 0x26 | 0x13 0xffffd058 0x8048400 0x13 0x0 |

| leave | 0x80483f4 | 0xffffd04c | 0xffffd04c | 0x26 | 0xffffd058 0x8048400 0x13 0x0 |

| ret | 0x80483f5 | 0xffffd058 | 0xffffd050 | 0x26 | 0x8048400 0x13 0x0 |

| add $0x4,%esp | 0x8048400 | 0xffffd058 | 0xffffd054 | 0x26 | 0x13 0x0 |

| add $0x13,%eax | 0x8048403 | 0xffffd058 | 0xffffd058 | 0x26 | 0x0 |

| leave | 0x8048406 | 0xffffd058 | 0xffffd058 | 0x39 | |

| ret | 0x8048407 | 0x0 | 0xffffd05c | 0x39 |

参考资料

20145219 gdb调试汇编堆栈分析的更多相关文章

- 20145318 GDB调试汇编堆栈分析

20145318 GDB调试汇编堆栈分析 代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const sta ...

- 20145310 GDB调试汇编堆栈分析

GDB调试汇编堆栈分析 由于老师说要逐条分析汇编代码,所以我学习卢肖明同学的方法,重新写了一篇博客. 代码: #include<stdio.h> short addend1 = 1; st ...

- gdb调试汇编堆栈分析

代码(src/05/gdb.c) int g(int x) { return x + 4; } int f(int x) { return g(x); } int main(void) { retur ...

- GDB调试汇编堆栈

GDB调试汇编堆栈 分析过程 C语言源代码 int g(int x) { return x+6; } int f(int x) { return g(x+1); } int main(void) { ...

- GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 分析过程 这是我的C源文件:click here 使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb ...

- 20145212——GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 测试代码 #include <stdio.h> short val = 1; int vv = 2; int g(int xxx) { return xxx + ...

- gdb调试汇编堆栈过程的学习

gdb调试汇编堆栈过程的学习 以下为C源文件 使用gcc - g code.c -o code -m32指令在64位的机器上产生32位汇编,然后使用gdb example指令进入gdb调试器: 进入之 ...

- 20145223《信息安全系统设计基础》 GDB调试汇编堆栈过程分析

20145223<信息安全系统设计基础> GDB调试汇编堆栈过程分析 分析的c语言源码 生成汇编代码--命令:gcc -g example.c -o example -m32 进入gdb调 ...

- 20145337 GDB调试汇编堆栈过程分析

20145337 GDB调试汇编堆栈过程分析 测试代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const ...

随机推荐

- DIV+CSS圆角边框

简洁型css圆角: 方法1: 简洁型css圆角矩形 code1: <style type="text/css"> .b1,.b2,.b3,.b4,.b1b,.b2b,. ...

- IIS does not list a website that matches the launch url

233down voteaccepted I hate answering my questions: in my question i stated that i was running VS un ...

- 读书笔记——Windows环境下32位汇编语言程序设计(6)使用浮点指令进行64位除法

罗云彬 典藏版Page192,mark下. 这段代码看不懂,手册上根本没有fdivr不带操作数的指令. .data dqTickCounter1 dq ? dqTickCounter2 dq ? dq ...

- 【linux环境下】RabbitMq的安装和监控插件安装

[注意安装过程中,提示某些命令not found,直接yum isntall一下就好了] 以下是我在CentOS release 6.4下亲测成功的. RabbitMq的安装: RabbitMQ是 ...

- jQuery Form 表单提交插件-----ajaxSubmit() 的应用

Form Plugin API 里提供了很多有用的方法可以让你轻松的处理表单里的数据和表单的提交过程. 测试环境:部署到Tomcat中的web项目. 一.ajaxSubmit() 介绍 立即通过AJ ...

- PHPDBG

一.简介 PHPDBG的是一个轻量级.强大.易用的PHP调试平台.可以在PHP5.4和之上版本中使用.在php5.6和之上版本将内部集成. 二.安装 PHP源码下载 http://php.net/gi ...

- Linux内核阅读相关

一.likely()与unlikely()函数的意义 http://blog.chinaunix.net/uid-27665626-id-3506567.html 二.TSO.UFO.GSO.LRO. ...

- Web安全--XSS模版

[XSS基本探测pyload] <script>alert("xss")</script> <script>alert(/xss/)< ...

- [cocos2dx]2.2到3.1(3.0)升级帮助

摘要: cocos2dx 是一款优秀的多平台,专为2D游戏设计的引擎. 在活跃的开源社区的推进下, 越发稳定和强大. 2.x -> 3.x的更新幅度很大, 性能的提升和功能的丰富也非常明显. 但 ...

- 利用WinPcap模拟网络包伪造飞秋闪屏报文

起因 不知道从什么时候开始,同事开始在飞秋上发闪屏振动了,后来变本加厉,成了每日一闪.老闪回去也比较麻烦,作为程序猿呢,有没有什么偷懒的办法呢?(同事负责用户体验,不大懂编程).然后尝试了以下思路: ...