微服务系列之授权认证(一) OAuth 2.0 和 OpenID Connect

1.传统架构的授权认证

传统应用架构,用户使用账号密码登录后,可以使用前端cookie存储登录状态,也可以使用后端session方式存储登录状态,小应用这么做其实很高效实用,当应用需要横向扩展时,就需要共享登录状态,这时候session的基于asp.net state这种当前服务器进程方式存储就失效了,需要换成sqlserver或者redis作为session共享存储,这些都不是问题,这些前提都是单体应用架构的方案,但是在微服务架构里,服务拆分零散且前后端分离,后端以API方式提供服务的前提下,这种认证授权方式用不了拉,这时候就需要一个安全的、跨分布式的、高性能的认证授权方案来解决。

这些年围绕着授权鉴权(authorization)和身份验证(authentication)诞生了很多规范和协议。这里只讨论最主流的最新的规范和协议:OAuth2.0、OpenID Connect、JWT。8

2.OAuth 2.0

OAuth 2.0是关于授权鉴权的,一句话解释“OAuth 2.0是一种框架,其中服务的用户可以允许第三方应用程序访问他/她在服务中托管的数据,而无需向应用程序透露他/她的凭据”。

说一下Oauth2.0相关的名词:

- Resource Owner:资源所有者,就是某个应用的用户;

- Client:客户端,一个想要用这个资源用户的名义去做一些事情的应用”;

- Authorization Server:授权服务,前提是用户信任这个服务并且该服务拥有用户信息,用于颁发令牌给应用;

- Resource Server: 一个应用(API或者服务);

- Redirect URI: 一个网址URL,当Resource Owner在Authorization Server上授权了Client后,Authorization Server将会把Resource Owner重定向到的地方,也称“Callback URL”;

- Authorization Code: 用户授权给client后通过RedirectUrl回调回去携带的code,用于client通过客户端模式向授权服务换取token;

- Access Token: Client和Resource Server交互所使用的令牌,携带的访问权限范围,是你授权时通过勾选给client的,然后client拿着这个用户名义的token就可以访问你的资源了; 一般使用的是JWT格式;

- Response Type: Client希望从Authorization Server收到的信息的类型,最常见的Response Type是code,也就是Client希望收到一个Authorization Code,也有Implicit隐藏式,password密码模式,Client Credential客户端凭证模式。

下面说一下几种常用授权类型的实际交互是怎么样的

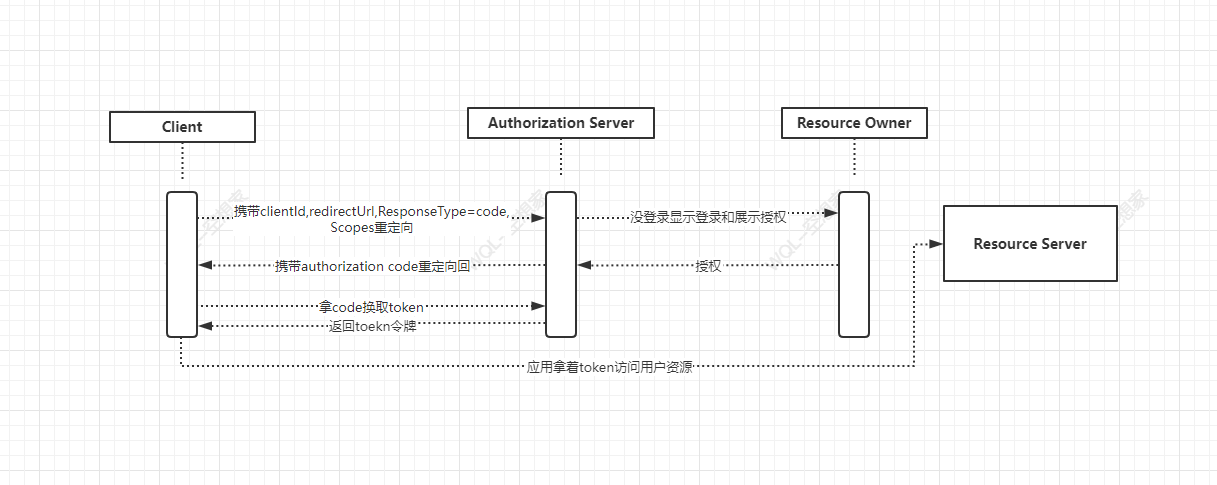

(1) 授权码模式Authorization Code

(2)Implicit隐藏式

这种模式,跳过获取code的步骤,在客户端重定向到授权服务时,讲responseType换成token。

(3)password密码模式

这种是啥呢,需要用户非常非常信任client的时候,才使用这种模式,需要用户在clinet上输入账号密码,client拿着用户的账号密码去授权服务获取access token。

(4)Client Credential客户端凭证模式

这是client与client之间的通信,与用户没啥关系,这种用于,流程是,A客户端使用clientId和secret通过授权服务,获取访问B客户端的token。我们实战中,是业务系统,在中台认证中心里获取一个长期的可以访问中台某些服务的token,业务服务直接通信中台服务,于用户无关。

3.OpenID Connect

OpenID Connect实际上就是对于client来说,在OAuth 2协议上完善了身份认证的东西,并不是说Oauth 2.0没有提供认证能力,只是对于client来说,没有知道用户的认证过程,没有拿到用户认证信息而已,OIDC就是让OAuth把认证结果也告诉client,让client也知道了用户是认证过的。这样在授权码过程中如下图:

HTTP/1.1 302 Found

Location: https://server.example.com/authorize?

response_type=code

&scope=openid%20profile%20email

&client_id=s6BhdRkqt3

&state=af0dasd

&redirect_uri=https%3A%2F%2Fclient.example.org%2Fcb

在scope中增加了openid

HTTP/1.1 200 OK

Content-Type: application/json

Cache-Control: no-store

Pragma: no-cache {

"access_token": "dasdqwdqd",

"token_type": "Bearer",

"refresh_token": "casdqwfw",

"expires_in": 3600,

"id_token": "dsadwqdqdqwdqV4YW1wbGUuY29tIiwKICJzdWIiOiAiMjQ4Mjg5

NzYxMDAxIiwKICJhdWQiOiAiczZCaGRSa3F0MyIsCiAibm9uY2UiOiAibi0wUzZ

fV3pBMk1qIiwKICJleHAiOiAxMzExMjgxOTcwLAogImlhdCI6IDEzMTEyODA5Nz

AKfQ.ggW8hZ1EuVLuxNuuIJKX_V8a_OMXzR0EHR9R6jgdqrOOF4daGU96Sr_P6q

Jp6IcmD3HP99Obi1PRs-cwh3LO-p146waJ8IhehcwL7F09JdijmBqkvPeB2T9CJ

NqeGpe-gccMg4vfKjkM8FcGvnzZUN4_KSP0aAp1tOJ1zZwgjxqGByKHiOtX7Tpd

QyHE5lcMiKPXfEIQILVq0pcgqeqgeqwhethrDSAdqwwqrt43t3"

}

在返回的时候增加了id_token。

那么问题来了,OAouth2.0 给客户端办法的access token中的Payload中是可以自定义的,并且也可以防篡改,直接把认证的身份信息自定义里多好啊。?或者说,通过access_token去oidc提供的一个endpoint(get/userinfo)去请求用户信息?

原因以下几点:

1)payload里可是明文传输的,增加了传输带宽,也增加了用户信息泄露的风险;

2)access_token本身定义就是授权访问令牌,不关心用户信息,只关心是否能访问,功能耦合;

3)通过endpoint请求用户信息,增加了不少额外的API开销。

下一节,我们会大至说一下.net core服务中基于OAuth2.0和OpenId Connect实现的框架 identiy server 4

微服务系列之授权认证(一) OAuth 2.0 和 OpenID Connect的更多相关文章

- 微服务系列之授权认证(二) identity server 4

1.简介 IdentityServer4 是为ASP.NET Core系列量身打造的一款基于 OpenID Connect 和 OAuth 2.0 认证授权框架. 官方文档:https://ident ...

- 微服务系列之授权认证(三) JWT

1.JWT简介 官方定义:JWT是JSON Web Token的缩写,JSON Web Token是一个开放标准(RFC 7519),它定义了一种紧凑的.自包含的方式,可以将各方之间的信息作为JSON ...

- 使用 IdentityServer4 实现 OAuth 2.0 与 OpenID Connect 服务

IdentityServer4 是 ASP.NET Core 的一个包含 OIDC 和 OAuth 2.0 协议的框架.最近的关注点在 ABP 上,默认 ABP 也集成 IdentityServer4 ...

- ASP.NET 中OAUTH 2.0 及OPENID CONNECT的介绍

了解以下内容对ASP.NET 5中的验证中间件应用有很大帮助! OAUTH2是目前很多大型网站都使用的对外提供开放资源接口的应用标准,比入taobao\alipay\腾讯\豆瓣等.它和目前的另 ...

- 【转】「Chris Richardson 微服务系列」微服务架构的优势与不足

Posted on 2016年5月4日 编者的话|本文来自 Nginx 官方博客,是微服务系列文章的第一篇,主要探讨了传统的单体式应用的不足,以及微服务架构的优势与挑战. 作者介绍:Chris Ric ...

- 微服务系列(二):使用 API 网关构建微服务

编者的话|本文来自 Nginx 官方博客,是微服务系列文章的第二篇,本文将探讨:微服务架构是如何影响客户端到服务端的通信,并提出一种使用 API 网关的方法. 作者介绍:Chris Richardso ...

- 【微服务】之二:从零开始,轻松搞定SpringCloud微服务系列--注册中心(一)

微服务体系,有效解决项目庞大.互相依赖的问题.目前SpringCloud体系有强大的一整套针对微服务的解决方案.本文中,重点对微服务体系中的服务发现注册中心进行详细说明.本篇中的注册中心,采用Netf ...

- 从零开始,轻松搞定SpringCloud微服务系列

本系列博文目录 [微服务]之一:从零开始,轻松搞定SpringCloud微服务系列–开山篇(spring boot 小demo) [微服务]之二:从零开始,轻松搞定SpringCloud微服务系列–注 ...

- Spring Cloud微服务系列文,服务调用框架Feign

之前博文的案例中,我们是通过RestTemplate来调用服务,而Feign框架则在此基础上做了一层封装,比如,可以通过注解等方式来绑定参数,或者以声明的方式来指定请求返回类型是JSON. 这种 ...

随机推荐

- 从Mpx资源构建优化看splitChunks代码分割

背景 MPX是滴滴出品的一款增强型小程序跨端框架,其核心是对原生小程序功能的增强.具体的使用不是本文讨论的范畴,想了解更多可以去官网了解更多. 回到正题,使用MPX开发小程序有一段时间了,该框架对不同 ...

- nginx 日志按日期分隔

#user nobody; user root; worker_processes 1; error_log /spdblogs/nginx/logs/error.log; error_log /sp ...

- 年中盘点 | 2022年,PaaS 再升级

作者丨刘世民(Sammy Liu)全文共7741个字,预计阅读需要15分钟 过去十五年,是云计算从无到有突飞猛进的十五年.PaaS作为云计算的重要组成部分,在伴随着云计算高速发展的同时,在云计算产业链 ...

- NOI / 2.1基本算法之枚举-8760:Cantor表

总时间限制: 1000ms 内存限制: 65536kB 描述 现代数学的著名证明之一是Georg Cantor证明了有理数是可枚举的.他是用下面这一张表来证明这一命题的: 我们以Z字形给上表的每一项编 ...

- selenium环境配置和八大元素定位

一.环境配置 1.selenium下载安装 安装一:pip install selenium(多数会超时安装失败) 安装二:pip install -i https://pypi.tuna.tsing ...

- 【HMS core】【FAQ】HMS Toolkit典型问题合集1

1.[开发工具][HMS Toolkit][问题描述] HMS Toolkit 插件导致Android Studio崩溃无法使用 [解决方案] 1) 检查Android Studi ...

- YII 技巧

大部分来源于 https://getyii.com/topic/47#comment24 获取当前Controller name和action name(在控制器里面使用) echo $this-& ...

- Multi-Party Threshold Private Set Intersection with Sublinear Communication-2021:解读

记录阅读论文的笔记. 摘要 总结: (1)CRYPTO 2019:The Communication Complexity of Threshold Private Set Intersection- ...

- React报错之map() is not a function

正文从这开始~ 总览 当我们对一个不是数组的值调用map()方法时,就会产生"TypeError: map is not a function"错误.为了解决该错误,请将你调用ma ...

- linux-0.11分析:init文件 main.c的第一个初始化函数mem_int 第四篇随笔

init文件夹 mian.c 参考 [github这个博主的 厉害][ https://github.com/sunym1993/flash-linux0.11-talk ] 首先先看看这个mian. ...