Mac 抓包工具wireshark使用

共四部分

1.wireshark简介

2.wireshark mac版安装

3.wireshark 抓取普通http

4.高级应用

1.wireshark 简介(百度百科)

Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

网络封包分析软件的功能可想像成 "电工技师使用电表来量测电流、电压、电阻" 的工作 - 只是将场景移植到网络上,并将电线替换成网络线。在过去,网络封包分析软件是非常昂贵的,或是专门属于盈利用的软件。Ethereal的出现改变了这一切。在GNUGPL通用许可证的保障范围底下,使用者可以以免费的代价取得软件与其源代码,并拥有针对其源代码修改及客制化的权利。Ethereal是目前全世界最广泛的网络封包分析软件之一。

网络管理员使用Wireshark来检测网络问题,网络安全工程师使用Wireshark来检查资讯安全相关问题,开发者使用Wireshark来为新的通讯协定除错,普通使用者使用Wireshark来学习网络协定的相关知识。当然,有的人也会“居心叵测”的用它来寻找一些敏感信息……

Wireshark不是入侵侦测系统(Intrusion Detection System,IDS)。对于网络上的异常流量行为,Wireshark不会产生警示或是任何提示。然而,仔细分析Wireshark撷取的封包能够帮助使用者对于网络行为有更清楚的了解。Wireshark不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。 Wireshark本身也不会送出封包至网络上。

2.wireshark mac版安装

我用的mac系统是10.12,网络上有人说需要安装一些X11或者是XQuartz的,我自己尝试下载安装并不需要安装其他组件,下载网址: http://www.pc6.com/mac/112232.html

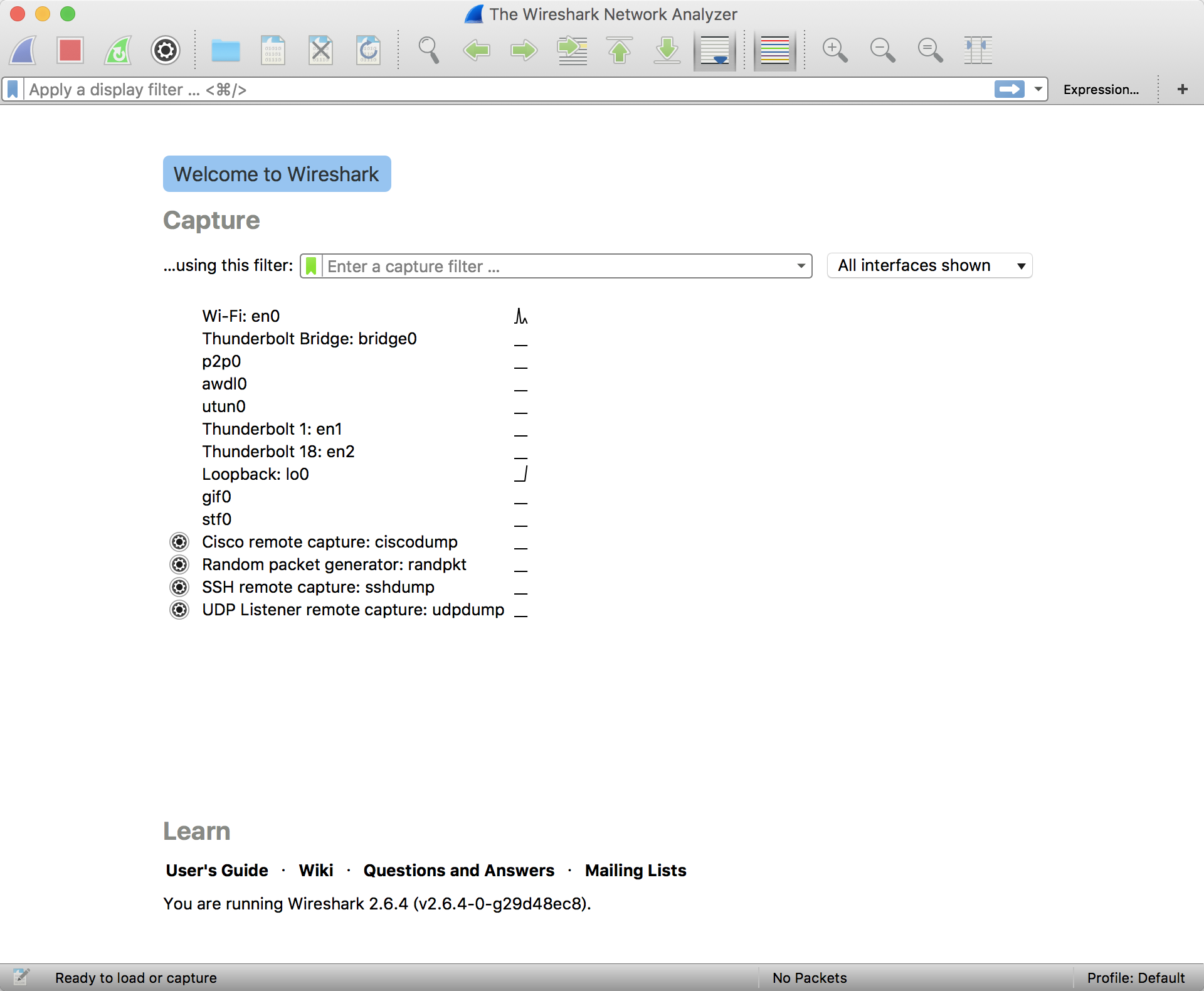

一直点下一步就好了,安装后打开:

3.wireshark 抓取普通http报文

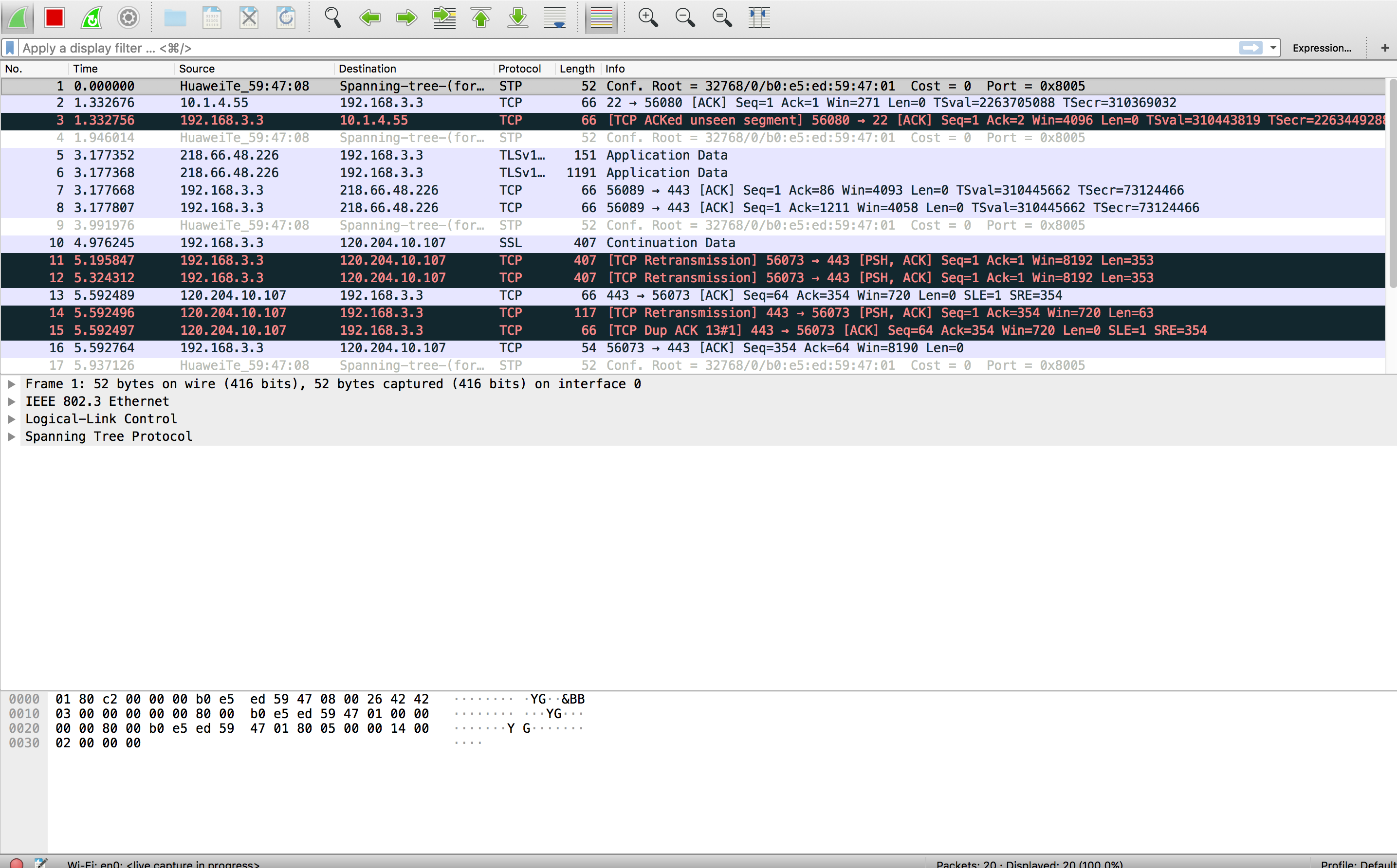

点击左上角的鲨鱼头就可以开始捕获包了,界面包含了三部分内容:

第一块:分组的列表项,很多,有序号、时间、源地址、目的地址、协议、长度等

第二块:具体的某个分组的详细信息,具体对应网络分层,每一行信息自己看,截个图

第三块:以二进制显示,可以不用管

可以看到现在已经有一些密密麻麻的数据流记录了,不过都不是我们需要的, 先做一个post访问再过滤

sts-MacBook-Pro:~ garfield$ curl -l -H "Content-type: application/json" -X POST -d '{"header": {"requestTime": "2018100910320000","requestSeq": "e379853d-d93e-4249-b9be-8a272b","appId": "bc1f4a2a995b47db9018031801984857"},"content": {"duration": "300","idCard": "350123199502150000sfsdafwjdhsjofwofnsdfnjdwfnew1561651dsfsdnklndsjfn1165165165fdsfhweufwehfjdsnfiefenf350123199502150000sfsdafwjdhsjofwofnsdfnjdwfnew1561651dsfsdnklndsjfn1165165165fdsfhweufwehfjdsnfiefenf350123199502150000","expressParam": "expressParamexpressParaexpres","name": "name","isPic": "0","availableTimes": "5"}}{"header": {"requestTime": "2018100910320000","requestSeq": "e379853d-d93e-4249-b9be-8a272b","appId": "bc1f4a2a995b47db9018031801984857"},"content": {"duration": "300","idCard": "350123199502150000sfsdafwjdhsjofwofnsdfnjdwfnew1561651dsfsdnklndsjfn1165165165fdsfhweufwehfjdsnfiefenf350123199502150000sfsdafwjdhsjofwofnsdfnjdwfnew1561651dsfsdnklndsjfn1165165165fdsfhweufwehfjdsnfiefenf350123199502150000","expressParam": "expressParamexpressParaexpres","name": "name","isPic": "0","availableTimes": "5"}}' http://10.1.4.34:8080/post

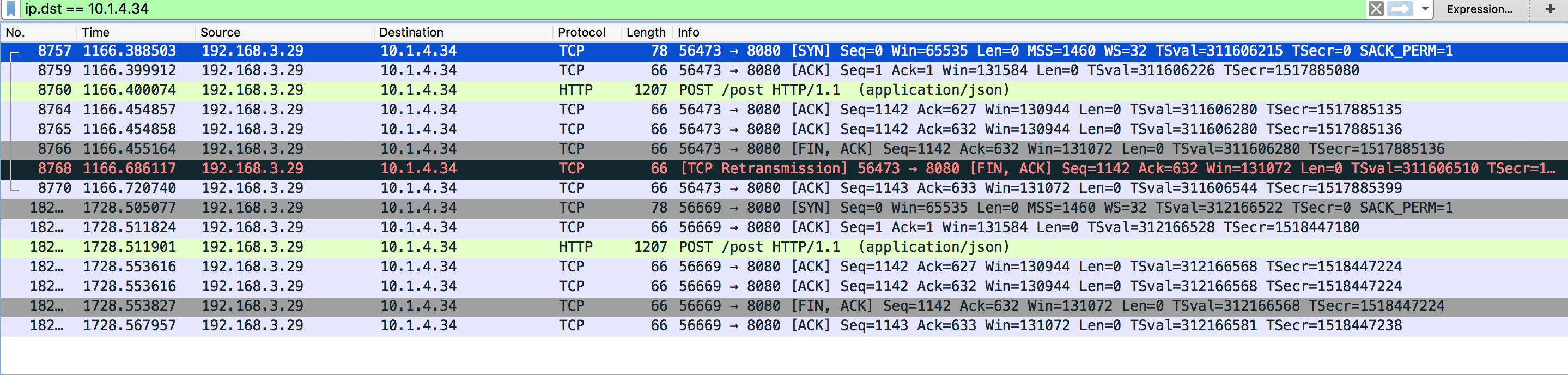

做完后在过滤条件中加入条件,意思是目标网址为10.1.4.34:

ip.dst == 10.1.4.34

意思是,目标ip地址为10.1.4.34,得到:

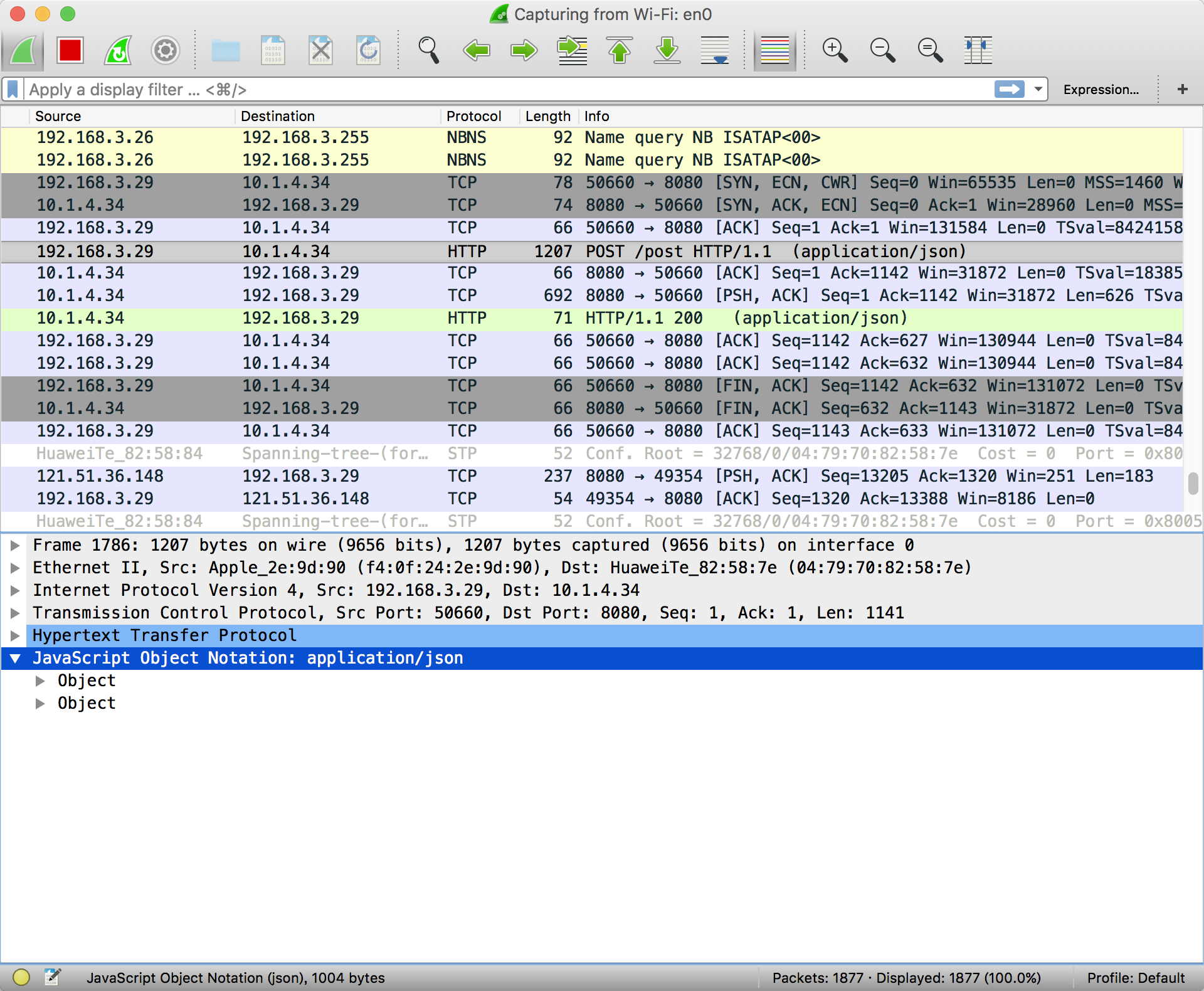

点开协议为http的访问,从访问的具体信息中可以看到发送到10.1.4.34

同理,用ip.src == 10.1.4.34 能够看到对方返回的对象.

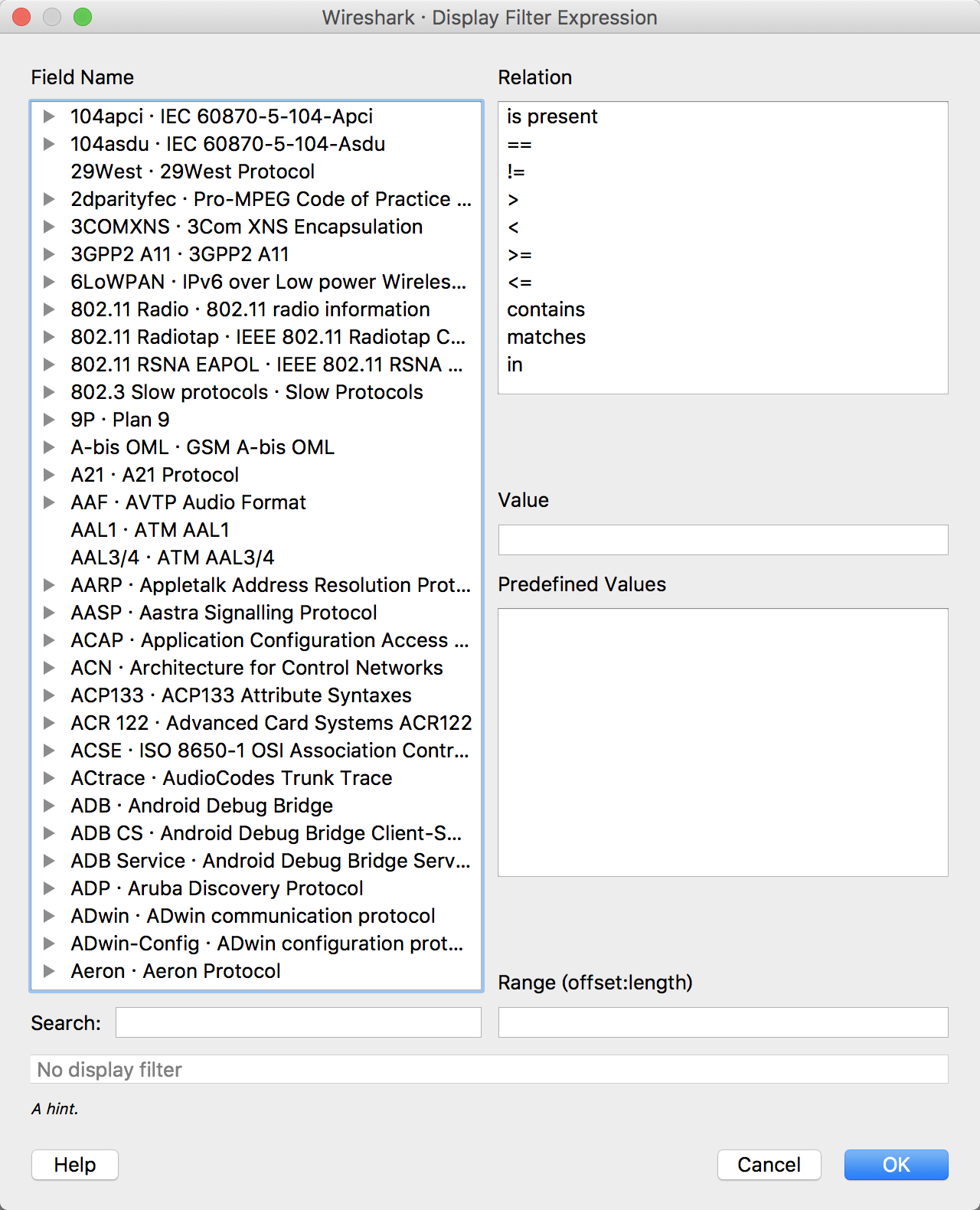

过滤条件有很多种,比较简单的是输入"ip."之后会提示的当前页面存在的字段,如"ip.addr,ip.proto等",具体扩展可以点开右边的"Exprission"按钮,会展示很多字段

只不过大多字段看不懂,且平时用不到,以后再探究吧

4.高级应用

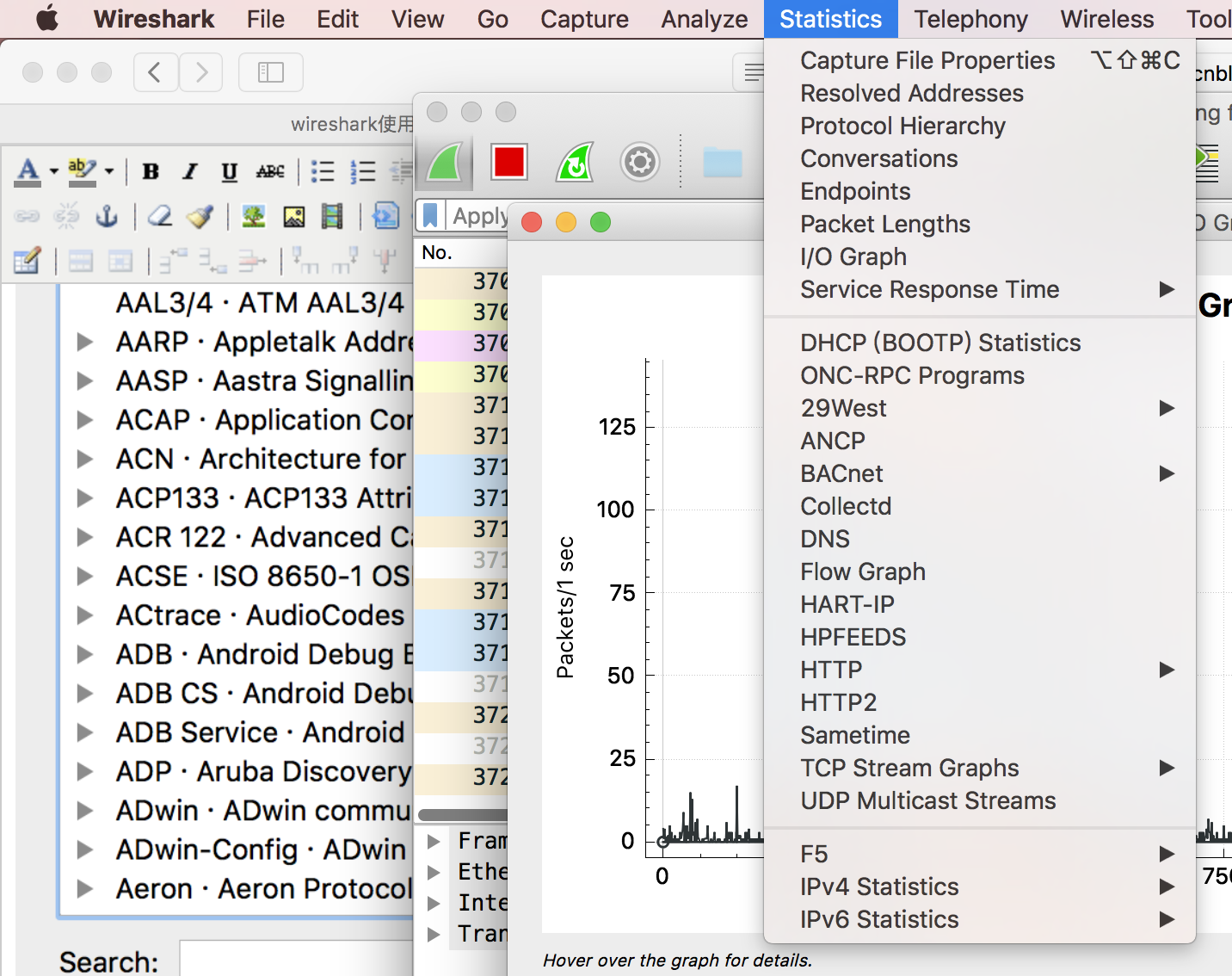

1.wireshark可以对包,流量,时间进行分析,具体在头顶的statistic中:

可以得到多种数据分析图

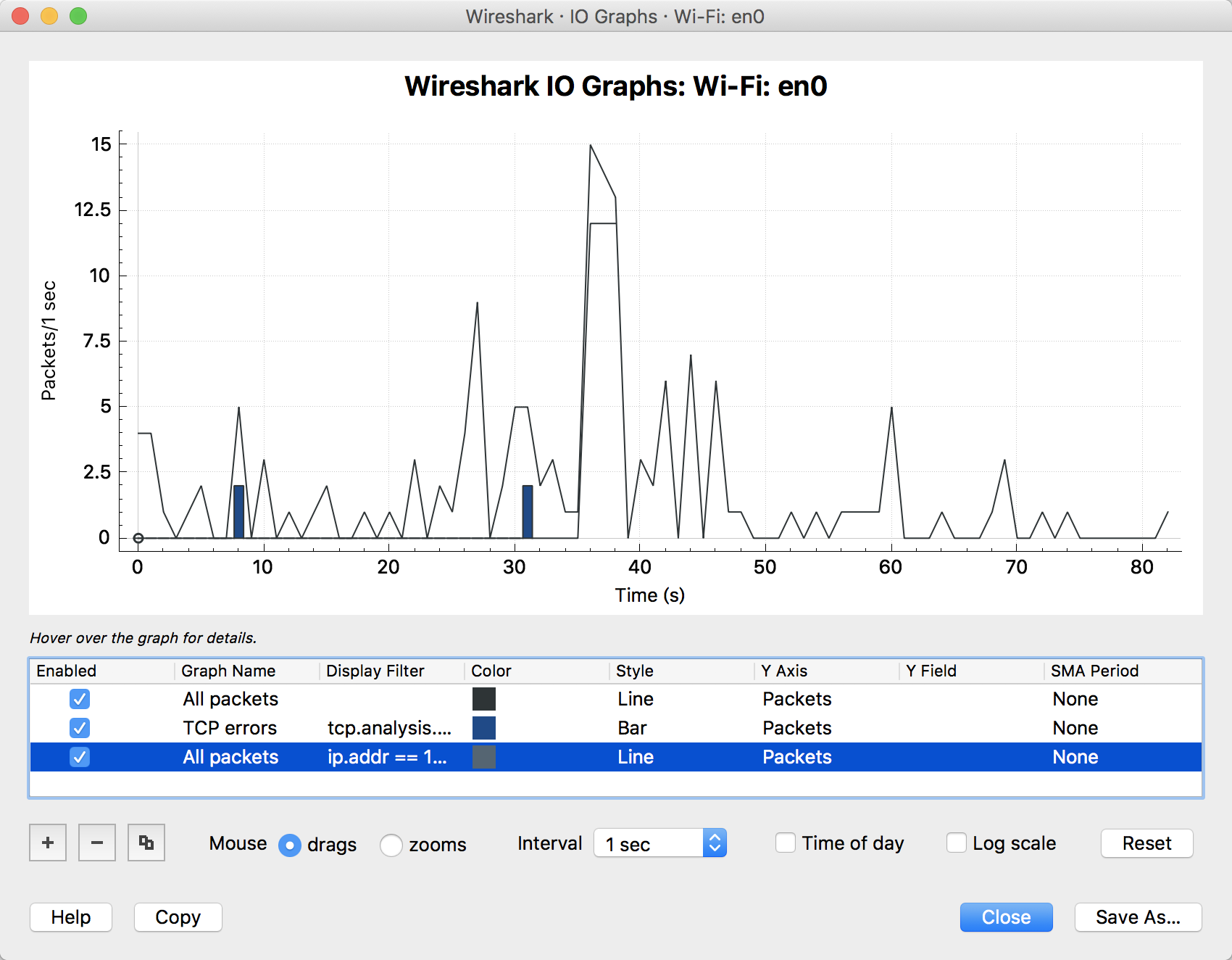

I/O graph是流量图,里面还可以进行过滤,计算等:

最后一行我自定义添加的图,可以自定义颜色和风格等.

其他图表有全流程时间表(round-trip graphs),包长度(package length)分析等,感觉不实用,以后再记

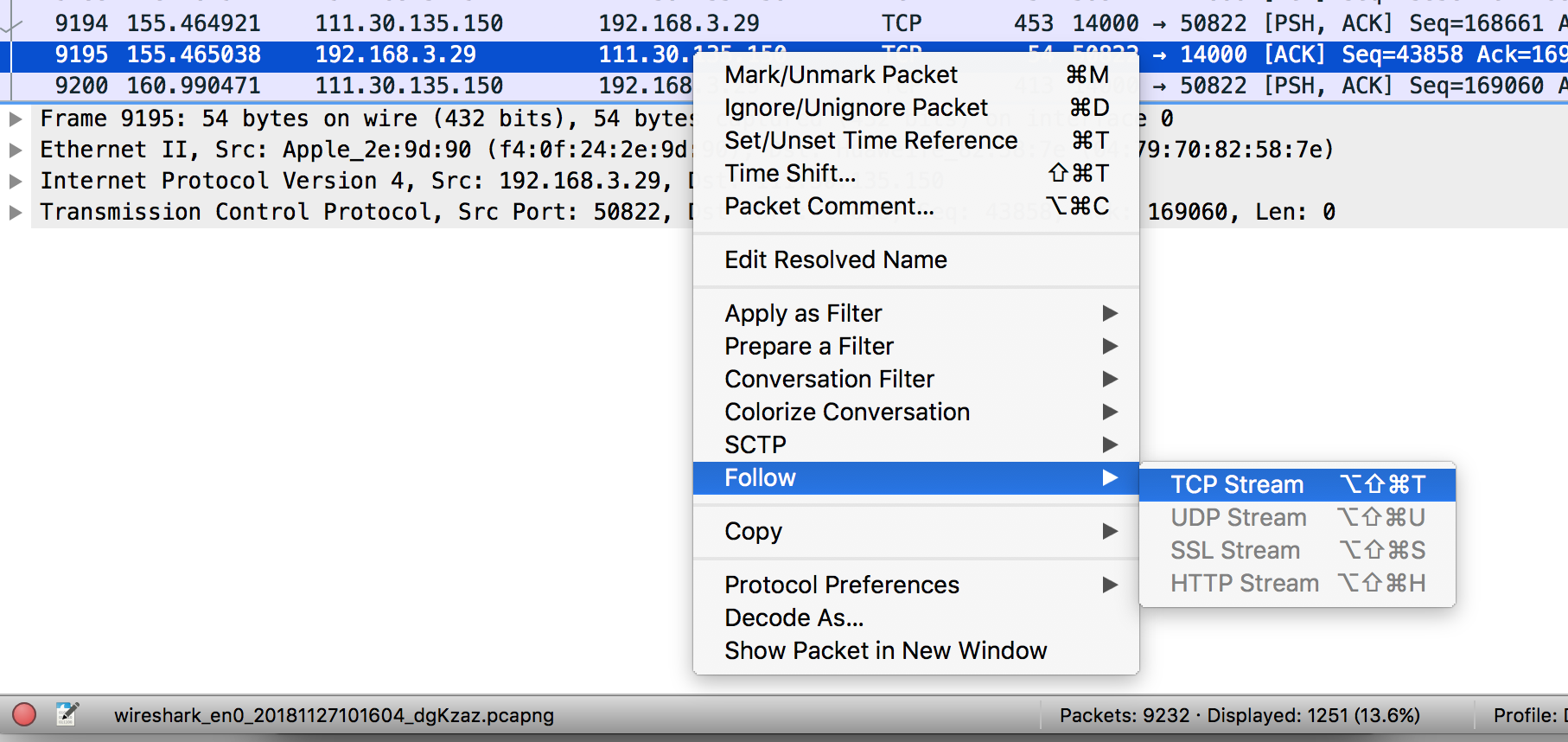

2.数据包跟踪

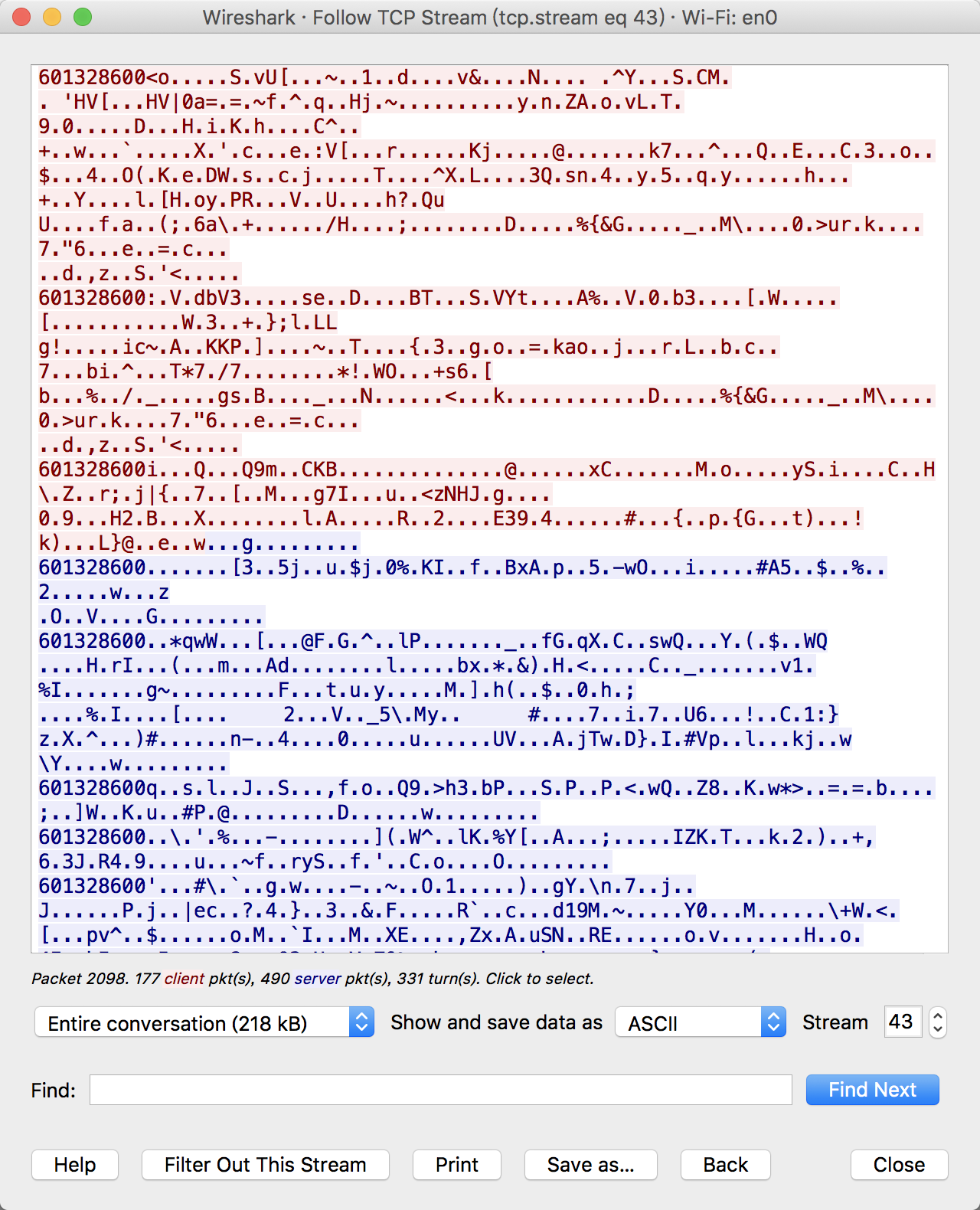

提取出两个应用之间的通信,比如我用手机QQ和电脑QQ通信,得到的数据流右键跟踪:

得到完整报文,双色标识来往包数据:

可以保存查看包内容,这里因为是QQ包,被处理后无法识别而已,不过可以看见我QQ号~~~

待续...

Mac 抓包工具wireshark使用的更多相关文章

- 抓包工具Wireshark过滤器

抓包工具WireShark分为两种过滤器: 捕捉过滤器(CaptureFilters) 显示过滤器(DisplayFilters) 捕捉过虑器语法: Protocol Direction Host ...

- socket和抓包工具wireshark

socket和抓包工具wireshark 最近在学习Python代码中的socket和抓包工具wireshark,故又将socket等概念又学习了一遍,温故而知新: Python代码如下: serve ...

- 软件测试必须掌握的抓包工具Wireshark,你会了么?

作为软件测试工程师,大家在工作中肯定经常会用到各种抓包工具来辅助测试,比如浏览器自带的抓包工具-F12,方便又快捷:比如时下特别流行的Fiddler工具,使用各种web和APP测试的各种场景的抓包分析 ...

- 网络抓包工具-Wireshark学习资料

wireshark一个非常牛逼的网络抓包工具.转载一系列博文 一站式学习Wireshark(一):Wireshark基本用法 一站式学习Wireshark(二):应用Wireshark观察基本网络协议 ...

- 抓包工具Wireshark的使用

WireShark是非常流行的网络封包分析软件,功能十分强大.可以截取各种网络封包,显示网络封包的详细信息. WireShark界面简介 启动WireShark的界面如下: 选择网卡 wireshar ...

- 学习tcpIp必备的抓包工具wireshark

wireshark是一个优秀的抓包工具 ip.src=192.168.10.123 发送http的一端 ip.dst=192.168.10.126 接收http的一端 如下图所示:

- GNS3与抓包工具Wireshark的关联

转至:https://blog.51cto.com/xpleaf/1615145 (一)前言 本博文分享GNS3与Wireshark关联的方法. 显然现在网络上已经有类似的文章分享,而本博文旨在提供更 ...

- Wireshark 网络抓包工具Wireshark的使用

阅读目录 wireshark介绍 wireshark不能做的 wireshark VS Fiddler 同类的其他工具 什么人会用到wireshark wireshark 开始抓包 wireshark ...

- 网络抓包工具wireshark and tcpdump 及其实现基于的libpcap

最近无意中看到博客园中一篇介绍wireshark的文章,写得不错,它简单清楚介绍了wireshark的使用 简介 wireshark以前叫做Ethereal, 在大学时候的网络课程中就常看到它,它是世 ...

随机推荐

- AJP认证信息爆破ajp_brute

AJP认证信息爆破ajp_brute 一旦AJP服务启用身份认证后,就可以使用Nmap提供的ajp-brute脚本实施爆破.该脚本使用Nmap自带的用户名字典和密码字典实施爆破.在破解前,用户应该 ...

- [CF98E]Help Shrek and Donkey(纳什均衡)

https://www.cnblogs.com/MashiroSky/p/6576398.html #include<cstdio> #include<algorithm> # ...

- 垃圾收集器与内存分配策略-HotSpot算法实现

①枚举根节点 可达性分析中,查找引用链这个操作,可作为GC Roots的节点主要在全局性的引用中(例如常量和静态属性)和执行上下文(例如栈帧中的本地变量表)中,现在很多应用本地方法区就有数百找,要一个 ...

- React系列文章:Babel编译JSX生成代码

上次我们总结了React代码构建后的Webpack模块组织关系,今天来介绍一下Babel编译JSX生成目标代码的一些规则,并且模拟整个生成的过程. 我们还是拿最简单的代码举例: import {gre ...

- ADODB 手册

PHP ADODB1.99版手册 (修正版) PHP ADODB 1.99版手册中文翻译 <修正版> ADODB PHP 在数据库的支持上是很令人称道的,几乎所有的知名数据库系 ...

- Java实现字符串倒序输出的几种方法

1. 最容易想到的估计就是利用String类的toCharArray(),再倒序输出数组的方法了. import javax.swing.JOptionPane; public class Rever ...

- Winform 打包 混淆 自动更新

路径: 最终的解决方案是,ConfuserEx+Installshield+AutoUpdater.NET,ConfuserEx做代码混淆工作,Installshield可以解决注册表的问题,Auto ...

- 关于iphone6/5/4s 在iOS8.0系统下 仅仅读@3x图片

做iphone6和plus适配时候发现一个问题,先来看图(一下讨论所有在真机下完毕,非模拟器) 128*750图片是 nav@2x.png watermark/2/text/aHR0cDovL2Js ...

- 你真的会用Gson吗?Gson使用指南(3)

原文出处: 怪盗kidou 注:此系列基于Gson 2.4. 本次的主要内容: 字段过滤的几种方法 基于@Expose注解 基于版本 基于访问修饰符 基于策略(作者最常用) POJO与JSON的字段映 ...

- Android Studio中Run按钮是灰色的问题解决

打开一个Android Studio工程,发现Run按钮是灰色的 看了网上的一些解决方法,都是说要配置Configuration :比如链接:http://blog.csdn.net/purple ...