拦截过滤防御XSS攻击 -- Struts2.3 以及 2.5 的解决方式

使用Struts2框架开发的后台在防御XSS攻击的时候很多方式都不能用,因为Struts2对请求进行的二次封装有区别。以下针对Struts2的XSS攻击进行拦截过滤防御解决:

Struts2.3

本方案采用struts2的拦截器过滤,将提交上来的参数转码来解决。

配置struts.xml:

<package name="default" namespace="/"

extends="struts-default, json-default">

<!-- 配置拦截器 -->

<interceptors>

<!-- 定义xss拦截器 -->

<interceptor name="xssInterceptor" class="...此处填写拦截器类名"></interceptor>

<!-- 定义一个包含xss拦截的拦截栈 -->

<interceptor-stack name="myDefault">

<interceptor-ref name="xssInterceptor"></interceptor-ref>

<interceptor-ref name="defaultStack"></interceptor-ref>

</interceptor-stack>

</interceptors>

<!-- 这个必须配置,否则拦截器不生效 -->

<default-interceptor-ref name="myDefault"></default-interceptor-ref>

<action>

...此处省略n个action

</action>

</package>

Java代码,拦截器实现类:

import java.util.Map;

import org.apache.commons.lang3.StringEscapeUtils;

import com.opensymphony.xwork2.ActionContext;

import com.opensymphony.xwork2.ActionInvocation;

import com.opensymphony.xwork2.interceptor.AbstractInterceptor; public class XssInterceptor extends AbstractInterceptor{ @Override

public String intercept(ActionInvocation invocation) throws Exception {

// TODO Auto-generated method stub

ActionContext actionContext = invocation.getInvocationContext();

Map<String, Object> map = actionContext.getParameters();

for (Map.Entry<String, Object> entry : map.entrySet()) {

String value = ((String[])(entry.getValue()))[0];

entry.setValue(StringEscapeUtils.escapeHtml4(value));//将提交上来的字符串进行转码

//System.out.println((entry.getValue()));

}

return invocation.invoke();

}

}

Struts2.5

需要注意的是,根据测试,从Struts2.3升级到Struts2.5并不能平滑升级,也就是说不能向前兼容。

Apache官方修改了invocation.getInvocationContext().getParameters();接口的实现,原来返回的是一个java.util.Map,现在返回了一个org.apache.struts2.dispatcher.HttpParameters类型的对象,总体来说更加合理。

2.5版本的拦截器与2.3版本的差异主要在XssInterceptor.java这个类的intercept方法的具体实现,简单测试了一下,应该问题不大。

public class XssInterceptor extends AbstractInterceptor {

@Override

public String intercept(ActionInvocation invocation) throws Exception {

ActionContext actionContext = invocation.getInvocationContext();

HttpParameters parameters = actionContext.getParameters();

for (Map.Entry<String,Parameter> entry : parameters.entrySet()) {

if (!entry.getValue().isMultiple() && entry.getValue().isDefined()){

if (!entry.getValue().getValue().equals(StringEscapeUtils.escapeHtml4(entry.getValue().getValue()))){

entry.setValue(new Parameter.Request(entry.getValue().getName(),StringEscapeUtils.escapeHtml4(entry.getValue().getValue())));

}

}

}

return invocation.invoke();

}

}

测试结果:

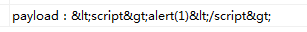

输入值:

payload:<script>alert(1)</script>

数据库查看入库:

经测试,上述方式能够有效防御XSS的攻击。

原文:https://blog.csdn.net/huplion/article/details/49001151

拦截过滤防御XSS攻击 -- Struts2.3 以及 2.5 的解决方式的更多相关文章

- 防御XSS攻击的七条原则

本文将会着重介绍防御XSS攻击的一些原则,需要读者对于XSS有所了解,至少知道XSS漏洞的基本原理,如果您对此不是特别清楚,请参考这两篇文章:<Stored and Reflected XSS ...

- Jsoup代码解读之六-防御XSS攻击

Jsoup代码解读之八-防御XSS攻击 防御XSS攻击的一般原理 cleaner是Jsoup的重要功能之一,我们常用它来进行富文本输入中的XSS防御. 我们知道,XSS攻击的一般方式是,通过在页面输入 ...

- 认识与防御XSS攻击

什么是xss攻击? XSS,即(Cross Site Scripting)中文名称为“跨站脚本攻击”.XSS的重点不在于跨站攻击而在于脚本攻击.攻击者可以利用 web应用的漏洞或缺陷之处,向页面注入恶 ...

- WEB安全 - 认识与防御XSS攻击

目录 什么是xss攻击? XSS的危害 XSS攻击分类 xss攻击示例 反射型攻击 - 前端URL参数解析 反射型攻击 - 后端URL参数解析 注入型攻击 - 留言评论 如何规避xss攻击? 总结 什 ...

- 8. 博客系统| 富文本编辑框和基于bs4模块防御xss攻击

views.py @login_required def cn_backend(request): article_list = models.Article.objects.filter(user= ...

- Asp.net防御XSS攻击组件库

一.AntiXss 翻看mvc4高级编程,偶看到作者强烈推荐使用AntiXss防御XSS攻击,收集资料看下. 目前类库已融入到.netframework中,类库主页不再更新. 使用方法:使用Nuget ...

- PHP不过过滤防止xss攻击的方法

PHP不过过滤防止xss攻击的方法<pre> $content=htmlspecialchars($content); $pos=strpos($content,"\u" ...

- Spring mvc拦截器防御CSRF攻击

CSRF(具体参考百度百科) CSRF(Cross-site request forgery跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSR ...

- 防御XSS攻击-encode用户输入内容的重要性

一.开场先科普下XSS 跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS.恶 ...

随机推荐

- K-means之亚洲杯

import numpy as np import xlrd from sklearn.cluster import KMeans from sklearn import preprocessing ...

- Lubuntu下安装Python3.6

Lubuntu下系统自带的Python版本是2.X,由于开发环境要求Python3,于是我们安装Python3.6 1.在终端输入以下命令: sudo add-apt-repository ppa:j ...

- 20175227张雪莹 2018-2019-2 《Java程序设计》第八周学习总结

20175227张雪莹 2018-2019-2 <Java程序设计>第八周学习总结 教材学习内容总结 第十五章 泛型与集合框架 泛型:主要目的是可以建立具有类型安全的集合框架,如链表.散列 ...

- go语言学习--go中godep的使用小结

go中的godep 本文参考:http://www.cnblogs.com/me115/p/5528463.html#h20 http://studygolang.com/articles/4385 ...

- To be taught if i am fortunate

此博客算是我自娱自乐的海洋球池吧. 由于我十分的菜并且文笔拙劣,所以您可能并不能在这找到什么有用的信息或者好玩的东西(或者exciting的内容). 如果您能指出我的一些错误,我将十分感激.

- ssh免密登陆配置

目录 ssh免密登陆 在A工作站上输入 B服务器上输入 登陆 ssh初次登陆询问 1.单次取消 2.ansible中增加链接参数 3.修改ansible配置参数[推荐] 4.修改服务器上的ssh_co ...

- 团队第五次 # scrum meeting

github 本此会议项目由PM召开,召开时间为4-9日晚上9点 召开时长15分钟 任务表格 袁勤 负责协调前后端 https://github.com/buaa-2016/phyweb/issues ...

- windows下nginx的安装及使用(转载)

转载自:https://www.cnblogs.com/jiangwangxiang/p/8481661.html 1.下载nginx http://nginx.org/en/download.htm ...

- web socket server code, 调用 shell exec child_process

var child_process = require('child_process'); var ws = require("nodejs-websocket"); consol ...

- node启动本地服务器

//下载依赖 cnpm i http cnpm i path cnpm i fsvar http = require('http'); var path = require('path'); var ...