Core2.0知识整理

概述

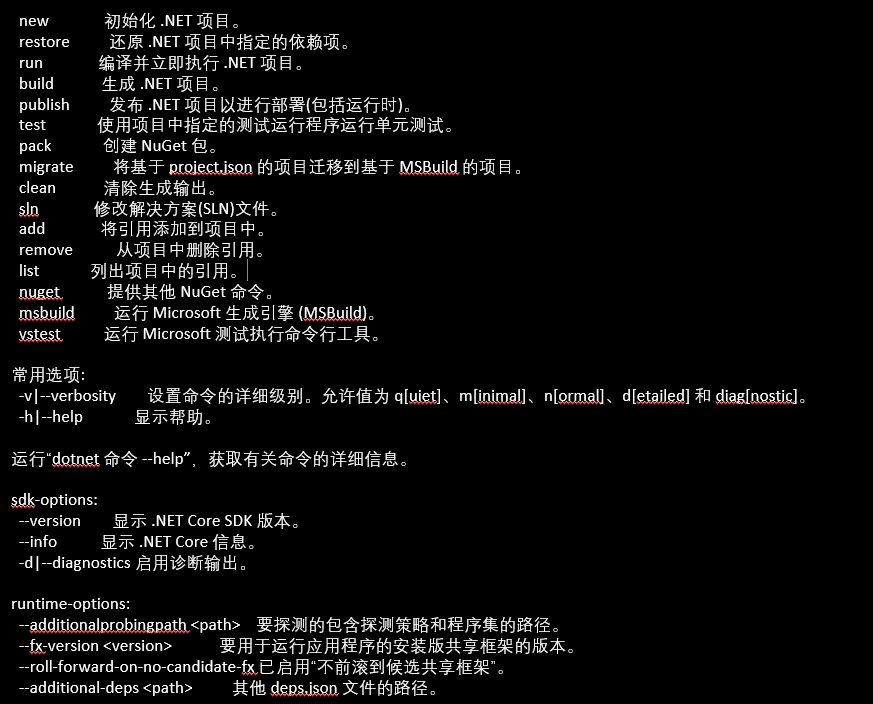

Commond-Line

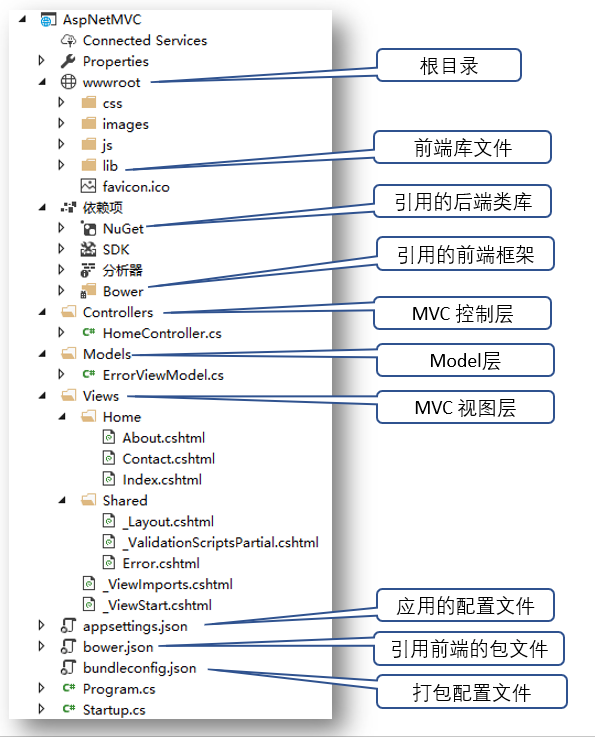

ASP.NET结构文件

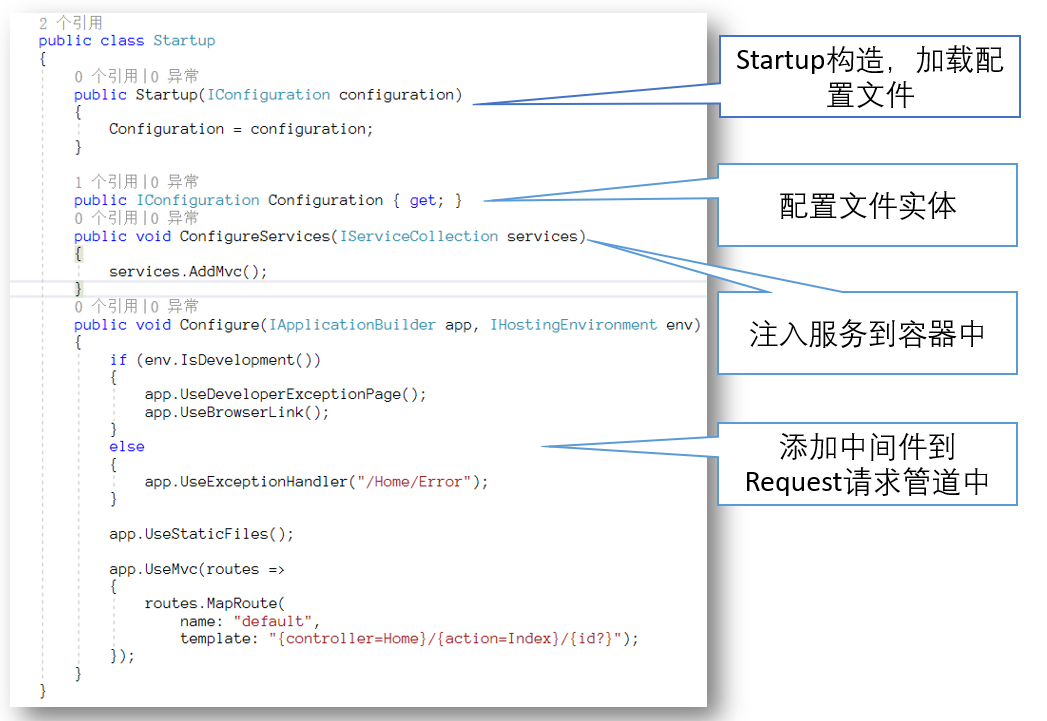

Startup

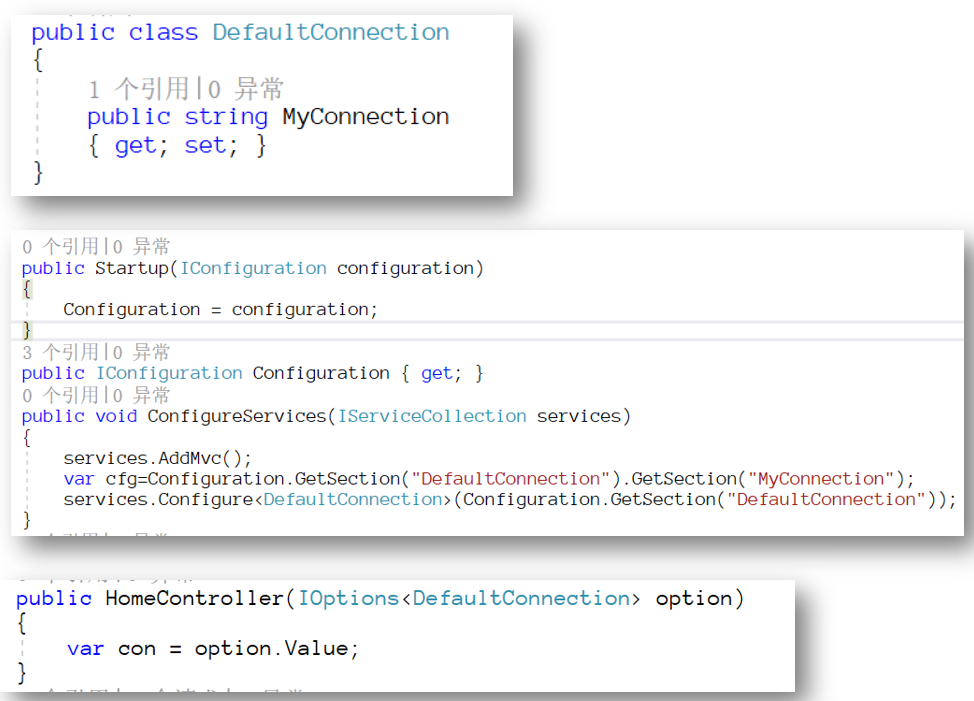

配置文件

中间件和依赖注入

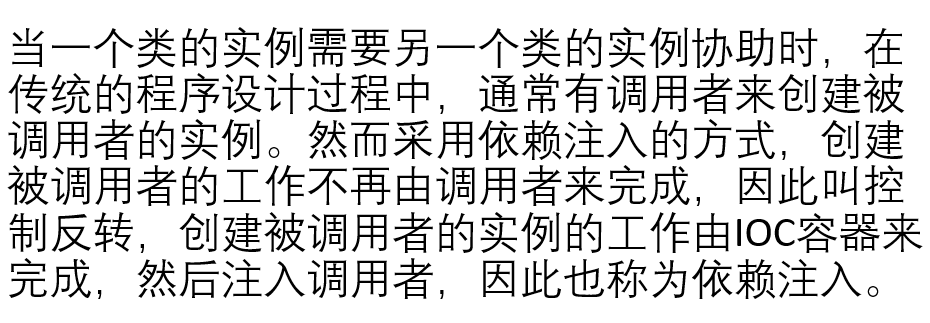

依赖注入原理

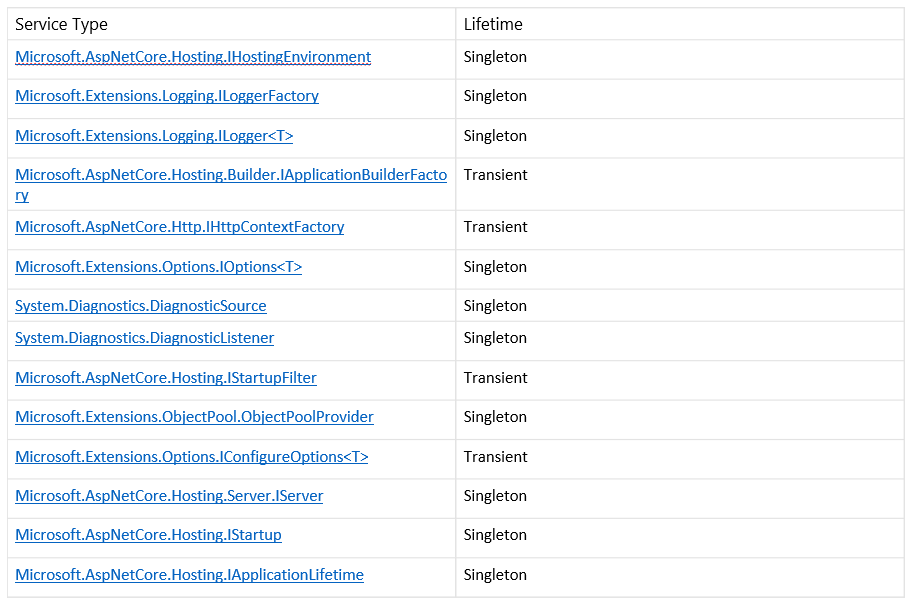

框架自带的依赖注入(IServiceCollection)

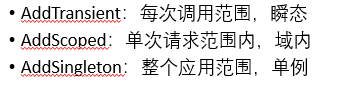

依赖注入生命周期

依赖注入使用方式

- 通过构造函数

- MVC的ActionAction中可以使用 [FromServices]来注入对象、

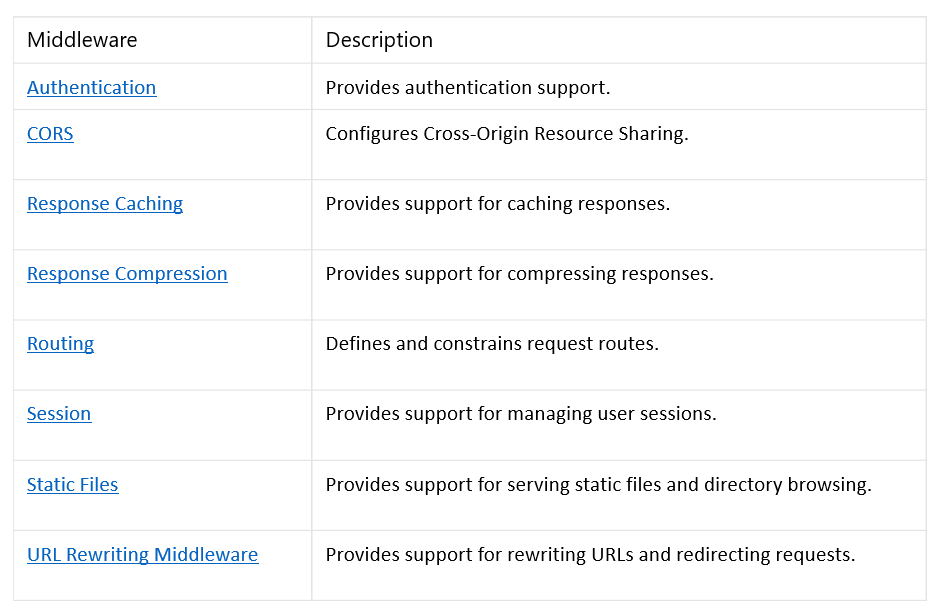

中间件(MiddleWare)

Use:进入中间件http管道模式,

Map:映射分支 Run:

执行,并返回Response

public void Configure(IApplicationBuilder app, IHostingEnvironment env)

{

app.UseMyMiddleware();

} public class MyMiddleware

{

private readonly RequestDelegate _next;

public MyMiddleware(RequestDelegate next)

{

_next = next;

}

public Task Invoke(HttpContext context)

{

//这里是获取context信息后处理的代码

return this._next(context);

}

}

public static class MyMiddlewareExtensions

{

public static IApplicationBuilder UseMyMiddleware(

this IApplicationBuilder builder)

{

return builder.UseMiddleware<MyMiddlewareMiddleware>();

}

}

中间件的执行要注意顺序,因为可以终止http管道的执行

框架自带中间件

ORM

Entity Framework Core

官方地址:https://docs.microsoft.com/zh-cn/ef/core/

services.AddDbContext<SchoolContext>(options =>options.UseSqlServer(Configuration.GetConnectionString("DefaultConnection")));

Entity Framework Core-Code First

//程序包管理控件台

Install-Package Microsoft.EntityFrameworkCore.SqlServer

Install-Package Microsoft.EntityFrameworkCore.Tools

Install-Package Microsoft.VisualStudio.Web.CodeGeneration.Design

从数据库生成模型

Scaffold-DbContext "Server=(localdb)\mssqllocaldb;Database=Blogging;Trusted_Connection=True;" Microsoft.EntityFrameworkCore.SqlServer -OutputDir Models

并发控制

//特性方式

public class Person

{

public int PersonId { get; set; } [ConcurrencyCheck]

public string LastName { get; set; } public string FirstName { get; set; }

} //特性API方式 class MyContext : DbContext

{

public DbSet<Person> People { get; set; } protected override void OnModelCreating(ModelBuilder modelBuilder)

{

modelBuilder.Entity<Person>()

.Property(p => p.LastName)

.IsConcurrencyToken();

}

} public class Person

{

public int PersonId { get; set; }

public string LastName { get; set; }

public string FirstName { get; set; }

} //特性时间戳 public class Blog

{

public int BlogId { get; set; } public string Url { get; set; } [Timestamp]

public byte[] Timestamp { get; set; }

} //时间戳 class MyContext : DbContext

{

public DbSet<Blog> Blogs { get; set; } protected override void OnModelCreating(ModelBuilder modelBuilder)

{

modelBuilder.Entity<Blog>()

.Property(p => p.Timestamp)

.IsRowVersion();

}

} public class Blog

{

public int BlogId { get; set; }

public string Url { get; set; }

public byte[] Timestamp { get; set; }

}

Dapper

官方地址:https://github.com/StackExchange/Dapper

权限验证

概念

Authentication:认证,通过自定义或三方的方式,确定用户有效性,并分配用户一定身份

Authorization:授权,决定用户可以做什么,可以带上角色或策略来授权,并且是能过Controller或Action上的特性Authorize来授权的。

验证方式

ConfigureServices中

//注入验证 2.0

services.AddAuthentication(options =>

{

options.DefaultChallengeScheme = "MyCookieAuthenticationScheme";

options.DefaultSignInScheme = "MyCookieAuthenticationScheme";

options.DefaultAuthenticateScheme = "MyCookieAuthenticationScheme";

})

.AddCookie("MyCookieAuthenticationScheme", opt =>

{

opt.LoginPath = new PathString("/login");

opt.AccessDeniedPath = new PathString("/login");

opt.LogoutPath = new PathString("/login");

opt.Cookie.Path = "/";

});

Configure中

app.UseAuthentication();

登录验证

public class UserTestController : Controller

{

[HttpGet("users")]

[Authorize(Roles = "admin,system")]

public IActionResult Index()

{ return View(); }

[HttpGet("login")]

public IActionResult Login(string returnUrl)

{

//1、如果登录用户已经Authenticated,提示请勿重复登录

if (HttpContext.User.Identity.IsAuthenticated)

{

return View("Error", new string[] { "您已经登录!" });

}else//记录转入地址

{

ViewBag.returnUrl = returnUrl;

return View();}

}

[AllowAnonymous]

[HttpPost("login")]

public IActionResult Login(string username, string returnUrl)

{

//2、登录后设置验证

if (username == "gsw")

{

var claims = new Claim[]{

new Claim(ClaimTypes.Role, "admin"),

new Claim(ClaimTypes.Name,"桂素伟")

};

HttpContext.SignInAsync("MyCookieAuthenticationScheme",new ClaimsPrincipal(new ClaimsIdentity(claims, "Cookie")));

//给User赋值

var claPris = new ClaimsPrincipal();

claPris.AddIdentity(new ClaimsIdentity(claims));

HttpContext.User = claPris;

return new RedirectResult(returnUrl == null ? "users" : returnUrl);

}

else

{

return View();

}

}

UI访问

//3、UI上访问验证信息

@if (User.IsInRole("abc"))

{

<p>你好: @User.Identity.Name</p>

<a href="更高权限">更高权限</a>

}

权限中间件

/// <summary>

/// 权限中间件

/// </summary>

public class PermissionMiddleware

{

/// <summary>

/// 管道代理对象

/// </summary>

private readonly RequestDelegate _next; /// <summary>

/// 权限中间件构造

/// </summary>

/// <param name="next">管道代理对象</param>

/// <param name="permissionResitory">权限仓储对象</param>

/// <param name="option">权限中间件配置选项</param>

public PermissionMiddleware(RequestDelegate next)

{

_next = next;

}

/// <summary>

/// 调用管道

/// </summary>

/// <param name="context"></param>

/// <returns></returns>

public Task Invoke(HttpContext context)

{

return this._next(context);

}

}

自定义策略

/// <summary>

/// 权限授权Handler

/// </summary>

public class PermissionHandler : AuthorizationHandler<PermissionRequirement>

{

/// <summary>

/// 用户权限

/// </summary>

public List<Permission> Permissions { get; set; } protected override Task HandleRequirementAsync(AuthorizationHandlerContext context, PermissionRequirement requirement)

{

//赋值用户权限

Permissions = requirement.Permissions;

//从AuthorizationHandlerContext转成HttpContext,以便取出表求信息

var httpContext = (context.Resource as Microsoft.AspNetCore.Mvc.Filters.AuthorizationFilterContext).HttpContext;

//请求Url

var questUrl = httpContext.Request.Path.Value.ToLower();

//是否经过验证

var isAuthenticated = httpContext.User.Identity.IsAuthenticated;

if (isAuthenticated)

{

//权限中是否存在请求的url

if (Permissions.GroupBy(g => g.Url).Where(w => w.Key.ToLower() == questUrl).Count() > )

{

var name = httpContext.User.Claims.SingleOrDefault(s => s.Type == requirement.ClaimType).Value;

//验证权限

if (Permissions.Where(w => w.Name == name && w.Url.ToLower() == questUrl).Count() > )

{

context.Succeed(requirement);

}

else

{

//无权限跳转到拒绝页面

httpContext.Response.Redirect(requirement.DeniedAction);

}

}

else

{

context.Succeed(requirement);

}

}

return Task.CompletedTask;

}

}

自定义策略-JWT

/// <summary>

/// 权限授权Handler

/// </summary>

public class PermissionHandler : AuthorizationHandler<PermissionRequirement>

{

/// <summary>

/// 验证方案提供对象

/// </summary>

public IAuthenticationSchemeProvider Schemes { get; set; }

/// <summary>

/// 自定义策略参数

/// </summary>

public PermissionRequirement Requirement

{ get; set; }

/// <summary>

/// 构造

/// </summary>

/// <param name="schemes"></param>

public PermissionHandler(IAuthenticationSchemeProvider schemes)

{

Schemes = schemes;

}

protected override async Task HandleRequirementAsync(AuthorizationHandlerContext context, PermissionRequirement requirement)

{

////赋值用户权限

Requirement = requirement;

//从AuthorizationHandlerContext转成HttpContext,以便取出表求信息

var httpContext = (context.Resource as Microsoft.AspNetCore.Mvc.Filters.AuthorizationFilterContext).HttpContext;

//请求Url

var questUrl = httpContext.Request.Path.Value.ToLower();

//判断请求是否停止

var handlers = httpContext.RequestServices.GetRequiredService<IAuthenticationHandlerProvider>();

foreach (var scheme in await Schemes.GetRequestHandlerSchemesAsync())

{

var handler = await handlers.GetHandlerAsync(httpContext, scheme.Name) as IAuthenticationRequestHandler;

if (handler != null && await handler.HandleRequestAsync())

{

context.Fail();

return;

}

}

//判断请求是否拥有凭据,即有没有登录

var defaultAuthenticate = await Schemes.GetDefaultAuthenticateSchemeAsync();

if (defaultAuthenticate != null)

{

var result = await httpContext.AuthenticateAsync(defaultAuthenticate.Name);

//result?.Principal不为空即登录成功

if (result?.Principal != null)

{

httpContext.User = result.Principal;

//权限中是否存在请求的url

if (Requirement.Permissions.GroupBy(g => g.Url).Where(w => w.Key.ToLower() == questUrl).Count() > )

{

var name = httpContext.User.Claims.SingleOrDefault(s => s.Type == requirement.ClaimType).Value;

//验证权限

if (Requirement.Permissions.Where(w => w.Name == name && w.Url.ToLower() == questUrl).Count() <= )

{

//无权限跳转到拒绝页面

httpContext.Response.Redirect(requirement.DeniedAction);

}

}

context.Succeed(requirement);

return;

}

}

//判断没有登录时,是否访问登录的url,并且是Post请求,并且是form表单提交类型,否则为失败

if (!questUrl.Equals(Requirement.LoginPath.ToLower(), StringComparison.Ordinal) && (!httpContext.Request.Method.Equals("POST")

|| !httpContext.Request.HasFormContentType))

{

context.Fail();

return;

}

context.Succeed(requirement);

}

}

Core2.0知识整理的更多相关文章

- NET Core2.0 Memcached踩坑,基于EnyimMemcachedCore整理MemcachedHelper帮助类。

DotNetCore2.0下使用memcached缓存. Memcached目前微软暂未支持,暂只支持Redis,由于项目历史原因,先用博客园开源项目EnyimMemcachedCore,后续用到的时 ...

- Kali Linux渗透基础知识整理(四):维持访问

Kali Linux渗透基础知识整理系列文章回顾 维持访问 在获得了目标系统的访问权之后,攻击者需要进一步维持这一访问权限.使用木马程序.后门程序和rootkit来达到这一目的.维持访问是一种艺术形式 ...

- Kali Linux渗透基础知识整理(二)漏洞扫描

Kali Linux渗透基础知识整理系列文章回顾 漏洞扫描 网络流量 Nmap Hping3 Nessus whatweb DirBuster joomscan WPScan 网络流量 网络流量就是网 ...

- wifi基础知识整理

转自 :http://blog.chinaunix.net/uid-9525959-id-3326047.html WIFI基本知识整理 这里对wifi的802.11协议中比较常见的知识做一个基本的总 ...

- Linux进程管理知识整理

Linux进程管理知识整理 1.进程有哪些状态?什么是进程的可中断等待状态?进程退出后为什么要等待调度器删除其task_struct结构?进程的退出状态有哪些? TASK_RUNNING(可运行状态) ...

- Spring Ioc知识整理

Ioc知识整理(一): IoC (Inversion of Control) 控制反转. 1.bean的别名 我们每个bean元素都有一个id属性,用于唯一标识实例化的一个类,其实name属性也可用来 ...

- ORACLE FLASHBACK DATABASE 知识整理

1.知识储备 1) 只有SYSDBA有权执行,闪回前一定要记录当前SCN 2) 需要停机,并要求处于ARCHIVELOG模式中 3) 闪回日志不能被复用和归档,是自动管理的.RVWR ...

- ORACLE DATABASE 10G FALSHBACK 知识整理

1.知识储备 1) 当出现介质损坏时(如数据文件丢失),任何闪回方法都毫无用处,只能执行标准的备份.还原与恢复. 2.SCN记录方法 SQL>variable x_scn number; ...

- Javascript语言精粹之正则表达式知识整理

Javascript语言精粹之正则表达式知识整理 1.正则表达式思维导图 2.正则表达式常用示例 2.1 移除所有标签,只留下innerText var html = "<p>& ...

随机推荐

- C语言学习书单

1.C Primer Plus(第六版)(中文版)豆瓣详情 C Primer Plus 最大的缺点可能就是内容太细,对于C语言讲解极为细致,但对于Sequence Point等内容并没有详细讲解. ...

- FeatureTools

featuretools一种自动特征工程的工具.可快速生成较多类型的特征,取得不错的效果. 1.输入:把原始数据转换成featuretools的输入 2. 可以适当调整特征个数,防止训练的模型过拟合 ...

- MyBatis generator配置 overwrite 文件覆盖失效

工具:IDEA.jdk1.8.mysql 底部有解决方法! pom.xml配置 <plugins> <!--Mybatis自动代码插入--> <plugin> &l ...

- (PMP)解题技巧和典型题目分析(每日20题)

3.11 1.A(C),2.D,3.A,4.B,5.A(C),6.D(A),7.D,8.A(D),9.B,10.D(B), 11.C(B),12.C(D),13.B,14.D,15.C,16.C(D) ...

- 1002 A+B for Polynomials 可弃

使用类似桶排序的计数方式来存储

- 多个子域名前端网站调用同一个webAPI时session混用问题

session机制: 当程序需要为某个客户端的请求创建一个session的时候,服务器首先检查这个客户端的请求里是否已包含了一个session标识 - 称为session id,如果已包含一个sess ...

- GC算法基础

寻找垃圾对象的算法:1. 引用计数(无法处理循环引用) 2. 根寻法(被广泛引用在gc算法中) 清理垃圾的算法: 1. 标记复制 2. 标记清理 3. 标记整理 分代算法的好处: 1. 分代处理, ...

- 最近一个dish项目的建设思考

系统通用能力的沉淀:a.核心模型的数据沉淀 b.通用服务能力的沉淀 ps1:以前重心主要放在了业务的抽象和通过设计模式来增加可复用的扩展性.局限在于,抽象的范围会被单个业务或者当前的业务所束缚,在更大 ...

- hdu 1052 Tian Ji -- The Horse Racing【田忌赛马】

题目 这道题主要是需要考虑到各种情况:先对马的速度进行排序,然后分情况考虑: 1.当田忌最慢的马比国王最慢的马快则赢一局 2.当田忌最快的马比国王最快的马快则赢一局 3.当田忌最快的马比国王最快的马慢 ...

- Jenkins常见REST API(便于将Jenkins集成到其他系统)

1.运行job a.无参任务 curl -XPOST http://IP:8080/jenkins/job/plugin%20demo/build --user admin:admin b.含参任务 ...