咱妈说别乱点链接之浅谈CSRF攻击

平时经常听到人们说别乱点链接,小心有病毒。还有长辈们转发的“天呐~XXX的阴谋,全是病毒”、“XXX惊天大病毒,点了苹果手机就要爆炸!”、“现在转发热门连接会乱扣费!千万别点!”。

到底长辈们说的这些是对的还是错的,是真的还是假的?下面我用通俗易懂的语言为大家剖析。

CSRF攻击就是假装你去行骗

首先我们说说CSRF(Cross-site request forgery),它的中文名称是跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSRF/XSRF。

简单地说,CSRF就是利用了我们的登录状态或者授权状态(请注意“利用”,并没有窃取到),然后做一些损害我们自身利益的事情。

举个例子,CSRF使用我们微信头像和昵称,然后去跟咱爸妈要钱。“爸,生活费不够了。你打到XXX账户上”,咱爸看见头像和昵称以为是亲生的,他就转账。如此,行骗成功。

GET方式造成的CSRF攻击

长辈们说得对,链接确实不能随便点。我用简单的代码举个例子。

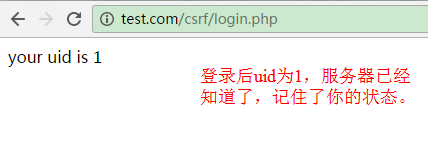

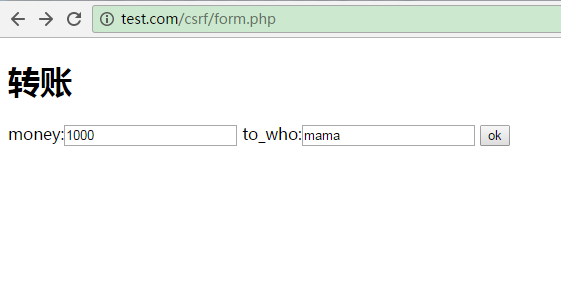

信任的网站test.com

假设我们有一个银行账户,其中有一个登录页面login.php和付款页面paybill.php,这些页面都属于我们信任的网站test.com(test.com网站是虚拟的)。

在login.php中设置cookie进行登录:

<?php

setcookie('uid', 1, time()+86400);

echo "your uid is {$_COOKIE['uid']}";

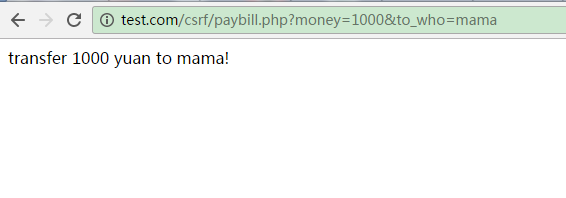

在paybill.php通过身份验证后进行扣款,但是必须输入收款人和扣款金额:

<?php

//身份验证

if (!isset($_COOKIE['uid']) || $_COOKIE['uid']< 0) {

die('login error!');

}

//金额获取

if (!isset($_GET['money'])) {

die('no money');

}

//收款人获取

if (!isset($_GET['to_who'])) {

die('nobody');

}

$uid = $_COOKIE['uid'];

$money = $_GET['money'];

$to_who = $_GET['to_who'];

//此处应该还有相关DB操作,省去一万字

echo "transfer {$money} yuan to {$to_who}!";

刷新一下login.php,进行登录(实际的用户登录更为复杂,这里进行简单模拟了)

在浏览器访问paybill.php页面,转钱1000元给妈妈。

http://test.com/csrf/paybill.php?money=1000&to_who=mama

黑客网站

这时候黑客发现test.com网站没有做任何防御措施,他立刻在自己的网站B上伪造了一个页面,页面上有这么一个链接,他的收款人to_who变成了hacker。

<html>

<head>

<meta charset="utf-8">

</head>

<body>

<a href="http://test.com/csrf/paybill.php?money=1000&to_who=hacker" taget="_blank">震惊!!史上尺度最大的照片!!<a/>

</body>

</html>

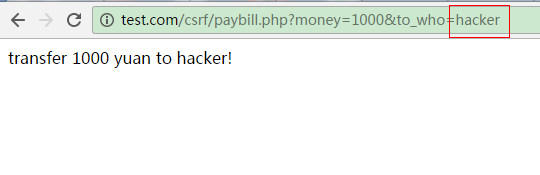

假设因为好奇心点击了该连接:

这样就转了1000元给了hacker

为什么会出现这种情况,我们在别的网站点击链接居然能扣自己账户的钱?点击链接前,我们已经登录了信任网站test.com,而这个test.com/csrf/paybill.php?money=1000&to_who=hacker这个连接是我们自己发送的,test.com会识别当前已经登录,然后转账,test.com网站无法判断到底是谁让我们点击的。

从上面这个实例可知,完成CSRF攻击流程:

1、用户登录了信任的网站A,并且保存登录状态

2、黑客找出网站A没有防御的链接,通过社会工程学伪装,诱导点击。

3、只要登录状态保持,用户主动访问目标链接,则攻击成功。

有人说那每次访问其他网站,把之前的网站都注销。是的,这个办法可以,但这么做这现实吗?我们需要注销许多常用的网站,下次登录又要输入用户名和密码,极其反人类。这肯定不是最佳办法,防御措施应该让程序员考虑,用户别乱点链接是最重要的。

CSRF的攻击渠道不一定来自其他网站,也可以是广告邮件、QQ空间、微信、facebook等社交媒体或软件。试想一下,如果你的女朋友知道这个链接,她在QQ上发给你:

http://test.com/csrf/paybill.php?money=1000&to_who=girlfriend你点击后,那就转了1000元给女朋友,假设她将money改成10w,后果真的不敢想象,你居然存了这么私房钱,跪搓衣板吧,钱也都到了你女朋友账户上。

好了,小白用户看见这里可以关闭,别乱点链接就对,该给女朋友的钱的还是一分不能少。

POST也能造成CSRF攻击

上面的CSRF可以说相当危险,更新资源的操作不应该使用GET方式,GET方式只应该用于读操作。更新操作一定要使用POST方式,特别涉及到钱的问题。

然而POST方式可以解决大部分的CSRF问题,还有剩下少部分的聪明的黑客,一样能够模拟POST请求,伪造身份进行攻击。

假设paybill.php 我们修改为POST取:

<?php

if (!isset($_COOKIE['uid'])) {

die('login error!');

}

if (!isset($_POST['money'])) {

die('no money');

}

if (!isset($_POST['to_who'])) {

die('nobody');

}

$uid = $_COOKIE['uid'];

$money = $_POST['money'];

$to_who = $_POST['to_who'];

if ($uid > 0) {

echo "transfer {$money} yuan to {$to_who}!";

}

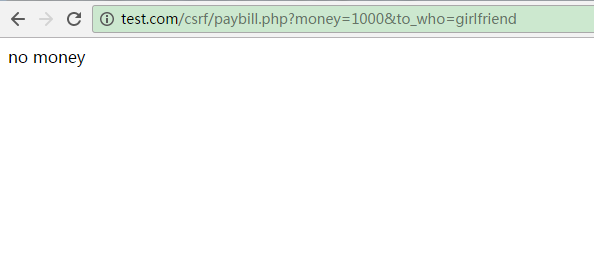

访问http://test.com/csrf/paybill.php?money=1000&to_who=girlfriend,提示没有money

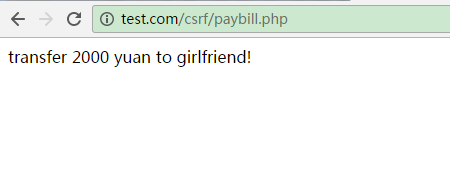

但是道高一尺魔高一丈,聪明的黑客也改进了代码,使用POST提交,并且money改为2000:

<html>

<head>

<meta charset="utf-8">

</head>

<body>

<form action="http://test.com/csrf/paybill.php" method="post">

<input type="hidden" name="money" value="2000">

<input type="hidden" name="to_who" value="girlfriend">

<input type="submit" value="点击中大奖">

</form>

</body>

</html>

点击中大奖,如下(又转了2000元给女朋友):

抓包结果如下,可以看到Cookie: uid=1和money=2000&to_who=girlfriend都已发送过去。

POST http://test.com/csrf/paybill.php HTTP/1.1

Host: test.com

Referer: http://hack.com/hack/welcome.php

Cookie: uid=1

money=2000&to_who=girlfriend

如此一来,不管哪种访问方式都可能受到攻击。所以,这并不是GET和POST谁更安全的问题,POST只是提高了攻击门槛和成本(其实也就多几行html和js)。

划重点,那么CSRF能够攻击的根本原因是:服务器无法识别你的来源是否可靠。

防御CSRF的思想

那么防御的方法有很多:

1、比如加上验证码。但这么做很繁琐,并且影响用户体验。

2、比如转账需要二次密码验证,现在很多银行就这么搞的。

3、确认来源是否可靠(推荐)

不管防御方法1还是2,都是让用户自身再次确认授权。

这种安全防范的事儿,更应该由程序验证。

根据验证是否可靠性思路,可以有以下几种方法:

验证HTTP Referer 字段

HTTP协议里面定义了一个访问来源的字段,这个字段叫Referer。黑客伪造的链接或表单是在其他网站上,所以我们可以判断Referer是否为自身网站,如果是,则允许访问,如果不是,则拒绝访问。

从我们的网站访问paybill.php,抓包发现Referer是不存在的

"HTTP_REFERER"=>""

从黑客的网站访问paybill.php,抓包发现Referer来自黑客网站

["HTTP_REFERER"]=> string(35) "http://hack.com/welcome.php"

然后代码里判断:

if (HTTP_REFERER!="") {

die('可能是CSRF攻击,拒绝访问');

} else {

die('允许访问');

}

所以我们只需要拦截Referer就可以判断是否为攻击。

但是这种方法是有缺陷的,上面实验尝试过,如果对方在QQ上发送给你一个链接呢?点击的时候属于主动点击,此时一样没有Referer。程序会把它归属为安全请求,那么就被绕过了。并且如果某些低版本的浏览器存在漏洞(比如IE6),Referer很有可能被篡改,所以这个方法并非十全十美。

服务端验证请求的token一致性

csrf攻击的核心原理就是利用用户验证信息储存cookie中,发送请求,使得服务器无法判断真伪,而token之所以能够拦截,就是因为它是csrf攻击过程中几乎不可能伪造的东西。

实现原理:在服务端生成一个随机的token,加入到HTTP请求参数中,服务器拦截请求,查看发送的token和服务端的是否一致,若一致,则允许请求;若不一致,则拒绝请求。

新增form.php表单页面,将token存入session(不要存在cookie中,你懂的):

<?php

session_start();

$csrf_token = md5(openssl_random_pseudo_bytes(32));//生成随机token

$_SESSION['token']= $csrf_token;

?>

<!DOCTYPE html>

<html lang="zh">

<head>

<meta charset="UTF-8">

<title>csrf</title>

</head>

<body>

<h1>转账</h1>

<form action="paybill.php" method="POST">

money:<input type="text" name="money">

to_who:<input type="text" name="to_who">

<input type="hidden" name="token" value="<?php echo $csrf_token ?>">

<input type="submit" value="ok">

</form>

</body>

</html>

在paybill.php获取token,与session中存储的token判断是否一致:

<?php

session_start();

if (! isset($_COOKIE['uid'])) {

die('login error!');

}

if (! isset($_POST['money'])) {

die('no money');

}

if (! isset($_POST['to_who'])) {

die('nobody');

}

if (! isset($_POST['token']) || $_POST['token'] != $_SESSION['token']) {

die('forbidden');

}

$uid = $_COOKIE['uid'];

$money = $_POST['money'];

$to_who = $_POST['to_who'];

if ($uid > 0) {

echo "transfer {$money} yuan to {$to_who}!";

}

查看页面form.php:

请求成功:

每次访问表单页面,都应该生成一个token:

<input type="hidden" name="token" value="a88f67a7effa917450cff12e179df35d">

我们再尝试从黑客网站进行访问,显示”forbidden”,证明在token验证时被拦截:

这样子就已经有效防御csrf攻击。该方法可以用于a链接和表单等请求,属于同一个原理。

注意:网上很多文章并没有生成唯一的或者随机性较大的token,都是同一个token,这是有问题的,如果黑客看到该token,一样可以伪造请求,进行攻击。

Ajax防御CSRF

实际上A jax防御的思想也可以利用上面的token验证方式。

在IBM上看过一篇文章说Ajax防御时,在 HTTP 头中自定义属性并验证token。

它是这么说的:

把 token 以参数的形式置于 HTTP 请求之中,而是把它放到 HTTP 头中自定义的属性里。通过 XMLHttpRequest 这个类,可以一次性给所有该类请求加上 csrftoken 这个 HTTP 头属性,并把 token 值放入其中。这样解决了上种方法在请求中加入 token 的不便,同时,通过 XMLHttpRequest 请求的地址不会被记录到浏览器的地址栏,也不用担心 token 会透过 Referer 泄露到其他网站中去。

个人觉得不需要如此麻烦,易用性也不太好,直接对Aajx进行一次封装,加入一个open_token的选项,true就把token也发送过去,否则不进行验证,原理和上面是一样的。

最好将token赋值给js的一个全局变量,整个网站都可以使用。

总结

CSRF防御原则:

GET方式不能用于更新资源的操作

POST方式请求加上随机token验证

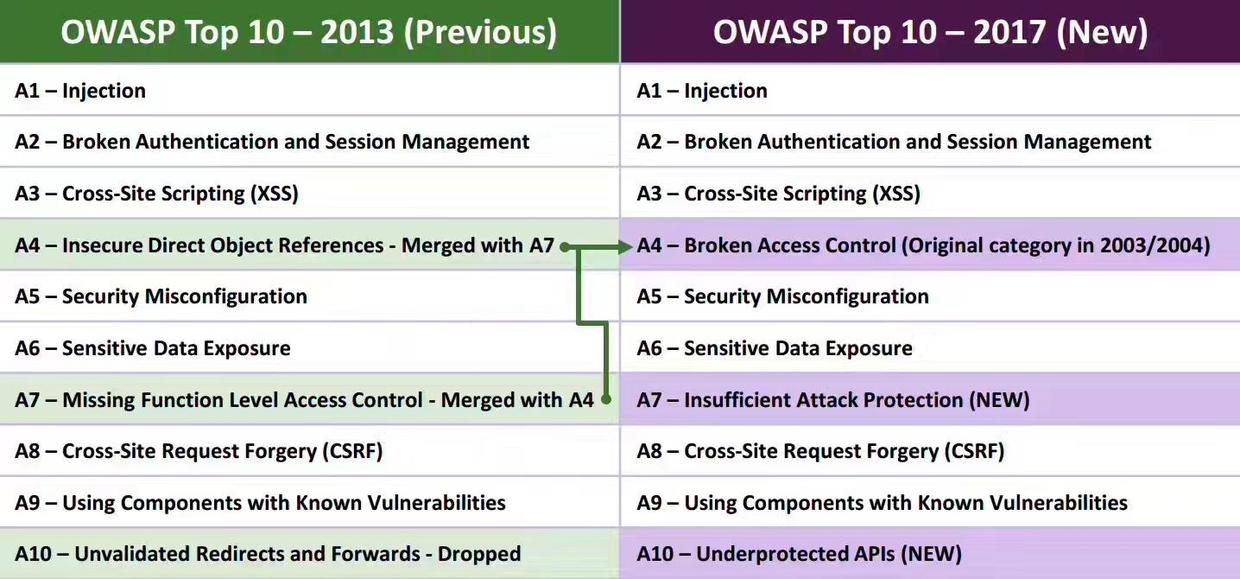

OWASP 2017年的十大安全威胁已经公布了,我们可以看看2013年和2017年CSRF稳稳排在第八位。

总之,CSRF是一种常见的Web安全威胁,它攻击特点是利用用户身份信息伪装,发送请求,造成危害。这种攻击成本极低,但网站和用户不注意,很容易受到伤害。当然,更令人欣赏的是黑客利用社会工程学欺骗大众,这才是最重要的。

如果大家对社会工程学感兴趣,推荐一部电影——《我是谁:没有绝对安全的系统》,非常精彩。

互联网安全你攻我防,你枪我盾,没有永远灵验的方法,只有学会攻击,才能抵御攻击。

此文已由作者授权腾讯云技术社区发布,转载请注明文章出处

咱妈说别乱点链接之浅谈CSRF攻击的更多相关文章

- 【转链接】Handlebars模板引擎以及浅谈模板引擎的实现原理

什么叫做“模板引擎“?我是这么理解的:就是对一些待填入数据的占位符的解析.如果你使用过Python的django框架,那你肯定是模板一点也不陌生.模板引擎就是解析模板的,把后端数据塞到前端页面模板. ...

- 浅谈"n个球"和"m个盒子"之间的乱伦关系

无视标题,从我做起 update in 2018.10.1: 补充了"至多为1的四中情况" 这玩意儿的官方名字应该是叫"Twelvefold way",共用12 ...

- C++编译与链接(2)-浅谈内部链接与外部链接

发现每次写技术博客时,都会在文章开头处花费一番功夫 ...从前,有一个程序员....他的名字叫magicsoar 为什么有时会出现aaa已在bbb中重定义的错误? 为什么有时会出现无法解析的外部符号? ...

- 浅谈C++编译原理 ------ C++编译器与链接器工作原理

原文:https://blog.csdn.net/zyh821351004/article/details/46425823 第一篇: 首先是预编译,这一步可以粗略的认为只做了一件事情,那就 ...

- Web开发基本准则-55实录-Web访问安全

Web开发工程师请阅读下面的前端开发准则,这是第一部分,强调了过去几年里我们注意到的Web工程师务须处理的Web访问安全基础点.尤其是一些从传统软件开发转入互联网开发的工程师,请仔细阅读,不要因为忽视 ...

- 使用DotNetOpenAuth搭建OAuth2.0授权框架

标题还是一如既往的难取. 我认为对于一个普遍问题,必有对应的一个简洁优美的解决方案.当然这也许只是我的一厢情愿,因为根据宇宙法则,所有事物总归趋于混沌,而OAuth协议就是混沌中的产物,不管是1.0. ...

- 浅谈Ddos攻击攻击与防御

EMail: jianxin#80sec.comSite: http://www.80sec.comDate: 2011-2-10From: http://www.80sec.com/ [ 目录 ]一 ...

- DotNetOpenAuth搭建OAuth2.0

使用DotNetOpenAuth搭建OAuth2.0授权框架 标题还是一如既往的难取. 我认为对于一个普遍问题,必有对应的一个简洁优美的解决方案.当然这也许只是我的一厢情愿,因为根据宇宙法则,所有事物 ...

- php web开发安全之csrf攻击的简单演示和防范(一)

csrf攻击,即cross site request forgery跨站(域名)请求伪造,这里的forgery就是伪造的意思.网上有很多关于csrf的介绍,比如一位前辈的文章浅谈CSRF攻击方式,参考 ...

随机推荐

- Android Studio单独生成apk

/********************************************************************* * Android Studio单独生成apk * 说明: ...

- fedora 修改home下的中文目录为英文目录

<h4>修改home下的中文目录为英文目录</h4>习 惯问题,喜欢使用fedora为您在home目录下自创建的“桌面”.“文档”,“图片 .公共的” .“下载”. “音乐”. ...

- SqlServer使用CONVERT 对时间进行格式化

前言 在最近使用SqlServer的时候遇到时间格式的转换,特此记录下. 本文参考:https://www.cnblogs.com/xiaoleiel/p/8301027.html,如有侵权,请联系删 ...

- IOS Number 处理(int-->NSNumber,NSNumber-->nsinteger,string -->double,CGFloat --> dobule)

1 小结: 1)int-->NSNumber:numberWithInt 2)NSNumber-->nsinteger:integerValue 3)string -->double ...

- 《DSP using MATLAB》示例9.3

增采样操作是时变的.

- Ubuntu下环境变量设置

[内容来自网络] 相应配置文件介绍: 1) /etc/profile :在登录时,操作系统定制用户环境使用的第一个文件,此文件为系统的每个用户设置环境信息,当用户第一次登录时,改文件被执行 2) /e ...

- 基于jquery的可查询多级select控件(可记录历史选择)

一.功能和使用 公司有功能需求,还要一条代码引入的控件,网上找完全符合的控件比较难,寻找所花的时间还不如自己写一个,所以找个空闲时间自己写了一个 控件功能:1.可手动输入查询,也可点击下拉框查询, ...

- ballerina 学习六 xml && json

ballerina xml && json 参考使用 代码比较简单,使用起来还是比较方便的 xml 代码说明: import ballerina/io; function main ( ...

- dgraph 图数据库docker-compose安装试用

备注: 使用docker-compose进行安装 1. docker-compose.yml version: "3" services: zero: image: d ...

- 多文件的Makefile

Linux下编写一般采用gcc编译工具,但gcc无法满足大量的文件同时编译,这是就用到Makefile,首先先介绍一下gcc GCC编译的四个步骤 1.预处理,生成预编译文件(.文件): Gcc –E ...