SCRF的简介及防护手段

CSRF全拼为Cross Site Request Forgery,译为跨站请求伪造。CSRF指攻击者盗用了你的身份,以你的名义发送恶意请求。- 包括:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账......

- 造成的问题:个人隐私泄露以及财产安全。

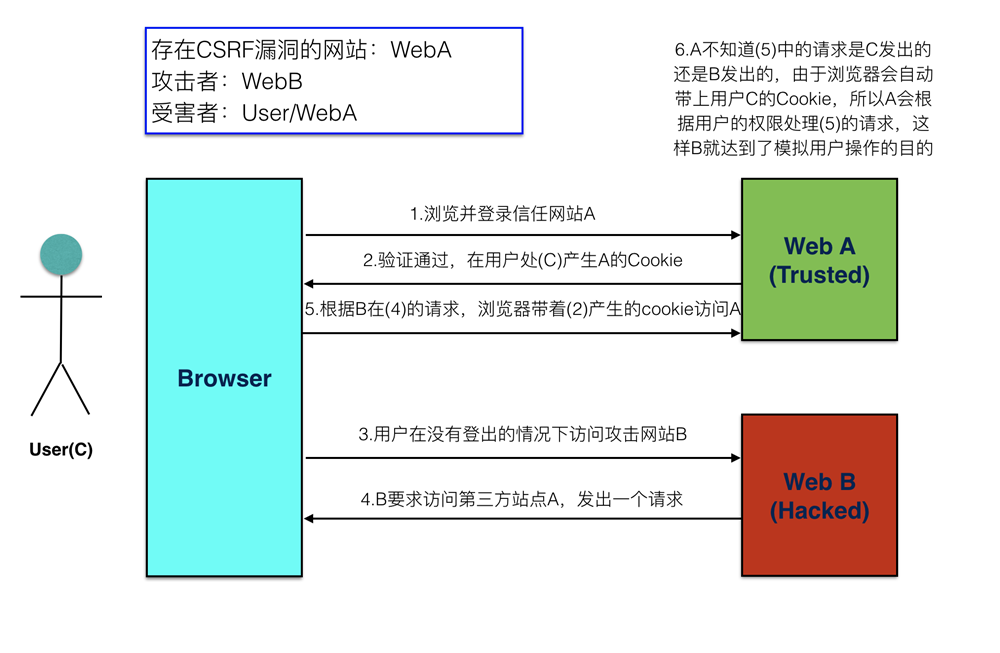

CSRF攻击示意图

- 客户端访问服务器时没有同服务器做安全验证

防止 CSRF 攻击

步骤

- 在客户端向后端请求界面数据的时候,后端会往响应中的 cookie 中设置 csrf_token 的值

- 在 Form 表单中添加一个隐藏的的字段,值也是 csrf_token

- 在用户点击提交的时候,会带上这两个值向后台发起请求

- 后端接受到请求,以会以下几件事件:

- 从 cookie中取出 csrf_token

- 从 表单数据中取出来隐藏的 csrf_token 的值

- 进行对比

- 如果比较之后两值一样,那么代表是正常的请求,如果没取到或者比较不一样,代表不是正常的请求,不执行下一步操作

代码演示

未进行 csrf 校验的 WebA

- 后端代码实现

from flask import Flask, render_template, make_response

from flask import redirect

from flask import request

from flask import url_for app = Flask(__name__) @app.route('/', methods=["POST", "GET"])

def index():

if request.method == "POST":

# 取到表单中提交上来的参数

username = request.form.get("username")

password = request.form.get("password") if not all([username, password]):

print('参数错误')

else:

print(username, password)

if username == 'laowang' and password == '1234':

# 状态保持,设置用户名到cookie中表示登录成功

response = redirect(url_for('transfer'))

response.set_cookie('username', username)

return response

else:

print('密码错误') return render_template('temp_login.html') @app.route('/transfer', methods=["POST", "GET"])

def transfer():

# 从cookie中取到用户名

username = request.cookies.get('username', None)

# 如果没有取到,代表没有登录

if not username:

return redirect(url_for('index')) if request.method == "POST":

to_account = request.form.get("to_account")

money = request.form.get("money")

print('假装执行转操作,将当前登录用户的钱转账到指定账户')

return '转账 %s 元到 %s 成功' % (money, to_account) # 渲染转换页面

response = make_response(render_template('temp_transfer.html'))

return response if __name__ == '__main__':

app.run(debug=True, port=9000)

- 前端登录页面代码

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>登录</title>

</head>

<body> <h1>我是网站A,登录页面</h1> <form method="post">

<label>用户名:</label><input type="text" name="username" placeholder="请输入用户名"><br/>

<label>密码:</label><input type="password" name="password" placeholder="请输入密码"><br/>

<input type="submit" value="登录">

</form> </body>

</html>

- 前端转账页面代码

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>转账</title>

</head>

<body>

<h1>我是网站A,转账页面</h1> <form method="post">

<label>账户:</label><input type="text" name="to_account" placeholder="请输入要转账的账户"><br/>

<label>金额:</label><input type="number" name="money" placeholder="请输入转账金额"><br/>

<input type="submit" value="转账">

</form> </body>

</html>

运行测试,如果在未登录的情况下,不能直接进入转账页面,测试转账是成功的

攻击网站B的代码

- 后端代码实现

from flask import Flask

from flask import render_template app = Flask(__name__) @app.route('/')

def index():

return render_template('temp_index.html') if __name__ == '__main__':

app.run(debug=True, port=8000)

- 前端代码实现

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body> <h1>我是网站B</h1> <form method="post" action="http://127.0.0.1:9000/transfer">

<input type="hidden" name="to_account" value="999999">

<input type="hidden" name="money" value="190000" hidden>

<input type="submit" value="点击领取优惠券">

</form> </body>

</html>

运行测试,在用户登录网站A的情况下,点击网站B的按钮,可以实现伪造访问

在网站A中模拟实现 csrf_token 校验的流程

- 添加生成 csrf_token 的函数

# 生成 csrf_token 函数

def generate_csrf():

return bytes.decode(base64.b64encode(os.urandom(48)))

- 在渲染转账页面的,做以下几件事情:

- 生成 csrf_token 的值

- 在返回转账页面的响应里面设置 csrf_token 到 cookie 中

- 将 csrf_token 保存到表单的隐藏字段中

@app.route('/transfer', methods=["POST", "GET"])

def transfer():

...

# 生成 csrf_token 的值

csrf_token = generate_csrf() # 渲染转换页面,传入 csrf_token 到模板中

response = make_response(render_template('temp_transfer.html', csrf_token=csrf_token))

# 设置csrf_token到cookie中,用于提交校验

response.set_cookie('csrf_token', csrf_token)

return response

- 在转账模板表单中添加 csrf_token 隐藏字段

<form method="post">

<input type="hidden" name="csrf_token" value="{{ csrf_token }}">

<label>账户:</label><input type="text" name="to_account" placeholder="请输入要转账的账户"><br/>

<label>金额:</label><input type="number" name="money" placeholder="请输入转账金额"><br/>

<input type="submit" value="转账">

</form>

- 运行测试,进入到转账页面之后,查看 cookie 和 html 源代码

SCRF的简介及防护手段的更多相关文章

- Activity劫持实例与防护手段

原文地址:Activity劫持实例与防护手段 作者:cjxqhhh (本文只用于学习技术,提高大家警觉,切勿用于非法用途!) 什么叫Activity劫持 这里举一个例子.用户打开安卓手机上的某 ...

- scrf 原理及flask-wtf防护

了解什么是scrf? SCRF跨站点请求伪造Cross—Site Request Forgery) 指恶意用户通过个人用户的点击,然而盗用用户的账号信息,并发送邮件.虚拟货币的转账,以及一些重要的事务 ...

- 跨站请求伪造(csrf)的防护手段

CSRF CSRF全拼为Cross Site Request Forgery,译为跨站请求伪造. CSRF指攻击者盗用了你的身份,以你的名义发送恶意请求. 造成的问题:个人隐私泄露以及财产安全. CS ...

- 关于web软件信息安全问题防护资料的整理(二)

想要做好软件的安全防护,首先就得了解web系统的安全威胁,那么web系统都存在哪些威胁呢? 应用层攻击.网络层攻击和混合攻击. 传统被动.单点以及彼此孤立的防护手段已不能应对越来越严峻的安全威胁. 改 ...

- 理解DDoS防护本质:基于资源较量和规则过滤的智能化系统

本文由 网易云发布. 随着互联网生态逐渐形成,DDoS防护已经成为互联网企业的刚需要求,网易云安全(易盾)工程师根据DDoS的方方面面,全面总结DDoS的攻防对抗. 1.什么是DDoS DDoS全称 ...

- soft deletion Google SRE 保障数据完整性的手段

w http://www.infoq.com/cn/articles/GoogleSRE-BookChapter26 Google SRE 保障数据完整性的手段 就像我们假设Google 的底层系统经 ...

- iOS应用代码注入防护

在应用开发过程中,我们不仅仅需要完成正常的业务逻辑,考虑应用性能.代码健壮相关的问题,我们有时还需要考虑到应用安全的问题.那么应用安全的问题涉及到很多方面.比如防止静态分析的,代码混淆.逻辑混淆:防止 ...

- 阿里云应用高可用服务 AHAS 流控降级实现 SQL 自动防护功能

在影响系统稳定性的各种因素中,慢 SQL 是相对比较致命的,可能会导致 CPU.LOAD 异常.系统资源耗尽.线上生产环境出现慢 SQL 往往有很多原因: 硬件问题.如网络速度慢,内存不足,I/O 吞 ...

- 常见的Web攻击手段,拿捏了!

大家好,我是小菜. 一个希望能够成为 吹着牛X谈架构 的男人!如果你也想成为我想成为的人,不然点个关注做个伴,让小菜不再孤单! 本文主要介绍 互联网中常见的 Web 攻击手段 如有需要,可以参考 如有 ...

随机推荐

- 异常信息 Exception

void GetExceptionMsg(Exception ex, StringBuilder sb, string Prefix = "") { sb.AppendLine(P ...

- nuget发布自已的程序集

1.nuget注册并获取apikey 2.下载nuget.exe 3.设置apikey nuget setApiKey <apikey> 4.开发程序集 5.进入.csproj目录生成描述 ...

- 用74HC165读8个按键状态

源:用74HC165读8个按键状态 源:74LV165与74HC595 使用 74LV165说明: 74LV165是8位并行负载或串行输入移位寄存器,末级提供互补串行输出(Q7和Q7).并行负载(PL ...

- bat调用exe文件并且传递参数

bat调用exe文件并且传递参数 bat调用exe,并且传递日期参数,代码: @echo off cd "E:\SublimeWorks\exe" start xyzj_shrjj ...

- mysql字符串分割操作

SELECT '1,2,3,4,5,6,7,8' FROM dual; -- 列转行分割 ),) FROM () a JOIN mysql.help_topic b ); -- 测试 ),) as p ...

- MysQL使用一创建库与表

数据库简介 人类在进化的过程中,创造了数字.文字.符号等来进行数据的记录,但是承受着认知能力和创造能力的提升,数据量越来越大,对于数据的记录和准确查找,成为了一个重大难题 计算机诞生后,数据开始在计算 ...

- lua5.3中luaL_setfunc设置upvalue的用法示例

缘起 luaL_setfuncs 这个函数可以注册c函数到lua,另外还可以设置闭包函数使用的变量upvalue. 我没有用过,在 云风的skynet 才第一次见过,于是写个例子实际使用以下. 函数原 ...

- Oracle18c创建不带C##的用户

18c数据库分两种数据库CDB(容器数据库).PDB(可插拔数据库) 数据库安装完成之后,默认是CDB 创建一个用户,必须要用C##开头,但使用PDB没有这个限制 1. 先查看PDB数据库servic ...

- sqlite的Top筛选

select [CollectDateTime] as '时间',[Channel_34] as '通道34',[Channel_54] as '通道54' from [DataTable] wher ...

- 爬虫之Requests: 让 HTTP 服务人类

Requests: 让 HTTP 服务人类 虽然Python的标准库中 urllib2 模块已经包含了平常我们使用的大多数功能,但是它的 API 使用起来让人感觉不太好,而 Requests 自称 “ ...