Docker 容器的通信(十二)

一、容器间通信

1、IP 通信

两个容器要能通信,必须要有属于同一个网络的网卡。满足这个条件后,容器就可以通过 IP 交互了。具体做法是在容器创建时通过--network指定相应的网络,或者通过docker network connect将现有容器加入到指定网络。

2、Docker DNS Server

通过 IP 访问容器虽然满足了通信的需求,但还是不够灵活。因为我们在部署应用之前可能无法确定 IP,部署之后再指定要访问的 IP 会比较麻烦。对于这个问题,可以通过 docker 自带的 DNS 服务解决。

从 Docker 1.10 版本开始,docker daemon 实现了一个内嵌的 DNS server,使容器可以直接通过“容器名”通信。方法很简单,只要在启动时用 --name 为容器命名就可以了。

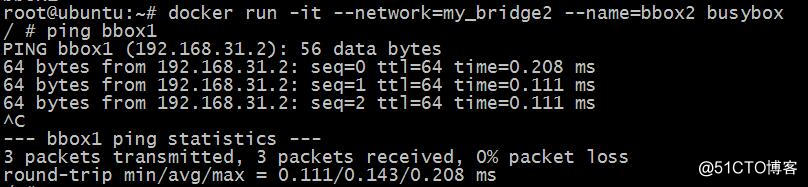

下面启动两个容器 bbox1 和 bbox2:

docker run -it --network=my_bridge2 --name=bbox1 busybox

docker run -it --network=my_bridge2 --name=bbox2 busybox

然后,bbox2 就可以直接 ping 到 bbox1 了:

使用 docker DNS 有个限制:只能在 user-defined 网络中使用。也就是说,默认的 bridge 网络是无法使用 DNS 的。

3、joined 容器

joined 容器是另一种实现容器间通信的方式。

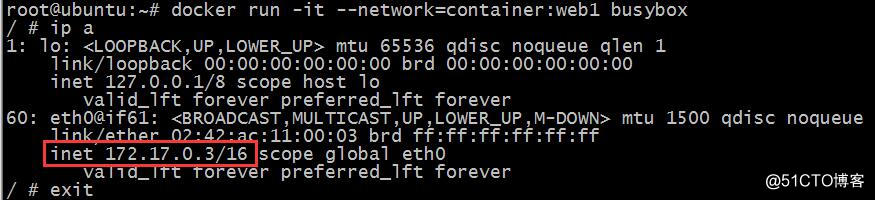

joined 容器非常特别,它可以使两个或多个容器共享一个网络栈,共享网卡和配置信息,joined 容器之间可以通过 127.0.0.1 直接通信。请看下面的例子:

先创建一个 httpd 容器,名字为 web1。

docker run -d -it --name=web1 httpd

然后创建 busybox 容器并通过 --network=container:web1 指定 jointed 容器为 web1:

root@ubuntu:~# docker run -it --network=container:web1 busybox

/ # ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue qlen 1

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

60: eth0@if61: <BROADCAST,MULTICAST,UP,LOWER_UP,M-DOWN> mtu 1500 qdisc noqueue

link/ether 02:42:ac:11:00:03 brd ff:ff:ff:ff:ff:ff

inet 172.17.0.3/16 scope global eth0

valid_lft forever preferred_lft forever

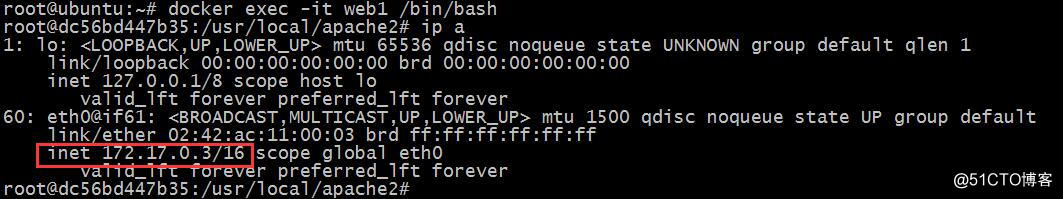

注意 busybox 容器中的网络配置信息,下面我们查看一下 web1 的网络:

root@ubuntu:~# docker exec -it web1 /bin/bash

root@dc56bd447b35:/usr/local/apache2# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

60: eth0@if61: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default

link/ether 02:42:ac:11:00:03 brd ff:ff:ff:ff:ff:ff

inet 172.17.0.3/16 scope global eth0

valid_lft forever preferred_lft forever

busybox 和 web1 的网卡 mac 地址与 IP 完全一样,它们共享了相同的网络栈。busybox 可以直接用 127.0.0.1 访问 web1 的 http 服务。

joined 容器非常适合以下场景:

- 不同容器中的程序希望通过 loopback 高效快速地通信,比如 web server 与 app server。

- 希望监控其他容器的网络流量,比如运行在独立容器中的网络监控程序。

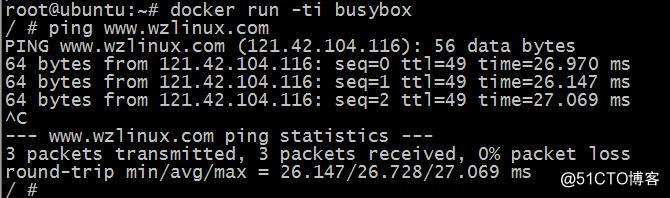

二、容器访问外部网络

从之前容器的构建,在容器内安装软件等等,我们可以看出容器是可以访问外部互联网的。

docker run -ti busybox

现象很简单,但更重要的:我们应该理解现象下的本质。

在上面的例子中,busybox 位于 docker0 这个私有 bridge 网络中(172.17.0.0/16),当 busybox 从容器向外 ping 时,数据包是怎样到达 www.wzlinux.com 的呢?

这里的关键就是 NAT。我们查看一下 docker host 上的 iptables 规则:

root@ubuntu:~# iptables -t nat -S

-P PREROUTING ACCEPT

-P INPUT ACCEPT

-P OUTPUT ACCEPT

-P POSTROUTING ACCEPT

-N DOCKER

-A PREROUTING -m addrtype --dst-type LOCAL -j DOCKER

-A OUTPUT ! -d 127.0.0.0/8 -m addrtype --dst-type LOCAL -j DOCKER

-A POSTROUTING -s 192.168.31.0/24 ! -o br-43043f6bbc1a -j MASQUERADE

-A POSTROUTING -s 172.18.0.0/16 ! -o br-423b660fbdbd -j MASQUERADE

-A POSTROUTING -s 172.17.0.0/16 ! -o docker0 -j MASQUERADE

-A DOCKER -i br-43043f6bbc1a -j RETURN

-A DOCKER -i br-423b660fbdbd -j RETURN

-A DOCKER -i docker0 -j RETURN

在 NAT 表中,有这么一条规则:

-A POSTROUTING -s 172.17.0.0/16 ! -o docker0 -j MASQUERADE

其含义是:如果网桥 docker0 收到来自 172.17.0.0/16 网段的外出包,把它交给 MASQUERADE 处理。而 MASQUERADE 的处理方式是将包的源地址替换成 host 的地址发送出去,即做了一次网络地址转换(NAT)。

下面我们通过 tcpdump 查看地址是如何转换的。先查看 docker host 的路由表:

root@ubuntu:~# ip r

default via 192.168.2.1 dev enp5s0 onlink

172.17.0.0/16 dev docker0 proto kernel scope link src 172.17.0.1

172.18.0.0/16 dev br-423b660fbdbd proto kernel scope link src 172.18.0.1 linkdown

192.168.2.0/24 dev enp5s0 proto kernel scope link src 192.168.2.206

192.168.31.0/24 dev br-43043f6bbc1a proto kernel scope link src 192.168.31.1

默认路由通过 enp5s0 发出去,所以我们要同时监控 enp5s0 和 docker0 上的 icmp(ping)数据包。

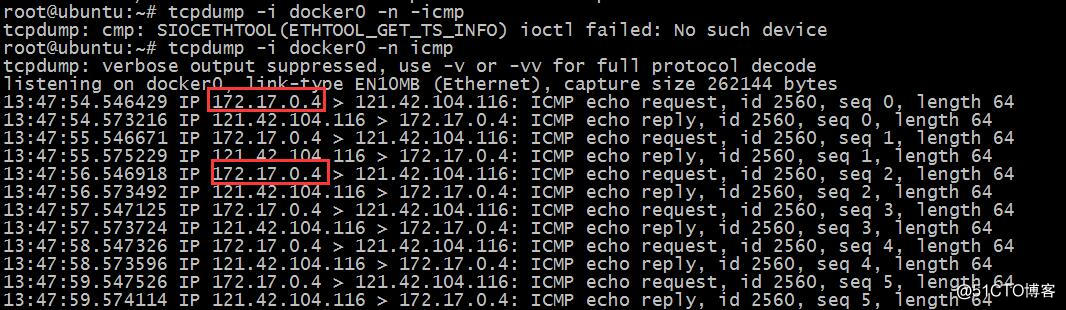

当 busybox ping wzlinux.com 时,tcpdump 输出如下:

tcpdump -i docker0 -n icmp

docker0 收到 busybox 的 ping 包,源地址为容器 IP 172.17.0.4,这没问题,交给 MASQUERADE 处理。这时,在 enp5s0 上我们看到了变化:

ping 包的源地址变成了 enp5s0 的 IP 192.168.2.206。

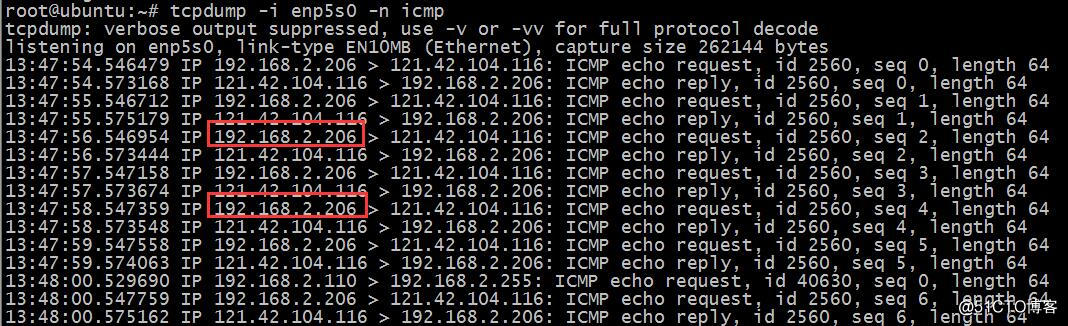

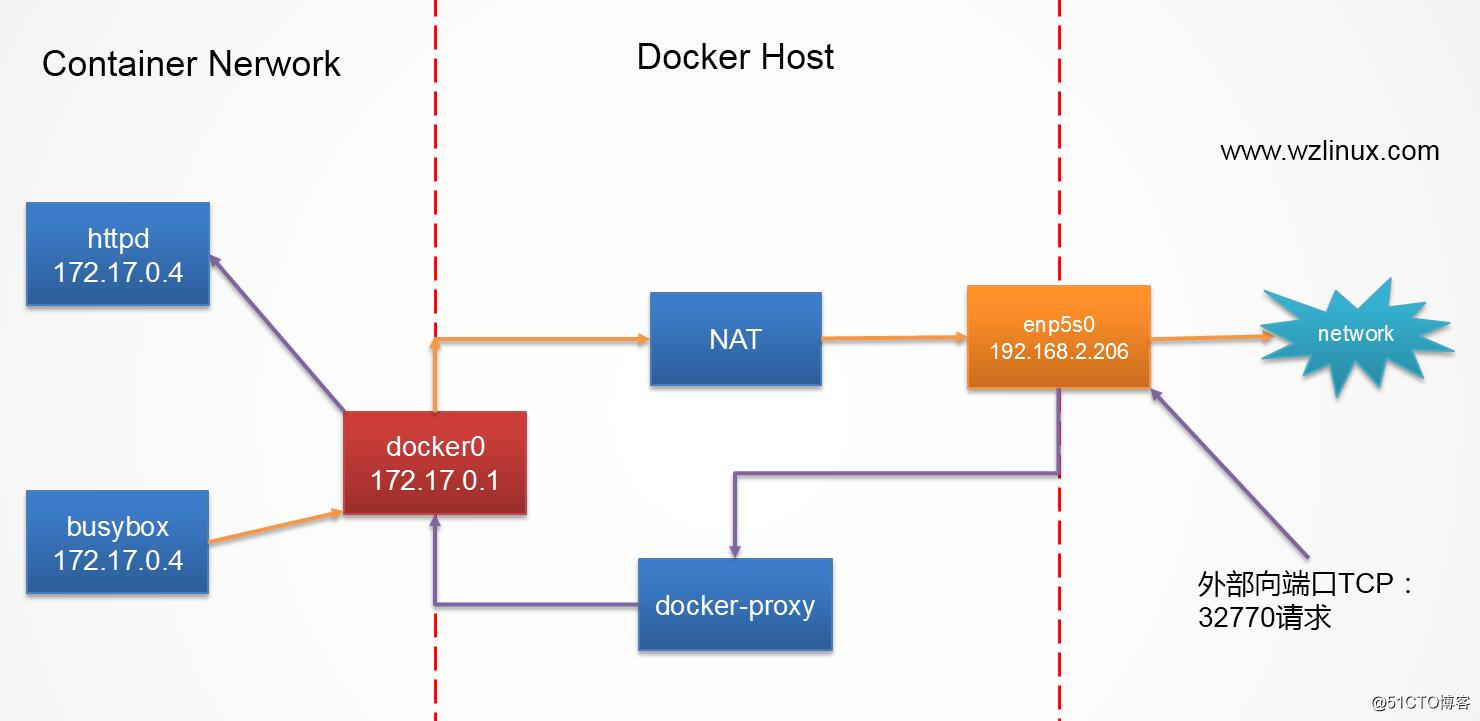

这就是 iptable NAT 规则处理的结果,从而保证数据包能够到达外网。下面用一张图来说明这个过程:

- busybox 发送 ping 包:172.17.0.4 > www.wzlinux.com 。

- docker0 收到包,发现是发送到外网的,交给 NAT 处理。

- NAT 将源地址换成 enp5s0 的 IP:192.168.2.206 > www.wzlinux.com 。

- ping 包从 enp5s0 发送出去,到达 www.wzlinux.com 。

通过 NAT,docker 实现了容器对外网的访问。

三、外部网络访问容器

1、随机端口

通过端口映射的方法可以使外部网络访问容器。

docker 可将容器对外提供服务的端口映射到 host 的某个端口,外网通过该端口访问容器。容器启动时通过 -p 参数映射端口:

root@ubuntu:~# docker run -d -p 80 httpd

1893fd9dbe36e2c9fcc47fcef91e5439e802d5fc6f5c56c9842b090133266b17

root@ubuntu:~# docker ps

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

1893fd9dbe36 httpd "httpd-foreground" 5 seconds ago Up 3 seconds 0.0.0.0:32770->80/tcp friendly_bardeen

root@ubuntu:~# docker port 1893fd9dbe36

80/tcp -> 0.0.0.0:32770

容器启动后,可通过 docker ps 或者 docker port 查看到 host 映射的端口。在上面的例子中,httpd 容器的 80 端口被映射到 host 32770 上,这样就可以通过 :<32770> 访问容器的 web 服务了。

2、指定端口

除了映射动态端口,也可在 -p 中指定映射到 host 某个特定端口,例如可将 80 端口映射到 host 的 8080 端口:

root@ubuntu:~# docker run -d -p 8080:80 httpd

3c83e2c7106cd0f467e98902d8a81d87eebe79493913852c345892bafa5c4535

root@ubuntu:~# curl localhost:8080

<html><body><h1>It works!</h1></body></html>

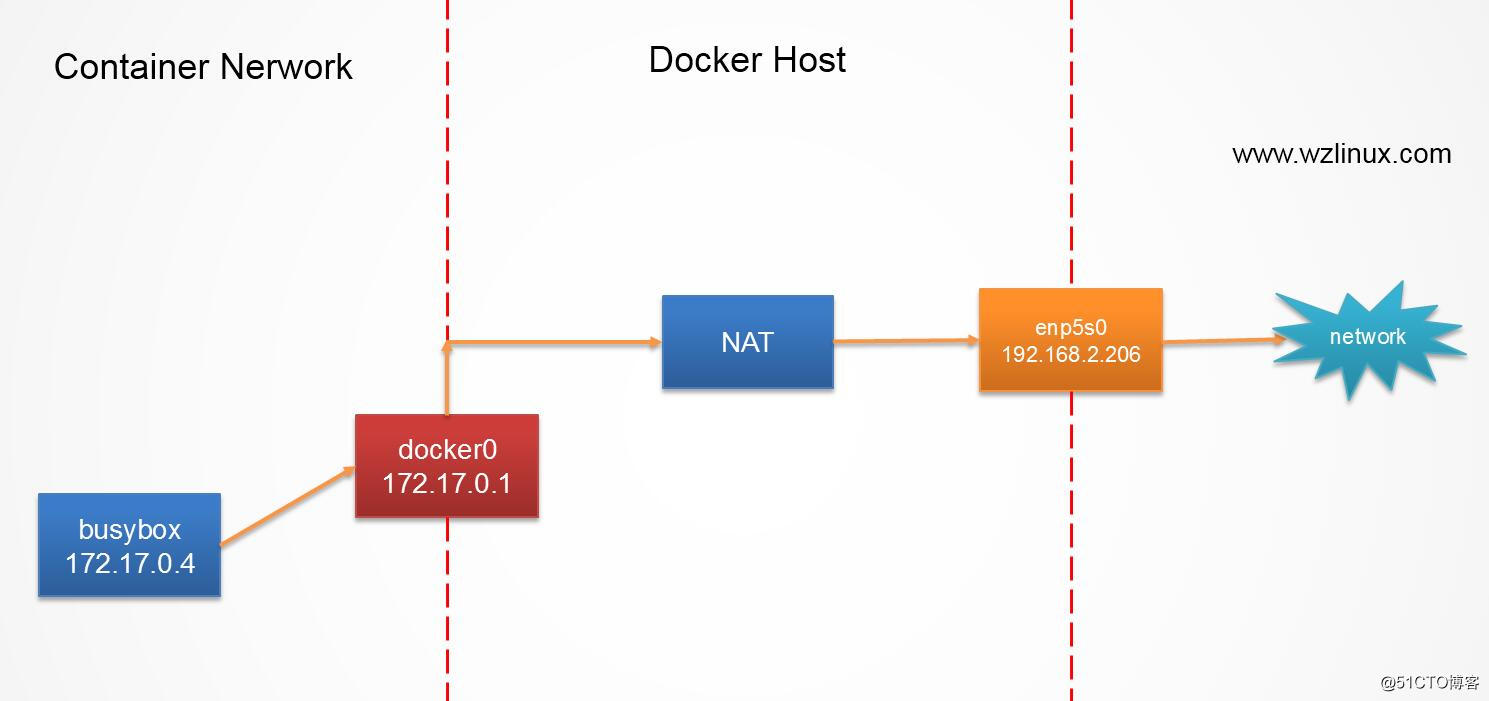

每一个映射的端口,host 都会启动一个 docker-proxy 进程来处理访问容器的流量:

以 0.0.0.0:32770->80/tcp 为例分析整个过程:

- docker-proxy 监听 host 的 32770 端口。

- 当 curl 访问 192.168.2.206:32770 时,docker-proxy 转发给容器 172.17.0.4:80。

- httpd 容器响应请求并返回结果。

上图之所以会出现两个 172.17.0.4 是因为之前的 busybox 容器停止了,IP 被收回了,当新的容器启动时,会按照数字大小进行 IP 的分配,所以恰巧分配到了之前容器使用过的,当我们把之前的 busybox 容器再启动起来,他会按照数大小分配新的 IP。

3、不指定任何端口。

docker run -d -P httpd

4、指定一个端口范围

比如我们可能在一个机器上面部署很多应用,我们不必去一次次修改端口,设定一个范围,容器会自动使用这个范围里面没有使用的端口,从小到大。

docker run -d -p 8000-9000:80 httpd

docker run -d -p 8000-9000:80 httpd

root@ubuntu:~# netstat -tlnp

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 1131/sshd

tcp6 0 0 :::22 :::* LISTEN 1131/sshd

tcp6 0 0 :::8000 :::* LISTEN 18652/docker-proxy

tcp6 0 0 :::8001 :::* LISTEN 18796/docker-proxy

5、指定 IP 映射

docker run -d -p 127.0.0.1:80:80 httpd

6、指定协议

比如我们映射 udp 端口。

docker run -d -p 127.0.0.1:80:80/udp httpd

参考文档:https://docs.docker.com/engine/userguide/networking/configure-dns/

https://docs.docker.com/engine/userguide/networking/default_network/configure-dns/

https://docs.docker.com/engine/userguide/networking/default_network/dockerlinks/

Docker 容器的通信(十二)的更多相关文章

- 如何使不同主机上的docker容器互相通信

docker启动时,会在宿主主机上创建一个名为docker0的虚拟网络接口,默认选择172.17.42.1/16,一个16位的子网掩码给容器提供了65534个IP地址.docker0只是一个在绑定到这 ...

- 不同主机的docker容器互相通信

Docker启动时,会在宿主主机上创建一个名为docker0的虚拟网络接口,默认选择172.17.0.1/16,一个16位的子网掩码给容器提供了 65534个IP地址. docker0只是一个在绑定到 ...

- Docker最全教程——MongoDB容器化(十二)

MongoDB容器化 MongoDB是一个免费的.开源的.跨平台分布式面向文档存储的数据库,由C++语言编写.旨在为WEB应用提供可扩展的高性能数据存储解决方案. MongoDB是一个介于关系数据库和 ...

- docker容器间通信

现在在我们的docker中已经有了三个容器,分别是DB/API/UI三个容器,三个容器间肯定是要进行互相通信的 可以查看docker的官方文档,https://docs.docker.com/engi ...

- 【spring源码分析】IOC容器初始化(十二)

前言:在doCreateBean方法中还遗留一个问题没有分析:循环依赖.循环依赖在Spring中是非常重要的一个知识点,因此单独进行分析. 什么是循环依赖 循环依赖就是循环引用,两个或两个以上的bea ...

- Docker容器跨主机通信--overlay网络

一.Docker主机间容器通信的解决方案 Docker网络驱动 Overlay: 基于VXLAN封装实现Docker原生Overlay网络 Macvlan: Docker主机网卡接口逻辑上分为多个子接 ...

- 一文了解Docker容器技术的操作

一文了解Docker容器技术的操作 前言一.Docker是什么二.Docker的安装及测试Docker的安装Docker的Hello world测试三.Docker的常见操作镜像的基本操作容器的基本操 ...

- Docker:macvlan实现容器跨主机通信 [十四]

一.什么是macvlan 1.macvlan 本身是 linux kernel 模块,其功能是允许在同一个物理网卡上配置多个 MAC 地址, 2.即多个 interface,每个 interface ...

- Docker(二十)-Docker容器CPU、memory资源限制

背景 在使用 docker 运行容器时,默认的情况下,docker没有对容器进行硬件资源的限制,当一台主机上运行几百个容器,这些容器虽然互相隔离,但是底层却使用着相同的 CPU.内存和磁盘资源.如果不 ...

随机推荐

- 2019 杭电多校第八场 HDU - 6665 Calabash and Landlord 两矩形分平面

题意 给出两个矩形,问这两个矩形把平面分成了几部分. 分析 不需要什么高级技能,只需 “简单” 的分类讨论. (实在太难写了,对拍找出错误都不想改 推荐博客,其中有个很好的思路,即只讨论答案为2,3, ...

- vue init webpack-simple

vue init webpack-simple .. 将我们的项目更加方便,更有助于开发者快速开发. vue init webpack-simple的项目默认打包后之后一个html和一个js文件,而 ...

- [Angular] Using Pipe for function memoization

Sometimes we might have some expensive function to calcuate state directly from template: <div cl ...

- 简单js的介绍

JavaScript 简介 JavaScript 是世界上最流行的编程语言. 这门语言可用于 HTML 和 web,更可广泛用于服务器.PC.笔记本电脑.平板电脑和智能手机等设备. JavaScrip ...

- ElementUI 之 Cascader 级联选择器指定 value label

ElementUI 的 Cascader 级联选择器个人觉得很好用,但是对 :options="options" 里的数据格式是有特定要求的:input 框显示的值是 option ...

- Elasticsearch-head使用及ES相关概念

elasticsearch-head安装和介绍已在上一篇讲了. 在浏览器访问http://localhost:9100,可看到如下界面,表示启动成功: 仔细观察,我们会发现客户端默认连接的是我们ela ...

- 后缀数组 1031: [JSOI2007]字符加密Cipher

/*1031: [JSOI2007]字符加密Cipher Time Limit: 10 Sec Memory Limit: 162 MBSubmit: 4926 Solved: 2020[Submit ...

- 【原创】go语言学习(十八)反射详解

目录 变量介绍 反射介绍 结构体反射 反射总结以及应用场景 变量介绍 1.变量的内在机制 A. 类型信息,这部分是元信息,是预先定义好的B. 值类型,这部分是程序运行过程中,动态改变的 var arr ...

- 【原创】go语言学习(十七)接口应用实战--日志库

目前 日志库需求分析 日志库接口设计 文件日志库开发 Console日志开发 日志使用以及测试 日志库需求分析 1.日志库需求分析 A. 程序运行是个黑盒B. 而日志是程序运行的外在表现C. 通过日志 ...

- 关于bootstrap table 固定列宽

首先为table 设置 style="table-layout: fixed;" <table id="assessStage" data-height= ...