Wireshark的两种过滤器与BPF过滤规则

Wirshark使用的关键就在于过滤出想要的数据包,下面介绍怎么过滤。

抓包过滤器

Wirshark有两种过滤器,一个是抓包过滤器,一个是显示过滤器,他们之间的区别在于抓包过滤器只抓取你设置的规则,同时丢弃其他信息,显示过滤器并不会丢弃信息,只是将不符合规则的数据隐藏起来而已。有时候一旦数据包被丢弃,这些数据包就无法在恢复回来。还有一个区别就是,捕捉过滤器必须在开始捕捉前设置完毕,这一点跟显示过滤器是不同的。

两种过滤器的目的也是不同的:

捕捉过滤器是数据经过的第一层过滤器,它用于控制捕捉数据的数量,以避免产生过大的日志文件。

显示过滤器是一种更为强大(复杂)的过滤器。它允许您在日志文件中迅速准确地找到所需要的记录。

说完区别,他们也是有共同点的,就是都遵循BPF语法。看到这里,你可能大概就能知道wireshark的套路了,想用好他,熟练的使用BPF是关键,下面只是介绍了两种过滤的流程,跟着步骤,谁都能完成特定的效果。但是给你一个新任务,你是否能快速过滤出想要的数据包呢?

使用演示

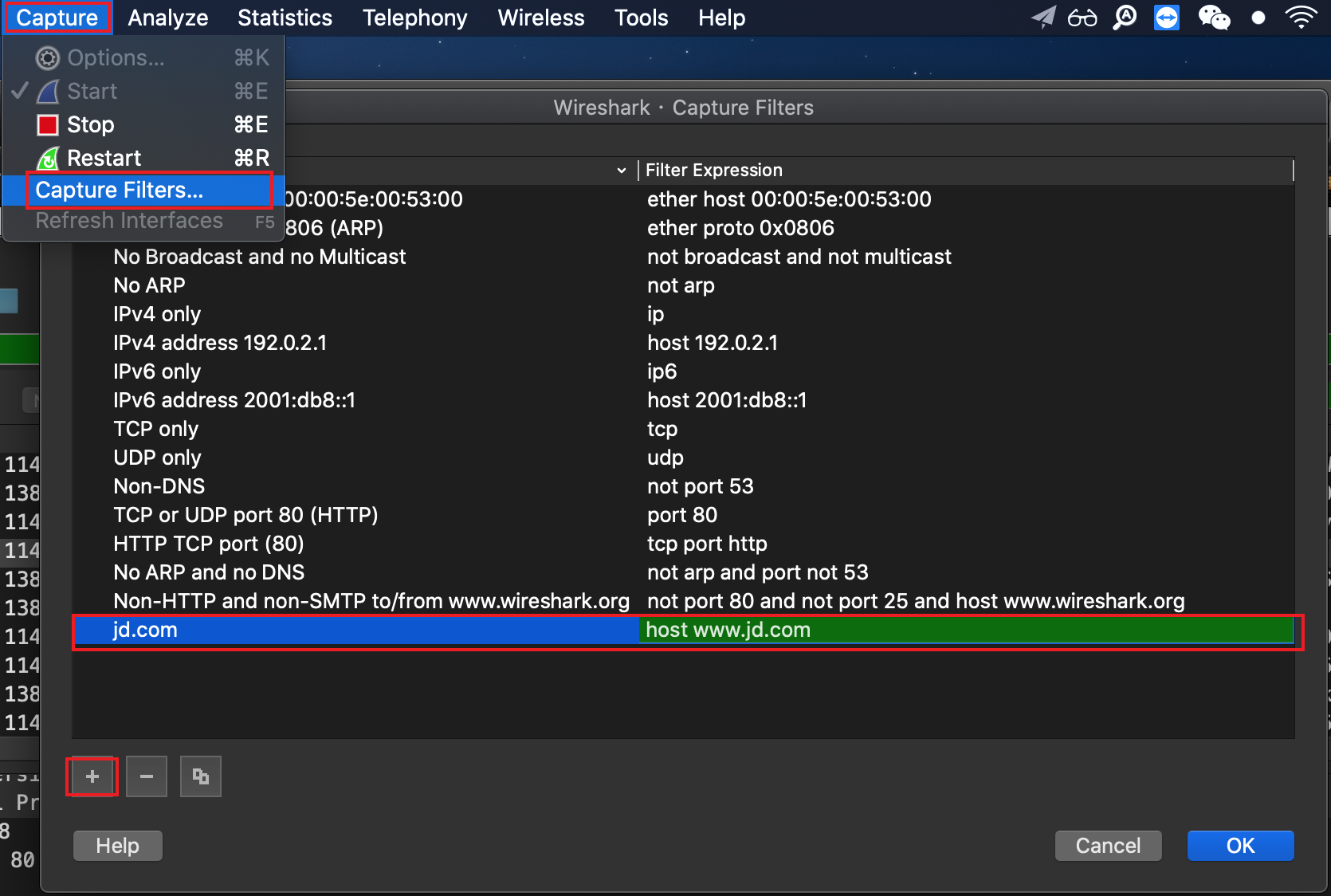

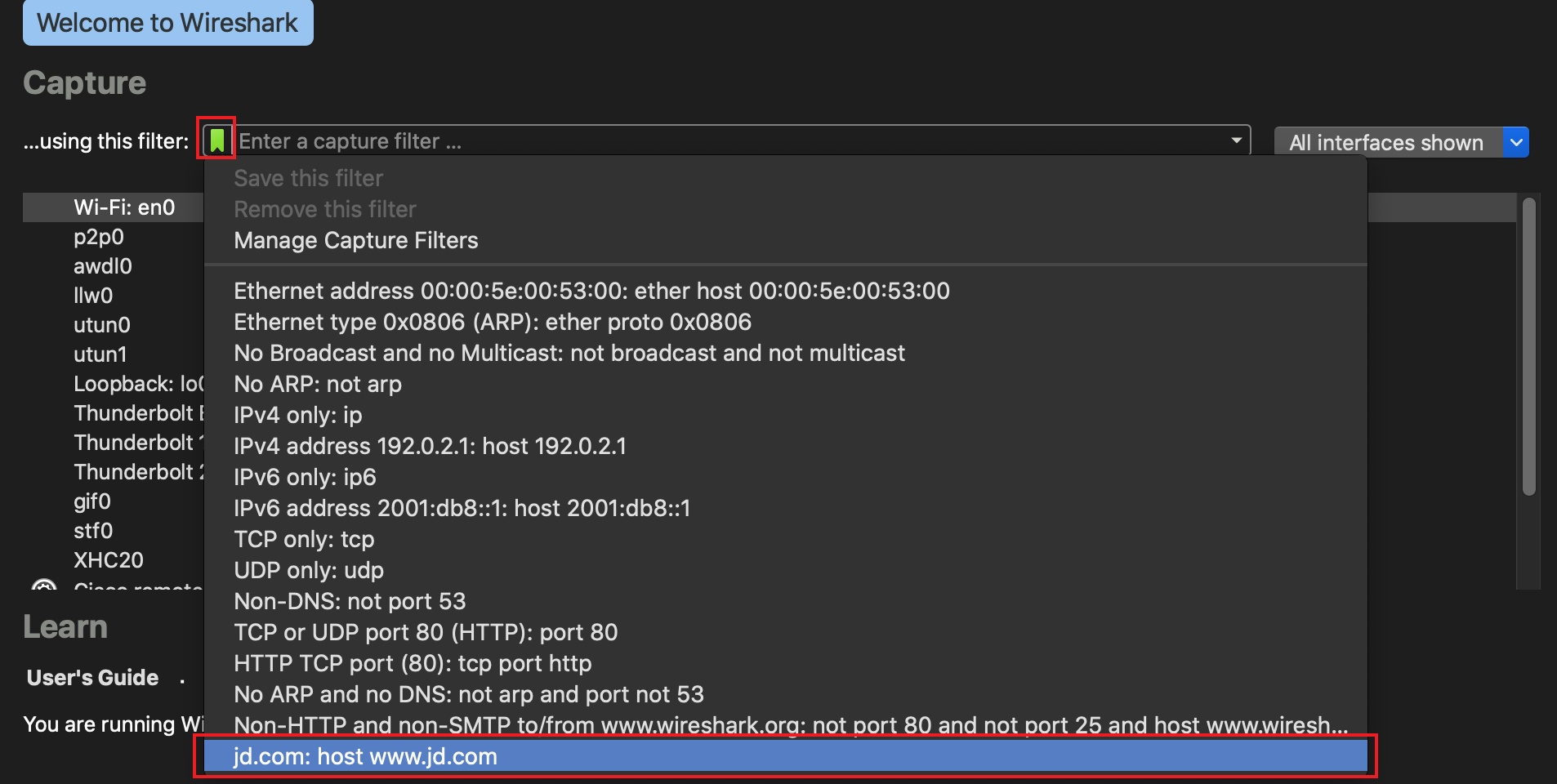

添加一条自定义的抓包规则

选择自定义的抓包规则

技巧_只抓协议头部参数的抓包过滤器

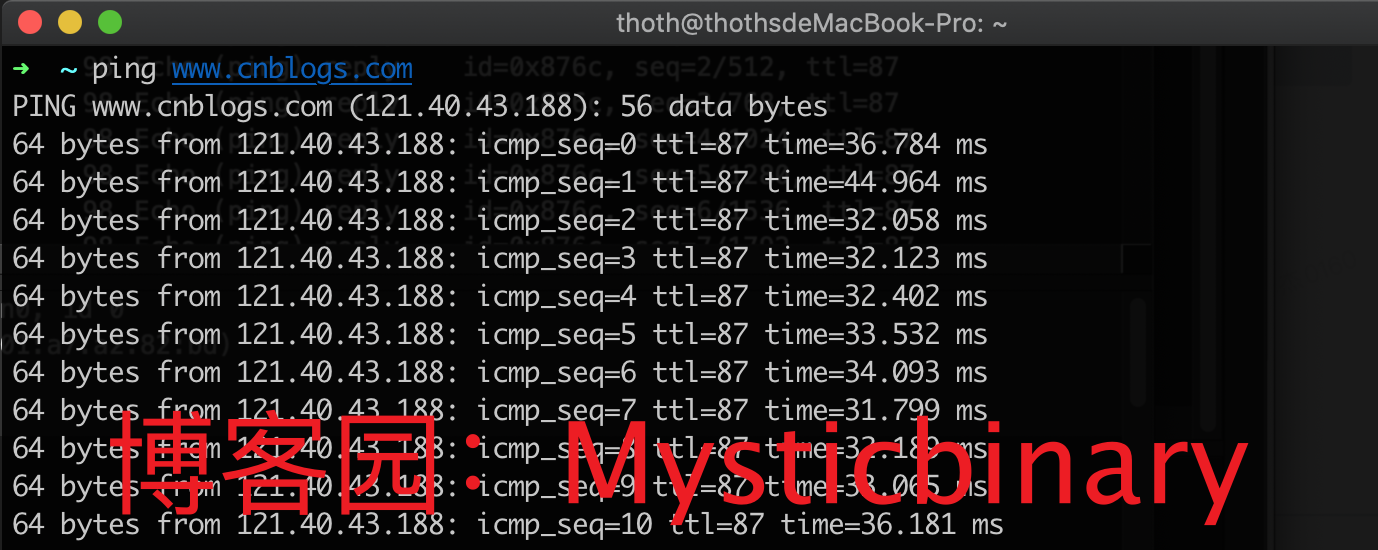

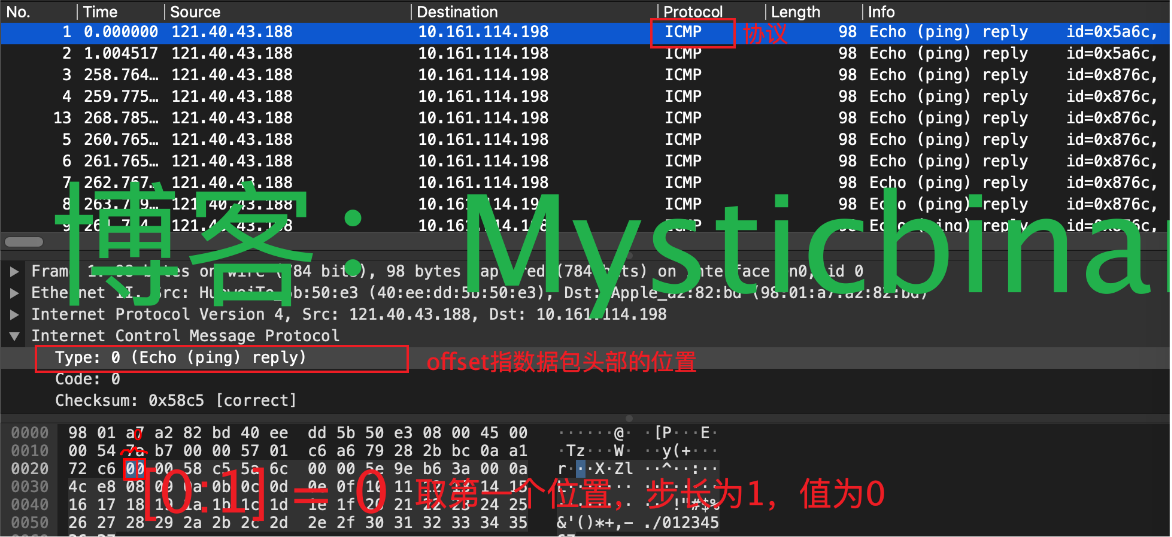

先看一个ICMP协议发包的特征,

发包

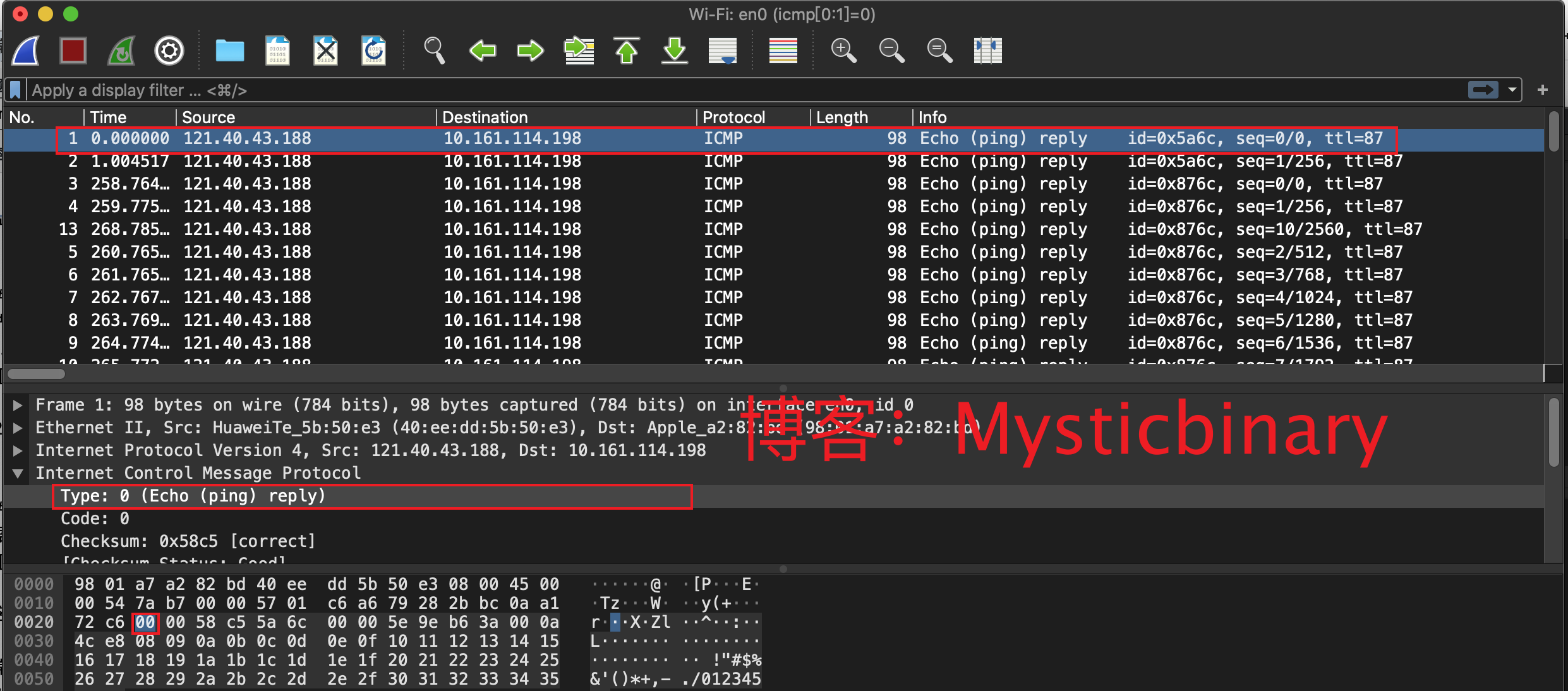

分析

你会发现每一条数据包的这个位置都是00

解释

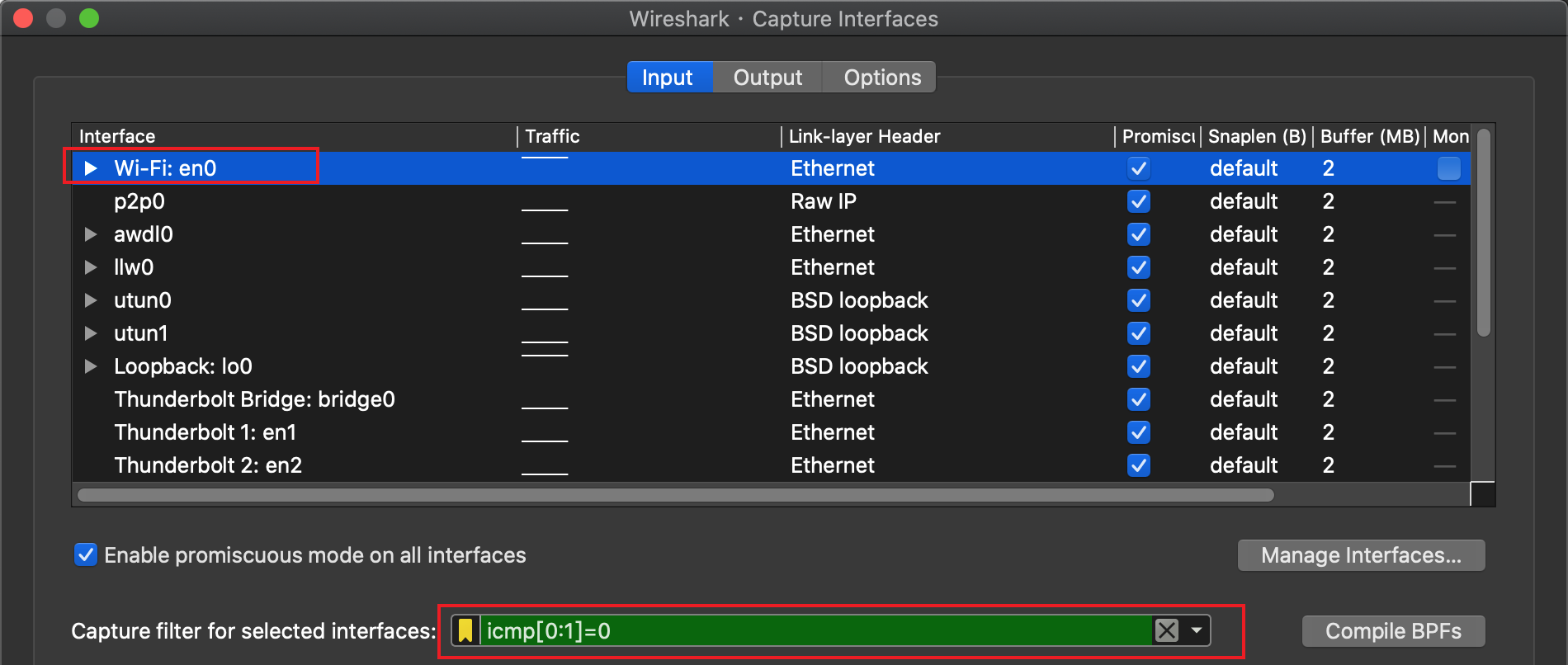

知道协议的头部都是固定这个特征之后,我们就能完成一个根据协议头部字段的参数来自定义抓包过滤器,创建这类抓包过滤器的语法为:

proto[offset:size(optional)]=value

语法对应的示意图:

icmp[0:1]=0

这样就完成了一个只抓取ICMP响应的抓包过滤器规则,我实验过了,只能抓包ICMP的包。

- 常用只抓协议头的抓包过滤器规则

| 抓包过滤器规则 | 描述 |

|---|---|

| icmp[0]=0 | ICMP响应包 |

| icmp[0:1]=8 | ICMP请求包 |

| icmp[0:1]=3、icmp[13]=2 | ICMP目的主机不可达数据包,仅抓取TCP SYN标记的数据包 |

| icmp[13]=18 | 仅抓取TCP SYN/ACK标记的数据包 |

| icmp[13]=32 | 仅抓取TCP URG标记设置数据包 |

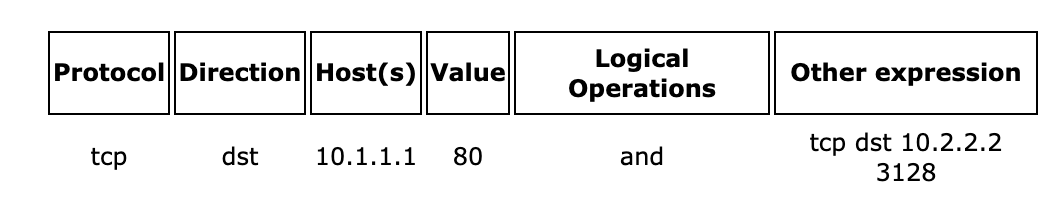

抓包过滤器语法规则解释

语法规则图示:

名词解释:

Protocol(协议)

常用值:ether、fddi、ip、arp、rarp、decnet、lat、sca、moprc、mopdl、tcp and udp

如果没有特别指明是什么协议,则默认使用所有支持的协议。Direction(方向)

常用值:src、dst、src and dst、src or dst

如果没有特别指明来源或目的地,则默认使用 "src or dst" 作为关键字。

例如:

"host 10.2.2.2" 与 "src or dst host 10.2.2.2" 相同

- Host(s):

常用值:net、port、host、portrange

如果没有指定此值,则默认使用"host"关键字。

例如:

"src 10.1.1.1" 与 "src host 10.1.1.1" 相同

- Logical Operations(逻辑运算):

常用值值:not、and、or

否("not")具有最高的优先级。或("or")和与("and")具有相同的优先级,运算时从左至右进行。

例如:

"not tcp port 3128 and tcp port 23" 与 "(not tcp port 3128) and tcp port 23" 相同

"not tcp port 3128 and tcp port 23" 与 "not (tcp port 3128 and tcp port 23)" 不同

常见的抓包过滤器BPF

来源或目的地是指定地址的包

host 192.168.0.123

host www.taobao.com

范围内的包

net 192.168.0.0/24

or

net 192.168.0.0 mask 255.255.255.0

抓取目的地是某范围的包

dst net 192.168.0.0/24

or

dst net 192.168.0.0 mask 255.255.255.0

抓取来源是某范围的包

src net 192.168.0.0/24

or

src net 192.168.0.0 mask 255.255.255.0

仅抓取DNS(端口是53)的包

port 53

tcp dst port 3128

显示目的TCP端口为3128的封包。

ip src host 10.1.1.1

显示来源IP地址为10.1.1.1的封包。

host 10.1.2.3

显示目的或来源IP地址为10.1.2.3的封包。

src portrange 2000-2500

显示来源为UDP或TCP,并且端口号在2000至2500范围内的封包。

not imcp

显示除了icmp以外的所有封包。(icmp通常被ping工具使用)

src host 10.7.2.12 and not dst net 10.200.0.0/16

显示来源IP地址为10.7.2.12,但目的地不是10.200.0.0/16的封包。

(src host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8

显示来源IP为10.4.1.12或者来源网络为10.6.0.0/16,目的地TCP端口号在200至10000之间,并且目的位于网络10.0.0.0/8内的所有封包。

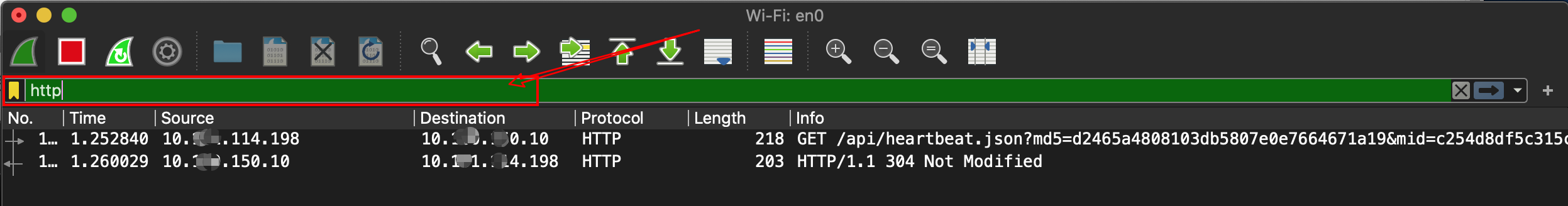

显示过滤器

使用演示

在这里输入过滤语法,必须正确才会显示绿色。

显示过滤器语法规则解释

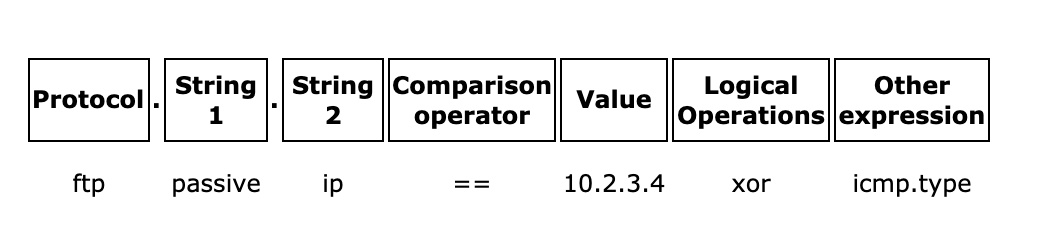

语法图示:

名词解释:

Protocol(协议)

您可以使用大量位于OSI模型第2至7层的协议。(wireshark支持的协议介绍 https://www.wireshark.org/docs/dfref/)

常用值:IP、TCP、DNS、SSHString1, String2 (可选项)

协议的子类。

点击相关父类旁的"+"号,然后选择其子类Comparison operators (比较运算符)

可以使用6种比较运算符

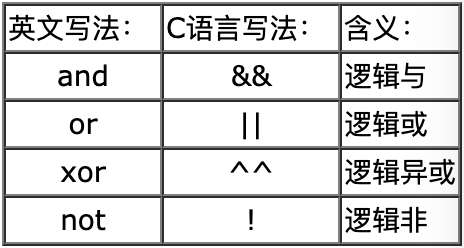

Logical expressions(逻辑运算符)

举例:

"tcp.dstport 80 xor tcp.dstport 1025"

只有当目的TCP端口为80或者来源于端口1025(但又不能同时满足这两点)时,这样的封包才会被显示。

常见的显示过滤器BPF

只显示本地发出去的包

ip.src==192.168.8.60

过滤从某地址发出的请求

ip.src==192.168.8.60

过滤发送到某地址的请求

ip.dst==192.168.8.60

过滤http协议

http

过滤某地址

http.request.uri=="/projectname/a.html"

过滤全地址(它与uri的区别是,包含host)

http.request.full_uri=="www.mydomain.com/projectname/a.html"

snmp || dns || icmp 显示SNMP或DNS或ICMP封包。

ip.addr == 10.1.1.1

显示来源或目的IP地址为10.1.1.1的封包。

ip.src != 10.1.2.3 or ip.dst != 10.4.5.6

显示来源不为10.1.2.3或者目的不为10.4.5.6的封包。

换句话说,显示的封包将会为:

来源IP:除了10.1.2.3以外任意;目的IP:任意

以及

来源IP:任意;目的IP:除了10.4.5.6以外任意

ip.src != 10.1.2.3 and ip.dst != 10.4.5.6

显示来源不为10.1.2.3并且目的IP不为10.4.5.6的封包。

换句话说,显示的封包将会为:

来源IP:除了10.1.2.3以外任意;同时须满足,目的IP:除了10.4.5.6以外任意

tcp.port == 25 显示来源或目的TCP端口号为25的封包。

tcp.dstport == 25 显示目的TCP端口号为25的封包。

tcp.flags 显示包含TCP标志的封包。

tcp.flags.syn == 0x02 显示包含TCP SYN标志的封包。

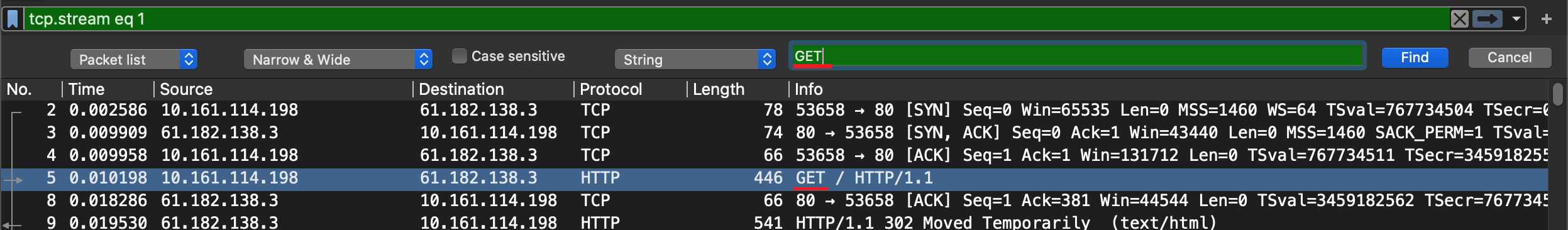

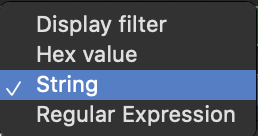

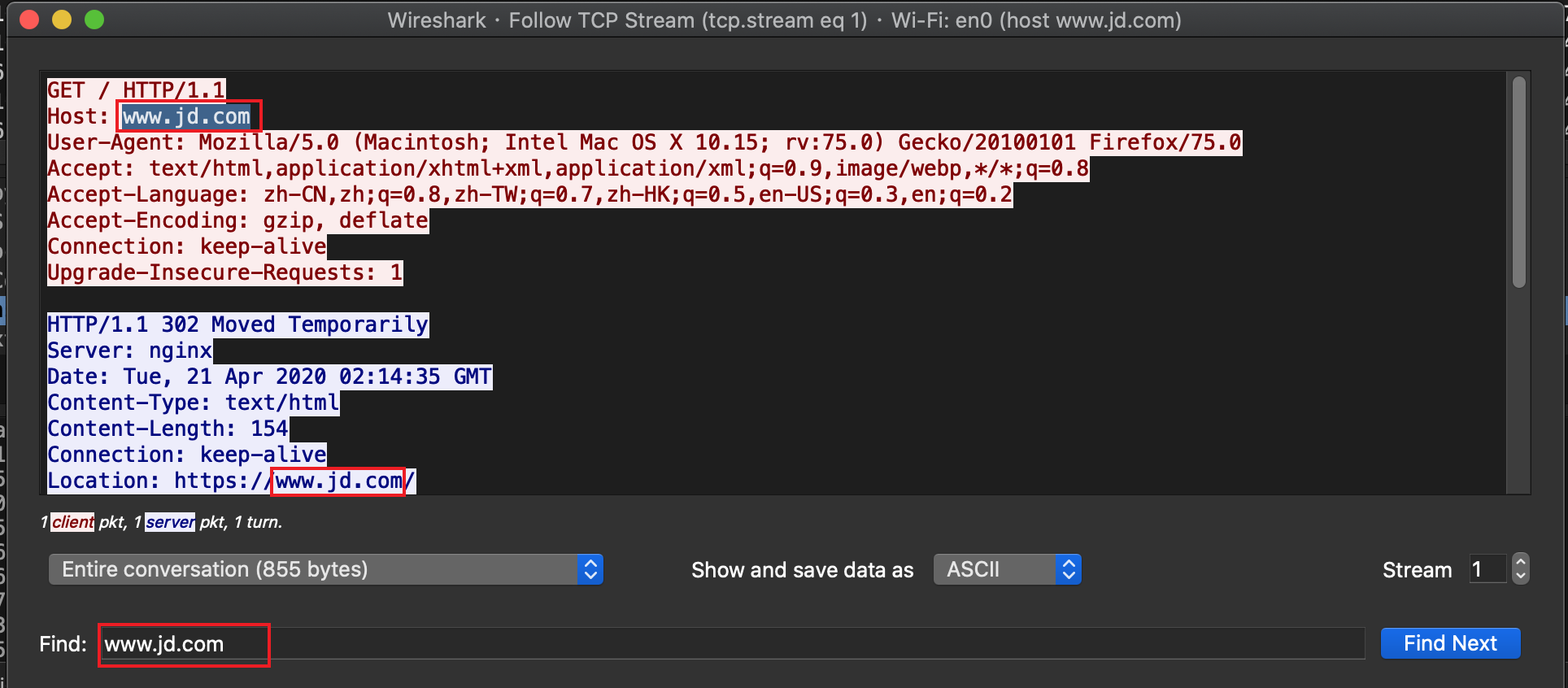

Find文本匹配器

流量面板文本搜索

ctr + f 弹出搜索框

并且支持这几种匹配模式

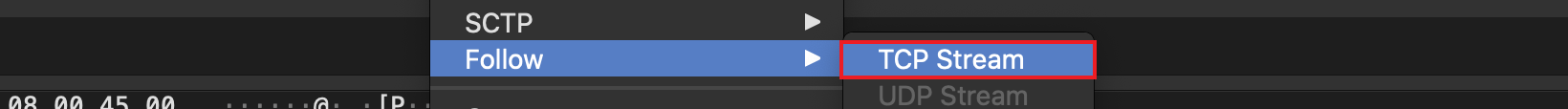

Stream文本搜索

这里只支持普通的文本搜索;

总结_注意事项

- 写表达式时关键字要转义

当使用关键字作为值时,需使用反斜杠“\”

"ether proto \ip" (与关键字"ip"相同).

这样写将会以IP协议作为目标。

"ip proto \icmp" (与关键字"icmp"相同).

这样写将会以ping工具常用的icmp作为目标。

可以在"ip"或"ether"后面使用"multicast"及"broadcast"关键字。

当您想排除广播请求时,"no broadcast"就会非常有用。

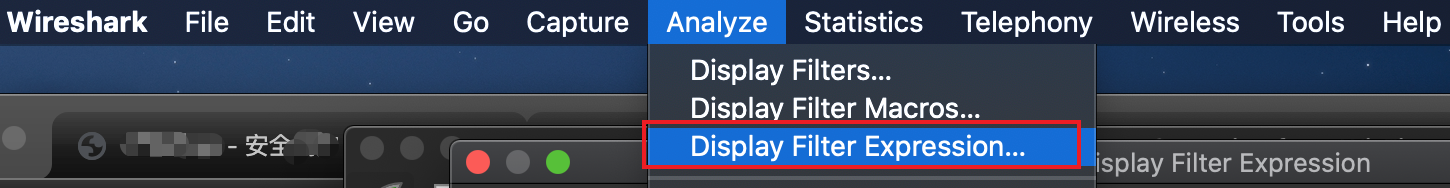

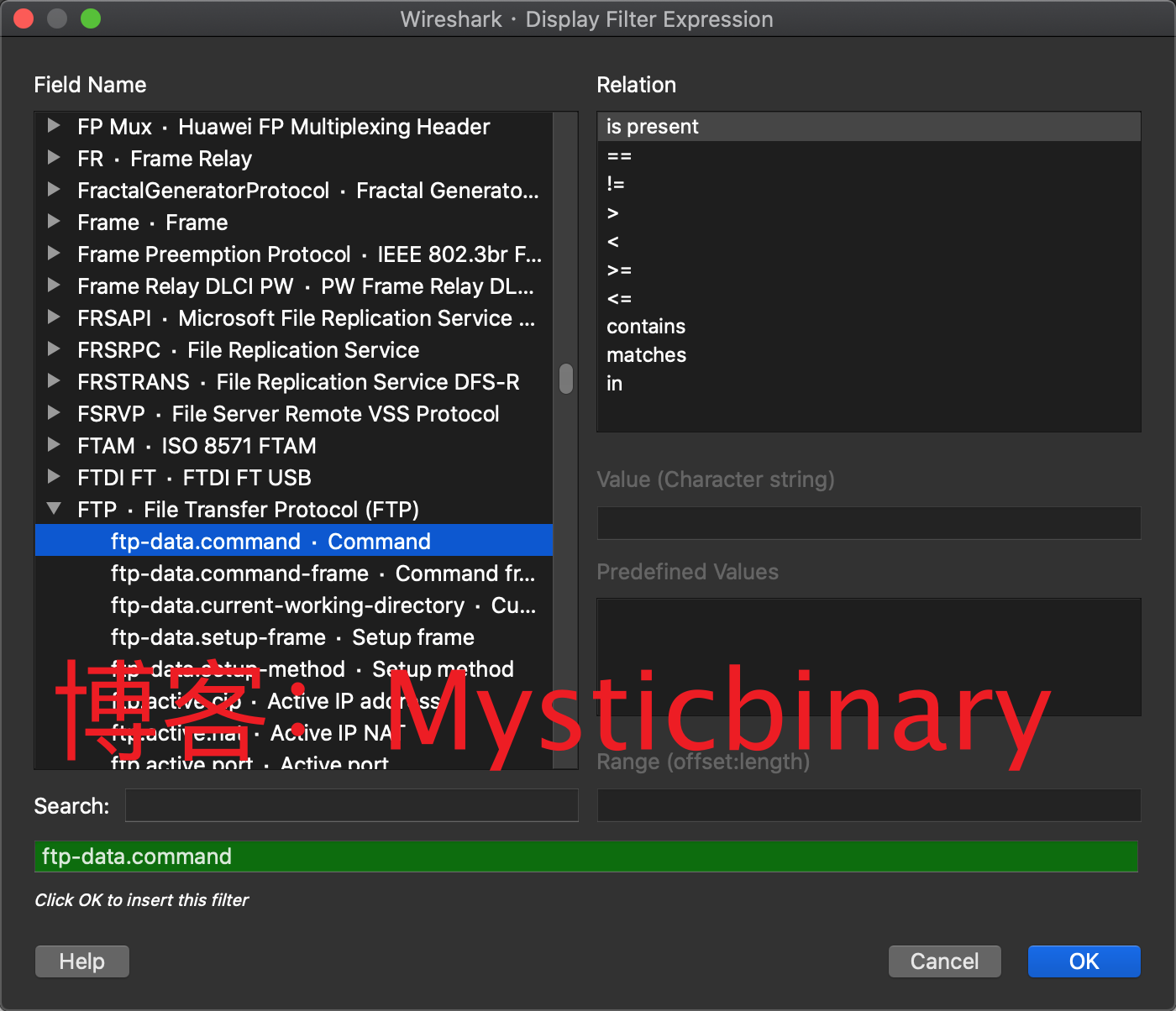

- 辅助生存表达式

mac os版打开的方式

遇到一些陌生协议,想要写表达式的时候,可以打开这个工具,它把所有协议的参数选项,可用符号都列举出来了,在没有思路的时候,是个辅助好工具。

参考

https://biot.com/capstats/bpf.html

https://wiki.wireshark.org/CaptureFilters

https://openmaniak.com/cn/wireshark_filters.php

https://staight.github.io/2018/07/25/BPF过滤规则/

Wireshark的两种过滤器与BPF过滤规则的更多相关文章

- 微软引入了两种新的网络过滤系统,WFP和NDISfilter

Windows 8是微软公司推出的最新的客户端OS,内部名称Windows NT 80.相对于Windows NT 5.x,其网络结构变化非常大,原有的TDI,NDIS系统挂接方法不再适用.在Wind ...

- Wireshark的基本使用——过滤器

前言 网络上关于Wireshark的教程已有不少,博主就简单介绍一下Wireshark分析数据包时最重要的技巧之一的过滤器..一次性嗅探到的数据包有很多,想要高效地提取出你想要的数据包或者对某个数据包 ...

- 干货,Wireshark使用技巧-过滤规则

- 过滤规则使用 在抓取报文时使用的规则,称为过滤规则,Wireshark底层是基于Winpcap,因此过滤规则是Winpcap定义的规则,设置过滤规则后,抓到的报文仅包含符合规则的报文,其它报文则被 ...

- spark-sql将Rdd转换为DataFrame进行操作的两种方法

SparkConf sparkConf = new SparkConf() .setMaster("local").setAppName("ClzMap"); ...

- 网络抓包工具wireshark常用封装过滤规则

过滤器的区别 捕捉过滤器(CaptureFilters):用于决定将什么样的信息记录在捕捉结果中.需要在开始捕捉前设置.显示过滤器(DisplayFilters):在捕捉结果中进行详细查找.他们可以在 ...

- 第八节:Asp.Net Core整合Log4net(官方的、微软的两种)

一. 整合Log4net 1. 简单说明 对于log4net 官方的程序集而言,从2.0.7开始就支持.Net Core了,这里我们采用的是2.0.8,虽然好久没更新了,但不影响使用.Core版本与普 ...

- SpringBoot自定义过滤器的两种方式及过滤器执行顺序

第一种 @WebFilter + @ServletComponentScan 注解 1.首先自定义过滤器 如下自定义过滤器 ReqResFilter 必须实现 javax.servlet.Filte ...

- Spring Boot配置过滤器的两种方式

过滤器(Filter)是Servlet中常用的技术,可以实现用户在访问某个目标资源之前,对访问的请求和响应进行拦截,常用的场景有登录校验.权限控制.敏感词过滤等,下面介绍下Spring Boot配置过 ...

- .NET MVC中登录过滤器拦截的两种方法

今天给大家介绍两种ASP中过滤器拦截的两种方法. 一种是EF 的HtppModule,另一种则是灵活很多针对MVC的特性类 Attribute 具体什么是特性类可以参考着篇文章:https://www ...

随机推荐

- Contest 155

2019-09-27 22:39:24 总体感受:这次比赛心态不够好,最后导致没有很好的完成比赛. 注意点: 1)保持心态稳定,是情商的体现: 2)hard题的覆盖还是明显不够: 1201. Ugly ...

- 4D

GIS行业通常将GIS常用的数据产品概括为“4D”,即:DOM(数字正射影像图).DEM(数字高程模型).DLG(数字线划地图).DRG(数字栅格地图).以及复合模式派生数据组成. DOM:数字正射影 ...

- Python第十一章-常用的核心模块04-datetime模块

python 自称 "Batteries included"(自带电池, 自备干粮?), 就是因为他提供了很多内置的模块, 使用这些模块无需安装和配置即可使用. 本章主要介绍 py ...

- LeetCode#1047-Remove All Adjacent Duplicates In String-删除字符串中的所有相邻重复项

一.题目 给出由小写字母组成的字符串 S,重复项删除操作会选择两个相邻且相同的字母,并删除它们. 在 S 上反复执行重复项删除操作,直到无法继续删除. 在完成所有重复项删除操作后返回最终的字符串.答案 ...

- 一次作业过程及其问题的记录:mysql建立数据库、建表、查询和插入等

前言 这次的作业需要我建立一个小的数据库. 这次作业我使用了mysql,进行了建库.建表.查询.插入等操作. 以下是对本次作业相关的mysql操作过程及过程中出现的问题的记录. 正文 作业中对数据库的 ...

- Ubuntu系统在Anaconda中安装Python3.6的虚拟环境

原因:Anaconda的python版本是3.7的,TensorFlow尚不支持此版本,于是我们创建一个Python的虚拟环境以支持TensorFlow 创建tf环境 conda create --n ...

- [一起读源码]走进C#并发队列ConcurrentQueue的内部世界

决定从这篇文章开始,开一个读源码系列,不限制平台语言或工具,任何自己感兴趣的都会写.前几天碰到一个小问题又读了一遍ConcurrentQueue的源码,那就拿C#中比较常用的并发队列Concurren ...

- 第一个AWK程序的尝试

为了统计API的访问,需要读取8个G的数据,所以学习了下文本处理神器,AWK.简单实例如下: # 以\t分割的文本 awk -F "\t" ' //获取小时的函数 function ...

- 【linux】【tomcat】linux下定时重启tomcat 【CentOS 6.4】【CentOS 7.6】

本章内容以CentOS 6.4 和 CentOS 7.6 两个版本为例.[6和7的命令不同] 转载 :https://www.cnblogs.com/sxdcgaq8080/p/10730 ...

- TC1.6SourceCode java课程表

/** * @version 2.0 * @author sharks */ /** * Instruction * this version will use IO * apply file to ...