Mydoom样本分析报告

文件检测

| 信息 | 值 |

|---|---|

| 文件名 | 1.virus |

| 文件类型 | WIN 32 EXE |

| 文件大小 | 41664 bytes |

| MD5 | 3d466b0f8ba9f3fe03e137a34d79f682 |

| SHA-256 | 7c4d73c8c9e394a72cc0eeda7e3ce78340a23f40cb3f682c06715e948c09feca |

| 加壳 | upx 2.90 |

导入函数

通过导入表函数可以看出病毒有以下行为:

- 文件创建

- 线程注入

- 注册表修改

- 网络行为

动态行为分析

regshot创建注册表快照,同时监控程序进程,使用wireshark实时监控网络行为

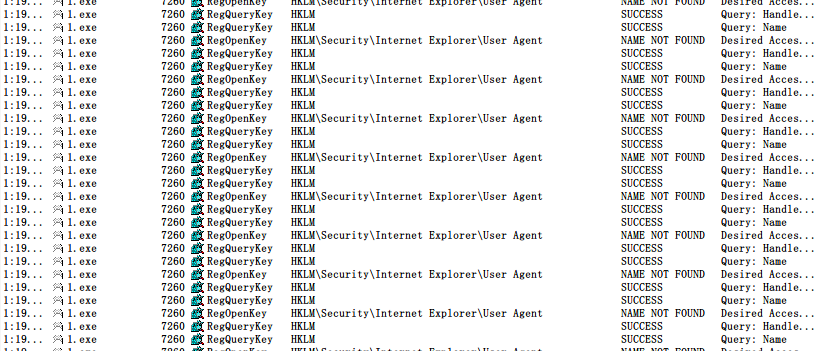

注册表

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\RNG]"Seed"=hex:f4,9d,30,f1,c6,bc,ea,49,17,69,71,10,29,fe,0c,34,1a,7c,76,bd,cf,ab,\d9,02,17,5e,1e,43,3e,12,f7,8d,1e,0a,36,d9,4a,82,b7,5e,cb,b1,08,ea,a1,31,1c,\86,dd,21,54,de,53,28,41,a5,d8,ee,79,3d,f4,9c,62,7f,63,b4,64,ac,25,07,ba,76,\18,10,f4,aa,c9,89,87,61[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Daemon][HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]"JavaVM"="C:\\WINDOWS\\java.exe""Services"="C:\\WINDOWS\\services.exe"[HKEY_CURRENT_USER\Software\Microsoft\Daemon][HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts\.vir][HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts\.vir\OpenWithList][HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Connections]"SavedLegacySettings"=hex:3c,00,00,00,5b,01,00,00,01,00,00,00,00,00,00,00,00,\00,00,00,00,00,00,00,00,00,00,00,19,00,00,00,68,74,74,70,3a,2f,2f,31,32,37,\2e,30,2e,30,2e,31,2f,77,70,61,64,2e,64,61,74,f0,b0,88,2c,93,41,d3,01,01,00,\00,00,c0,a8,f4,83,00,00,00,00,00,00,00,00

- 创建servers.exe和java.exe

C:\\WINDOWS\\java.exe和C:\\WINDOWS\\services.exe设置为自启动- 设置

http://127.0.0.1/wpad.dat为代理服务器,HTTP会话劫持

备注:

随机种子:[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\RNG]

进程行为

- 临时路径下创建services.exe和java.exe使用,

"C:\Users\HK_MAY~1\AppData\Local\Temp\services.exe" - 主程序与services.exe进行通讯(services.exe->主程序->网络)

- services.exe设置浏览器代理

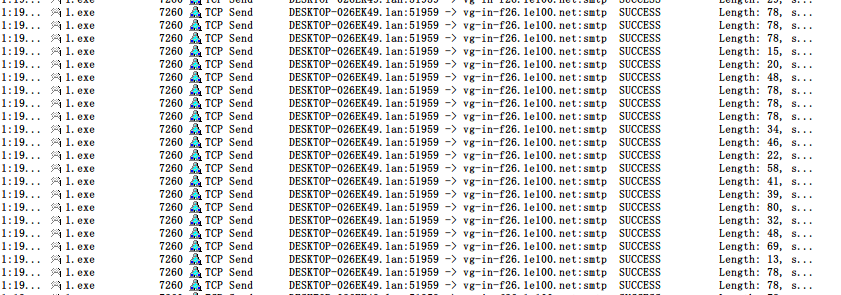

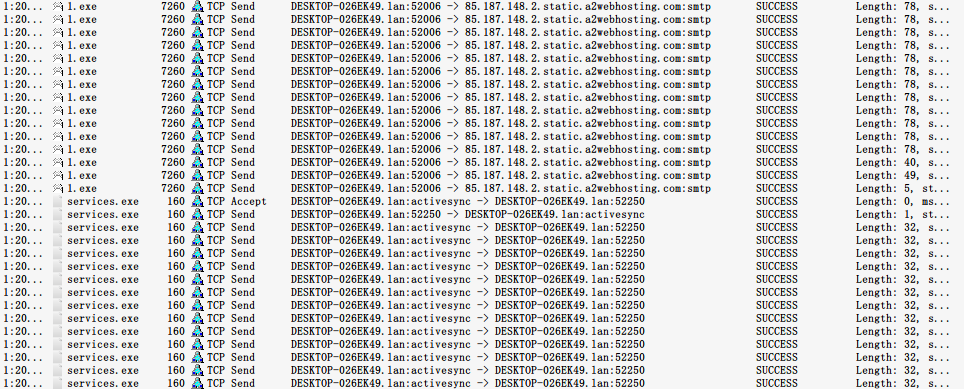

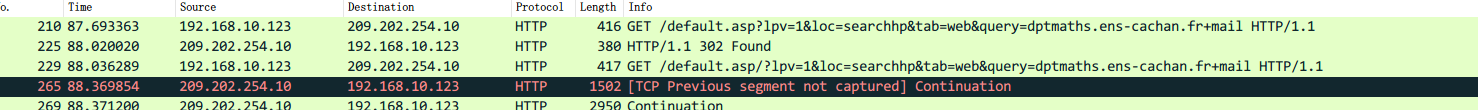

网络行为

既然有浏览器和邮件的相关恶意行为,那么主要看HTTP,HTTPS,SMTP,DNS协议

- 通过浏览器查询信息

- 发送邮件,信息如第三张图

通过上面动态分析,总结和推测如下

- 释放文件services.exe和java.exe

- 修改注册表,设置随机数种子、开启自启程序、HTTP代理

- services.exe通过劫持会话,作为本地主程序与网络的中间服务器,发送邮件信息到网络,接受网络数据到主程序

静态分析

主程序分析

全局分析

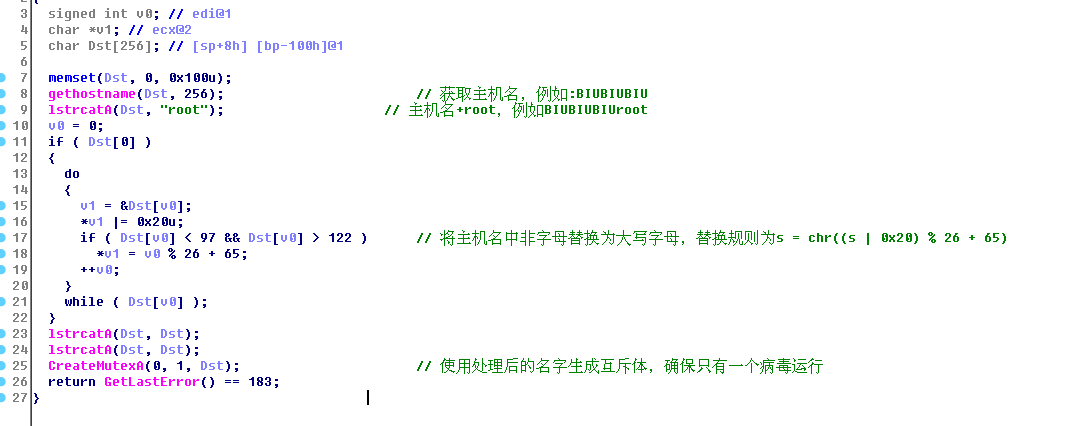

创建互斥体

主机+root,将非字母替换为大写字母,以此命名互斥体,确保一个病毒运行

释放文件

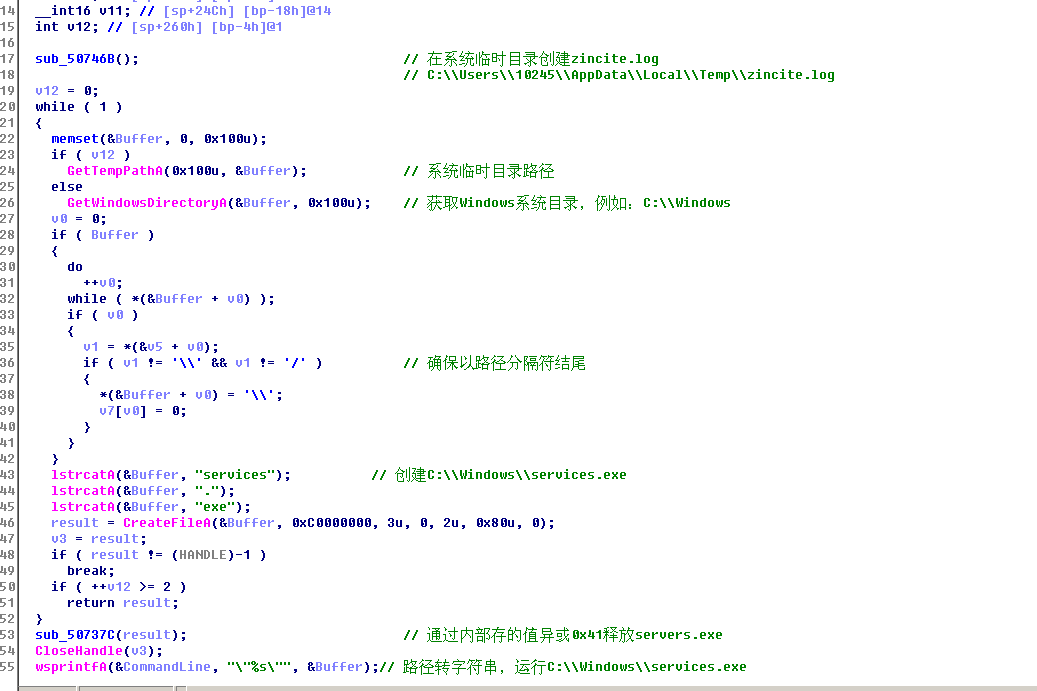

1.在系统临时目录创建zincite.log

C:\Users\10245\AppData\Local\Temp\zincite.log

2.释放services.exe,并运行

servers.exe元数据

创建java.exe

设置自启项

将C:\Windows\java.exe写入注册表自启动HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

创建线程关闭rctrl_renwnd32,ATH_Note,IEFrame窗口

创建线程,从浏览器获取并筛选邮箱地址,构建欺骗邮件信息

首先判断了网络状态

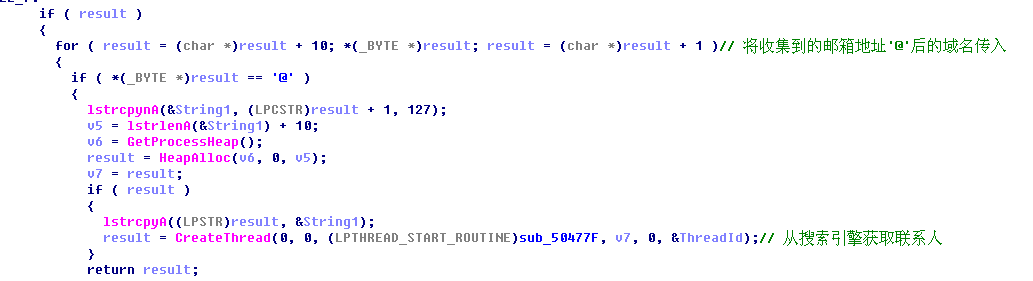

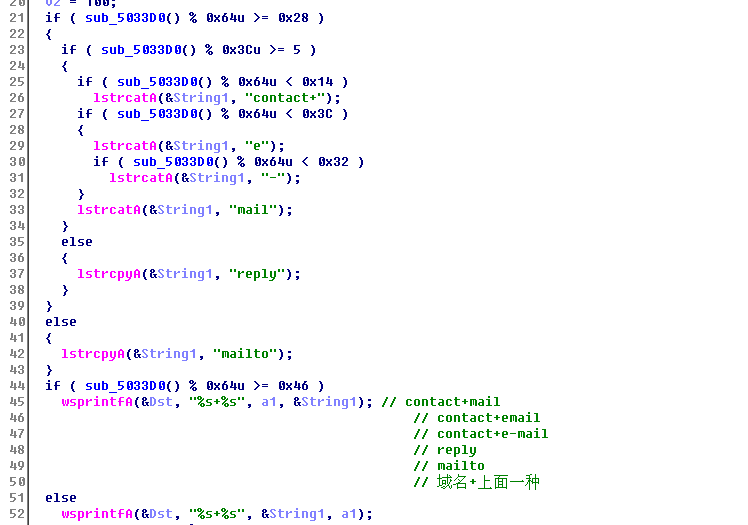

首先进入通过搜索引擎获取同类型邮箱地址

构造搜索链接

构造参数

参数1包括:

contact+mailcontack+emailcontact+e-mailreplymailto

通过@后的域名+参数1或参数1+@后的域名构建最终的参数

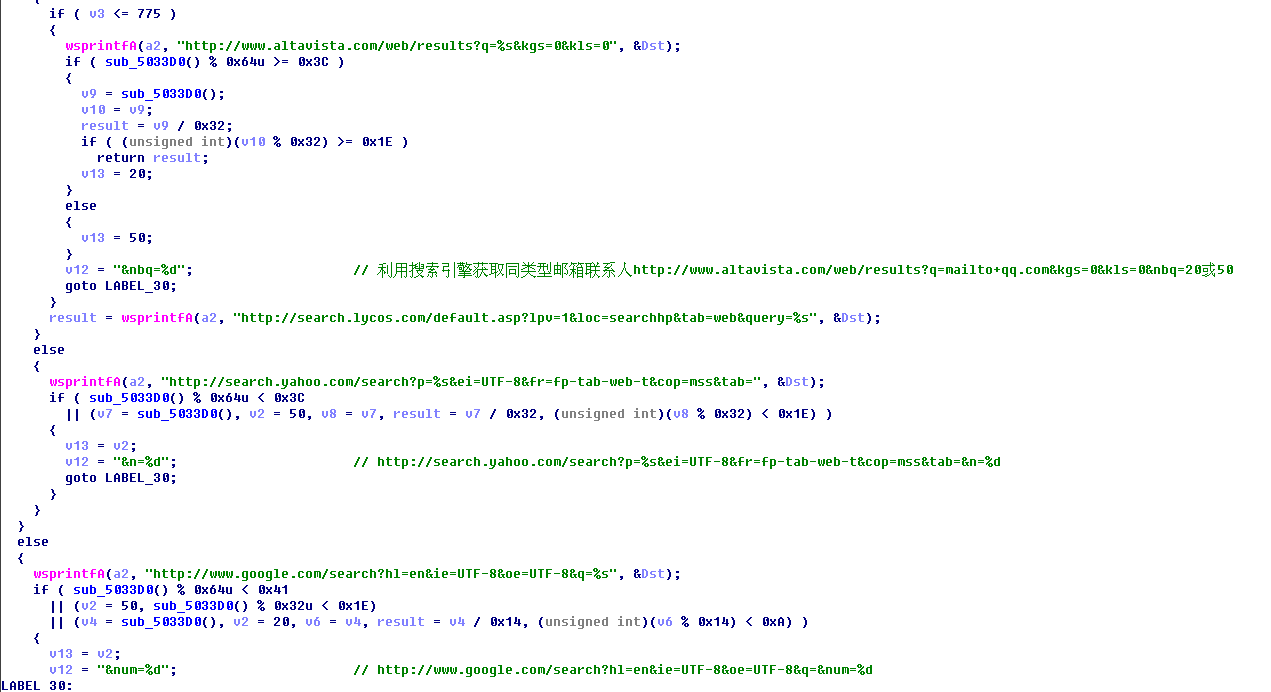

搜索链接形式包括

http://www.altavista.com/web/results?q=%s&kgs=0&kls=0&nbq=%dhttp://www.altavista.com/web/results?q=%s&kgs=0&kls=0http://search.yahoo.com/search?p=%s&ei=UTF-8&fr=fp-tab-web-t&cop=mss&tab=&n=%dhttp://www.google.com/search?hl=en&ie=UTF-8&oe=UTF-8&q=&num=%d

前一个参数为之前构造的字符串,后一个表示搜索数量20/50随机

筛选域名与用户信息

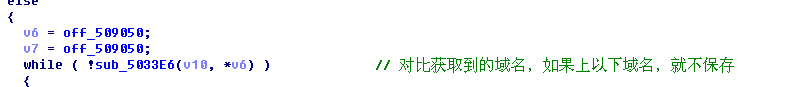

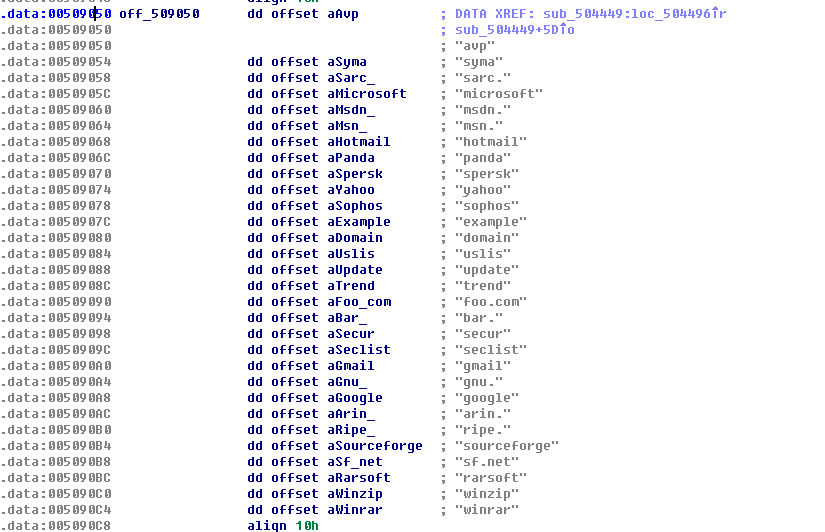

筛选域名信息

嵌套循环,外层获取到的域名字符串,内层指定域名字符串,只要获取到的域名中包含了其中指定的字符串,就会排除。

avp,syma,sarc.,microsoft,msdn,msn.,hotmail,panda,spersk,yahoo,sophos,example,domain,uslis,update,trend,foo.com,bar.,secur,seclist,gmail,gnu.,google,arin.,ripe.,sourcedorge,sf.net,rarsoft,winzip,winrar

用户信息排除

全字符匹配

infonoonenobodynothinganyonesomeoneyouryoumeratingsitesoftnofoohelpnotfestecagold-certsthe.batpage

子串匹配

adminsupportntivisubmitlistservbugssecurprivacycertificaccounsamplemasterabusespammailer-d

构建欺骗邮件与附件

构建欺骗邮件信息

发件人信息构造方式

tb1 = ["Mail Delivery Subsystem","MAILER-DAEMON","Returned mail","Bounced mail","The Post Office","Post Office","Automatic Email Delivery Software","Mail Administrator","Postmaster"]tb2 = ["MAILER-DAEMON","noreply","postmaster"]

这两个列表随机组合,最终组合形式tb1+<+tb2+@+域名+>,例如The Post Office<noreply@qq.com>

邮件主题

作为发送失败的信息

Returned mail: Data format errorReturned mail: see transcript for detailsDelivery reports about your e-mailMail System Error - Returned MailMessage could not be delivereddelivery failedreportteststatuserrorhihello

指定附件类型

实际上,这里就是分为了两部分,前部分伪造信息为htm,html,txt,doc,后部分为com,pif,scr,exe,实际上后部分才是附件真正的格式。例如pwd.txt .exe

或者直接为.zip文件

构建欺骗邮件信息

参考:https://famguardian.org/Subjects/Computers/Security/ImpersEmailAddr.htm

提取附件邮箱信息

递归遍历目录,获取指定后缀文件中的邮箱地址

递归遍历目录C:\Local Settings\Temporary Internet Files\.,获取指定文件包含的邮箱信息

查找指定后缀文件中的邮件信息,并且也对其中的信息进行了筛选

.pl*.ph*.tx*.tbb.ht*.asp.sht.dbx.adb.wab

递归遍历硬盘驱动器或闪存驱动器(字符从C增加),获取指定后缀文件中的邮箱地址

这里还有一些邮件的内容信息

services.exe

| 信息 | 值 |

|---|---|

| 文件名 | services.exe |

| 文件类型 | WIN 32 EXE |

| 文件大小 | 8192 bytes |

| MD5 | b0fe74719b1b647e2056641931907f4a |

| SHA-256 | bf316f51d0c345d61eaee3940791b64e81f676e3bca42bad61073227bee6653c |

| 加壳 | UPX 2.90 |

包含文件行为,注册表修改,网络行为

静态分析

主要做了三件事

- 对zincite.log文件操作

- 修改注册表,设置services.exe为自启项

- 绑定端口号1034,作为服务器开放监视端口(后门)

java.exe和主程序相同的

| 信息 | 值 |

|---|---|

| 文件名 | java.exe |

| 文件类型 | WIN32 EXE |

| MD5 | 90c2d4ca3613c5d17f1c938ce076fef2 |

| 文件大小 | 41664 bytes |

IOC信息

家族:Mydoom描述:MyDoom是一种通过电子邮件附件和P2P网络Kazaa传播的病毒,当用户打开并运行附件内的病毒程序后,病毒就会以用户信箱内的电子邮件地址为目标,伪造邮件的源地址,向外发送大量带有病毒附件的电子邮件,同时在用户主机上留下可以上载并执行任意代码的后门。MD5S:3d466b0f8ba9f3fe03e137a34d79f68290c2d4ca3613c5d17f1c938ce076fef2b0fe74719b1b647e2056641931907f4aIPS15.54.159.1494.240.75.254TTPSUPX加壳邮件发送失败返回注册表修改自启项递归遍历获取邮箱信息搜索引擎构建链接获取邮箱信息文件特征字符串java.exeservices.exezincite"Mail Delivery Subsystem","MAILER-DAEMON","Returned mail","Bounced mail","The Post Office","Post Office","Automatic Email Delivery Software","Mail Administrator","Postmaster","MAILER-DAEMON","noreply","postmaster"Returned mail: Data format errorReturned mail: see transcript for detailsDelivery reports about your e-mailMail System Error - Returned MailMessage could not be delivereddelivery failedreportteststatuserrorhihello

Mydoom样本分析报告的更多相关文章

- 新型活跃Mozi样本分析报告

基本信息 对象 值 文件名 Photo.scr 文件类型 PE32 executable for MS Windows (GUI) Intel 80386 32-bit 文件大小 6271259 by ...

- 使用AES加密的勒索类软件分析报告

报告名称: 某勒索类软件分析报告 作者: 李东 报告更新日期: 样本发现日期: 样本类型: 样本文件大小/被感染文件变化长度: 样本文件MD5 校验值: da4ab5e31793 ...

- [FreeBuff]Trojan.Miner.gbq挖矿病毒分析报告

Trojan.Miner.gbq挖矿病毒分析报告 https://www.freebuf.com/articles/network/196594.html 竟然还有端口转发... 这哥们.. 江民安全 ...

- 《2018年云上挖矿态势分析报告》发布,非Web类应用安全风险需重点关注

近日,阿里云安全团队发布了<2018年云上挖矿分析报告>.该报告以阿里云2018年的攻防数据为基础,对恶意挖矿态势进行了分析,并为个人和企业提出了合理的安全防护建议. 报告指出,尽管加密货 ...

- Android木马病毒com.schemedroid的分析报告

某安全公司移动病毒分析报告的面试题目,该病毒样本的代码量比较大,最大的分析障碍是该病毒样本的类名称和类方法名称以及类成员变量的名称被混淆为无法辨认的特殊字符,每个被分析的类中所有的字符串都被加密处理了 ...

- Alpha阶段事后分析报告

每个团队编写一个事后分析报告,对于团队在Alpha阶段的工作做一个总结. 请在2016年11月24日上课之前根据下述博客中的模板总结前一阶段的工作,发表在团队博客上,并在课上的事后分析会上进行汇报,并 ...

- 《奥威Power-BI智能分析报告制作方法 》精彩回顾

上次课我们简单介绍了奥威Power-BI的智能分析报告,并展示了报告与图表相结合的应用场景.图文分析报表的意义不只在于美观,更重要的是固定框架下的灵活性和追根究底的动态分析,有着很强的实用性.上节课 ...

- 12月07日《奥威Power-BI智能分析报告制作方法 》腾讯课堂开课啦

前几天跟我一个做报表的哥们聊天,听着他一茬一茬地诉苦:“每天做报表做到想吐,老板看报表时还是不给一个好脸色.”我也只能搬出那一套“过程大于结果”的内心疗程赠与他,没想到他反而怒了:“做 ...

- M1事后分析报告(Postmortem Report)

M1事后分析报告(Postmortem Report) 设想和目标 1. 我们的软件要解决什么问题?是否定义得很清楚?是否对典型用户和典型场景有清晰的描述? 我们项目组所开发的软件为一个基于Andro ...

随机推荐

- Windows10下MySQL的安装

简单介绍一下MySQL的安装 官方网址:https://www.mysql.com/downloads/ 1.找到MySQL Community Edition (GPL) (注:GPL版本为开源,非 ...

- 存储系统管理(三)——磁盘配额及lvm逻辑卷管理

Linux是一个多用户的操作系统,系统有很多用户,就必须限制每个用户的保存空间,配额就是来管理用户空间的,配额只是针对与设备而言. 1.新建一个分区 2.格式化分区为xfs文件系统 3.将其以配额的方 ...

- 搭建私服仓库:(一)Windows安装Nuxus

Nexus下载 官网.官网下载.百度云盘 提取码:su33 将nexus下载下来,以2.14.5的windows版本为例子(3.x暂时下载不下来,迅雷会员都不行) 下载后进行解压,得到以下目录: 其中 ...

- Selenium系列(十七) - Web UI 自动化基础实战(4)

如果你还想从头学起Selenium,可以看看这个系列的文章哦! https://www.cnblogs.com/poloyy/category/1680176.html 其次,如果你不懂前端基础知识, ...

- 数据结构(c++)(第二版) Dijkstra最短路径算法 教学示范代码出现重大问题!

前言 去年在数据结构(c++)的Dijkstra教学算法案例中,发现了一个 bug 导致算法不能正常的运行,出错代码只是4行的for循环迭代代码. 看到那里就觉得有问题,但书中只给了关键代码的部分,其 ...

- oracle报错注入的一些函数

oracle 报错注入 select dbms_xmltranslations.extractxliff((select banner from sys.v_$version where rownum ...

- 创建一个People类型,有年龄、工资、性别三个属性。 定义一个方法叫做找对象,找对象方法传过来一个人;

创建一个People类型,有年龄.工资.性别三个属性. 定义一个方法叫做找对象,找对象方法传过来一个人: 首先如果性别相同,就输出"我不是同性恋", 如果对方是男的,年龄小于28, ...

- django报错外理收集

网址指向同一地址后: Forbidden (403) CSRF verification failed. Request aborted. You are seeing this message be ...

- Mybatis公司开发常用!

Mybatis核心 本文重点:注解开发,mybatis多表操作,动态SQL(WHERE,SET,IF,SQL-ID减少复用) 代码地址--https://gitee.com/zhangjzm/my-b ...

- 安卓开发 利用百度识图api进行物体识别(java版)

之前的随笔中,已经实现了python版本调用api接口,之所以使用python是因为python比java要简洁. 但是我发现在使用过程中,chaquopy插件会弹出底部toast显示"un ...