攻防世界WEB新手练习

0x01 view_source

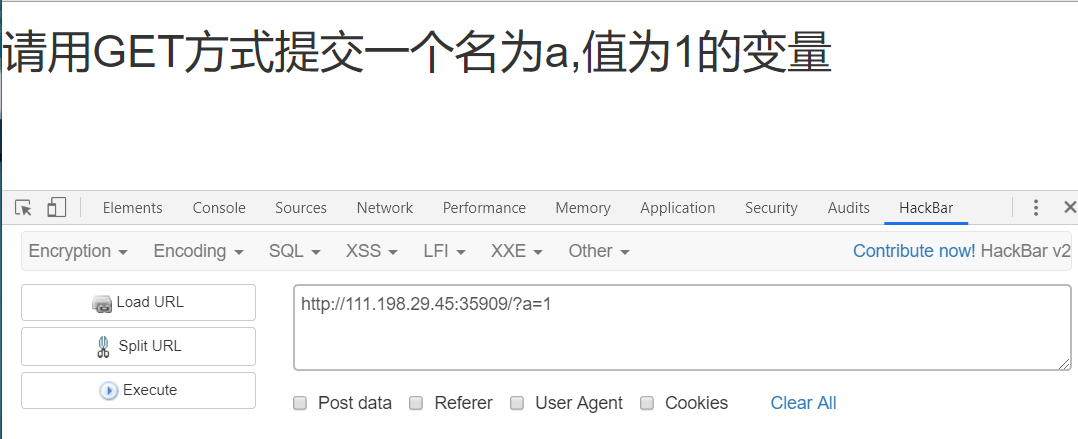

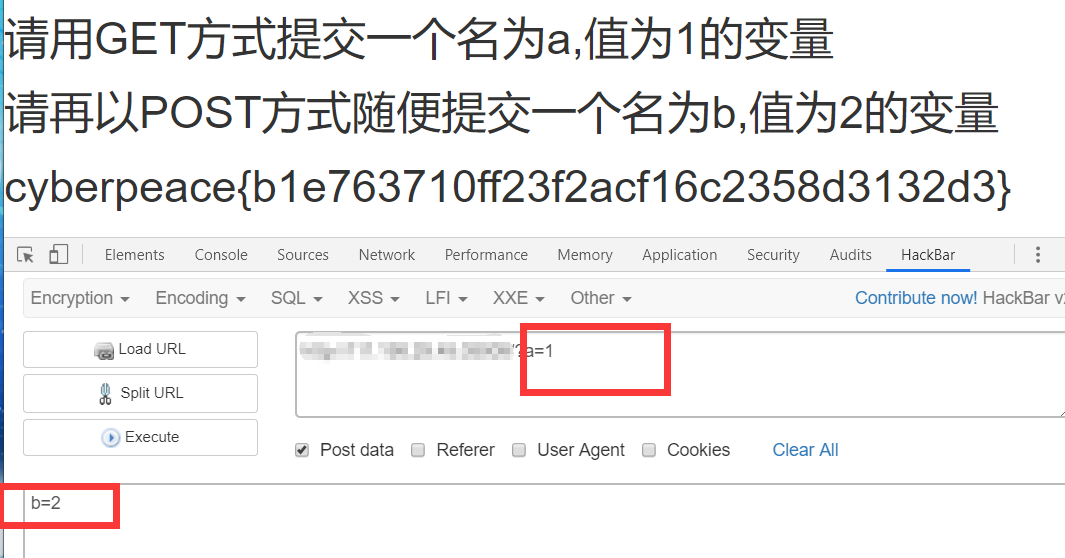

0x02 get_post

这道题就是最基础的get和post请求的发送

flag:cyberpeace{b1e763710ff23f2acf16c2358d3132d3}

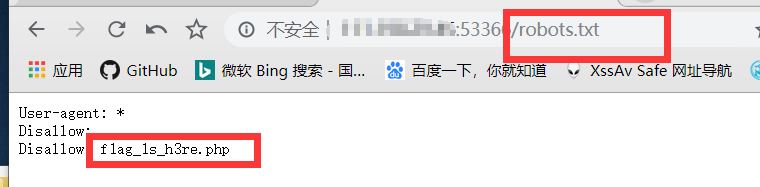

0x03 rebots

Rebots.txt 是用来声明该网站中不想被爬虫访问的部分,这道题直接访问rebots.txt文件

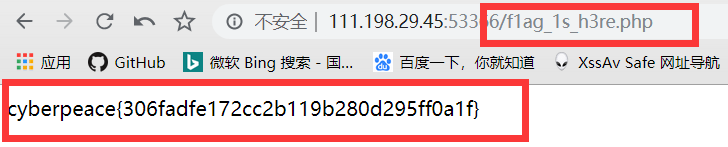

接着访问 f1ag_1s_h3re.php 页面即可得到flag

flag cyberpeace{306fadfe172cc2b119b280d295ff0a1f}

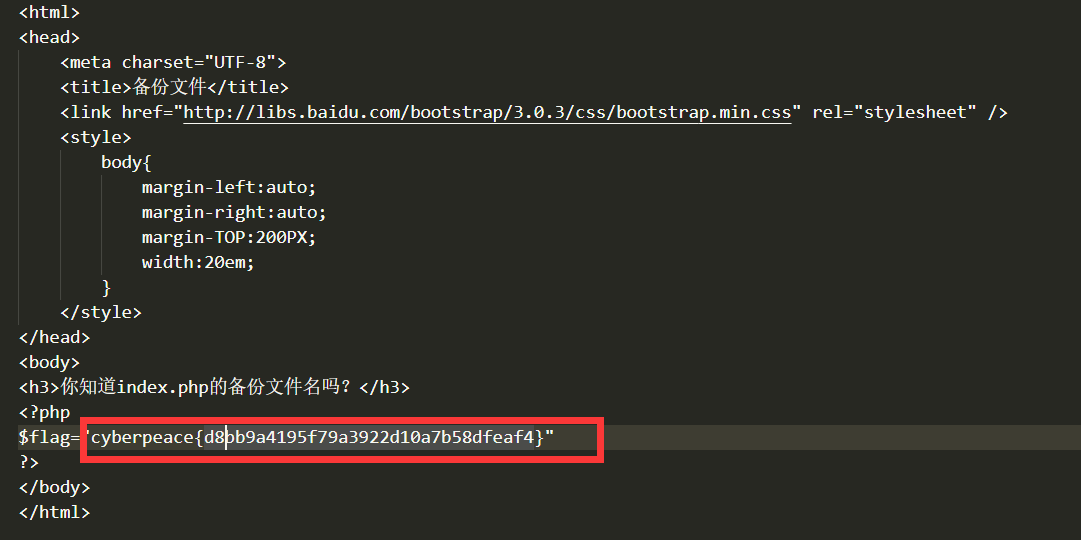

0x04 backup

这道题考察 index.php 文件的备份,直接访问 index.php.bak,下载得到文件

打开文件,得到flag

flag cyberpeace{d8bb9a4195f79a3922d10a7b58dfeaf4}

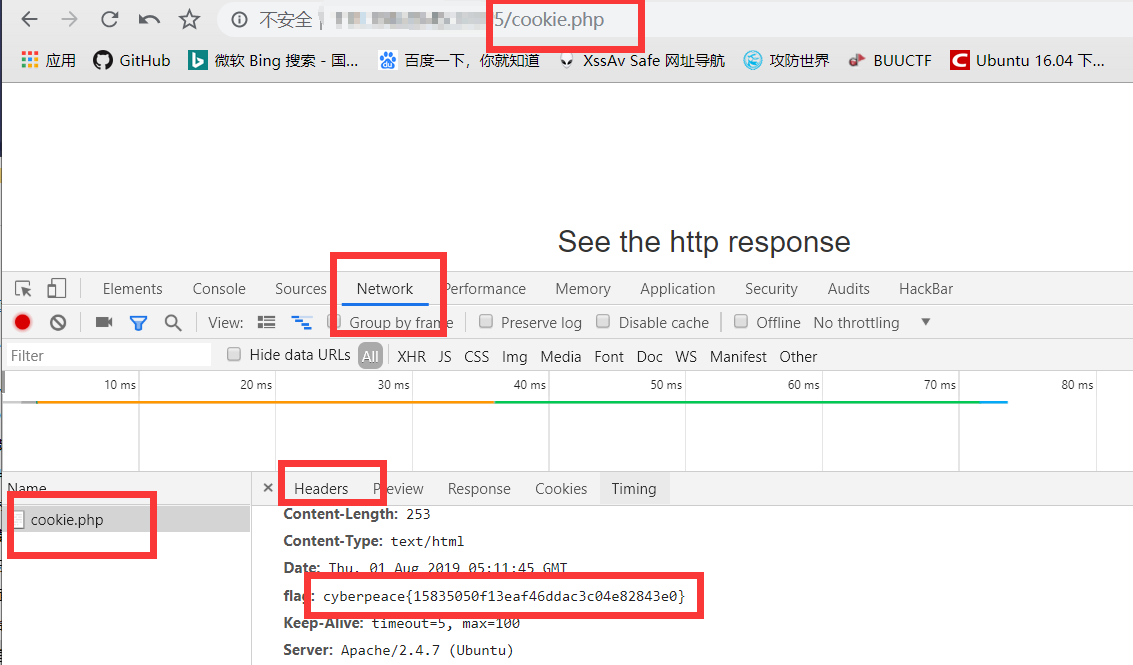

0x05 cookie

直接F12找到cookie,看到一个cookie.php

访问cookie.php,提示查看响应,在Headers中找到flag

flag cyberpeace{15835050f13eaf46ddac3c04e82843e0}

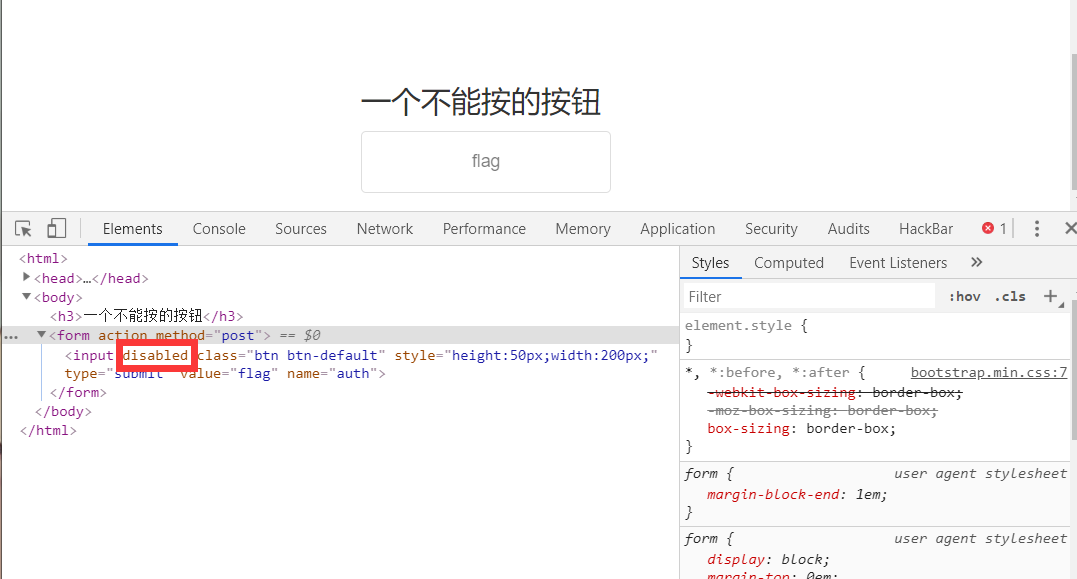

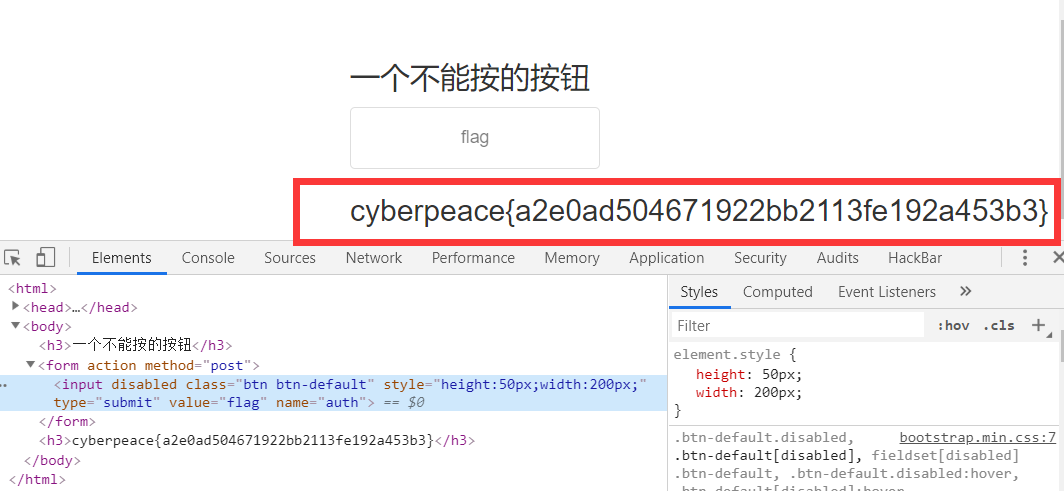

0x06 disable_button

直接审查新元素,删除按钮的disable属性就可以点击按钮得到flag

flag cyberpeace{a2e0ad504671922bb2113fe192a453b3}

0x07 simple_js

直接F12打开页面源码,发现一段js

- <script type="text/javascript">

function dechiffre(pass_enc){

var pass = "70,65,85,88,32,80,65,83,83,87,79,82,68,32,72,65,72,65";

var tab = pass_enc.split(',');

var tab2 = pass.split(',');var i,j,k,l=0,m,n,o,p = "";i = 0;j = tab.length;

k = j + (l) + (n=0);

n = tab2.length;

for(i = (o=0); i < (k = j = n); i++ ){o = tab[i-l];p += String.fromCharCode((o = tab2[i]));

if(i == 5)break;}

for(i = (o=0); i < (k = j = n); i++ ){

o = tab[i-l];

if(i > 5 && i < k-1)

p += String.fromCharCode((o = tab2[i]));

}

p += String.fromCharCode(tab2[17]);

pass = p;return pass;

}

String["fromCharCode"](dechiffre("\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"));

h = window.prompt('Enter password');

alert( dechiffre(h) );

</script>

分析这段js可以得知上面的pass字符串是假的,真正的密码是下面那段19进制编码,将它转成字符串得到

55,56,54,79,115,69,114,116,107,49,50

再将它由十进制字符产转为字符你,可以得到 7860sErtk12

flag cyberpeace{7860sErtk12}

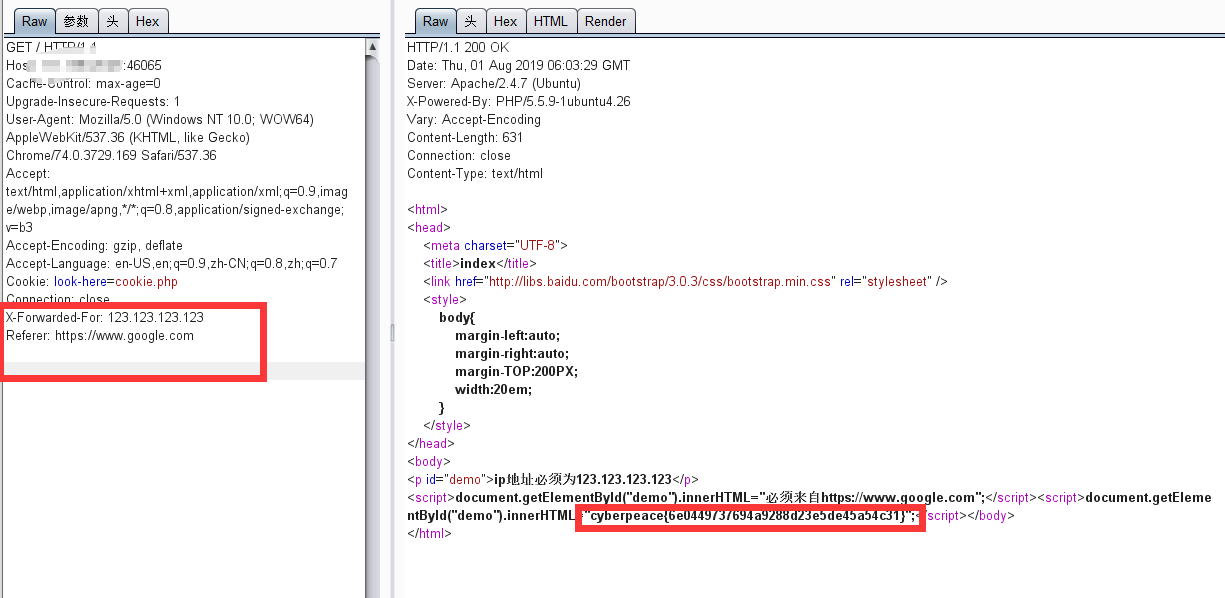

0x08 xff_referer

网页要求 ip地址必须为123.123.123.123,且必须来自https://www.google.com

直接抓包添加X-Forwarded-For: 123.123.123.123与Referer:https://www.google.com就好

flag cyberpeace{6e0449737694a9288d23e5de45a54c31}

0x09 weak_auth

0x10 webshell

index.php 一句话 直接用菜刀、中国蚁剑直接接shell,得到flag.txt文件

flag cyberpeace{09f2d95776e8939981f33144d4c7dc46}

0x11 command_execution

命令注入,没什么好说的

- windows或linux下:

command1 && command2 先执行command1后执行command2

command1 | command2 只执行command2

command1 & command2 先执行command2后执行command1

flag cyberpeace{5110ae73939fe3bc61d190f39b986eef}

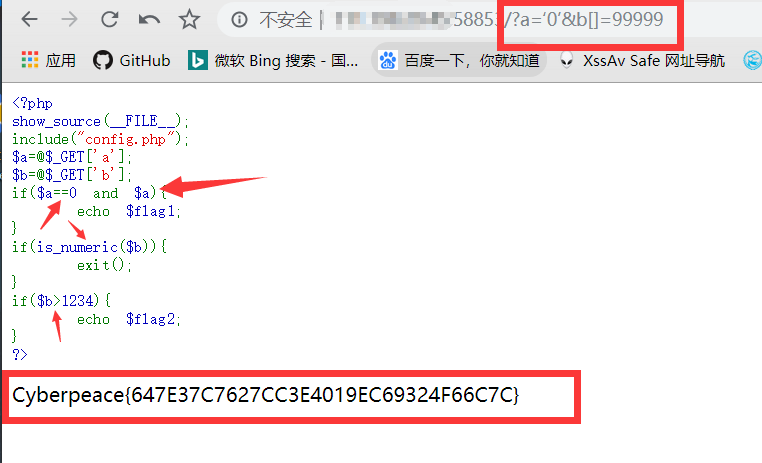

0x12 simple_php

一个关于php == 和 === 的问题,没什么好说的,a用‘0’绕过,b用数组

At last

新手题没意思,都是无脑题,但还是得把鸽了一个多月的wp写了(卑微+×,在线丢人)

攻防世界WEB新手练习的更多相关文章

- 攻防世界web新手区

攻防世界web新手区 第一题view_source 第二题get_post 第三题robots 第四题Backup 第五题cookie 第六题disabled_button 第七题simple_js ...

- 攻防世界web新手区做题记录

学校信安协会第一次培训结束后的作业,要求把攻防世界的web新手区题目做一遍并写题解. 第一题 view_source 查看源代码右键不能用,但是F12能用,于是找到源代码 输入到flag框即可 后来在 ...

- 攻防世界Web新手解析

攻防世界入门的题目 view source 禁用右键,F12审查元素 get post hackbar进行post robots 直接访问robots.txt,发现f1ag_1s_h3re.ph文件, ...

- 攻防世界——web新手练习区解题记录<1>(1-4题)

web新手练习区一至四题 第一题view_source: 题目说右键不管用了,我们先获取在线场景来看一看,我们看到这样一个网页,并且右键确实点了没什么反应,而用到右键一般就是查看网页源码 用快捷键(F ...

- 攻防世界 web 新手练习 刷题记录

1.view_source 既然让看源码,那就F12直接就能看到. 2.robots 先百度去简单了解一下robots协议 robots协议(robots.txt),robots.txt文件在网站根目 ...

- 攻防世界web新手区(3)

xff_referer:http://111.198.29.45:43071 打开网址,显示出这个页面: X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP, ...

- 攻防世界--web新手练习区(1)

1. 题目描述:X老师想让小明同学查看一个网页的源代码,但小明却发现鼠标右键不管用了. http://111.198.29.45:53629 通过阅读题目描述分析,我们需要查看源码,但是鼠标右键 ...

- CTF -攻防世界-web新手区

直接f12出来 先用get后加/?a=1 然后火狐装hackbar(老版本)f12 post b=2 搞定 Hackbar:https://github.com/Mr-xn/hackbar2.1.3 ...

- 攻防世界——web新手练习区解题总结<3>(9-12题)

第九题simple_php: 看题目说是php代码,那必定要用到php的知识,让我们先获取在线场景,得到如下网页 仔细看这个代码,意思大概是: 1.当a==0且a为真时输出flag1 2.当b为数字退 ...

随机推荐

- [2019牛客多校第三场][G. Removing Stones]

题目链接:https://ac.nowcoder.com/acm/contest/883/G 题目大意:有\(n\)堆石头,每堆有\(a_i\)个,每次可以选其中两堆非零的石堆,各取走一个石子,当所有 ...

- [Luogu P1658] 购物

题目链接 这道题的主要思想是贪心. 题目的要求用几个硬币将1~x的数都能够凑出的最少硬币个数.这里注意一下是都凑出而不是同时凑出. 先讨论什么时候无解.所有的自然数都可以用1堆砌而成.换而言之只要有1 ...

- sql 约束汇总

主要就是增加数据约束的. Oracle中的约束简单介绍 约束 Including Constraints 在数据库中使用约束(constraints)是为了在该数据库中实施所谓的&qu ...

- MySQL 5.6 中一个重要的优化——Index Condition Pushdown,究竟push down了什么

1 问题描述 一条SQL,在数据库中是如何执行的呢?相信很多人都会对这个问题比较感兴趣.当然,要完整描述一条SQL在数据库中的生命周期,这是一个非常巨大的问题,涵盖了SQL的词法解析.语 ...

- SQL Server report server使用

1.配置share point網站來改動報表 打開Reporting Servers Configuration Manager,裏面有Web Service URL(http://loca ...

- 转载:appium踩过的坑

原文地址:http://blog.csdn.net/wirelessqa/article/details/29188665 自己的操作:由于在window上安装appium时,报各种错误:所以选择在u ...

- Bzoj 2134: [国家集训队2011]单选错位(期望)

2134: 单选错位 Time Limit: 10 Sec Memory Limit: 259 MB Description Input n很大,为了避免读入耗时太多,输入文件只有5个整数参数n, A ...

- Po类设计

0.承接MySQL 表设计,同样地,这篇博客中一部分内容是Deolin的个人观点和习惯. 1.一般Po类的域是和DB表字段一一对应的, 而由于每个信息表和关联表都有id.insert_time.upd ...

- JavaWeb_(Spring框架)注解配置

系列博文 JavaWeb_(Spring框架)xml配置文件 传送门 JavaWeb_(Spring框架)注解配置 传送门 Spring注解配置 a)导包和约束:基本包.aop包+context约束 ...

- arcgis python 把多个MXD批量导出一个PDF

# -*- coding: cp936 -*- import arcpy, os, string #Read input parameters from script tool mxdList = s ...