【漏洞分析】OSN 代币攻击事件:一笔资金伪造多个分红大户

背景

OSN 是一种 fee on transfer 代币,会根据用户分红账户的余额对用户发放分红。攻击者利用漏洞增发分红账户的余额,随后触发分红机制完成获利。

OSN:https://bscscan.com/address/0x810f4c6ae97bcc66da5ae6383cc31bd3670f6d13#code

攻击由三笔交易组成:

- https://app.blocksec.com/explorer/tx/bsc/0xbf22eabb5db8785642ba17930bddef48d0d1bb94ebd1e03e7faa6f2a3d1a5540

- https://app.blocksec.com/explorer/tx/bsc/0x69c64b226f8bf06216cc665ad5e3777ad1b120909326f120f0816ac65a9099c0

- https://app.blocksec.com/explorer/tx/bsc/0xc7927a68464ebab1c0b1af58a5466da88f09ba9b30e6c255b46b1bc2e7d1bf09

Trace 分析

攻击交易1

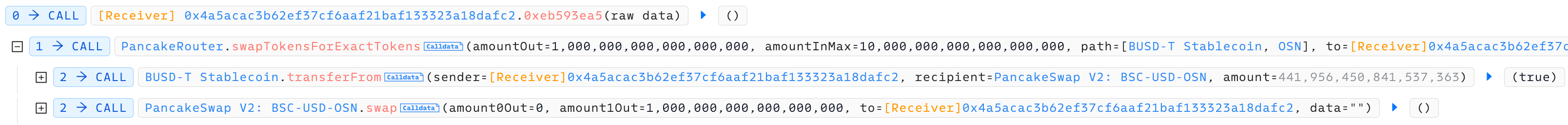

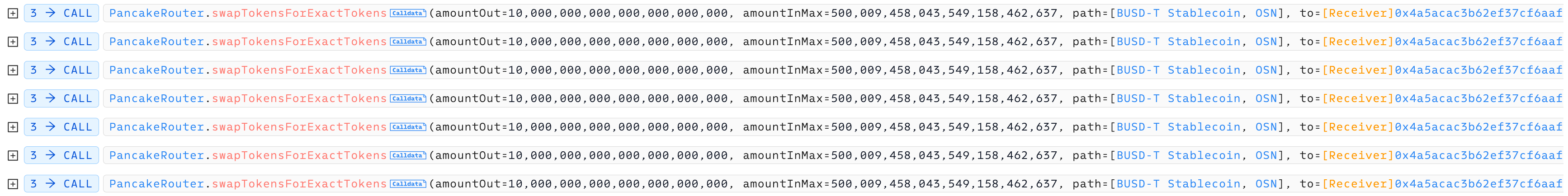

攻击者首先用 BUSD 换出 OSN 代币

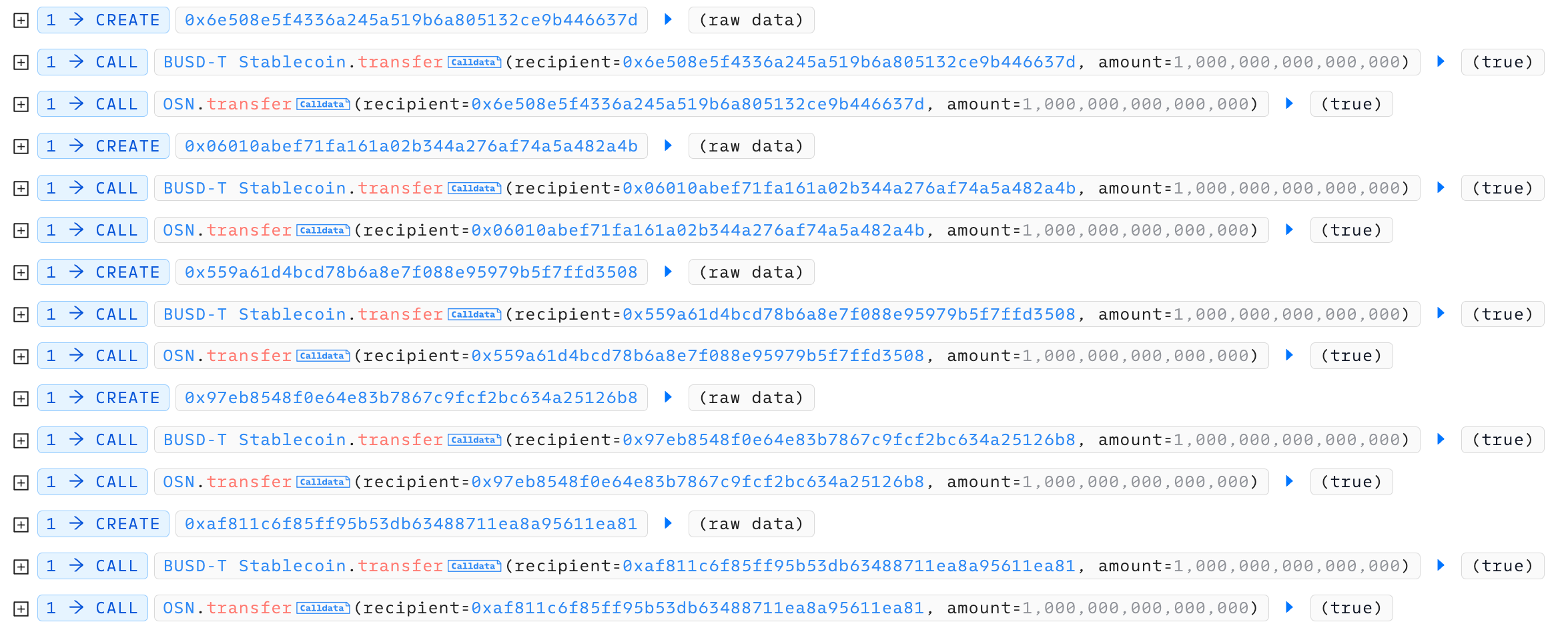

然后将少量 BUSD 和 OSN 发放到新创建的地址中

攻击交易2

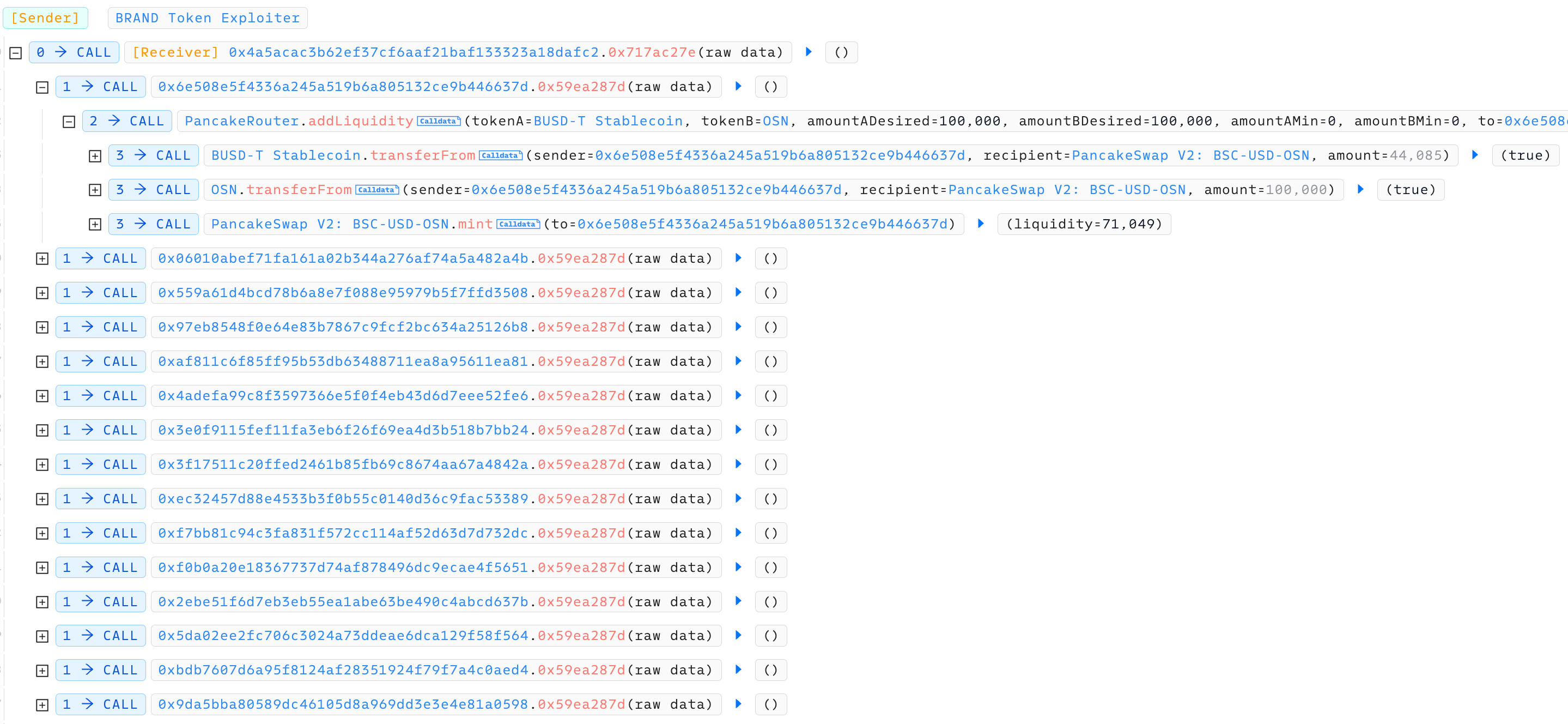

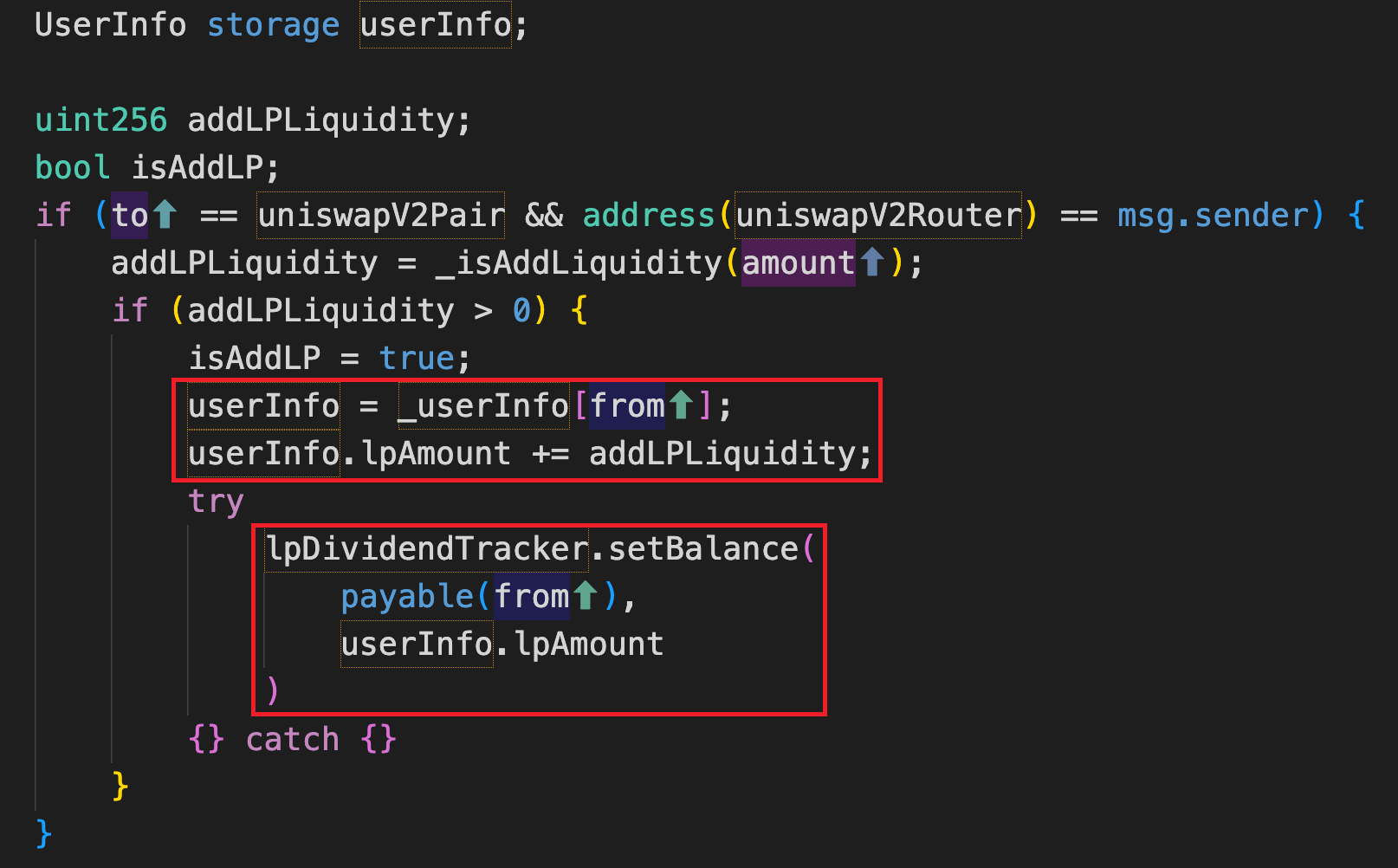

攻击者操控攻击交易1中创建的账户向 pair 添加流动性

攻击交易3

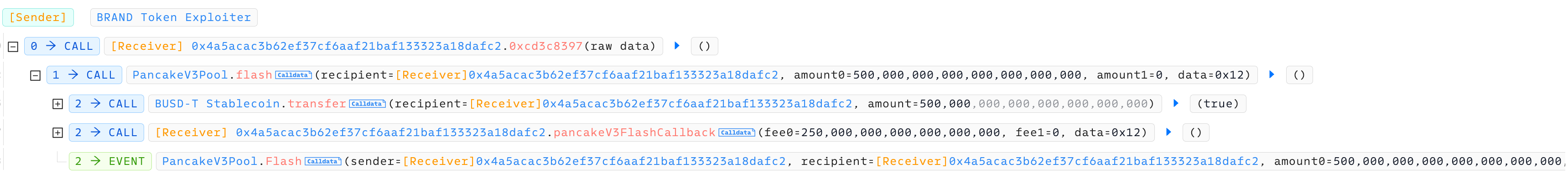

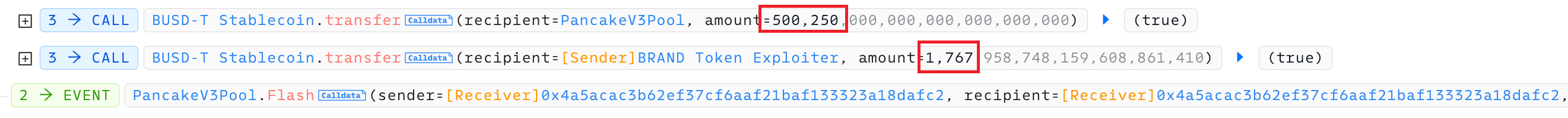

攻击者首先闪电贷 50000 BUSD

随后购入 70000 OSN

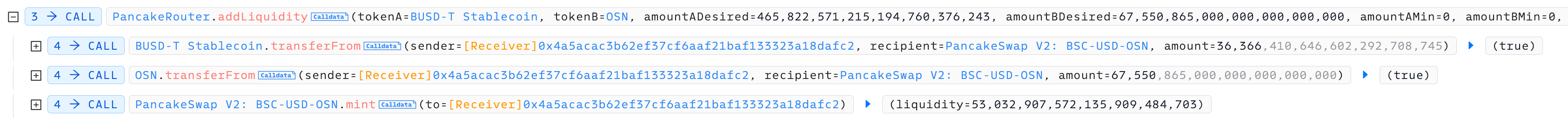

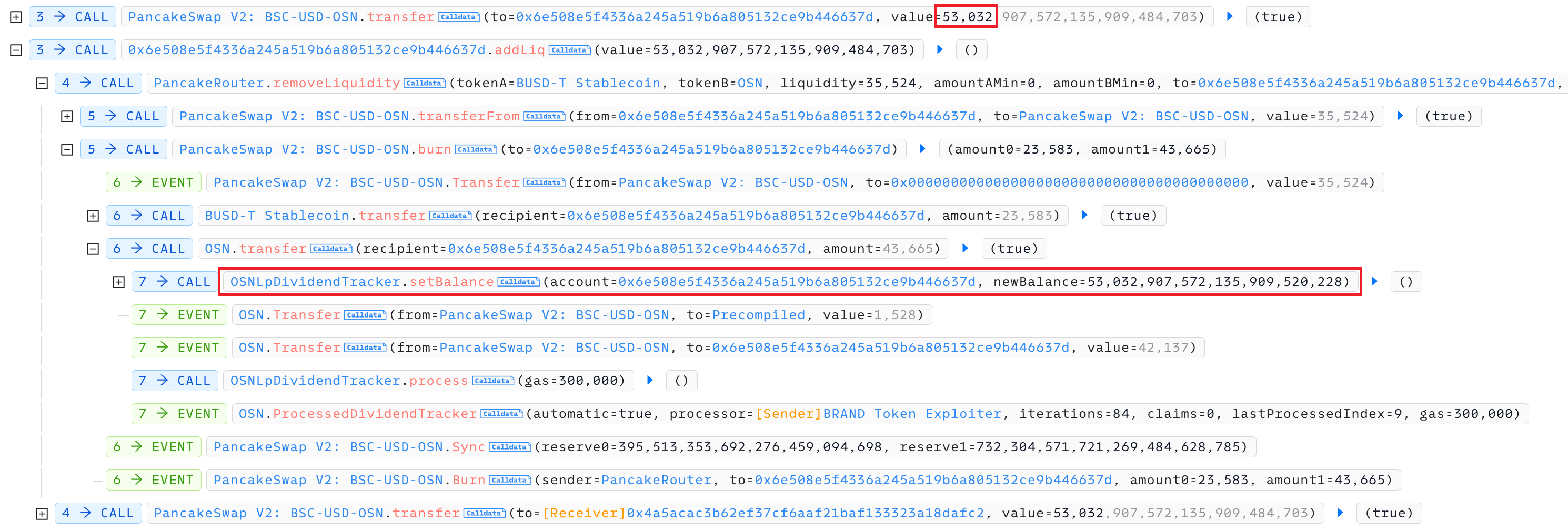

向 pair 添加流动性,获得 53032907572135909484703 流动性代币

把流动性代币发送到攻击合约,然后调用其 addLiq 函数 burn 35524 流动性代币(交易2中添加的),取回资产。随后将之前收到的 53032907572135909484703 流动性代币转移到下一个合约,不断重复这个操作。

移除流动性,取回 BUSD 和 OSN 代币,然后反复执行 BUSD -> OSN 和 OSN-> BUSD 两种的兑换操作。

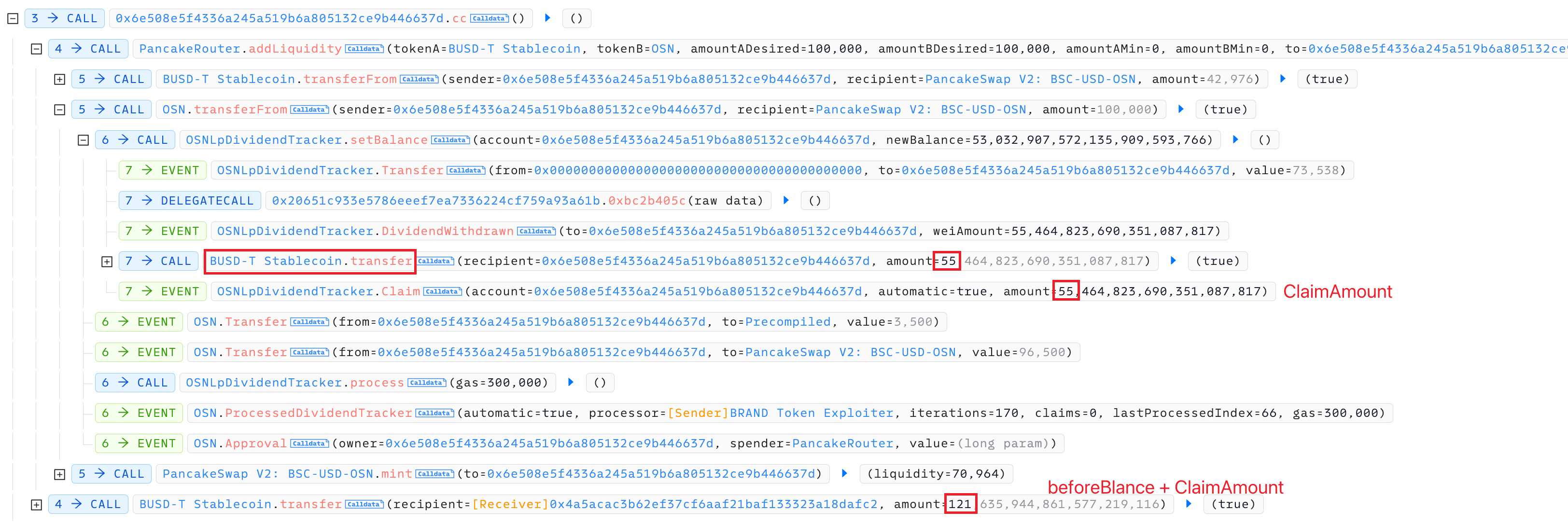

执行攻击合约的 cc 函数,向 pair 添加流动性,触发 OSNLpDividendTracker.setBalance 函数,随后给攻击合约分红 55 BUSD。最后将攻击合约内全部的 121 BUSD 转移到攻击者地址。

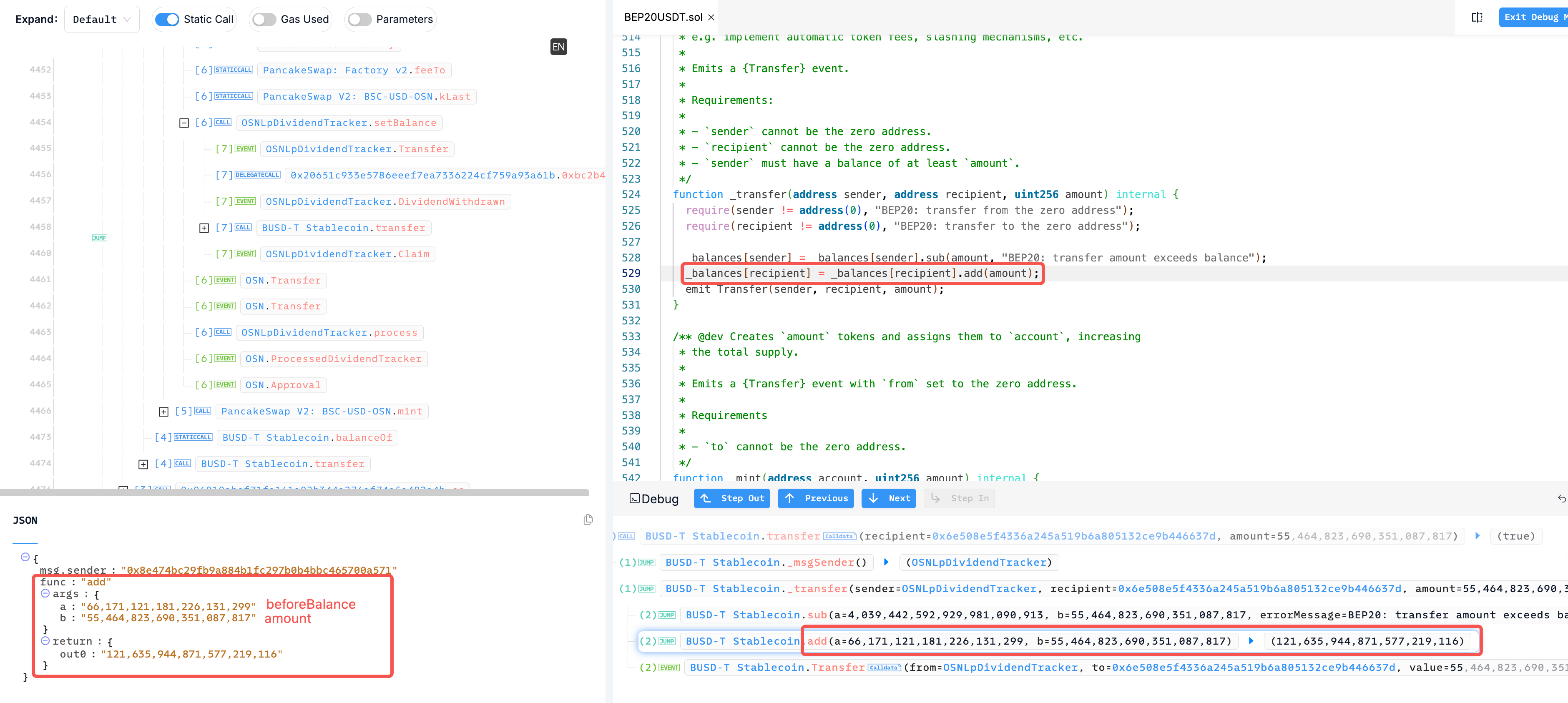

从调试界面可以知道攻击合约内原有 66 BUSD,加上分红得到的 55 BUSD,一共 121 BUSD。

最后攻击者归还闪电贷 500250 BUSD,获利 1767 BUSD。

漏洞分析

攻击者在第一笔交易中创建了大量的账户,然后在第二笔交易中通过这些账户向 pair 添加少量的流动性

在 OSN._transfer 函数中,会记录流动性账户 userInfo 所持有的流动性代币,以及分红账户所持有的流动性代币。

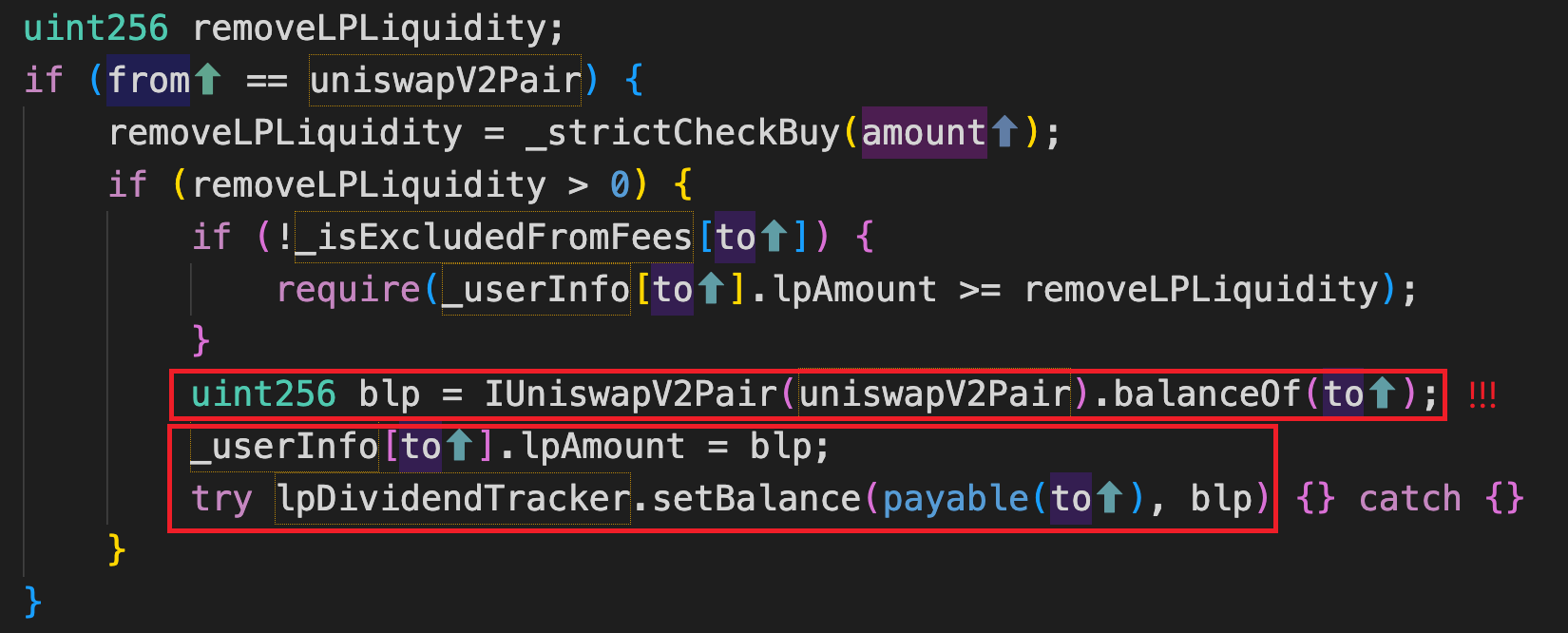

随后在第三笔交易中,攻击者首先是添加流动性获取到大量的流动性代币,然后把流动性代币发送到攻击合约,再移除攻击合约之前添加的流动性。

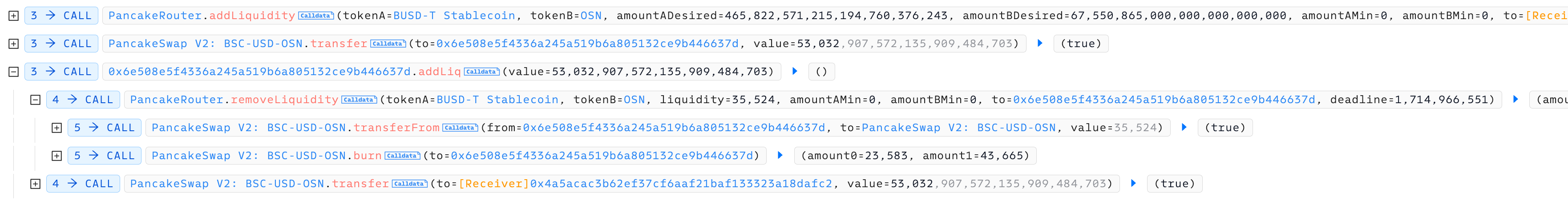

此时会进入到 OSN._transfer 函数的另一个分支——移除流动性分支。函数先获取了 to 地址的流动性代币余额,然后通过 lpDividendTracker.setBalance 函数将该数值记录到 to 地址的分红账户上。

从下面的 trace 可以看出,攻击合约的 newBalance 被设为了一个很大的数值。随后攻击者故技重施,将这笔流动性代币转移到下一个攻击合约并更新其 newBalance 值,在创建的多个攻击合约之间不断重复这个操作。

随后攻击者移除了流动性,取回 BUSD 和 OSN 代币,然后反复执行 BUSD -> OSN 和 OSN-> BUSD 两种的兑换操作。

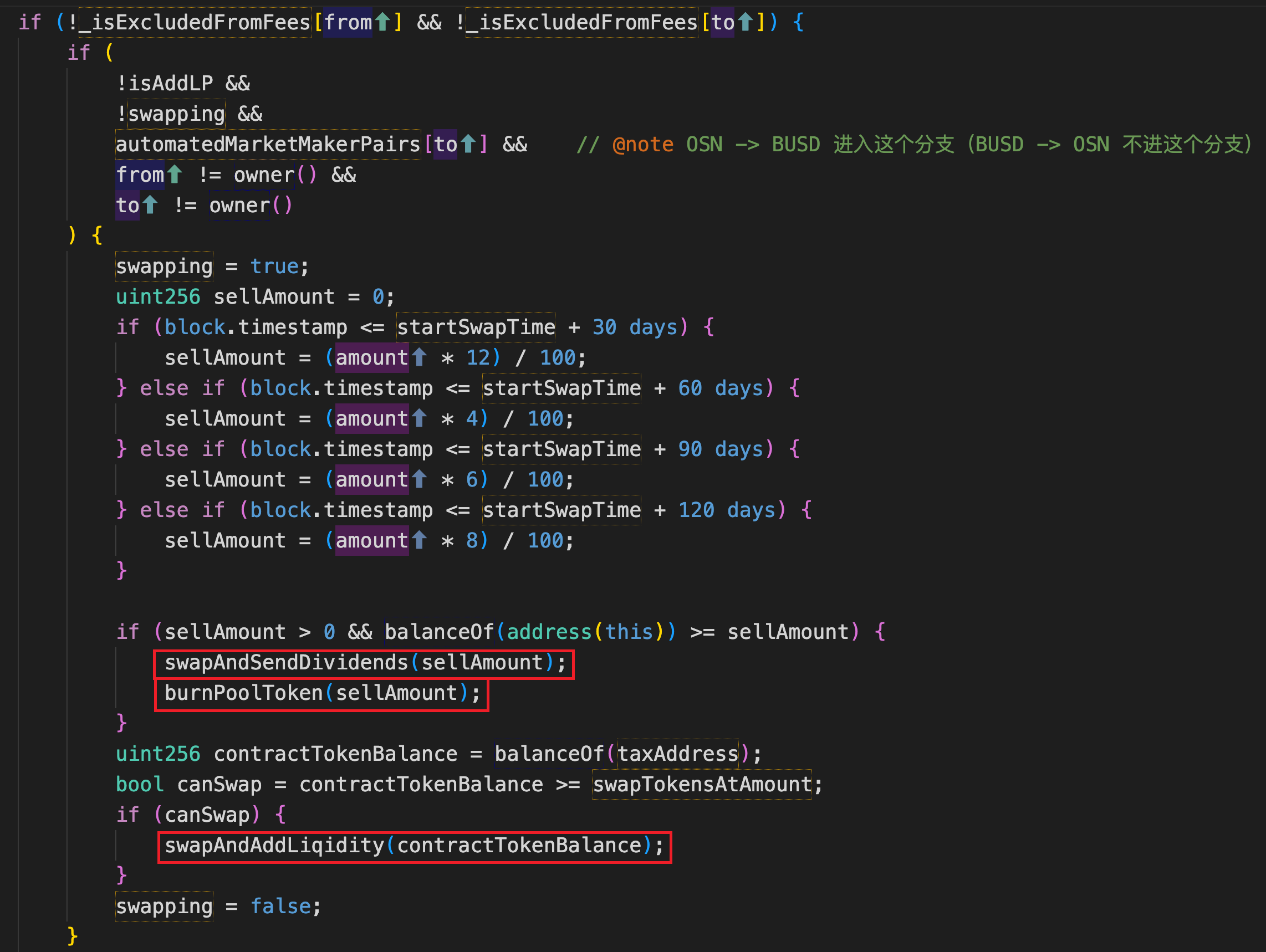

当 OSN -> BUSD 时,会执行红框内的三个函数

swapAndSendDividends:将 OSN -> BUSD,然后将 BUSD 发送给lpDividendTracker,随后调用lpDividendTracker.distributeDividends函数。burnPoolToken:burn 掉 pair 中一部分的 OSN 代币。swapAndAddLiqidity:将 OSN -> BUSD,把 4/7 BUSD 发送给marketAddress,把 3/7 BUSD 发送给lpDividendTracker,随后调用lpDividendTracker.distributeDividends函数。

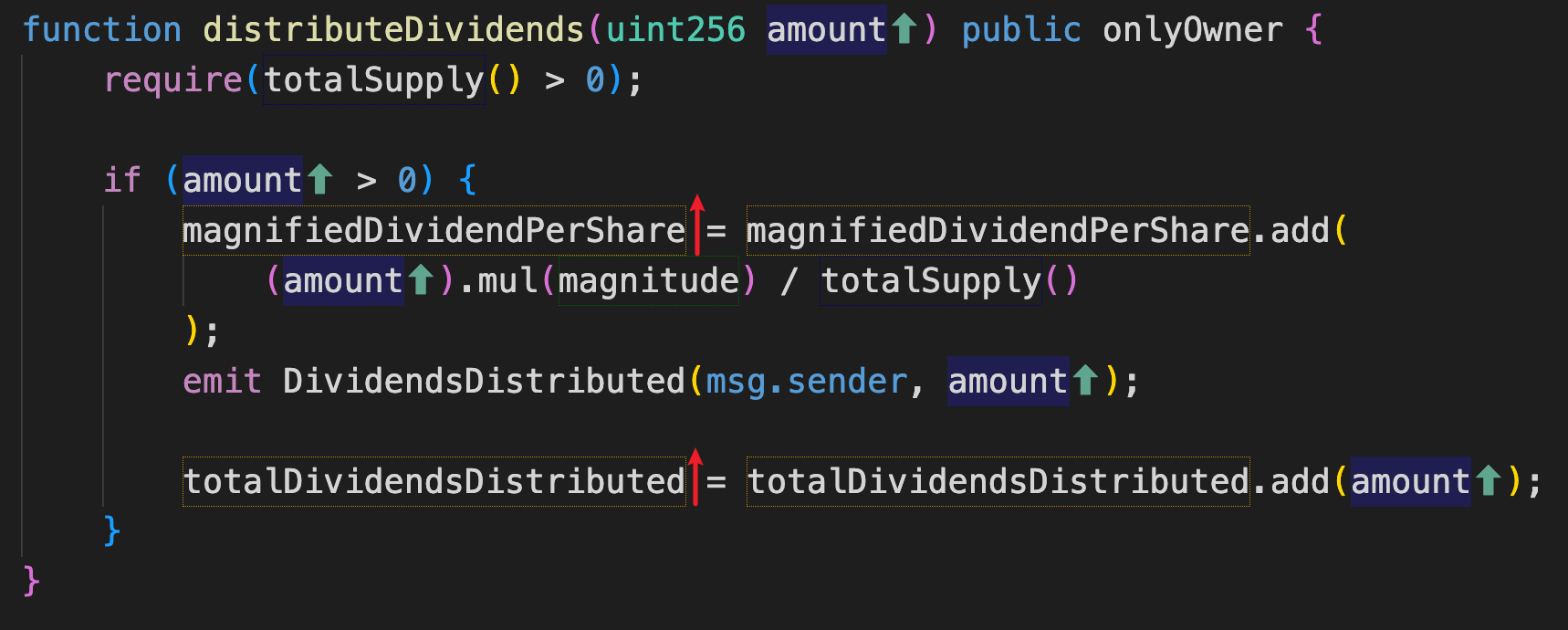

lpDividendTracker.distributeDividends 函数的主要功能就是累加奖励数值 magnifiedDividendPerShare,也就是说每调用一次该函数,奖励就增加一次。这也就是攻击者反复进行 swap 操作的原因。

在进行完 swap 操作后,攻击者调用攻击合约的 cc 函数向 pair 添加少量流动性,目的是触发分红发放函数来获利。

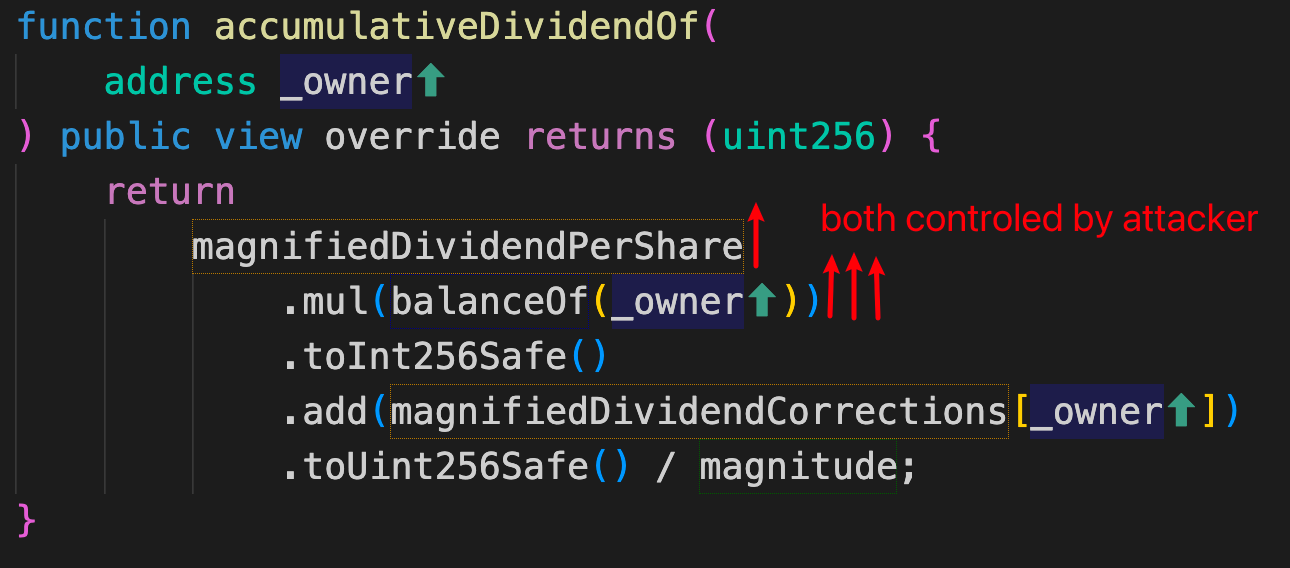

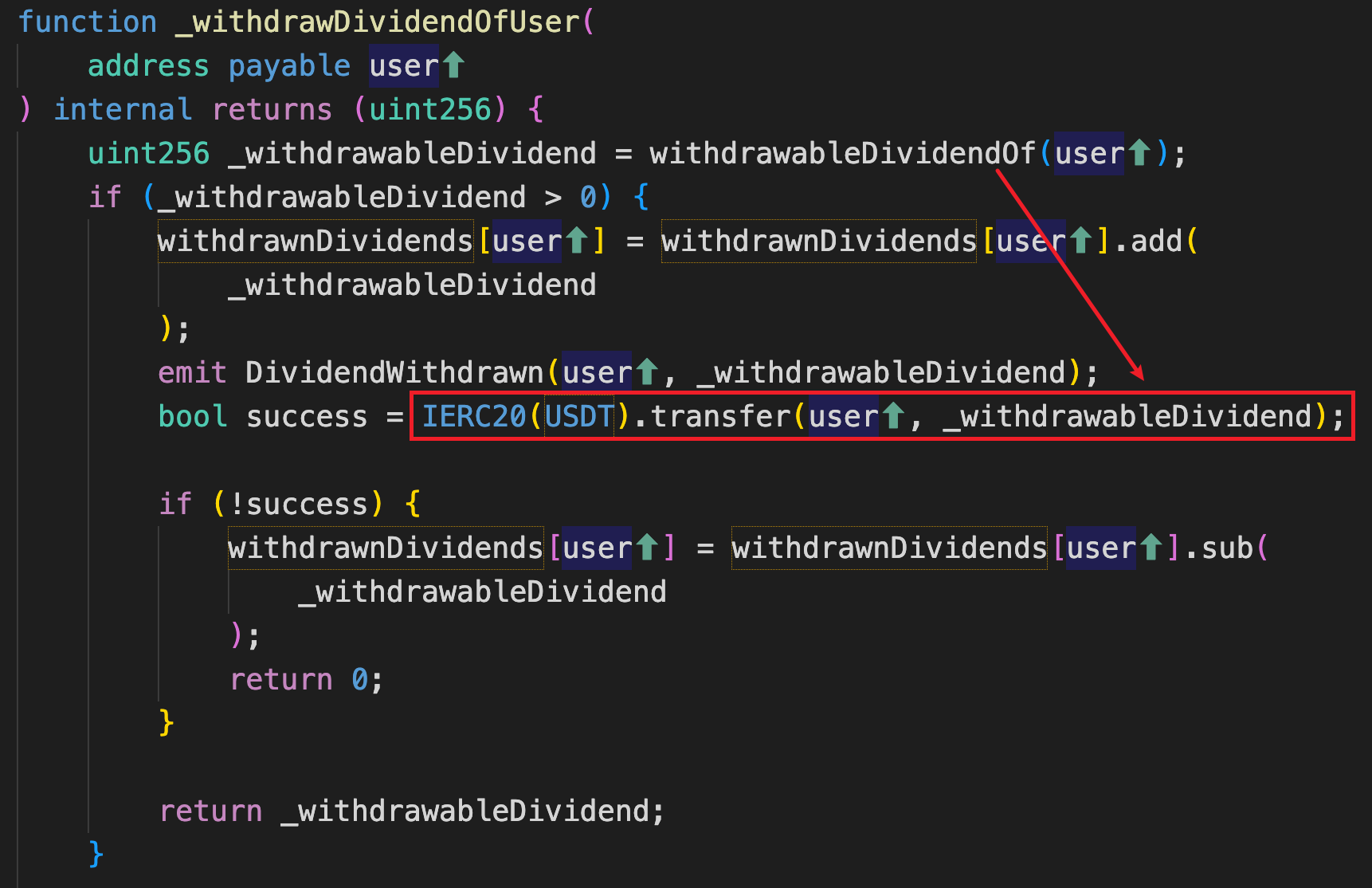

函数调用流程如下:_transfer -> setBalance -> processAccount -> _withdrawDividendOfUser -> withdrawableDividendOf -> accumulativeDividendOf

accumulativeDividendOf 函数计算用户可以分得的分红,其中 magnifiedDividendPerShare 被攻击者通过反复 swap 操控,而 balanceOf 则被那笔复用的流动性代币所操控。

在 _withdrawDividendOfUser 函数中,根据被操控的分红金额向攻击地址进行分红,完成此次攻击的获利。

后记

原本以为代币上的安全问题不会太复杂,比较一个代币的代码量相比其他 DeFi 协议还是比较小的。但是查看了代码以后才发现这个代币还是挺复杂的,在 ERC20 的基础上加了很多机制:收税,通缩,分红,回购等等。所以在本篇文章也只是跟踪关键的几个受影响的变量进行追踪分析,如果读者想要深入全面了解 OSN 代币的机制的话可以阅读他的源码。如果文章有哪些地方分析有误也请多多指教,感谢你的阅读。

【漏洞分析】OSN 代币攻击事件:一笔资金伪造多个分红大户的更多相关文章

- 【阿菜漏洞复现】DeFi 平台 MonoX Finance 漏洞分析及复现

前言 2021 年 11 ⽉ 30 ⽇,DeFi 平台 MonoX Finance 遭遇攻击,损失共计约 3100 万美元. 造成本次攻击的漏洞主要有两个: 移除流动性的函数未对调用者进行检测,使得任 ...

- AMR无限增发代币至任意以太坊地址的漏洞利用及修复过程

AMR无限增发代币至任意以太坊地址的漏洞利用及修复过程 0x00 项目简述 Ammbr主要目标是打造具有高度弹性且易于连接的分布式宽带接入平台,同时降低上网相关成本.Ammbr打算创建具有人工智能和智 ...

- 【漏洞分析】KaoyaSwap 安全事件分析

相关信息 KaoyaSwap 是 BSC 链上的一个自动做市商 AMM.然后,现在他们的官网 https://www.kaoyaswap.com/ 已经打不开了(如果我打开方式没错的话).所以就直接进 ...

- 证券化代币的时代已经到来,STO将引爆区块链经济

STOs 似乎会在 2019 年取代 ICOs,即使不是完全取代,但置换的比例也会相当大.所有在美上市的公司都将按照 SEC 制定的相关规定进行交易.Vellum Capital 的 CEO 兼管理合 ...

- 分析苹果代充产业链 汇率差+退款造就三线城市千万富翁_中新游戏研究_Joynews中新游戏

分析苹果代充产业链 汇率差+退款造就三线城市千万富翁_中新游戏研究_Joynews中新游戏 CNG:近日有媒体曝出8月22日这一天,有一家淘宝店卖出了351张面值4000南非南特的App Store ...

- Web 漏洞分析与防御之点击劫持(三)

原文地址:Web 漏洞分析与防御之点击劫持(三) 博客地址:http://www.extlight.com 一.全称 点击劫持,顾名思义,用户点击某个按钮,却触发了不是用户真正意愿的事件. 二.原理 ...

- Spring Cloud Gateway actuator组建对外暴露RCE问题漏洞分析

Spring Cloud gateway是什么? Spring Cloud Gateway是Spring Cloud官方推出的第二代网关框架,取代Zuul网关.网关作为流量的,在微服务系统中有着非常作 ...

- PHPCMS \phpcms\modules\member\index.php 用户登陆SQL注入漏洞分析

catalog . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述2. 漏洞触发条件 0x1: POC http://localhost/p ...

- Java反序列化漏洞分析

相关学习资料 http://www.freebuf.com/vuls/90840.html https://security.tencent.com/index.php/blog/msg/97 htt ...

- FFmpeg任意文件读取漏洞分析

这次的漏洞实际上与之前曝出的一个 CVE 非常之类似,可以说是旧瓶装新酒,老树开新花. 之前漏洞的一篇分析文章: SSRF 和本地文件泄露(CVE-2016-1897/8)http://static. ...

随机推荐

- 深度对比!瑞芯微RK3562J比RK3568J好在哪里?

作为瑞芯微的明星产品--RK3568J,凭借其出色的性能及丰富的外设接口成为国内众多工业客户的最佳选择. 随着RK3568J的大规模应用,很多客户开始针对RK3568J的价格偏高.功耗偏高等问题提出了 ...

- 脚本与数据的解耦 + Page Object模型

标签(空格分隔): 脚本与数据的解耦 + Page Object模型 测试脚本和数据的解耦 你现在已经掌握了一些基本的 GUI 自动化测试用例的实现方法,是不是正摩拳擦掌准备批量开发 GUI 自动化脚 ...

- 结合RNN与Transformer双重优点,深度解析大语言模型RWKV

本文分享自华为云社区<[云驻共创]昇思MindSpore技术公开课 RWKV 模型架构深度解析>,作者:Freedom123. 一.前言 Transformer模型作为一种革命性的神经网络 ...

- Aspose Excel 单元格合并后边框显示不全

/// <summary> /// 解决合并后的单元格没有边框,设置合并单元格格式,让合并过的单元格中每一个单元格上都添加上加边框的样式 /// </summary> /// ...

- Vite5+Electron聊天室|electron31跨平台仿微信EXE客户端|vue3聊天程序

基于electron31+vite5+pinia2跨端仿微信Exe聊天应用ViteElectronChat. electron31-vite5-chat原创研发vite5+electron31+pin ...

- redis基本数据结构-列表

redis基本数据结构-列表list 特性 每个列表键最多存储 2^32 - 1个字符串元素 元素在列表中有序 元素在列表中不唯一 向列表左侧添加元素 lpush key value lpush nu ...

- oeasy教您玩转vim - 12 - # 词头词尾

词头词尾 回忆上节课内容 我们这次学了向前一个单词 w 意思是 word 还学习了向后一个单词 b 意思是 backward 这俩命令都落在单词的第一个字母 还有什么好玩的命令吗? 动手练习 我们可以 ...

- [oeasy]python0033_任务管理_jobs_切换任务_进程树结构_fg

查看进程 回忆上次内容 上次先进程查询 ps -elf 查看所有进程信息 ps -lf 查看本终端相关进程信息 杀死进程 kill -9 PID 给进程发送死亡信号 运行多个 python3 sh ...

- CF1282A 题解

洛谷链接&CF 链接 题目简述 共有 \(T\) 组数据. 有一条数轴,要从 \(a\) 点跑到 \(b\) 点,在 \(c\) 点的地方有网络,覆盖区间为 \([c - r, c+ r]\) ...

- ScaleDet:AWS 基于标签相似性提出可扩展的多数据集目标检测器 | CVPR 2023

论文提出了一种可扩展的多数据集目标检测器(ScaleDet),可通过增加训练数据集来扩大其跨数据集的泛化能力.与现有的主要依靠手动重新标记或复杂的优化来统一跨数据集标签的多数据集学习器不同,论文引入简 ...