[HDCTF2019]Maze 反汇编-花指令处理

这是一道迷宫花指令加upx脱壳处理的题

先介绍花指令

一、 概述

花指令是对抗反汇编的有效手段之一,正常代码添加了花指令之后,可以破坏静态反汇编的过程,使反汇编的结果出现错误。错误的反汇编结果会造成破解者的分析工作大量增加,进而使之不能理解程序的结构和算法,也就很难破解程序,从而达到病毒或软件保护的目的。

二、花指令分类

[2.1]可执行式花指令

顾名思义,可执行式花指令指的是能够正常运行的但又不改变原始程序逻辑性的一组无用指令。这类花指令有如下特点:①可以正常运行;②不改变任何寄存器的值;③反汇编器可以正确反汇编该指令。

例如这样几组花指令就属于该类别:PUSHEAX&POPEAX;NOP:INCEAX&DECEAX等等。这种类别的花指令组合形式很多,常常用在病毒代码的变形引擎中,病毒在传播时通过变形引擎随机产生一组该类别花指令并插入到病毒正常代码中,可以改变病毒的特征码,从而起到变形的作用。

[2.2]不可执行式花指令(垃圾指令)

本文主要就是讲这个方面,是指被插入到原始代码中但又不改变原始程序逻辑性的一组无用字节。这类花指令有如下特点:①不可以正常运行;②不改变任何寄存器的值;③反汇编器可能会错误反汇编这些字节。

根据反汇编的工作原理,只有当花指令同正常指令的开始几个字节被反汇编器识别成一条指令时,才能有效破坏反汇编的结果。因此,插入的花指令应当是一些不完整的指令,被插入的不完整指令可以是随机选择的。正因为不可执行花指令有这些特点,该类花指令才能应用到软件保护中。

Cullen等人指出为了能够有效“迷惑"静态反汇编工具,同时保证代码的正确运行,花指令必须满足两个基本特征,即:

1)垃圾数据必须是某个合法指令的一部分:

2)程序运行时,花指令必须位于实际不可执行的代码路径。

三、不可执行花指令的成功来自反汇编算法的缺陷

当前静态分析中采用的反汇编算法主要可以分为2类:线性扫描算法与行进递归算法。

[3.1]线性扫描反汇编算法

线性扫描算法p1从程序的入口点开始反汇编,然后对整个代码段进行扫描,反汇编扫描过程中所遇到的每条指令。线性扫描算法的缺点在于在冯诺依曼体系结构下,无法区分数据与代码,从而导致将代码段中嵌入的数据误解释为指令的操作码,以致最后得到错误的反汇编结果。

[3.2]行进递归反拒绾算法

相比线性扫描算法,行进递归算法通过程序的控制流来确定反汇编的下一条指令,遇到非控制转移指令时顺序进行反汇编,而遇到控制转移指令时则从转移地址处开始进行反汇编。行进递归算法的缺点在于准确确定间接转移目的地址的难度较大。

四、简单不可执行花指令

实际编程中不要简单花指令,否则容易被去除或被认为是病毒。

下面是的最典型形式:

jmp Label1

db thunkcode1;垃圾数据

Label1:

……

解析:

1.Jmp可以用call,ret,loop等替换

2.该垃圾数据通常是一条多字节指令的操作码,例如在thunkcode1处放入0e8h,由于0e8h是call指令的操作码,因此对0e8h进行解码时就会将它后面的4个字节,也就是maliciouscode的前4个字节看作是调用目标地址,从而造成反汇编过程中的错误,达到隐藏恶意代码的目的。

五、稍复杂的花指令

[5.1]多节形式

典型形式的条件跳转混淆可能仅仅造成几条指令的反汇编错误,但是下面的多重顺序嵌套的条件跳转混淆则能够使更多指令的反汇编得到错误的结果。

举例:

JMP Label1

Db thunkcode1

Label1:

……

JMP Label2

Db thunkcode2

Label2:

……

[5.2]多层乱序

在上面的形式中,可以简单地将条件跳转到跳转目的地址之间的所有字节进行填充来破解混淆,于是有了条件混淆的一种新的形式,即多层乱序嵌套:

JMP Label1

Db thunkcode1

Label2:

……

JMP Label3

Db thunkcode3

Label1:

…….

JMP Label2

Db thunkcode2

Label3:

……

好了,开始今天的开胃菜

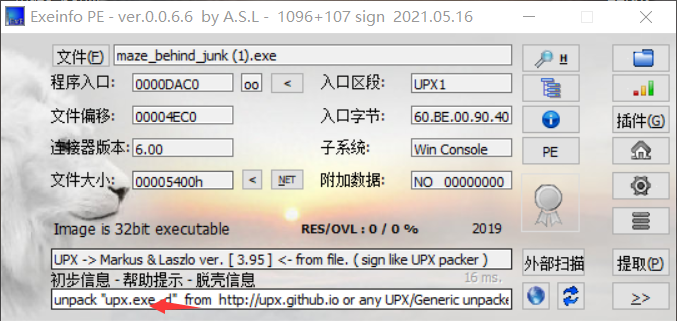

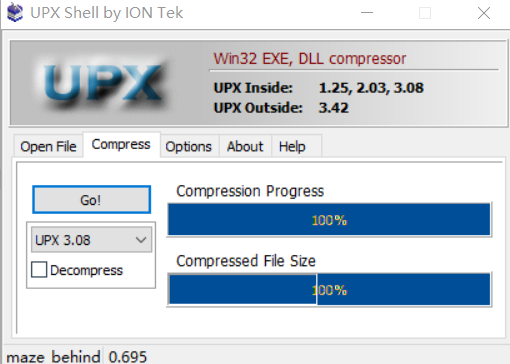

先用upx去壳再进行查看

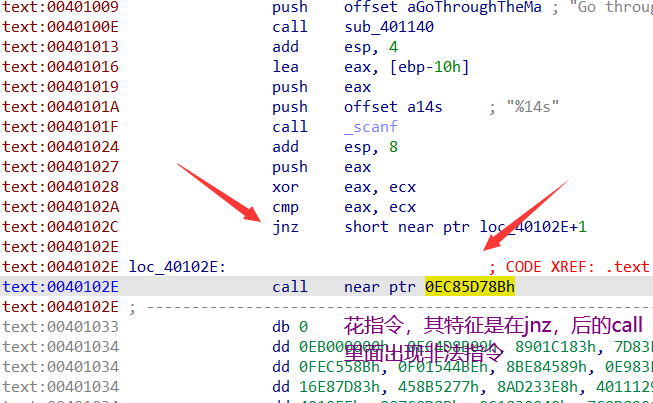

成功进入ida,有花指令,其阻止我们进行反汇编。

去花之令的方法是选中call,然后点edit然后点patch program把call标识前缀的E8改成90(nop标识前缀)就欧克了

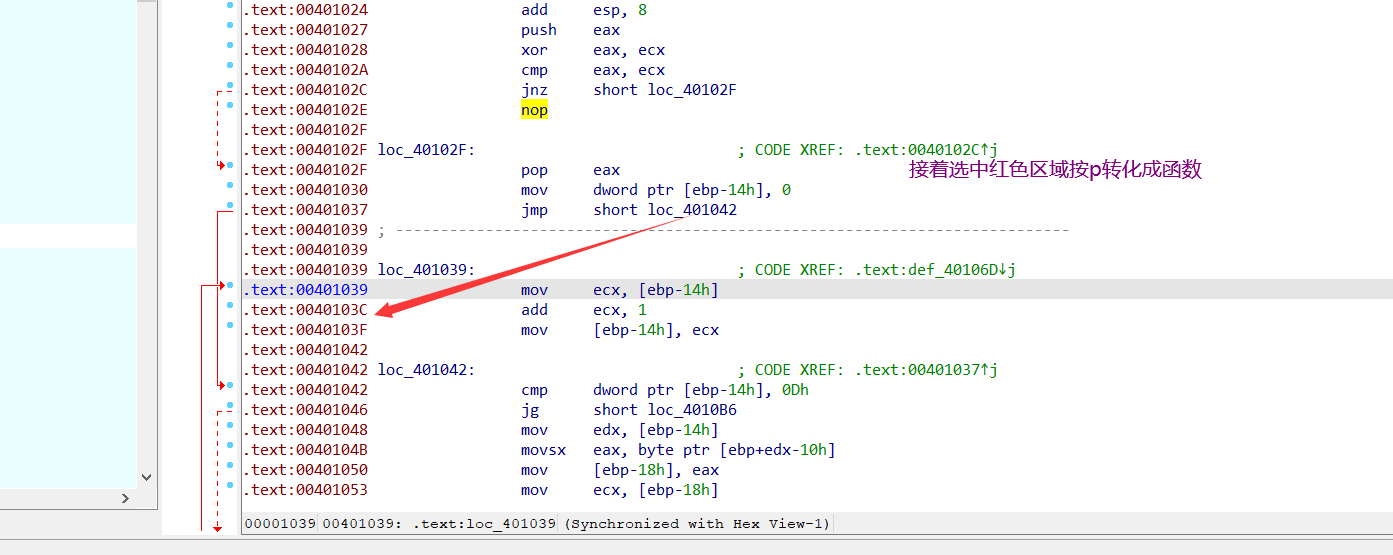

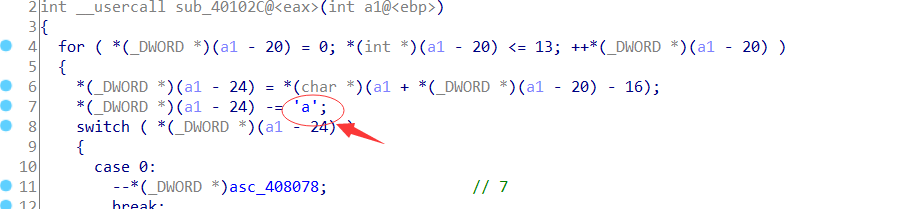

然后我们就看到

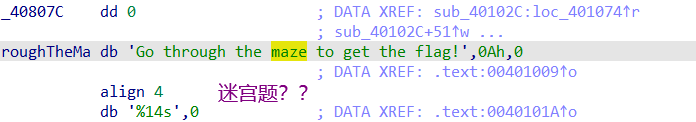

先查看可以字符串

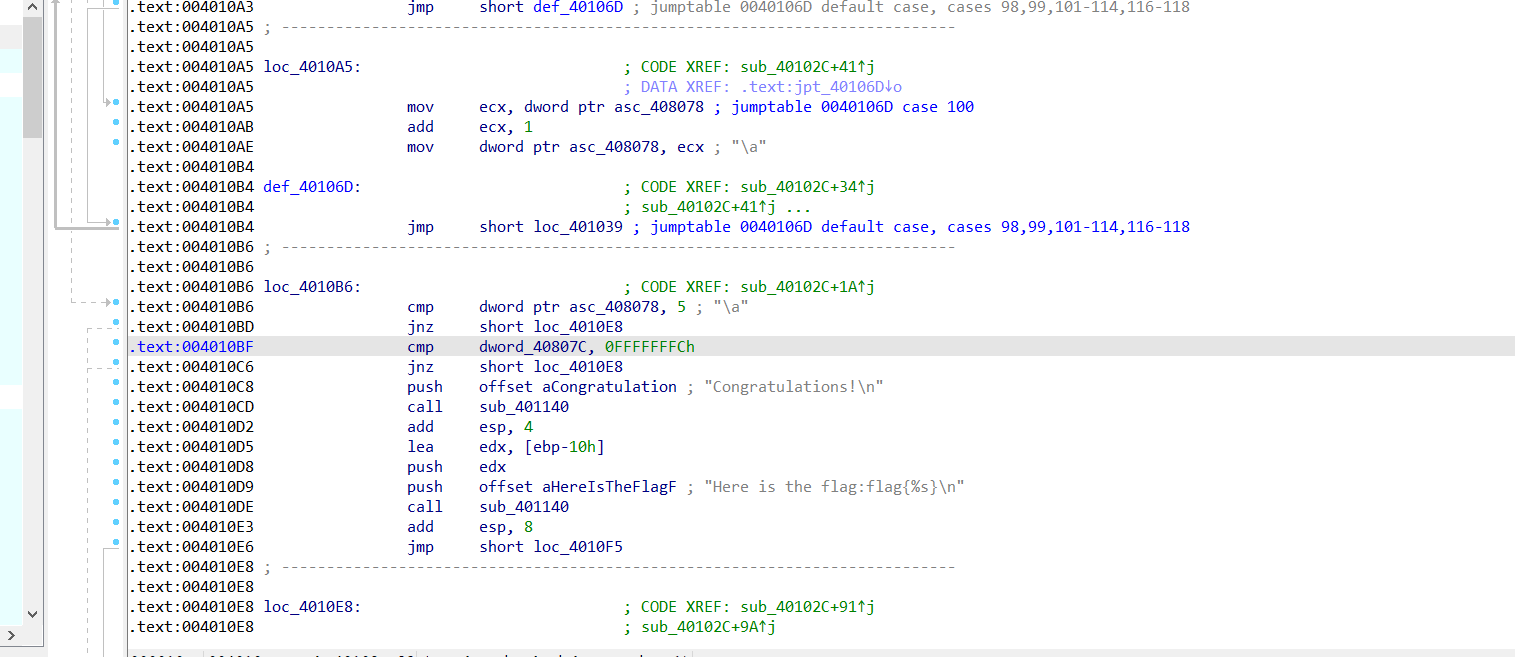

拿下直接反汇编看

有了大致判断方向

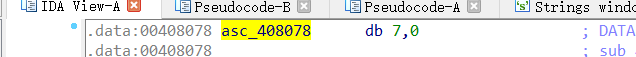

对其进行查看初值

找到a1表示的量

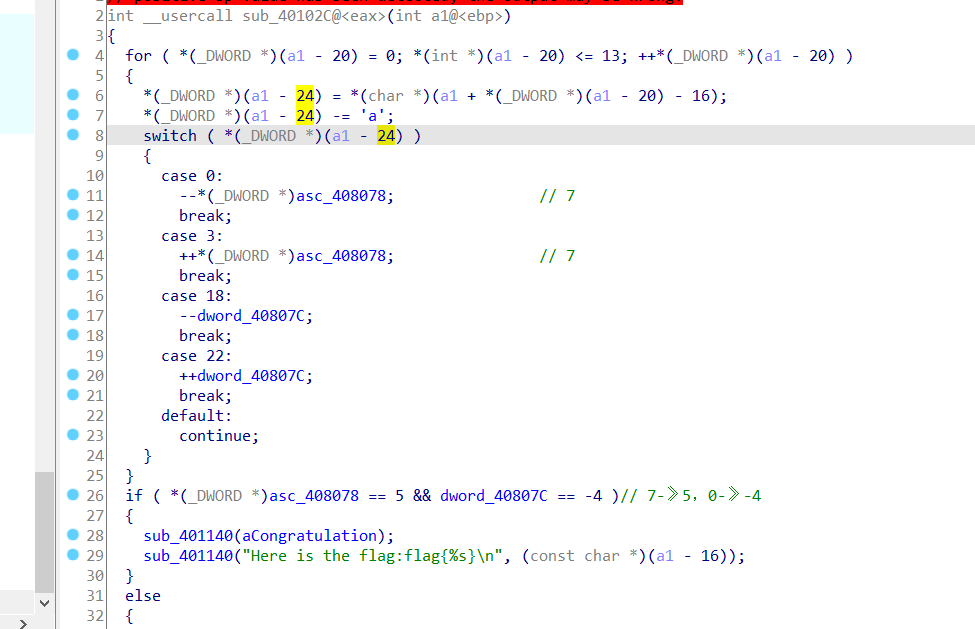

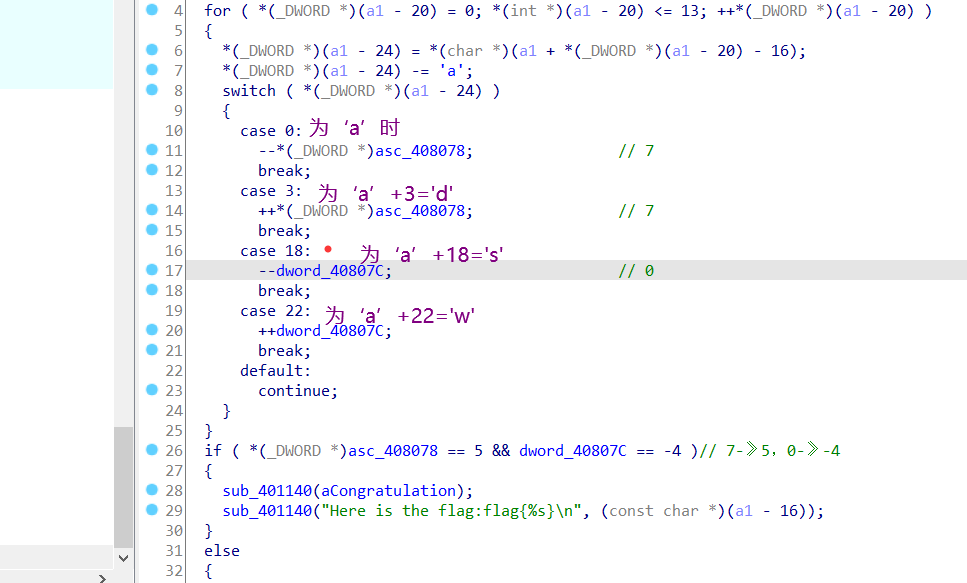

减去了‘a’,小写,应该是wasd之类的验证一下,令a1-24=x

然后a1代表啥呢,又无法访问其地址。

在内存中找到

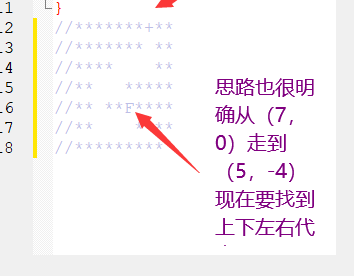

该元素应该要组成一个平面迷宫

组了半天,还是菜了

在分析代码,可知起始:408078=7 40807c=0(即+(7,0)),结束:408078=5 40807c=-4(F(5,-4))。(a:左,s:下,d:右,w:上)

走迷宫 。flag{ssaaasaassdddw}。

[HDCTF2019]Maze 反汇编-花指令处理的更多相关文章

- [BUUCTF]REVERSE——[HDCTF2019]Maze

[HDCTF2019]Maze 附件 步骤: 例行检查,32位程序,upx壳 upx脱壳儿后扔进32位ida,首先检索程序里的字符串 有类似迷宫的字符串,下面也有有关flag的提示字符串,但是没法进行 ...

- 【wp】2021MAR-DASCTF_逆向

昨天打完的MAR DASCTF,来复个盘~ 不过就re做了3/4然后有事提前开溜了hhh,拿了drinkSomeTea和replace的三血心满意足(蜜汁三血执念. 感觉这回的出题人好喜欢TEA啊(正 ...

- Lea指令计算地址(用于四则混合运算),附上一个函数调用例子及其反汇编代码,很清楚

比如你用local在栈上定义了一个局部变量LocalVar,你知道实际的指令是什么么?一般都差不多像下面的样子: push ebp mov esp, ebp sub ...

- 【南京邮电】maze 迷宫解法

[南京邮电]maze 迷宫解法 题目来源:南京邮电大学网络攻防训练平台. 题目下载地址:https://pan.baidu.com/s/1i5gLzIt (密码rijss) 0x0 初步分析 题目中给 ...

- IDA反汇编学习

1 转自:http://www.cnblogs.com/vento/archive/2013/02/09/2909579.html IDA Pro是一款强大的反汇编软件,特有的IDA视图和交叉引用,可 ...

- [LightOJ 1027] A Dangerous Maze

A Dangerous Maze You are in a maze; seeing n doors in front of you in beginning. You can choose any ...

- 【Reverse】初遇花指令

解密花指令 全文参考了一个大师傅的blog:https://blog.csdn.net/zhangmiaoping23/article/details/38400393 介绍 花指令是对抗反汇编的有效 ...

- EZchip花1.3亿美元买Tilera然后以8亿美元把自己与Tilera一起卖掉

2014年7月EZchip花1.3亿美元收购的Tilera2015年10 Mellanox 8亿美元收购EZchip,2016年1月完成.EZchip转手卖掉Tilera与自己? http://www ...

- Backtracking algorithm: rat in maze

Sept. 10, 2015 Study again the back tracking algorithm using recursive solution, rat in maze, a clas ...

- BZOJ 2743 【HEOI2012】 采花

题目链接:采花 这道题一眼看去,一个很显然的想法就是莫队.但是数据范围是\(10^6\)级别的,莫队显然已经过不去了. 其实感觉这道题和以前写过的一道题HH的项链很像.只不过那道题要求的是区间出现次数 ...

随机推荐

- vue全家桶进阶之路31:Vue3 数据和方法的双向绑定ref、reactive、toRefs

ref 在 Vue 3 中,你可以使用 setup 函数来定义组件的数据和方法.在 setup 函数中,你可以使用 ref.reactive 和 computed 等 Vue 3 的响应式 API 来 ...

- 一个.Net开发的功能强大、易于使用的流媒体服务器和管理系统

推荐一个视频管理系统,非常适合个人或者公司打造视频网站. 项目简介 这是基于.Net Core开发的,跨平台的开源项目:支持多种音视频格式,如MP3.MP4.AVI.WMV.FLV等:支持本地管理与远 ...

- 【Java】Java代码拷贝文件的速度

Java代码拷贝文件的速度究竟有多快? 前言 最近学习Java到了流处理,其中有种流叫FileInputStream和FileOutputStream,简单来说,就是操作文件的,老师给我们示范了一个非 ...

- fofa搜索技巧

转载自:https://www.cnblogs.com/sunny11/p/14388508.html ` 目录 题记 技巧(我一般找国内的,所以下边一直加cn) 1.搜索HTTP响应头中含有&quo ...

- Metabase可视化BI系统部署安装及简单使用

Metabase 是国外开源的一个可视化系统,语言使用了Clojure + TypeScript. Clojure(/ˈkloʊʒər/)是Lisp程式語言在Java平台上的現代.動態及函數式方言.来 ...

- Pycharm激活码,Pycharm稳定专属激活码(持续更新)

分享一下 PyCharm 2023.1.2 最新激活注册码,破解教程如下,可免费永久激活,亲测有效,下面是详细文档哦~ 申明:本教程 PyCharm 激活码收集于网络,请勿商用,仅供个人学习使用,如有 ...

- windows内核学习一

变量类型 kernel user ULONG unsigned long PULONG unsigned long* UCHAR unsigned char PUCHAR unsigned char* ...

- [TSG开发]法如扫描仪SDK探幽-1.旧版SDK采集流程、问题解析、常见参数

做什么 法如扫描仪是一个三维的激光扫描仪,可以通过特定的作业模式将空间以三维激光点云的形式保存下来,并且通过特定的算法得出一些想要的具体参数. 这个SDK探幽日志主要是对目前SDK开发中遇到的一些问题 ...

- 基于 gulp 的 fancybox 源码压缩

前不久,处理生信分析的网页版自动化报告时候就使用过 fancybox,今天在优化个人博客,为博文增加图片缩放效果,解决一些滚动条问题时,才从 fancybox 的 Github 源码中接触到 gulp ...

- 驱动开发:内核ShellCode线程注入

还记得<驱动开发:内核LoadLibrary实现DLL注入>中所使用的注入技术吗,我们通过RtlCreateUserThread函数调用实现了注入DLL到应用层并执行,本章将继续探索一个简 ...