iptables filter表 案例、iptables nat表的路由功能 、端口映射

1、小案例

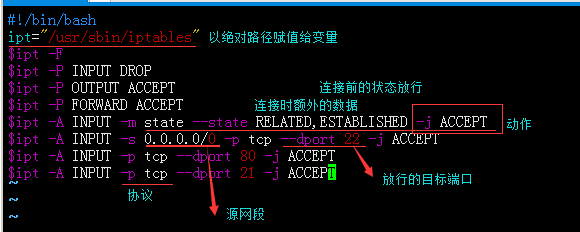

#!/bin/bash

ipt="/usr/sbin/iptables"

$ipt -F

$ipt -P INPUT DROP

$ipt -P OUTPUT ACCEPT

$ipt -P FORWARD ACCEPT

$ipt -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

$ipt -A INPUT -s 0.0.0.0/0 -p tcp --dport 22 -j ACCEPT

$ipt -A INPUT -p tcp --dport 80 -j ACCEPT

$ipt -A INPUT -p tcp --dport 21 -j ACCEPT

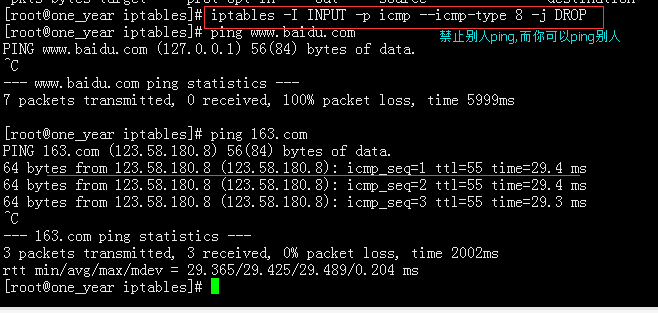

2、禁止别人ping

iptables -I INPUT -p icmp --icmp-type 8 -j DROP

3、iptables nat表

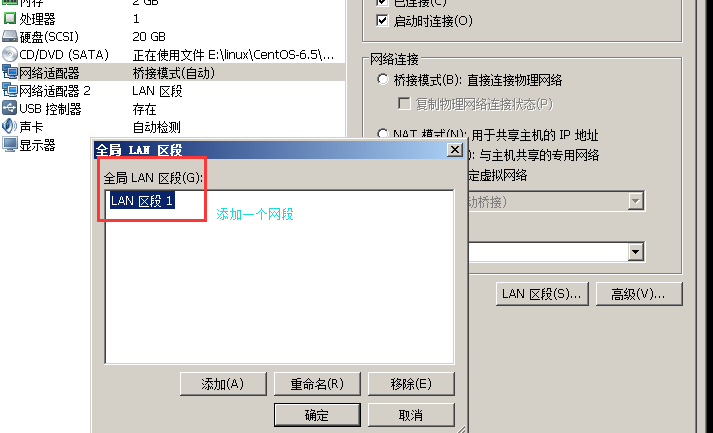

准备两台机器

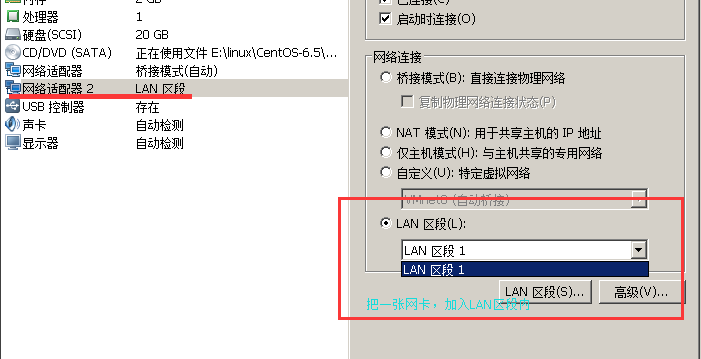

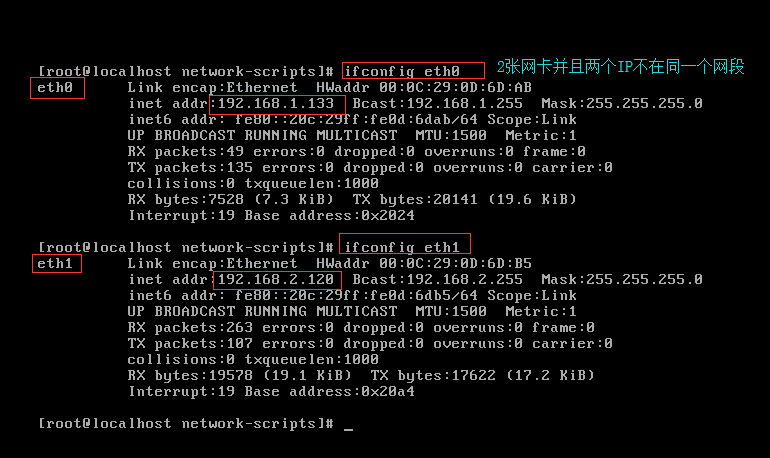

一台 :2张网卡

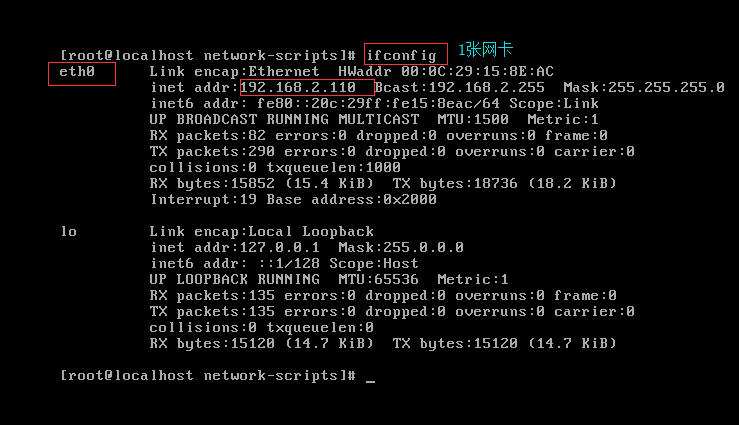

一台:1张网卡

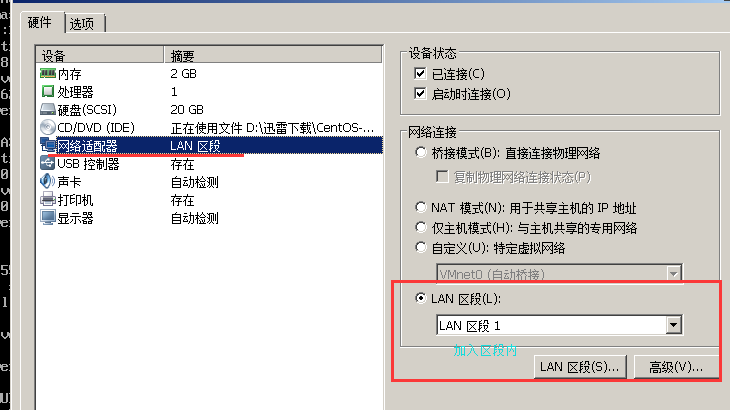

把只有1张网卡的机器,加入LAN区段

把有两张网卡的机器的,1张网卡加入LAN区段,1张设置成可以连接成外网 (注意分清两张网卡的device的名字)

临时设置ip地址的命令: ifconfig eth_name 192.168.1.* /24

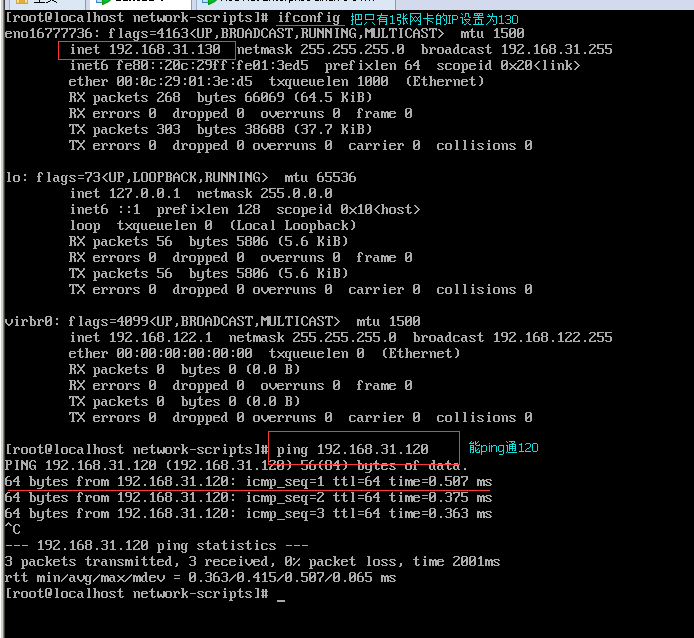

把只有1张网卡的IP设置为192.168.31.130

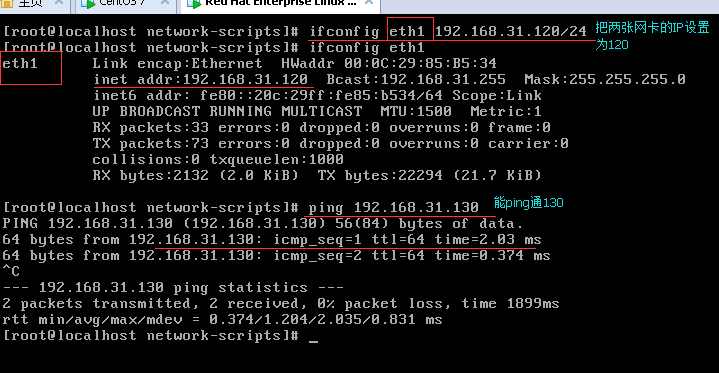

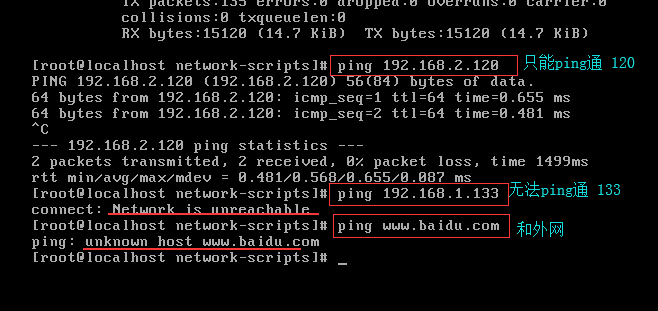

把有2张网卡的第2张设置为 192.168.31.120 若能相互ping,那么表示同一网段内(LAN区段),能访问。

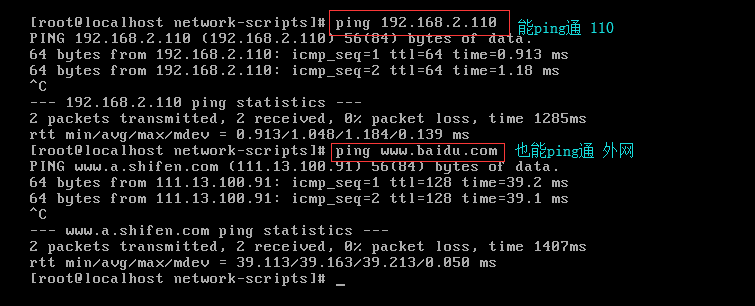

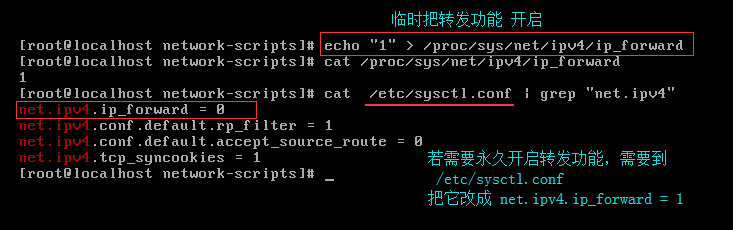

把有2张网卡的机器,打开端口转发:echo "1" > /proc/sys/net/ipv4/ip_forward

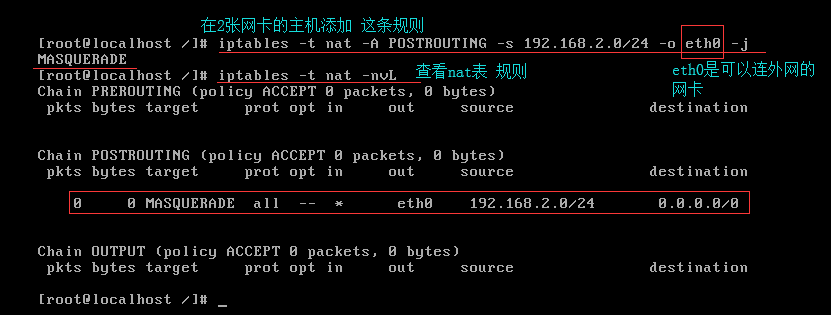

把有2张网卡的机器 nat 的转发功能开启: iptables -t nat -A POSTROUTING -s 192.168.31.0/24 -o eth0 -j MASQUERADE (这里的eth0,是可以上外网的网卡)

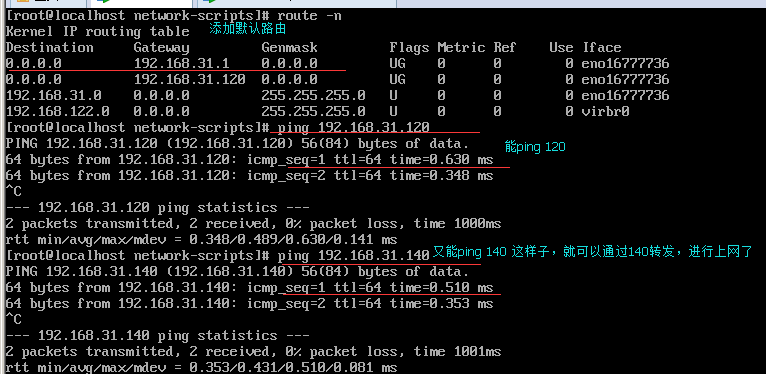

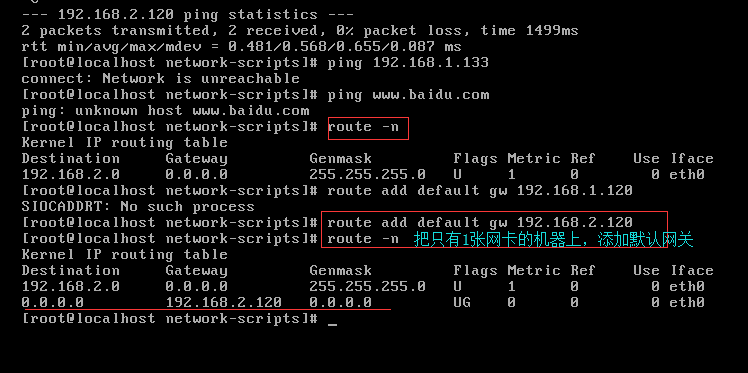

查看路由:route -n

添加默认网关:route add default gw 192.168.31.120

------------之前在宿舍,现在在办公室,换了环境,但具体方法一样-------------------------

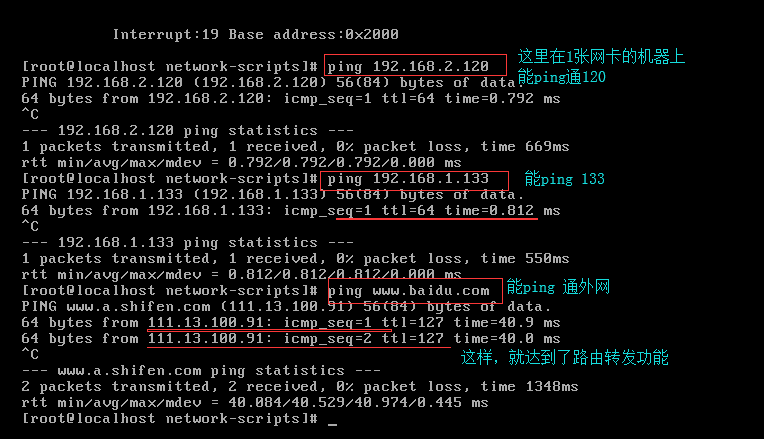

在1张网卡的机器上操作:

在2张网卡的机器上操作:

如何实现让不能上网的机器,通路由转发,上外网?

在只有1张网卡的机器上:

在有2张网卡的机器上进行以下操作:

并且,在有2张网张的机器上,把转发功能给开启:

然后,在1张网卡的机器上进行操作:

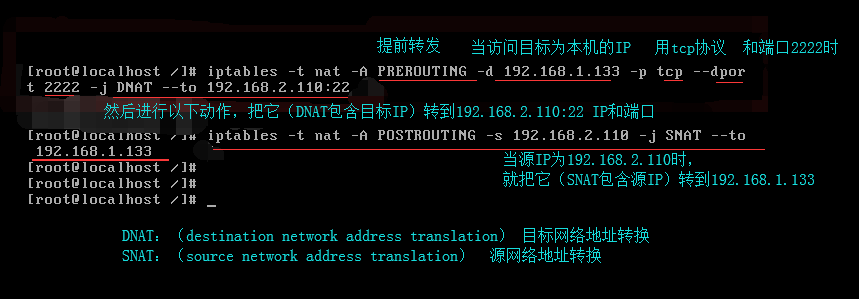

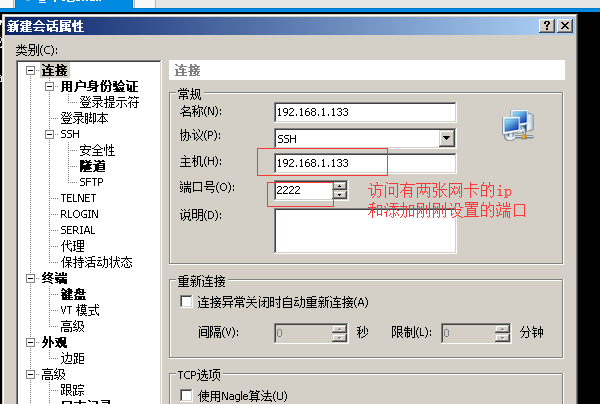

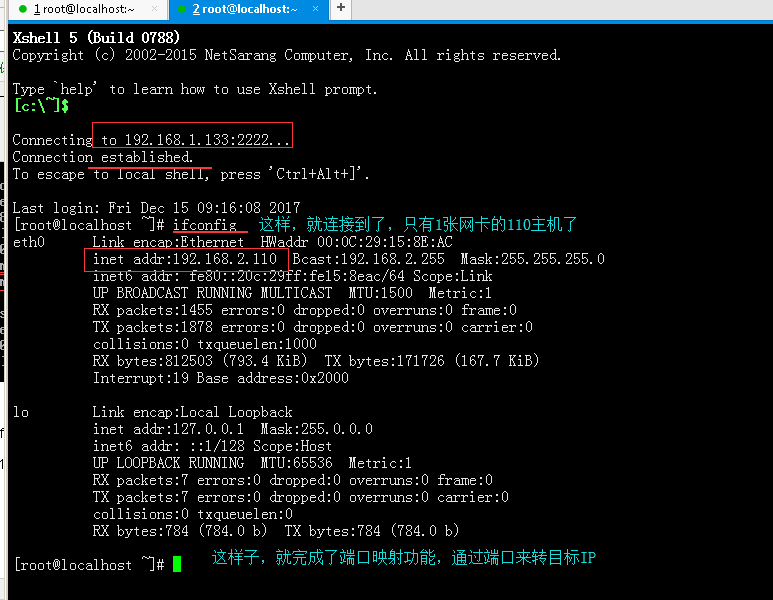

4、端口映射转发目标IP----------------------------------------------------------------

打开端口转发:echo "1" > /proc/sys/net/ipv4/ip_forward

给1张网卡的机器加上网关:route add default gw 192.168.2.120

给两张网卡的机器加路由规则:

iptables -t nat -A PREROUTING -d 192.168.1.133 -p tcp --dport 2222 -j DNAT --to 192.168.2.110:22

iptables -t nat -A POSTROUNTING -s 192.168.2.110 -j SNAT --to 192.168.1.133

iptables filter表 案例、iptables nat表的路由功能 、端口映射的更多相关文章

- iptables(一)iptables概念

为什么想写这个系列呢?openstack中的安全组.防火墙都是用iptables实现,后面的规则我们如果想要完全理解,不懂iptables的话,或者不精通iptables的话,会看的比较吃力.所以下定 ...

- iptables filter表案例、iptables nat表应用 使用介绍

第7周第4次课(5月10日) 课程内容: 10.15 iptables filter表案例10.16/10.17/10.18 iptables nat表应用 扩展1. iptables应用在一个网段 ...

- Linux centos7iptables filter表案例、iptables nat表应用

一.iptables filter表案例 vim /usr/local/sbin/iptables.sh 加入如下内容 #! /bin/bash ipt="/usr/sbin/iptable ...

- 四十七.iptables防火墙 filter表控制 扩展匹配 nat表典型应用

1.iptables基本管理 关闭firewalld,开启iptables服务 查看防火墙规则 追加.插入防火墙规则 删除.清空防火墙规则 1.1 关闭firewalld,启动iptables服务 ...

- iptables filter表小案例

案例1:把80端口,22端口,21端口放行 22端口指定IP访问,其它IP拒绝. shell脚本实现: [root@centos7 ~]# vim /usr/local/sbin/iptables.s ...

- iptables详解(2)表中规则管理(增删改查)

我们定义了四张表:raw表.mangle表.nat表.filter表,不同的表有不同的功能 filter表用来过滤,允许哪些ip.端口访问,禁止哪些ip.端口访问,表中会有很多链 ①禁止ip地址访问我 ...

- iptables实战系列:通过NAT转发实现私网对外发布信息

原文地址: http://os.51cto.com/art/201109/289486.htm [51CTO独家特稿]本文将介绍一个使用iptables实现NAT转发功能的案例. 本文假设读者已经对N ...

- iptables nat及端口映射

iptables nat及端口映射 发布: 2010-6-11 15:05 | 作者: admin | 来源: SF NetWork 门户网站 iptables 应用初探(nat+三层访问控制) ip ...

- VMware实现iptables NAT及端口映射

1. 前言 本文只讲解实战应用,不会涉及原理讲解.如果想要了解iptables的工作流程或原理可参考如下博文. 具体操作是在PC机的VMware虚拟机上进行的,因此涉及的地址都是内网IP.在实际工作中 ...

随机推荐

- tocat 域名绑定

修改tomcat/conf/server.xml配置文件,新增部分如下 <Service name="Catalina1"> <Connector port=&q ...

- learning ddr init power-up initialization sequence

- Vue + Element UI 实现权限管理系统 (管理应用状态)

使用 Vuex 管理应用状态 1. 引入背景 像先前我们是有导航菜单栏收缩和展开功能的,但是因为组件封装的原因,隐藏按钮在头部组件,而导航菜单在导航菜单组件,这样就涉及到了组件收缩状态的共享问题.收缩 ...

- WPF技术实现控件截图

1.http://www.cnblogs.com/TianFang/archive/2012/10/07/2714140.html 2.http://www.silverlightchina.net/ ...

- bzoj2330

题解: 差分约束系统 要我们求最小值 显然就是转化为最长路 然后spfa一下即可 代码: #include<bits/stdc++.h> using namespace std; ; lo ...

- Delphi I/O error 103 错误

http://stackoverflow.com/questions/634587/delphi-why-do-i-sometimes-get-an-i-o-error-103-with-this-c ...

- Struts2的基础知识

Struts2属于MVC框架 Struts2的优点: 1.侵入性低 2.提供了拦截器,可以利用拦截器进行AOP编程 3.提供了类型转换器 4.支持多种表示层技术:jsp,freeMarker,Vele ...

- caffe的一些概念理解

有一天,师姐问我,epoch和iteration有什么区别?我一时语塞,竟然遍寻百度而不得,最后在stackoverflow上找到一个我认为比较靠谱的答案,虽然它不是最高票,但是是最好理解的,深得我心 ...

- 服务器由于redis未授权访问漏洞被攻击

昨天阿里云拦截到了一次异常登陆,改了密码后就没有管他, 今天阿里云给我发消息说我的服务器可能被黑客利用,存在恶意发包行为....... 不过我不打算只是单纯的重置系统,经过一系列的查找原因后,发现被攻 ...

- Java中的运算符及表达式

常用的运算符:赋值运算符(=).加法运算符(+).乘法运算符(*).除法运算符(/).括号运算符(( )).余数运算符(%).布尔运算符. 注释符(//).注释的内容为双反斜杠后的内容至换行结束. j ...