linux 断网 扫描基本命令

kali使用arpspoof命令进行ARP欺骗。

做法是获取目标主机IP镜像流量,再进行ARP欺骗。

此次测试实在局域网中进行,使用kali虚拟机和Windows10物理机测试。

最终效果是利用kali干扰物理机不能正常上网。

————————————————————————————————

具体方法:

1、获取目标主机IP地址及网关。方法非常多,用kali的nmap工具可以进行扫描,不过有点费时间,但是是做测试的不二选择,作为新手,这里我就用自己电脑做测试,Windows下CMD打开命令提示符,输入ipconfig查看本机IP。

物理机IP是192.168.1.112(局域网)

物理机默认网关是192.168.1.1

2、kali命令行中输入ifconfig查看kali信息如下图:1代表着网卡符号:eth0(数字0不是英文字母O);2代表kali的IP地址192.138.1.115(局域网地址)。

3、开始对目标主机进行ARP欺骗:

A.攻击前确定我的物理机能上网,我来ping一下百度。

确保可以ping通百度。

B.在kali上使用以下命令:

arpspoof -i eth0 -t 192.168.1.112 192.168.1.11

arpspoof命令

后面接上与网络有关的-i(interface)

网卡eth0

目标-t(target)

目标IP:192.168.1.112

目标主机网关192.168.1.1

出现上图界面说明开始对目标进行了ARP欺骗。

4、让kali处于3的状态不变,转到物理机验证目标主机是否被欺骗了。

直接找不到百度主机了,这就表示网络流量转发成功。

5、在kali虚拟机中按住:Ctrl+C中断欺骗,此时你的物理机就能正常上网啦。

---------------------

第一步、打开终端,输入以下命令,这个命令是扫描192.168.1.0/24这个网段在线的ip地址。

fping -asg 192.168.1.0/24第二部、你可以找到一个IP地址进行断网测试,或者是使用你自己的网试试,小伙伴的ip也可以哦。这个命令的意思是arp欺骗,欺骗别人发送的arp包都到我的网卡上来,第一个参数是监听本地的eth0网卡,第一个IP是受害者ip,第二个是网关ip

---------------------

2. fping的命令和参数详解

192.168.1.1 : xmt/rcv/%loss = 4/4/0%, min/avg/max = 1.54/2.30/4.32

192.168.1.74 : xmt/rcv/%loss = 4/0/100%

192.168.1.20 : xmt/rcv/%loss = 4/4/0%, min/avg/max = 0.07/0.07/0.08

dnmap-server dnmap-client #这个基本不算是存活主机判断了

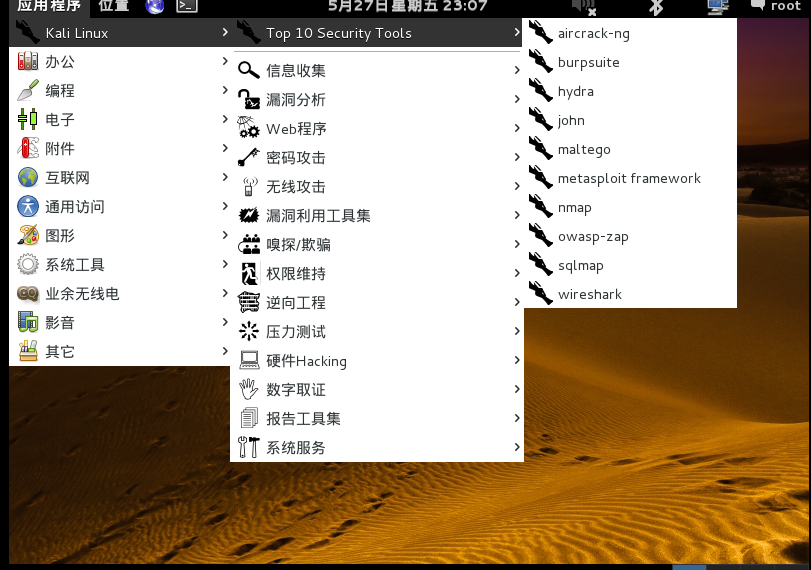

1 打开nmap的方式一:通过开始菜单栏打开。

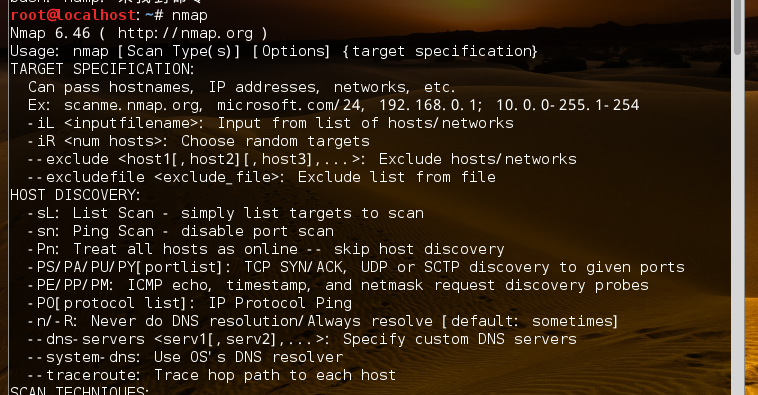

2 通过终端打开。

3 扫描目的主机防火墙是否关闭。

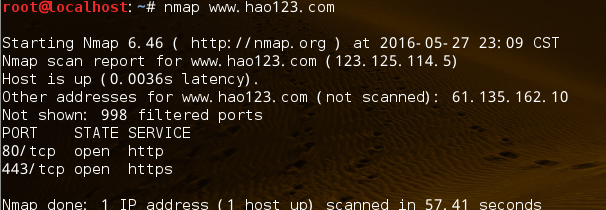

4 输入“nmap+空格+域名或IP地址”进行的扫描时普通速度的扫描,时间较长,如上图所示。

5 输入“nmap”+“空格”+“-F”+空格+“域名或IP地址”,进行的是加速扫描,时间较短。

6 同时扫描多个ip方法:输入“nmap+空格+IP地址段”。

[](http://images2015.cnblogs.com/blog/909764/201605/909764-20160527232248116-1257679091.png

7 扫描主机操作系统版本:输入“nmap+空格+“-O”+空格+IP地址或域名。

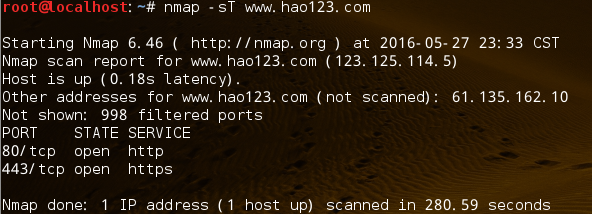

8 扫描所有TCP端口:输入“nmap+空格+“-sT”+空格+IP地址或域名”。

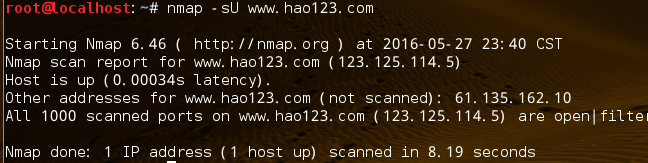

9 扫描所有开放的UDP端口:输入“nmap+空格+“-sU”+空格+IP地址或域名”。

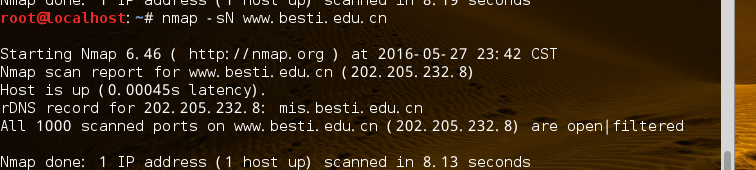

10 扫描防火墙安全漏洞:输入“nmap+“-sN”+空格+IP地址或域名”。

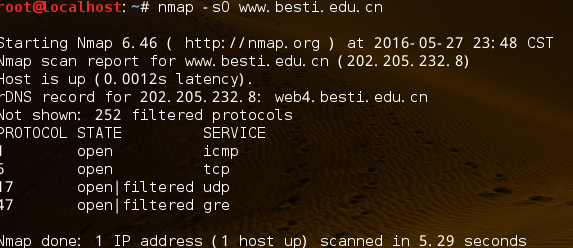

11 扫描使用IP协议的端口:输入“nmap+空格+“-sO”+空格+IP地址或域名。

linux 断网 扫描基本命令的更多相关文章

- Linux 断网安装MySQL5.x操作步骤

1.下载MySQL安装包 由于官网下载比较慢,暂时我这边采用的方法是通过网易云的centos镜像下载的地址是 http://mirrors.163.com/mysql/Downloads/MySQL- ...

- Linux断网安装jdk1.8

1.创建目录存放jdk包 mkdir /usr/java 2.上传jdk包 通过xftp或者其他远程工具 3.解压jdk tar zxvf jdk-8u221-linux-x64.tar.gz 4.打 ...

- ARP攻击之Kali Linux局域网断网攻击

特别声明: 我们学习研究网络安全技术的目的应是为了维护网络世界的安全,保护自己和他人的私有信息不被非法窃取和传播.请您遵守您所在地的法律,请勿利用本文所介绍的相关技术做背离道德或者违反法律的事情. S ...

- 如何防止XshellPortable、putty、SecureCRT等断网造成Linux命令中断

在使用XshellPortable.putty.SecureCRT等工具远程连接Linux系统时,如果我们执行了一大堆命令,在命令尚未执行完毕,客户端突然断网或者XshellPortable.putt ...

- Linux下跑程序,防止命令终端(断网,断电)

有时候我们在服务器上跑程序,会发现当我们离开窗口时,正在执行的程序中断了,这让人非常郁闷.下面介绍防止程序中断的方法: 新建一个名为yourname的Screen窗口: screen -S yourn ...

- Linux下的ARP攻击-断网

1.软件工具安装 1. nmap --网络嗅探工具 2. dsniff ( arpspoof ) --ARP嗅探工具 3. net-tools ( ifconfig ) --网络工具 sudo ...

- arp断网攻击

arp断网攻击可以是同局域网内主机无法上网!(可恶搞室友哦,嘻嘻!) 实现原理 arp的中文释义是地址解析协议,全英文 address resolution protocol,是一个将局域网IP地址映 ...

- ARP局域网断网攻击

Kali--ARP局域网攻击 什么是ARP? ARP ( Address Resolution Protocol)地址转换协议,工作在OSI模型的数据链路层,在以太网中,网络设备之间互相通信是用MAC ...

- dubbo连接zookeeper注册中心因为断网导致线程无限等待问题【转】

最近维护的系统切换了网络环境,由联通换成了电信网络,因为某些过滤规则导致系统连不上zookeeper服务器(应用系统机器在深圳,网络为电信线路,zookeeper服务器在北京,网络为联通线路),因为我 ...

随机推荐

- 『MXNet』第六弹_Gluon性能提升

一.符号式编程 1.命令式编程和符号式编程 命令式: def add(a, b): return a + b def fancy_func(a, b, c, d): e = add(a, b) f = ...

- 安装sql 2008步骤以及所遇到的问题

下载网址:http://www.xiazaiba.com/html/4610.html 安装步骤: 1. 在Windows7操作系统系,启动Microsoft SQL 2008安装程序后,系统兼容性 ...

- Oracle11g温习-第十七章:权限管理

2013年4月27日 星期六 10:50 1.权限(privilege): [system privilege(系统权限):针对于database 的相关权限 object p ...

- Apache+PHP+MySQL+phpMyAdmin+WordPress搭建

一 .安装Apache 下载地址:http://www.apachelounge.com/download/,选择Apache 2.4.25 Win64,解压缩,修改配置文件中如下地方: 1.Serv ...

- MySql(七)多表查询

十一.多表查询 新建两张表:部门表(department).员工表(employee) create table department( id int, name varchar(20) ); cre ...

- 安天透过北美DDoS事件解读IoT设备安全——Mirai的主要感染对象是linux物联网设备,包括:路由器、网络摄像头、DVR设备,入侵主要通过telnet端口进行流行密码档暴力破解,或默认密码登陆,下载DDoS功能的bot,运行控制物联网设备

安天透过北美DDoS事件解读IoT设备安全 安天安全研究与应急处理中心(安天CERT)在北京时间10月22日下午启动高等级分析流程,针对美国东海岸DNS服务商Dyn遭遇DDoS攻击事件进行了跟进分析. ...

- 命令创建Vue

创建vue+webpack vue init webpack projectName 基础 Vue+webpack+Vux 新建文件命令 # install vue-cli npm install - ...

- ResouceUtils.getFile()取不到Jar中资源文件源码小结

Spring提供了一个工具类可以加载classpath下的文件,一般情况下无任何问题,但是当它作为公共的jar包中的工具来加载jar包中的文件时则报出找不到文件的错误. 点开看了一下这个工具类Reso ...

- rnnlib依赖ubuntu环境配置

rnnlib help http://sourceforge.net/apps/mediawiki/rnnl/index.php?title=Main_Page boost: http://blog. ...

- C++11之 std::atomic (不用锁实现线程互斥)

std::atomic_flag std::atomic_flag是一个原子的布尔类型,可支持两种原子操作: test_and_set, 如果atomic_flag对象被设置,则返回true; 如果a ...