Kali-linux使用Metasploitable操作系统

Metasploitable是一款基于Ubuntu Linux的操作系统。该系统是一个虚拟机文件,从http://sourceforge.net/projects/metasploitable/files/Metasploitable2/网站下载解压之后可以直接使用,无需安装。由于基于Ubuntu,所以Metasploitable使用起来十分得心应手。Metasploitable就是用来作为攻击用的靶机,所以它存在大量未打补丁漏洞,并且开放了无数高危端口。本节将介绍安Metasploitable虚拟机的使用。

安装Metasploitable 2的具体操作步骤如下所示。

(1)下载Metasploitables 2,其文件名为Metasploitable-Linux-2.0.0.zip。

(2)将下载的文件解压到本地磁盘。

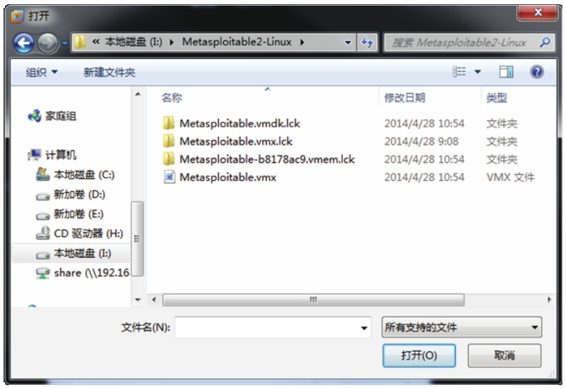

(3)打开VMwareWorkstation,并依次选择“文件”|“打开”命令,将显示如图6.1所示的界面。

图6.1 选择Metasploitable 2启动

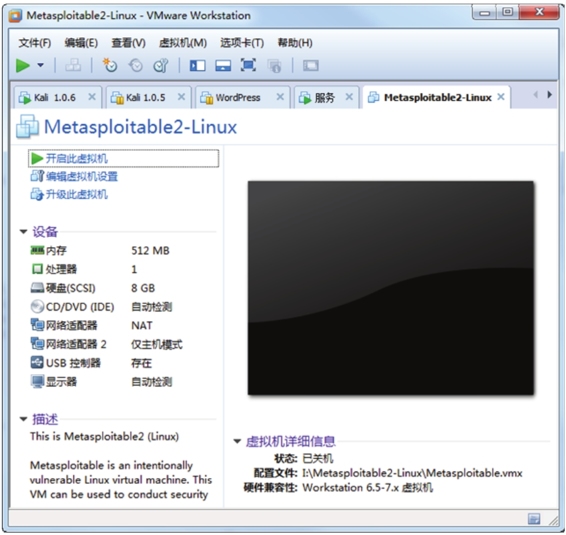

(4)在该界面选择Metasploitable.vmx,然后单击“打开”按钮,将显示如图6.2所示的界面。

图6.2 安装的Metasploitable系统

(5)在该界面单击“开启此虚拟机” 按钮或按钮,启动Metasploitable系统。

按钮或按钮,启动Metasploitable系统。

Kali-linux使用Metasploitable操作系统的更多相关文章

- U盘操作系统,Kali Linux操作系统安装

为什么要用U盘装操作系统,那好处多了去了.1.随身携带,想用就用.2.平常娱乐还是用Windows比较方便,不用做双系统那么麻烦. 准备: U盘,从天猫上买了个三星闪存盘,32G,USB3.0: 从官 ...

- 安装Kali Linux操作系统Kali Linux无线网络渗透

安装Kali Linux操作系统Kali Linux无线网络渗透 Kali Linux是一个基于Debian的Linux发行版,它的前身是BackTrack Linux发行版.在该操作系统中,自带了大 ...

- Kali Linux Web后门工具、Windows操作系统痕迹清除方法

Kali Linux Web后门工具 Kali的web后门工具一共有四款,今天只介绍WebaCoo 首先介绍第一个WeBaCoo(Web Backdoor Cookie) WeBaCoo是一款隐蔽的脚 ...

- 黑客专用操作系统——Kali Linux简介

1如果您之前使用过或者了解BackTrack系列Linux的话,那么我只需要简单的说,Kali是BackTrack的升级换代产品,从Kali开始,BackTrack将成为历史. 如果您没接触过Back ...

- Kali Linux渗透测试实战 2.2 操作系统指纹识别

目录 2.2 操作系统指纹识别 2.2.1 Banner抓取 2.2.2 TCP 和 ICMP 常规指纹识别技术 TCP数据报格式 ICMP首部格式 TTL与TCP窗口大小 FIN探测 BOGUS f ...

- Kali Linux——迈向网络攻防

自从进入大三的课程后,在已学的高数.线代.数论.概率论.信息论.通信等知识的技术上,开始了网络信息安全.网 络攻防的学习.俗话说得好,磨刀不误砍柴工,开始网络攻防之旅也势必要一个好的工具.然 ...

- Python黑帽编程1.1虚拟机安装和配置 Kali Linux 2016

Python黑帽编程1.1虚拟机安装和配置 Kali Linux 2016 0.1 本系列教程说明 本系列教程,采用的大纲母本为<Understanding Network Hacks Att ...

- windows下 安装Kali Linux到 U盘的方法

作者:玄魂工作室 \ 2016年10月20日 把Kali Linux安装到U盘好处很多,可以从U盘启动使用整个电脑的硬件资源, 可以随身携带,减少对自己电脑的影响. 今天要给大家讲的是如何在windo ...

- 如何在Kali Linux下编译Windows Exploit

前言 微软的Windows在企业或是个人应用领域占据着最大的市场份额,在渗透测试过程中你会经常遇到很多Windows的工作站和服务器.另一方面,大多数渗透测试人员主要使用基于Linux的发行版渗透测试 ...

- Kali linux渗透测试常用工具汇总1

1.ProxyChains 简介:代理工具.支持HTTP/SOCKS4/SOCK5的代理服务器,允许TCP/DNS通过代理隧道. 应用场景:通过代理服务器上网. 配置:/etc/proxychains ...

随机推荐

- 503 Service Unavailable

转自:https://jingyan.baidu.com/article/6b1823099a258eba58e15902.html 第一 服务是不是被关闭了. 第二 原因IIS设置最大并发连接数 网 ...

- [javaSE] IO流(对象序列化)

写入 获取ObjectOutputStream对象,new出来,构造参数:FileOutputStream对象目标文件 调用ObjectOutputStream对象的writeObject()方法,参 ...

- H5 Js图片转base64编码

<!Doctype html> <html> <head> <meta charset="utf-8" /> <title&g ...

- SecureCRT介绍

SecureCRT® combines rock-solid terminal(安全兼备可靠的终端) emulation with the strong encryption, broad range ...

- 让你跟上nodejs的资源

For a long time, JavaScript developers hoped for a server-side solution that would allow them to ful ...

- 前端面试经典题目(HTML+CSS)二

1.浏览器页面由哪三层构成,分别是什么,作用是什么? 构成:结构层.表示层.行为层 分别是:HTML.CSS.JavaScript 作用:HTML实现页面结构,CSS完成页面的表现与风格,JavaSc ...

- VScode基础设置

安装依赖包: • One Monokai • Aglia • One Dark Pro • Material Icon 漂亮的主题: Themes Quokka 是一个调试工具插件,能够根据你正在 ...

- path-to-regexp快速拆分 url 路径中的参数信息

介绍一个小工具 path-to-regexp 用于快速拆解url path中的部分,贴别适合restful接口中快速获取对应的实体参数 git地址可以参考 https://github.com/pil ...

- python判断一个数字是整数还是浮点数&判断整除

判断整数还是浮点数 >>> a=123 >>> b=123.123 >>> isinstance(a,int) True >>&g ...

- 然之协同系统6.4.1 SQL注入导致getshell

前言 先知上一个大佬挖的洞,也有了简单的分析 https://xianzhi.aliyun.com/forum/topic/2135 我自己复现分析过程,漏洞的原理比较简单,但是漏洞的利用方式对我而 ...